Мониторинг в корпоративни мрежи. 1 Инструменти за софтуерна диагностика. OS - Операционна система

Оригинално име:Резюме на техниките за наблюдение и анализ на мрежовия трафик

Линк към оригиналния текст: http://www.cse.wustl.edu/~jain/cse567-06/ftp/net_monitoring/index.html

Препоръки:Предоставеният превод не е професионален. Възможни са отклонения от текста, неправилно тълкуване на определени термини и понятия, както и субективно мнение на преводача. Всички илюстрации са включени в превода без промени.

Алиша Сесил

Преглед на методите за анализ и мониторинг на мрежовия трафик

Тъй като частните интранети на компаниите продължават да се разрастват, изключително важно е мрежовите администратори да разбират и да могат ръчно да управляват различните типове трафик, които преминават през тяхната мрежа. Мониторингът и анализът на трафика са необходими за по-ефективно диагностициране и разрешаване на проблеми, когато възникнат, като по този начин предотвратяват мрежови услугипреди да остане без работа за дълго време. Налични са много различни инструменти, които помагат на администраторите да наблюдават и анализират мрежовия трафик. Тази статия обсъжда методи за наблюдение, ориентирани към рутера, и методи за наблюдение, които не са ориентирани към рутера (активни и пасивни методи). Статията предоставя общ преглед на трите налични и най-широко използвани метода за наблюдение на мрежата, вградени в рутери (SNMP, RMON и Cisco Netflow) и предоставя информация за два нови метода за наблюдение, които използват комбинация от пасивни и активни методи за наблюдение (WREN и SCNM ).

1. Значението на мониторинга и анализа на мрежата

Мониторингът на мрежата (наблюдение на мрежата) е сложна и трудоемка задача, която е жизненоважна част от работата на мрежовите администратори. Администраторите непрекъснато се стремят мрежата им да работи гладко. Ако мрежата „падне“ поне за кратък период от време, производителността в компанията ще намалее и (в случай на организации, предоставящи държавни услуги) самата способност за предоставяне на основни услуги ще бъде застрашена. Поради това администраторите трябва да наблюдават потока на мрежовия трафик и производителността в цялата мрежа и да проверяват за дупки в сигурността.

2. Методи за наблюдение и анализ

„Анализът на мрежата е процесът на улавяне на мрежовия трафик и бързото му разглеждане, за да се определи какво се е случило с мрежата“ – Анджела Оребаух. Следващите раздели обсъждат два метода за наблюдение на мрежата: първият е ориентиран към рутера, а вторият е неориентиран към рутера. Функционалността за наблюдение, която е вградена в самите рутери и не изисква допълнителен софтуер или хардуерна инсталация, се нарича метод, базиран на рутер. Методите, които не са базирани на рутер, изискват хардуер и софтуери осигуряват по-голяма гъвкавост. И двете техники са разгледани по-долу в съответните им раздели.

2.1. Методи за наблюдение, базирани на рутер

Базираните на рутер методи за наблюдение са твърдо кодирани в рутерите и следователно имат малка гъвкавост. По-долу е дадено кратко описание на най-често използваните методи за такъв мониторинг. Всеки метод се развива в продължение на много години, преди да стане стандартизиран метод за наблюдение.

2.1.1. Прост протокол наблюдение на мрежата(SNMP), RFC 1157

SNMP е протокол на приложния слой, който е част от TCP/IP протокола. Тя позволява на администраторите да управляват производителността на мрежата, да намират и коригират мрежови проблеми и да планират разрастването на мрежата. Той събира статистика за трафика към крайния хост чрез пасивни сензори, които се внедряват заедно с рутера. Въпреки че има две версии (SNMPv1 и SNMPv2), този раздел описва само SNMPv1. SNMPv2 се основава на SNMPv1 и предлага редица подобрения, като добавяне на протоколни операции. Друга версия на SNMP се стандартизира. Версия 3 (SNMPv3) е в процес на проверка.

За протокола SNMP има три ключови компонента: управлявани устройства (Управлявани устройства), агенти ) и системи за управление на мрежата (Системи за управление на мрежата - НДСВ). Те са показани на фиг. 1.

Ориз. 1. SNMP компоненти

Управляваните устройства включват SNMP агент и могат да се състоят от рутери, комутатори, комутатори, хъбове, персонални компютри, принтери и други елементи като тези. Те отговарят за събирането на информация и предоставянето й на системата за управление на мрежата (NMS).

Агентите включват софтуер, който притежава информация за управление и превежда тази информация в SNMP-съвместима форма. Те са затворени към устройството за управление.

Системите за управление на мрежата (NMS) изпълняват приложения, които наблюдават и контролират устройствата за управление. Ресурсите на процесора и паметта, необходими за управление на мрежата, се осигуряват от NMS. За всяка управлявана мрежа трябва да се създаде поне една система за управление. SNMP може да действа единствено като NMS или агент, или може да изпълнява свои собствени задължения и т.н.

Има 4 основни команди, използвани от SNMP NMS за наблюдение и контрол на управлявани устройства: операции за четене, запис, прекъсване и пресичане. Операцията за четене проверява променливи, които се съхраняват от управлявани устройства. Командата за запис променя стойностите на променливите, които се съхраняват от управляваните устройства. Операциите за пресичане имат информация за това кои променливи на управлявано устройство поддържат и събират информация от поддържаните таблици с променливи. Операцията по прекъсване се използва от управляваните устройства за уведомяване на NMS, че са настъпили определени събития.

SNMP използва 4 протоколни операции в ред на действие: Get, GetNext, Set и Trap. Командата Get се използва, когато NMS издаде заявка за информация за управлявани устройства. Една SNMPv1 заявка се състои от заглавка на съобщението и протоколна единица данни (PDU). PDU съобщенията съдържат информация, която е необходима за успешното изпълнение на заявка, която или ще получи информация от агента, или ще зададе стойност в агента. Управляваното устройство използва разположените на него SNMP агенти, за да получи необходимата информация и след това изпраща съобщение до NMS в отговор на заявката. Ако агентът няма никаква информация относно заявката, той не връща нищо. Командата GetNext ще получи стойността на следния екземпляр на обект Възможно е също NMS да изпрати заявка (операция Set), когато стойността на елементите е зададена без агенти Когато агент трябва да докладва NMS събития, той ще използва операцията Trap.

Както беше посочено по-рано, SNMP е протокол на приложно ниво, който използва пасивни сензори, за да помогне на администратора да наблюдава мрежовия трафик и производителността на мрежата. Въпреки че SNMP може да бъде полезен инструмент за мрежов администратор, той създава потенциал за рискове за сигурността, тъй като му липсват възможности за удостоверяване. Различава се от дистанционното наблюдение (RMON), което се обсъжда в следващия раздел, по това, че RMON работи на мрежовия слой и по-долу, а не на приложния слой.

2.1.2. Отдалечено наблюдение (RMON), RFS 1757

RMON включва различни мрежови монитори и конзолни системи за модифициране на данни, получени по време на мрежов мониторинг. Това е разширение на базата информация за управление на SNMP (MIB). За разлика от SNMP, който трябва да изпраща заявки за информация, RMON може да конфигурира сигнали, които ще „наблюдават“ мрежата въз основа на определени критерии. RMON дава възможност на администраторите да управляват локални мрежи, както и отдалечени от едно конкретно местоположение/точка. Неговите монитори за мрежовия слой са показани по-долу. RMON има две версии RMON и RMON2. Тази статия обаче говори само за RMON. RMON2 позволява наблюдение на всички мрежови нива. Той се фокусира върху IP трафика и трафика на приложния слой.

Въпреки че има 3 ключови компонента на средата за наблюдение на RMON, тук са описани само два от тях. Те са показани на фиг. 2 по-долу.

Ориз. 2. RMON компоненти

Двата компонента на RMON са сензорът, известен също като агент или монитор, и клиентът, известен също като станция за управление (станция за управление). За разлика от SNMP, RMON сензорът или агентът събира и съхранява мрежова информация. Сензорът е софтуер, вграден в мрежово устройство (като рутер или комутатор). Сензорът може да работи и на персонален компютър. Трябва да се постави сензор за всеки отделен сегмент от локалната или широкообхватната мрежа, тъй като те могат да виждат трафика, който минава само през техните канали, но не са наясно с трафика извън техните коридори. Клиентът обикновено е станция за управление, която комуникира със сензор, който използва SNMP за получаване и коригиране на RMON данни.

RMON използва 9 различни групи за наблюдение, за да получи мрежова информация.

- Статистика - статистика, измерена от сензора за всеки интерфейс за наблюдение за дадено устройство.

- История - отчитане на периодични статистически извадки от мрежата и съхраняването им за търсене.

- Аларма - периодично взема статистически проби и ги сравнява с набор от прагови стойности, за да генерира събитие.

- Хост - Съдържа статистика, свързана с всеки хост, открит в мрежата.

- HostTopN - подготвя таблици, които описват върха на хостове (основен хост).

- Филтри - Позволява филтриране на пакети въз основа на филтърно уравнение за улавяне на събития.

- Улавяне на пакети - улавя пакети, след като преминат през канала.

- Събития - контролира генерирането и регистриране на събития от устройството.

- Token ring - поддръжка за ринг токени.

Както беше посочено по-горе, RMON е базиран на SNMP протокола. Въпреки че мониторингът на трафика може да се извършва с помощта на този метод, анализите на информацията, получена от SNMP и RMON, имат ниска производителност. Помощната програма Netflow, която се обсъжда в следващия раздел, работи успешно с много софтуерни пакети за анализ, за да направи работата на администратора много по-лесна.

2.1.3. Netflow, RFS 3954

Netflow е разширение, въведено в рутерите на Cisco, което предоставя възможност за събиране на IP мрежов трафик, ако е конфигуриран в интерфейса. Чрез анализиране на данните, предоставени от Netflow, мрежовият администратор може да определи неща като: източника и дестинацията на трафика, класа на услугата и причините за пренаселеността. Netflow включва 3 компонента: FlowCaching (кеширащ поток), FlowCollector (колектор на информация за потоци) и Data Analyzer (анализатор на данни). Ориз. 3 показва инфраструктурата на Netflow. Всеки компонент, показан на фигурата, е обяснен по-долу.

Ориз. 3. NetFlow инфраструктура

FlowCaching анализира и събира данни за IP потоците, които влизат в интерфейса, и преобразува данните за експорт.

Следната информация може да бъде получена от пакетите Netflow:

- Адрес на източника и местоназначението.

- Брой входящи и изходящи устройства.

- Номер на порт на източника и дестинацията.

- Протокол от ниво 4.

- Брой пакети в потока.

- Броят байтове в потока.

- Времево клеймо в потока.

- Номер на автономната система (AS) на източника и дестинацията.

- Тип услуга (ToS) и TCP флаг.

Първият пакет от поток, преминаващ през стандартния превключващ път, се обработва, за да се създаде кеш. Пакетите с подобни характеристики на нишка се използват за създаване на запис на нишка, който се кешира за всички активни нишки. Този запис маркира броя на пакетите и броя на байтовете във всеки поток. След това кешираната информация периодично се експортира към Flow Collector.

Flow Collector - отговаря за събирането, филтрирането и съхраняването на данни. Той включва история на информация за нишките, които са били свързани чрез интерфейса. Намаляването на обема на данните става и с помощта на Flow Collector, използвайки избрани филтри и агрегиране.

Data Analyzer е необходим, когато трябва да се представят данни. Както е показано на фигурата, събраните данни могат да се използват за различни цели, дори различни от наблюдение на мрежата, като планиране, счетоводство и изграждане на мрежа.

Предимството на Netflow пред други методи за наблюдение, като SNMP и RMON, е, че има софтуерни пакети, предназначени за различни анализи на трафика, които съществуват, за да получават данни от пакетите Netflow и да ги представят в по-удобна за потребителя форма.

Чрез използване на инструменти като Netflow Analyzer (това е само един инструмент, който е наличен за анализиране на Netflow пакети), информацията по-горе може да бъде извлечена от Netflow пакети за създаване на диаграми и редовни графики, които администраторът може да изследва за по-добро разбиране за своята мрежа. Най-голямото предимство на използването на Netflow пред други налични пакети за анализ е това в такъв случайМогат да бъдат изградени множество графики, описващи мрежовата активност във всеки един момент.

2.2. Технологии, които не са базирани на рутери

Въпреки че технологиите, които не са вградени в рутер, все още са ограничени в своите възможности, те предлагат повече гъвкавост от технологиите, вградени в рутери. Тези методи са класифицирани като активни и пасивни.

2.2.1. Активен мониторинг

Активният мониторинг отчита проблеми в мрежата чрез събиране на измервания между две крайни точки. Системата за активно измерване се занимава с показатели като: полезност, рутери/маршрути, латентност на пакети, повторно възпроизвеждане на пакети, загуба на пакети, трептене между пристигане, измерване на пропускателна способност.

Използването главно на инструменти като командата ping, която измерва латентността и загубата на пакети, и traceroute, която помага за определяне на мрежовата топология, са примери за основни активни инструменти за измерване. И двата инструмента изпращат ICMP пробни пакети до дестинация и изчакват тази дестинация да отговори на подателя. Ориз. 4 е пример за командата ping, която използва активен метод на измерване, изпращайки Echo заявка от източник през мрежата до определена точка. След това получателят изпраща Echo заявка обратно към източника, от който идва заявката.

Ориз. 4. ping команда (Активно измерване)

Този метод може не само да събира единични показатели за активното измерване, но също така може да определи топологията на мрежата. Друг важен пример за активно измерване е помощната програма iperf. Iperf е помощна програма, която измерва качеството на пропускателна способност на TCP и UDP протоколите. Той отчита капацитета на канала, съществуващото забавяне и загубата на пакети.

Проблемът, който съществува при активното наблюдение, е, че изпратените проби в мрежата могат да попречат на нормалния трафик. Често времето на активните сонди се третира по различен начин от нормалния трафик, което поставя под въпрос значимостта на информацията, предоставена от тези сонди.

Съгласно общата информация, описана по-горе, активният мониторинг е изключително рядък метод за наблюдение, който се приема изолирано. Пасивното наблюдение, от друга страна, не изисква големи мрежови разходи.

2.2.2. Пасивен мониторинг

Пасивното наблюдение, за разлика от активното наблюдение, не добавя трафик към мрежата и не променя трафика, който вече съществува в мрежата. Също така, за разлика от активния мониторинг, пасивният мониторинг събира информация само за една точка в мрежата. Измерванията са много по-добри, отколкото между две точки с активно наблюдение. Ориз. Фигура 5 показва настройка на система за пасивно наблюдение, където монитор е поставен на една връзка между две крайни точки и следи трафика, докато преминава през връзката.

Ориз. 5. Инсталиране на пасивно наблюдение

Пасивните измервания се занимават с информация като: микс от трафик и протоколи, брой битове (битрейт), време на пакети и време между пристигане. Пасивното наблюдение може да се извърши с помощта на всяка програма, която изтегля пакети.

Въпреки че пасивното наблюдение няма разходите като активното, то има своите недостатъци. При пасивен мониторинг измерванията могат да се анализират само офлайн и те не представляват колекцията. Това създава предизвикателство при обработката на големи набори от данни, които се събират по време на измерването.

Пасивното наблюдение може да превъзхожда активното наблюдение, тъй като към мрежата не се добавят допълнителни данни, но последващата обработка може да доведе до голямо количество време. Ето защо има комбинация от тези два метода за наблюдение.

2.2.3. Комбиниран мониторинг

След като прочетете разделите по-горе, можете спокойно да преминете към заключението, че комбинирането на активно и пасивно наблюдение е По най-добрия начинотколкото да използвате първото или второто отделно. Комбинираните технологии се възползват от най-добрите аспекти както на пасивните, така и на активните среди за наблюдение. По-долу са описани две нови технологии, представляващи комбинирани технологии за мониторинг. Това са „Изглед на ресурси в края на мрежата“ (WREN) и „Мрежов монитор за персонализирана конфигурация“ (SCNM).

2.2.3.1. Преглед на ресурси в края на мрежата (WREN)

WREN използва комбинация от активни и пасивни техники за наблюдение, като активно обработва данни, когато трафикът е нисък, и пасивно обработва данни по време на висок трафик. Той разглежда трафика както от източника, така и от получателя, което прави възможни по-точни измервания. WREN използва следи на пакети от генериран от приложение трафик, за да измери използваемата пропускателна способност. WREN е разделен на два слоя: основен слой за бърза обработка на пакети и анализатор на проследяване на потребителско ниво.

Основният слой за бърза обработка на пакети е отговорен за получаване на информация, свързана с входящите и изходящите пакети. Ориз. 6 показва списък с информация, която се събира за всеки пакет. Към Web100 се добавя буфер за събиране на тези характеристики. Достъпът до буфера се осъществява чрез две системни извиквания. Едно извикване стартира проследяване и предоставя необходимата информация за събирането й, докато второто извикване връща проследяването от ядрото.

Ориз. 6. Информация, събрана на основното ниво на проследяване на пакети

Обект за проследяване на пакети- способен да координира изчисления между различни машини. Една машина ще задейства друга машина, като зададе флаг в заглавката на изходящия пакет, за да започне обработката на определен набор от пакети, които проследява. Другата машина на свой ред ще проследи всички пакети, за които вижда подобен флаг, зададен в заглавката. Тази координация гарантира, че информацията за подобни пакети се съхранява във всяка крайна точка, независимо от комуникацията и какво се случва между тях.

Анализаторът на проследяване на ниво потребител е друго ниво в средата на WREN. Това е компонент, който започва да проследява всеки пакет, събира и обработва върнатите данни на ниво ядро на оператора. По дизайн компонентите на ниво потребител не трябва да четат информация от обекта за проследяване на пакети през цялото време. Те могат да бъдат анализирани веднага след завършване на проследяването, за да се направят заключения в реално време, или данните могат да бъдат съхранени за допълнителен анализ.

Когато трафикът е нисък, WREN активно ще инжектира трафик в мрежата, като същевременно поддържа реда на измервателните потоци. След многобройни проучвания е установено, че WREN представя подобни измервания в пренаситени и непренаситени среди.

В текущата реализация на WREN потребителите не са принудени да заснемат само следи, които са инициирани от тях. Въпреки че всеки потребител може да наблюдава трафика на приложението на други потребители, той е ограничен в информацията, която може да бъде получена от следите на други потребители. Те могат да получат само последователността и потвърждението на числата, но не могат да получат действителните сегменти от данни от пакетите.

Като цяло WREN е много полезна настройка, която се възползва както от активно, така и от пасивно наблюдение. Въпреки че тази технология е в ранен етап на развитие, WREN може да предостави на администраторите полезни ресурси за наблюдение и анализ на техните мрежи. Самоконфигуриращ се мрежов монитор (SCNM) е друг инструмент, който използва както активни, така и пасивни технологии за наблюдение.

2.2.3.2. Самоконфигуриращ се мрежов монитор (SCNM)

SCNM е инструмент за наблюдение, който използва комбинация от пасивни и активни измервания за събиране на информация за прониквания на ниво 3, изходни рутери и други важни точки за наблюдение на мрежата. Средата SCNM включва както хардуерни, така и софтуерни компоненти.

Хардуерът е инсталиран на критични точки в мрежата. Той е отговорен за пасивното събиране на заглавки на пакети. Софтуерът работи на крайната точка на мрежата. Ориз. 7 по-долу показва софтуерния компонент на средата SCNM.

Ориз. 7. Софтуерен компонент SCNM

Софтуерът е отговорен за създаването и изпращането на активирани пакети, които се използват за стартиране на наблюдение на мрежата. Потребителите ще изпращат пакети за активиране към мрежата, съдържащи подробности за пакетите, които искат да получат за наблюдение и събиране. Потребителите не трябва да знаят местоположението на SCNM хоста, ако приемем, че всички хостове са отворени за надушване на пакети. Въз основа на информацията, която съществува в пакета за активиране, филтърът се поставя в потока за събиране на данни, който също се изпълнява на крайната точка. Събират се заглавките на пакетите на мрежовия и транспортния слой, които съответстват на филтъра. Филтърът автоматично ще изтече след точно определеното време, ако получи други пакети от приложения. Услугата за вземане на проби от пакети, която работи на хоста SCNM, използва командата tcpdump (подобно на програмата за вземане на проби от пакети) в реда на получените заявки и записва трафик, който съответства на заявката.

След като проблемът бъде идентифициран от инструменти за пасивно наблюдение, трафикът може да бъде генериран от инструменти за активно наблюдение, което позволява събирането на допълнителни данни за по-нататъшно проучване на проблема. Като разположим този монитор в мрежата на всеки рутер по пътя, можем да изследваме само участъците от мрежата, които имат проблеми.

SCNM е предназначен за инсталиране и използване предимно от администратори. въпреки това редовни потребителиможе да използва част от тази функционалност. Въпреки че обикновените потребители могат да използват части от средата за наблюдение на SCNM, те имат право да преглеждат само собствените си данни.

В заключение, SCNM е друга хибридна техника за наблюдение, която използва както активни, така и пасивни методи, за да помогне на администраторите да наблюдават и анализират своите мрежи.

3. Заключение

Когато избира собствени инструменти за използване при наблюдение на мрежата, администраторът трябва първо да реши дали иска да използва добре установени системи, които се използват от много години, или нови. Ако съществуващите системи са по-подходящо решение, то NetFlow е най-подходящото полезен инструментза употреба, тъй като във връзка с тази помощна програма анализираните пакети данни могат да се използват за представяне на данни в по-удобна за потребителя форма. Въпреки това, ако администраторът има желание да опита нова системаКомбинираните решения за мониторинг като WREN или SCNM са най-добрата посока за бъдеща работа.

Мониторингът и анализът на мрежата са жизненоважни в работата системен администратор. Администраторите трябва да се опитват да поддържат своята мрежа в ред, както за неразделена производителност в рамките на компанията, така и за комуникация с всички съществуващи обществени услуги. Въз основа на информацията, описана по-горе, редица базирани и небазирани на рутер технологии са подходящи за подпомагане на мрежовите администратори при ежедневното наблюдение и анализ на техните мрежи. SNMP, RMON и NetFlow на Cisco са пример за няколко базирани на рутер технологии.Примери за не-базирани на рутер технологии, обсъдени в статията, са активно наблюдение, пасивно наблюдение и комбинация от двете.

27.06.2011 Нейт Макалмънд

Избрах трима кандидата: WhatsUp Gold Premium от Ipswitch, OpManager Professional от ManageEngine и ipMonitor от SolarWinds. Всеки от тези мрежови скенери струва по-малко от $3000 (за 100 устройства) и всеки идва с пробен период, през който можете да тествате продукта си безплатно

Работя за средно голяма компания и използваме една и съща система за наблюдение на мрежата от около седем години. Той предоставя на нашите администратори основна информация за наличността на сървъри и услуги, а също така изпраща SMS текстови съобщения до мобилните ни телефони в случай на проблеми. Стигнах до извода, че е необходимо да надградя системата или поне да добавя ефективен инструмент, който може да осигури по-добра производителност и да предостави подробна информация за изправността на терминалните сървъри, Exchange и SQL системите, хоствани във вашата мрежа. . Нека сравним нашите кандидати.

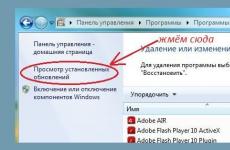

Процес на откриване

За да се подготвите за тестване, първата стъпка беше да активирате SNMP услугата на всички устройства, включително Windows сървъри. Променяйки настройките на услугата SNMP, задавам достъп само за четене до всички устройства, които трябва да бъдат обхванати от процеса на наблюдение. В системите Windows сървър 2003/2000 услугата SNMP се инсталира с помощта на съветника за компоненти на Windows, намиращ се в панела за добавяне/премахване на програми и в Windows система SNMP компонентите на Server 2008 се добавят с помощта на съветника за диспечера на сървъра. След като завършите съветника, трябва да стартирате модула за услуги, намиращ се в папката на контролния панел, и да конфигурирате услугата SNMP - това не е трудно. Управляваните мрежови устройства като защитни стени, комутатори, рутери и принтери също имат възможности за управление на SNMP услуги и процесът на настройка обикновено е доста проста операция. Допълнителна информацияЗа информация относно услугата SNMP вижте документа Simple Network Management Protocol (technet.microsoft.com/en-us/library/bb726987.aspx).

След това инсталирах и трите системи за наблюдение на една от двете ми работещи системи с Windows XP SP3. Веднъж инсталирана, всяка система се състои от две части: база данни и уеб сървър. Всяка от избраните системи може да се управлява през уеб интерфейса от множество администратори, като имате възможност да настройвате акаунти с различни нива на достъп. Общото между трите системи е, че всеки потребител има възможността да добавя, изтрива и премества панели в своето работно пространство. Панелите показват същия тип данни, като натоварване на процесора или използване на паметта за различни устройствана линия.

Преди да започна да сканирам мрежата (наречен процес на откриване), зададох настройките на акаунта, които всяка система трябва да използва, за да получи достъп до устройства, открити в мрежата. Както е показано в таблицата за сравнение, Ipswitch WhatsUp Gold Premium ви позволява да конфигурирате акаунт за работа с услуги SNMP, WMI, Telnet, SSH, ADO и VMware. Системата ManageEngine OpManager Professional ви позволява да работите с помощта на протоколите SNMP, WMI, Telnet, SSH и URL, а системата SolarWinds ipMonitor ви позволява да работите с протоколите SNMP, WMI и URL.

След като настроих услугата SNMP на мрежови устройства и акаунти (Windows и SNMP) за всяка от системите за наблюдение на мрежата, стартирах процеса на откриване за набор от IP адреси в моя локална мрежа. Всички системи откриха около 70 устройства. Използвайки настройките за сканиране по подразбиране, тестваните системи се представиха добре при идентифициране на типовете устройства и също така предоставиха подробна информация за състоянието на устройствата. И трите системи съдържат сензори за ключови характеристики на производителността на устройства и сървъри, като: натоварване на процесора, използване на паметта, използване/пълност на диска, загуба на пакети/закъснение, състояние на услугите на Exchange, Lotus, Активна директорияи всички услуги на Windows. Всяка от системите имаше възможност за добавяне на сензори както за отделни устройства, така и за големи групи от устройства.

Пакетите OpManager и WhatsUp Gold предоставят интерфейс за идентифициране и събиране на събития от услуги на VMware от сървъри и гости. Освен това и двата продукта включват функция за запитване на диспечера на портове за комутатори, която показва кои устройства са свързани към различни портове на управлявани комутатори. Получената информация може да ви помогне да определите кой порт на комутатора се свързва с конкретно бизнес приложение, без да е необходимо ръчно да проследявате кабелите в сървърните стаи. По-късно можете да конфигурирате предупреждения за конкретни портове на комутатора. Когато работите с пакета OpManager, за да получите резултати от търсенето на портове, просто изберете превключвателя и стартирайте инструмента Switch Port Mapper - системата ще върне резултатите след няколко секунди. Подобен инструмент, включен в WhatsUp Gold, се нарича MAC адрес и трябва да се стартира с отметната опция Get Connectivity. WhatsUp Gold отнема повече време, за да даде резултати, докато се опитва да сканира устройства и да събира информация за връзки в цялата мрежа.

Ipswitch WhatsUp Gold Premium

Ipswitch WhatsUp Gold Premium

ЗАД:предоставя най-точните резултати сред трима конкуренти, позволява ви да създавате свои собствени сензори, предоставя изчерпателни инструменти за наблюдение за системите на VMware и се интегрира с AD.

ПРОТИВ:по-малко вградени сензори и по-висока цена в сравнение с конкурентите (ако закупите лиценз за по-малко от 500 устройства).

ОЦЕНКА: 4,5 от 5.

ЦЕНА:$7495 за 500 устройства, $2695 за 100 устройства, $2195 за 25 устройства.

ПРЕПОРЪКИ: Препоръчвам WhatsUp Gold IT на отдели, работещи с големи VMware среди или желаещи да изградят свои собствени сензори.

ИНФОРМАЦИЯ ЗА ВРЪЗКА: Ipswitch, www.ipswitch.com

Когато работех със системите IpMonitor и OpManager, от време на време се натъквах на неразбираеми показания, които ме объркваха. В системата IpMonitor отрицателните стойности могат да се показват в операционните панели, когато нивото на натоварване на процесора спадна значително. В друг случай, когато натоварването на процесора беше близо до нула, системата IpMonitor ми изпрати известие, че процесорът е използван на 11,490%! Системата OpManager, докато наблюдаваше и ми изпращаше правилна информация за използването на диска от домейн контролери, в някои случаи не включи нито един от контролерите в списъка с 10 сървъра с максимално използване дисково пространство. В същото време съседният панел уведоми, че един от моите домейн контролери дори не трябва да е в първите десет, а в първите три. Не съм срещал подобни ситуации при използване на WhatsUp Gold. Системата WhatsUp Gold следи натоварването на процесорните ядра в своите панели и когато сравних резултатите от панелите WhatsUp Gold с показанията Windows инструменти Performance Monitor, съвпадаха точно за всяко ядро. По същия начин информация за употреба твърди дисковебеше правилно предадено на всички съответни приложения на работното пространство.

Системата WhatsUp Gold има вградена сензорна библиотека, която ви позволява да създавате нови сензори на базата на съществуващи. Големите организации може да намерят тази функция за полезна, защото им позволява да създават единични комплекти сензори за наблюдение на различни типове устройства – най-ефективният начин за конфигуриране на сензори за група устройства.

WhatsUp Gold няма сензори за отделни устройства (с изключение на сензора за APC UPS захранвания), за разлика от пакета OpManager, който използва свои собствени сензори за устройства на Dell, HP и IBM, но позволява създаването на сензори на Active Script . Този видви позволява да разработите свои собствени процеси за наблюдение, като използвате езиците за програмиране VBScript и JScript. Онлайн център за поддръжка е посветен на сензорите на Active Script, където потребителите на WhatsUp Gold могат да получават и изтеглят готови скриптове.

Единственото подобрение, което бих искал да видя в WhatsUp Gold, е в интерфейса (Екран 1), главно защото е твърде линеен. Например ще отнеме до 5 щраквания върху бутоните Отказ и Затваряне, за да се върнете от прозореца на Active Monitor Library обратно в работната област. Освен това системата WhatsUp Gold няма сензор (освен ако, разбира се, не го напишете ръчно), който да проверява състоянието на сайта и може да се наложи, особено в случаите, когато сайтът се хоства на сървър на трета страна и няма други начини за достъп до него.

.jpg) |

| Екран 1: Интерфейс WhatsUp Gold Premium |

За да се справите със ситуации, при които устройствата не работят за определен период от време, можете да конфигурирате известията да се изпращат на всеки 2, 5 или 20 минути. По този начин можете да привлечете вниманието на администратора към липсата на отговор от критични възли за определено време.

WhatsUp Gold е единствената от разглежданите системи, която има способността да се интегрира в LDAP среда - тази точка може да бъде фундаментална при избора на решение за големи мрежи.

ManageEngine OpManager

ManageEngine OpManager

ЗАД:най-добър потребителски интерфейс сред трите продукта; повече вградени сензори от другите две системи; повечето ниска ценапри закупуване на лиценз за 50 или по-малко устройства.

ПРОТИВ:по време на тестовете не всички индикатори на устройството се показват правилно; Може да се наложи да отделите време за отстраняване на грешки, за да стане системата напълно функционална.

ОЦЕНКА: 4,5 от 5.

ЦЕНА:$1995 за 100 устройства, $995 за 50 устройства, $595 за 25 устройства.

ПРЕПОРЪКИ:ИТ отдели, желаещи да получат максимална сумавградени възможности (с изключение на AD интеграция) ще оценят OpManager Professional. При закупуване на лицензи, вариращи от 26 до 50 устройства, цената е почти половината от цената на другите два продукта.

ИНФОРМАЦИЯ ЗА ВРЪЗКА: ManageEngine, www.manageengine.com

След като инсталирах системата OpManager, открих, че е лесно да конфигурирам огромен брой функции и лесно да навигирам между тях. OpManager предоставя възможност за изпращане (заедно с чрез имейли SMS) Директните съобщения за вашия Twitter акаунт са приятна алтернатива на имейла. Използването на акаунти в Twitter по този начин ми позволява да бъда в крак със случващото се онлайн, но тъй като телефонът ми не звъни, когато се доставят съобщения от системата на Twitter, искам също да получавам текстови известия за най-важните събития. Мога да преглеждам прагове на всеки сървър чрез съобщения в Twitter и по този начин да имам регистър на текущите събития в мрежата, но не е задължително да използвам тази схема, за да съобщавам критични предупреждения.

В допълнение към стандартните сензори, OpManager предлага SNMP технологии за мониторинг на производителността, разработени от доставчици като Dell Power-Edge, HP Proliant и IBM Blade Center. OpManager също може да бъде интегриран с Google Maps API, за да можете да добавяте вашите устройства към картата на Google. За да направите това обаче, ще трябва да закупите акаунт. запис в Google Maps API Premium (освен ако не планирате да направите мрежовата си карта публично достъпна) предмет на лицензионните условия на безплатната версия на системата Google Maps API.

За да се справи със ситуации, при които администратор получава предупреждение, но не отговаря на него в рамките на определен период от време, OpManager може да бъде конфигуриран да изпраща допълнителен сигнал до друг администратор. Например, служител, който обикновено отговаря за обработката на критични събития за определена група сървъри, може да е зает или болен. В този случай има смисъл да настроите допълнителен сигнал, който да привлече вниманието на друг администратор, ако първият сигнал не е бил прегледан или изчистен в рамките на определен брой часове/минути.

Сред трите разглеждани продукта само системата OpManager имаше раздел, предназначен да следи качеството на VoIP обмена в глобалната мрежа. За да използвате инструменти за наблюдение на VoIP, устройствата както в изходната, така и в целевата мрежа трябва да поддържат технологията Cisco IP SLA. В допълнение, OpManager, показан на фигура 2, включва повече сензори и операционни панели от всеки конкурентен продукт.

.jpg) |

| Екран 2: Професионален интерфейс на OpManager |

SolarWinds ipMonitor

SolarWinds ipMonitor

ЗАД:неограничен брой устройства на много ниска цена; лекота на използване.

ПРОТИВ:Няма механизъм за координиране на действията на администраторите.

ОЦЕНКА: 4 от 5.

ЦЕНА:$1995 - неограничен брой устройства (25 сензора безплатно).

ПРЕПОРЪКИ:ако бюджетът ви е ограничен и трябва да организирате наблюдение на голям брой устройства, ако процесът на наблюдение не изисква сложни решения и ви подхожда извънсистемен подход за координиране на действията на администраторите, системата SolarWinds е вашият избор .

ИНФОРМАЦИЯ ЗА ВРЪЗКА: SolarWinds, www.solarwinds.com

След първото ми запознанство със системата ipMonitor, нейният интерфейс, показан на фигура 3, ми се стори много объркващ. Отне ми почти цяла вечност да намеря мястото, където е конфигурирана честотата на системата, проверяваща отделните системни сензори (по подразбиране анкетата се извършва на всеки 300 секунди). Въпреки това, след като използвах ipMonitor в продължение на няколко седмици, установих, че системата е изключително лесна за използване и има достатъчно възможности за качествен мониторинг на мрежата. С ipMonitor можете да конфигурирате сканиране „по подразбиране“, така че всяка услуга или настройка за производителност винаги да бъдат включени в бъдещи сканирания. В допълнение към стандартните (и по-високи) сензори, системата ipMonitor предлага лог сензор Windows събития, който може да се използва за изпращане на предупреждения при откриване на критични събития.

.jpg) |

| Екран 3: SolarWinds ipMonitor интерфейс |

От друга страна, системата ipMonitor няма механизми за проследяване/насочване на сигнали. Това може да няма значение, ако компанията има един мрежов администратор, но по-големите ИТ отдели вероятно ще намерят неспособността на системата да потвърждава предупреждения, да присвоява получатели и да нулира предупрежденията за значителен недостатък. Ако администраторите забравят да се координират извън системата, може да има ситуации, при които множество администратори получават едно и също предупреждение и започват да работят по един и същи проблем. За разрешаването на подобни конфликти обаче е достатъчно да се разработи съгласуван алгоритъм за реагиране на предупреждения - например, ако разделите отговорността за мрежовите устройства между администраторите, тогава няма да има въпроси кой трябва да се справи с конкретен проблем.

Време е да вземете решение

Вече съм решил за себе си кой от трите продукта ще пасне най-добре на моята среда. Избрах системата ManageEngine OpManager с лиценз за 50 устройства по няколко причини.

На първо място, трябва да мога да наблюдавам възможно най-много параметри на моята среда, тъй като това е най-добрият начин да избегна неочаквани повреди. IN този проблемСистемата OpManager определено е пред конкуренцията. Втората причина е бюджетът. Мога да продължа да използвам нашите стари инструменти за наблюдение при включване/изключване за работни станции и принтери и по този начин да избегна разходите за допълнителни лицензи. И накрая, наистина ми хареса подходът, който ManageEngine възприе при разработването на OpManager, за да се възползва от новите технологии, и мисля, че си струва цената да закупите годишен пакет за поддръжка и поддръжка, за да ви позволи да изтегляте актуализации, докато продуктът се развива.

Нейт Макалмънд ( [имейл защитен]) - ИТ директор в агенция за предоставяне на услуги социални услуги, притежава MCSE, Security и Network+ сертификати, специализира в решения за тънки клиенти и медицински бази данни

Въведение

През последните години информационните технологии претърпяха значителни и постоянни промени. Според някои оценки през последните пет години обемът на мрежовия трафик в локалните мрежи е нараснал десетократно. По този начин локалните мрежи трябва да осигуряват нарастващ капацитет и необходимото ниво на качество на услугата. Въпреки това, без значение какви ресурси има мрежата, те все още са ограничени, така че мрежата се нуждае от способността да контролира трафика.

И за да бъде управлението възможно най-ефективно, трябва да можете да контролирате пакетите, изпращани между устройствата във вашата мрежа. Освен това администраторът има много ежедневни операции, които трябва да бъдат извършени. Това включва например проверка на правилното функциониране на електронната поща, преглед на регистрационните файлове за идентифициране на ранни признаци на неизправности, наблюдение на връзката на локалните мрежи и наличността на системни ресурси. И тук на помощ могат да дойдат инструменти, използвани за наблюдение и анализ на компютърни мрежи.

За да не се объркаме в разнообразието от методи, инструменти и продукти, създадени за наблюдение, нека започнем с кратко описание на няколко големи класа от тези продукти.

Системи за управление на мрежата. Те са централизирани софтуерни системи, които събират данни за състоянието на възлите и комуникационните устройства на мрежата, както и за трафика, циркулиращ в мрежата. Тези системи не само наблюдават и анализират мрежата, но и извършват действия по управление на мрежата в автоматичен или полуавтоматичен режим – активиране и дезактивиране на портове на устройства, промяна на параметрите на моста, адресни таблици на мостове, комутатори и рутери и др. Примери за системи за управление включват популярните системи HPOpenView, SunNetManager, IBMNetView.

Инструменти за управление на системата. Системните контроли често изпълняват функции, подобни на тези на контролните системи, но по отношение на различни обекти. В първия случай обектът на управление е софтуер и Хардуермрежови компютри, а във втория - комуникационно оборудване. Някои функции на тези два типа системи за управление обаче могат да бъдат дублирани, например инструментите за управление на системата могат да извършват прост анализ на мрежовия трафик.

Вградени системи. Тези системи се реализират под формата на софтуерни и хардуерни модули, инсталирани в комуникационно оборудване, както и под формата на софтуерни модули, вградени в операционни системи. Те изпълняват диагностичните и контролните функции само на едно устройство и това е основната им разлика от централизираните системи за управление. Пример за инструменти от този клас е модулът за управление на хъба Distrebuted 5000, който изпълнява функциите за автоматично сегментиране на портове при откриване на неизправности, присвояване на портове към вътрешни сегменти на хъба и някои други. По правило вградените модули за управление се удвояват като SNMP агенти, които доставят данни за състоянието на устройството към системите за управление.

Анализатори на протоколи. Те са софтуерни или хардуерно-софтуерни системи, които за разлика от системите за управление са ограничени само до функциите за наблюдение и анализ на трафика в мрежите. Един добър анализатор на протоколи може да улавя и декодира пакети от голям брой протоколи, използвани в мрежите - обикновено няколко десетки. Анализаторите на протоколи ви позволяват да зададете някои логически условия за улавяне на отделни пакети и да извършите пълно декодиране на уловените пакети, т.е. те показват във форма, удобна за специалист, влагането на протоколни пакети от различни нива един в друг с декодиране на съдържанието на отделни полета на всеки пакет.

Експертни системи. Системите от този тип натрупват човешки знания за идентифициране на причините за ненормалната работа на мрежите и възможни начинипривеждане на мрежата в работно състояние. Експертните системи често се реализират като отделни подсистеми на различни инструменти за наблюдение и анализ на мрежата: системи за управление на мрежата, анализатори на протоколи, мрежови анализатори. Най-простата версия на експертна система е контекстно-чувствителна помощна система. По-сложните експертни системи са така наречените бази от знания, които имат елементи изкуствен интелект. Пример за такава система е експертната система, вградена в системата за управление Spectrum на Cabletron.

Многофункционални апарати за анализ и диагностика. През последните години, поради широкото разпространение на локални мрежи, имаше нужда от разработване на евтини преносими устройства, които комбинират функциите на няколко устройства: анализатори на протоколи, кабелни скенери и дори някои възможности на софтуер за управление на мрежата. Пример за този тип устройство е Compas от Microtest, Inc. или 675 LANMeter на FlukeCorp.

Системи за управление

IN напоследъкВ областта на системите за управление се наблюдават две доста ясно дефинирани тенденции:

- Интегриране на функции за управление на мрежа и системи в един продукт. (Несъмненото предимство на този подход е една точка на контрол на системата. Недостатъкът е, че когато мрежовото натоварване е голямо, сървърът с инсталирана програманаблюдението може да не успее да обработи всички пакети и в зависимост от продукта или да игнорира някои пакети, или да се превърне в тясно място на системата.).

- разпределение на системата за управление, в която има няколко конзоли в системата, които събират информация за състоянието на устройствата и системите и издават контролни действия. (Тук е вярно обратното: задачите за наблюдение се разпределят между няколко устройства, но е възможно дублиране на едни и същи функции и несъответствие между контролните действия на различни конзоли.)

Често системите за управление изпълняват не само функциите за наблюдение и анализ на работата на мрежата, но също така включват функции за активно влияние върху мрежата - управление на конфигурацията и сигурността (виж страничната лента).

Протокол за управление на мрежата SNMP

Повечето хора, които изграждат и управляват мрежи, харесват концепцията за стандарти. Това е разбираемо, тъй като стандартите им позволяват да избират доставчик на мрежови продукти въз основа на критерии като ниво на обслужване, цена и експлоатационни характеристикипродукти, вместо да бъдат заключени в собствено решение от един производител. Най-голямата мрежа днес, Интернет, се основава на стандарти. Internet Engineering Task Force (IETF) е създадена, за да координира усилията за разработка на тази и други мрежи, използващи TCP/IP протоколи.

Най-разпространеният протокол за управление на мрежата е SNMP (Simple Network Management Protocol), който се поддържа от стотици производители. Основните предимства на SNMP протокола са простота, достъпност и независимост от производителите. Протоколът SNMP е предназначен за управление на рутери в интернет и е част от TCP/IP стека.

Какво е MIB - Man In Black?

Ако говорим за инструменти за мониторинг на корпоративна мрежа, тогава това съкращение крие термина Информационна база за управление. За какво е тази база данни?

SNMP е протокол, използван за получаване на информация от мрежови устройства за тяхното състояние, производителност и характеристики, които се съхраняват в специална база данни за мрежови устройства, наречена MIB. Има стандарти, които определят структурата на MIB, включително набора от типове на неговите променливи (обекти в терминологията на ISO), техните имена и разрешените операции върху тези променливи (например четене). Заедно с друга информация, MIB може да съхранява мрежови и/или MAC адреси на устройства, обработени пакети и броячи на грешки, номера, приоритети и информация за състоянието на порта. Дървовидната структура на MIB съдържа задължителни (стандартни) поддървета; В допълнение, той може да съдържа частни поддървета, които позволяват на производителя на интелигентно устройство да реализира всякакви специфични функции въз основа на неговите специфични променливи.

Агентът в протокола SNMP е обработващ елемент, който предоставя на мениджърите, разположени на станции за управление на мрежата, достъп до стойностите на MIB променливите и по този начин им позволява да изпълняват функции за управление и наблюдение на устройството.

Полезно допълнение към функционалност SNMP е спецификация на RMON, която предоставя дистанционно взаимодействиес MIB. Преди RMON, SNMP не можеше да се използва дистанционно; той позволяваше само локално управление на устройства. RMON обаче работи най-добре в споделени мрежи, където може да наблюдава целия трафик. Но ако има превключвател в мрежата, който филтрира трафика по такъв начин, че да е невидим за порт, освен ако не е предназначен за или произлиза от устройство, свързано с този порт, тогава вашите данни от сондата ще пострадат.

За да избегнат това, производителите са включили някои функции RMON във всеки порт на комутатора. Това е по-мащабируема система от система, която постоянно проверява всички портове на комутатора.

Анализатори на протоколи

Когато проектирате нова или надграждате стара мрежа, често се налага да количествено измерванеопределени характеристики на мрежата, като например интензивността на потоците от данни по мрежовите комуникационни линии, закъсненията, които възникват на различни етапи от обработката на пакети, времето за отговор на заявки от един или друг тип, честотата на възникване на определени събития, и т.н.

В тази трудна ситуация можете да използвате различни инструменти и преди всичко инструменти за наблюдение в системите за управление на мрежата, които вече бяха обсъдени в предишните раздели на статията. Някои измервания в мрежата могат да се извършват и със софтуерни измервателни уреди, вградени в операционната система; пример за това е компонентът на Windows NTPerformanceMonitor OS. Тази помощна програма е разработена за запис на компютърна дейност в реално време. С негова помощ можете да идентифицирате повечето от тесните места, които намаляват производителността.

PerformanceMonitor се основава на редица броячи, които записват такива характеристики като броя на процесите, чакащи завършване на дискова операция, броя на мрежовите пакети, предадени за единица време, процента на използване на процесора и т.н.

Но най-модерният инструмент за изследване на мрежата е анализатор на протоколи. Процесът на анализ на протокола включва улавяне на пакети, циркулиращи в мрежа, които прилагат конкретен мрежов протокол, и изучаване на съдържанието на тези пакети. Въз основа на резултатите от анализа е възможно да се направят разумни и балансирани промени във всеки мрежов компонент, да се оптимизира неговата производителност и да се отстранят проблеми. Очевидно, за да се направят каквито и да било заключения относно въздействието на промяната върху мрежата, е необходимо да се анализират протоколите преди и след извършването на промяната.

Обикновено процесът на анализиране на протоколи отнема доста време (до няколко работни дни) и включва следните стъпки:

- Улавяне на данни.

- Преглед на заснетите данни.

- Анализ на данни.

- Откриване на грешки.

- Изследване на ефективността. Изчисляване на използването на честотната лента на мрежата или средното време за отговор на заявка.

- Детайлно проучване на отделни участъци от мрежата. Съдържанието на работата на този етап зависи от резултатите, получени от анализа на мрежата.

Тук можем да завършим разглеждането на теоретичните точки, които трябва да се вземат предвид при изграждането на система за мониторинг на вашата мрежа, и да преминем към разглеждането на софтуерни продукти, създадени за анализиране на работата на корпоративна мрежа и нейното управление.

Продукти за мониторинг и анализ

Сравнителен преглед на системите за управление HPOpenView и CabletronSpectrum

Всеки набор от приложения, обсъдени в този раздел, разделя управлението на мрежата на приблизително четири области. Първият е интегрирането на комплекта в цялостната инфраструктура за управление на мрежата, което предполага поддръжка на различни видове устройства от един и същи производител.

Следващата функционална област е средствата за конфигуриране и управление на отделни мрежови устройства, като хъб, комутатор или сонда.

Третата област са глобалните инструменти за управление, които отговарят за групирането на устройства и организирането на връзки между тях, например приложения за генериране на диаграма на мрежова топология.

Темата на тази статия е четвъртата функционална област - мониторинг на трафика. И въпреки че инструментите за конфигуриране на VLAN и глобалното управление са доста важни аспекти мрежова администрация, в отделна Ethernet мрежа, обикновено е непрактично да се прилагат официални процедури за управление на мрежата. Достатъчно е да извършите задълбочен мрежов тест след инсталирането и да проверявате нивото на натоварване от време на време.

Една добра платформа за системи за управление на корпоративни мрежи трябва да има следните качества:

- мащабируемост;

- истинско разпределение в съответствие с концепцията клиент/сървър;

- откритост за справяне с разнородни - от настолни компютрикъм мейнфрейми - оборудване.

Първите две свойства са тясно свързани. Добра мащабируемост се постига благодарение на разпределението на системата за управление. Разпределението тук означава, че системата може да включва няколко сървъра и клиенти.

Поддръжката на хетерогенно оборудване е по-скоро желана, отколкото действителна характеристика на днешните системи за управление. Ще разгледаме два популярни продукта за мрежово управление: Spectrum на CabletronSystems и OpenView на Hewlett-Packard. И двете компании сами произвеждат комуникационно оборудване. Естествено, Spectrum работи най-добре с оборудване на Cabletron, докато OpenView работи най-добре с оборудване на Hewlett-Packard.

Ако мрежовата карта е изградена от оборудване от други производители, тези системи започват да правят грешки и да бъркат едни устройства с други, а когато управляват тези устройства, те поддържат само основните си функции и много полезни допълнителни функции, които отличават това устройствоот останалите системата за управление просто не разбира и следователно не може да ги използва.

За да избегнат тази ситуация, разработчиците на системи за управление включват поддръжка не само за стандартните бази данни MIBI, MIBII и RMONMIB, но и за множество частни производители на MIB. Лидер в тази област е системата Spectrum, която поддържа повече от 1000 MIB от различни производители.

Несъмненото предимство на OpenView обаче е способността му да разпознава мрежовите технологии на всяка мрежа, работеща през TCP/IP. При Spectrum тази възможност е ограничена до Ethernet, TokenRing, FDDI, ATM, WAN и комутирани мрежи. Тъй като устройствата в мрежата се увеличават, Spectrum се оказва по-мащабируем, където броят на обслужваните възли е неограничен.

Очевидно е, че въпреки наличието на слаби и силни страни в двете системи, ако мрежата е доминирана от оборудване от който и да е производител, наличието на приложения за управление от този производител за всяка популярна платформа за управление позволява на мрежовите администратори успешно да решават много проблеми . Следователно разработчиците на платформи за управление предоставят инструменти, които улесняват разработката на приложения, а наличието и количеството на такива приложения се считат за много важен фактор при избора на платформа за управление.

Системи за широкообхватни мрежи

Това е сектор от евтини системи за мрежи, които не са много критични за повреди, и включва FoundationAgentMulti-Port, Foundation Probe, Foundation Manager, произведени от NetworkGeneral. Те са цялостна RMON-базирана система за наблюдение на мрежата и включват два вида агенти за наблюдение - FoundationAgent и FoundationProbe, както и операторската конзола FoundationManager.

FoundationAgentMulti-Port поддържа всички възможности на стандартен SNMP агент и усъвършенствана система за събиране и филтриране на данни, а също така ви позволява да събирате информация от Ethernet или TokenRing сегменти с помощта на един компютър.

FoundationProbe - сертифициран компютър със серт мрежова картаи предварително инсталиран софтуер FoundationAgent от съответния тип. FoundationAgent и FoundationProbe обикновено работят в режим без монитор и клавиатура, тъй като се управляват от софтуера FoundationManager.

Конзолният софтуер FoundationManager се предлага в две версии - за Windows системи и за UNIX.

Конзолата FoundationManager ви позволява да показвате графична формастатистика за всички наблюдавани мрежови сегменти, автоматично определя средните мрежови параметри и реагира при превишаване на допустимите граници на параметрите (например стартиране на програма за обработка, иницииране на SNMP-прихващане и SNA-аларма), изграждане на графична динамична карта на трафика между станциите въз основа на събрани RMON данни.

Системи за разпределени мрежи

Това е секторът на скъпите системи по-горен клас, предназначен да анализира и наблюдава мрежи, които налагат възможно най-високи изисквания за надеждност и производителност. Той включва DistributedSnifferSystem (DSS), която е система, състояща се от няколко хардуерни компонента и софтуер, разпределени в мрежа за непрекъснат анализ на всички мрежови сегменти, включително отдалечени.

DSS системата е изградена от два вида компоненти - SnifferServer (SS) и SniffMasterConsole (SM). Ethernet карти, TokenRing или сериен порт могат да се използват като интерфейси за взаимодействие с конзолата. По този начин е възможно да се контролира сегмент от почти всяка мрежова топология и да се използват различни медии за взаимодействие с конзолата, включително модемни връзки.

Софтуерът SnifferServer се състои от три подсистеми – мониторинг, интерпретация на протоколи и експертен анализ. Подсистемата за мониторинг е система за показване на текущото състояние на мрежата, която ви позволява да получите статистика за всяка от станциите и мрежовите сегменти за всеки от използваните протоколи. Другите две подсистеми заслужават отделно обсъждане.

Функциите на подсистемата за интерпретиране на протоколи включват анализ на уловени пакети и възможно най-пълна интерпретация на всяко от полетата на заглавката на пакета и неговото съдържание. NetworkGeneral създаде най-мощната подсистема от този тип - ProtocolInterpreter е в състояние напълно да декодира повече от 200 протокола от всичките седем нива на ISO/OSI модела (TCP/IP, IPX/SPX, NCP, DECnetSunNFS, X-Windows, SNAIBM протокол семейство, AppleTalk, BanyanVINES, OSI, XNS, X.25, различни протоколи за работа в мрежа). В този случай показването на информация е възможно в един от трите режима - общ, подробен и шестнадесетичен.

Основната цел на системата за експертен анализ (ExpertAnalysis) е да намали прекъсванията на мрежата и да елиминира тесните места в мрежата чрез автоматично идентифициране на аномални явления и автоматично генериране на методи за тяхното разрешаване.

ExpertAnalysis предоставя това, което NetworkGeneral нарича активен анализ. За да разберете тази концепция, разгледайте обработката на едно и също събитие за грешка в мрежа от традиционна система за пасивен анализ и система за активен анализ.

Да приемем, че в мрежата се е появила буря на излъчване в 3:00 сутринта, което е причинило срив на системата за архивиране на базата данни в 3:05 сутринта. Към 4:00 часа бурята спира и системните параметри се нормализират. Ако в мрежата работи система за пасивен анализ на трафика, администраторите, които идват на работа в 8:00, нямат какво да анализират освен информация за втория отказ и в най-добрия случай обща статистика за трафика за нощта - размерът на всеки буфер за улавяне ще не позволява съхраняването на целия трафик, който стана вирусен за една нощ. Вероятността за отстраняване на причината, довела до излъчването на буря в такава ситуация, е изключително ниска.

Сега нека да разгледаме реакцията на системата за активен анализ на същите събития. В 3:00 часа, веднага след началото на излъчваната буря, системата за активен анализ открива възникването на нестандартна ситуация, активира съответния експерт и записва предоставената от него информация за събитието и причините за него в базата данни. В 3:05 ч. е регистрирана нова нестандартна ситуация, свързана с повреда на архивиращата система, като се записва съответната информация. В резултат на това в 8:00 сутринта администраторите получават пълно описание на възникналите проблеми, причините за тях и препоръки за отстраняване на тези причини.

Преносими системи за анализ и мониторинг

Преносима версия на анализатора, почти подобна по своите възможности на DSS, е внедрена в серията продукти ExpertSnifferAnalyzer (ESA), известна още като TurboSnifferAnalyzer. На значително по-ниска цена от продуктите от серията DSS, ESA предоставят на администратора същите възможности като пълномащабния DSS, но само за мрежовия сегмент, към който ESA е свързан в момента. Съществуващите версии предоставят пълен анализ, интерпретация на протоколи и наблюдение на свързания мрежов сегмент или междусегментна комуникационна линия. Поддържат се същите мрежови топологии като за DSS системи. Обикновено ESA се използват за периодично сканиране на некритични мрежови сегменти, където не е практично постоянното използване на снифър агент.

Анализатор на протоколи Novell LANalyser

LANalyser се доставя като мрежова карта и софтуер, които трябва да бъдат инсталирани на персонален компютър, или като компютър с вече инсталирани карта и софтуер.

LANalyser има разработен удобен потребителски интерфейс, с помощта на който се задава избрания режим на работа. Менюто ApplicationLANalyser е основното средство за конфигуриране на режима на прихващане и предлага избор от протоколи, филтри, инициатори, аларми и др. Този анализатор може да работи с протоколите NetBIOS, SMB, NCP, NCPBurst, TCP/IP, DECnet, BanyanVINES, AppleTalk, XNS, SunNFS, ISO, EGP, NIS, SNA и някои други.

В допълнение, LANalyser включва експертна система, която помага на потребителя при отстраняване на проблеми.

Заключение

Всички горепосочени системи със сигурност са необходими в мрежата на голяма корпорация, но са твърде тромави за организации, в които броят на потребителите на мрежата не надвишава 200-300 души. Половината от функциите на системата ще останат непотърсени, а сметката за разпределение ще изплаши главния счетоводител и ръководителя на компанията. Освен това наблюдението на хардуерни грешки и системни проблеми в малка мрежа в повечето случаи е във възможностите на един или двама администратори и не изисква автоматизация.

Независимо от това, в мрежа от всякакъв мащаб, според нас, трябва да има система под една или друга форма анализ на мрежата, благодарение на което за администратора ще бъде много по-лесно да управлява своята ферма.

КомпютърПрес 7"2001

Мониторинг и анализ на мрежата

Необходим е постоянен мониторинг на мрежата, за да се поддържа в изправност. Контролът е необходимата първа стъпка, която трябва да се извърши при управление на мрежа. Този процес на работа на мрежата обикновено се разделя на 2 етапа: мониторинг и анализ.

На етапа на наблюдение, по-прост процедура - процедурасъбиране на първични данни за работата на мрежата: статистика за броя на фреймовете и пакетите от различни протоколи, циркулиращи в мрежата, състоянието на портовете на хъбове, комутатори и рутери и др.

След това се извършва етапът на анализ, който се разбира като по-сложен и интелектуален процес на разбиране на информацията, събрана на етапа на мониторинг, сравняването й с данни, получени по-рано, и разработване на предположения за възможни причинибавна или ненадеждна работа на мрежата.

Инструментите за наблюдение на мрежа и откриване на тесни места в нейната работа могат да бъдат разделени на два основни класа:

- стратегически;

- тактически.

Целта на стратегическите средства е да контролират широк обхватработни параметри на цялата мрежа и решаване на проблеми с конфигурацията на LAN.

Целта на тактическите средства е да наблюдават и отстраняват неизправности в мрежовите устройства и мрежовите кабели.

Стратегическите средства включват:

- системи за управление на мрежата

- вградени диагностични системи

- разпределени системи за мониторинг

- диагностични инструменти за операционни системи, работещи на големи машини и сървъри.

Най-пълният контрол върху работата се осъществява от системи за управление на мрежата, разработени от компании като DEC, Hewlett-Packard, IBM и AT&T. Тези системи обикновено се базират на отделен компютър и включват системи за управление на работни станции, кабелни системи, свързващи и други устройства, база данни, съдържаща параметри за управление на мрежи от различни стандарти, както и разнообразна техническа документация.

Една от най-добрите разработки за управление на мрежата, позволяваща на мрежовия администратор да получи достъп до всички нейни елементи, до работна станция, е пакетът LANDesk Manager на Intel, който осигурява мониторинг на приложения, инвентаризация на хардуера и софтуера и защита от вируси с помощта на различни инструменти. Този пакет предоставя в реално време разнообразна информация за приложни програми и сървъри, данни за мрежовата активност на потребителите.

Вградената диагностика се е превърнала в обичаен компонент на мрежови устройства като мостове, повторители и модеми. Примери подобни системиМогат да се използват пакетите Open - View Bridge Manager от Hewlett - Packard и Remote Bridge Management Software от DEC. За съжаление повечето от тях са фокусирани върху оборудване от един производител и са практически несъвместими с оборудване от други компании.

Разпределените системи за наблюдение са специални устройства, инсталирани на мрежови сегменти и предназначени да получават изчерпателна информация за трафика, както и за прекъсвания в работата на мрежата. Тези устройства, обикновено свързани към работната станция на администратора, се използват предимно в многосегментни мрежи.

Тактическите средства включват различни видовеустройства за тестване (тестери и скенери за мрежови кабели), както и устройства за цялостен анализ на работата на мрежата - анализатори на протоколи. Устройствата за тестване помагат на администратора да открие грешки в мрежовия кабел и конекторите, а анализаторите на протоколи помагат да се получи информация за обмена на данни в мрежата. В допълнение, тази категория инструменти включва специален софтуер, който ви позволява да получавате подробни отчети за състоянието на мрежата в реално време.

Инструменти за мониторинг и анализ

Класификация

Разнообразието от инструменти, използвани за наблюдение и анализ на компютърни мрежи, може да бъде разделено на няколко големи класа:

Системи за управление на мрежата(NetworkManagementSystems) - централизирани софтуерни системи, които събират данни за състоянието на мрежовите възли и комуникационните устройства, както и данни за трафика, циркулиращ в мрежата. Тези системи не само наблюдават и анализират мрежата, но и извършват действия по управление на мрежата в автоматичен или полуавтоматичен режим - активиране и дезактивиране на портове на устройства, промяна на параметрите на мостове, адресни таблици на мостове, комутатори и рутери и др. Примери за системи за управление включват популярни системи HPOpenView, SunNetManager, IBMNetView.

Системни контроли(Управление на системата). Системните контроли често изпълняват функции, подобни на тези на контролните системи, но по отношение на различни обекти. В първия случай обектът на управление е софтуерът и хардуерът на мрежовите компютри, а във втория - комуникационното оборудване. В същото време някои функции на тези два вида системи за управление могат да бъдат дублирани; например инструментите за управление на системата могат да извършват прост анализ на мрежовия трафик.

Вградени системи за диагностика и контрол(Вградени системи). Тези системи се реализират под формата на софтуерни и хардуерни модули, инсталирани в комуникационно оборудване, както и под формата на софтуерни модули, вградени в операционни системи. Те изпълняват диагностичните и контролните функции само на едно устройство и това е основната им разлика от централизираните системи за управление. Пример за инструменти от този клас е модулът за управление на хъба Distrebuted 5000, който изпълнява функциите за автоматично сегментиране на портове при откриване на неизправности, присвояване на портове към вътрешни сегменти на хъба и някои други. По правило вградените модули за управление се удвояват като SNMP агенти, които доставят данни за състоянието на устройството към системите за управление.

Анализатори на протоколи(Протокоанализатори). Те са софтуерни или хардуерно-софтуерни системи, които за разлика от системите за управление са ограничени само до функциите за наблюдение и анализ на трафика в мрежите. Един добър анализатор на протоколи може да улавя и декодира пакети от голям брой протоколи, използвани в мрежите - обикновено няколко десетки. Анализаторите на протоколи ви позволяват да зададете някои логически условия за улавяне на отделни пакети и да извършите пълно декодиране на уловените пакети, т.е. те показват във форма, удобна за специалист, влагането на протоколни пакети от различни нива един в друг с декодиране на съдържанието на отделни полета на всеки пакет.

д експертни системи. Този тип система акумулира знанията на техническите специалисти за идентифициране на причините за ненормална работа на мрежите и възможните начини за привеждане на мрежите в работно състояние. Експертните системи често се реализират като отделни подсистеми на различни инструменти за наблюдение и анализ на мрежата: системи за управление на мрежата, анализатори на протоколи, мрежови анализатори. Най-простата версия на експертна система е контекстно-чувствителна помощна система. По-сложните експертни системи са така наречените бази от знания, които имат елементи на изкуствен интелект. Пример за такава система е експертната система, вградена в системата за управление Spectrum на Cabletron.

Оборудване за диагностика и сертификация на кабелни системи. Условно това оборудване може да се раздели на четири основни групи: мрежови монитори, устройства за сертификация на кабелни системи, кабелни скенери и тестери (мултиметри).

Мрежови монитори(наричани още мрежови анализатори) са предназначени за тестване на кабели от различни категории. Трябва да се прави разлика между мрежови монитори и анализатори на протоколи. Мрежовите монитори събират данни само по статистически показатели за трафик - средната интензивност на общия мрежов трафик, средната интензивност на потока от пакети с определен тип грешка и др.

Предназначение на устройствата за сертифициране на кабелни системи, следва директно от името им. Сертифицирането се извършва в съответствие с изискванията на един от международните стандарти за кабелни системи.

Кабелни скенериизползва се за диагностика на медни кабелни системи.

Тестерите са проектираниза проверка на кабелите за физически прекъсвания.

Многофункционални апарати за анализ и диагностика. През последните години, поради повсеместното разпространение на локалните мрежи, имаше нужда от разработване на евтини преносими устройства, които комбинират функциите на няколко устройства: анализатори на протоколи, кабелни скенери и дори някои възможности на софтуер за управление на мрежата. Пример за такъв тип устройство е Compas от Microtest Inc. или 675 LANMeter от FlukeCorp.

Анализатори на протоколи

При проектирането на нова или надграждането на стара мрежа често има нужда от количествено измерване на определени характеристики на мрежата, като например интензивността на потоците от данни по мрежовите комуникационни линии, закъсненията, които възникват на различни етапи от обработката на пакети, времето за отговор на заявки на един тип или друг, честотата на възникване на определени събития и други характеристики.

За тези цели могат да се използват различни инструменти и преди всичко инструменти за наблюдение в системите за управление на мрежата, които вече бяха обсъдени в предишните раздели. Някои мрежови измервания могат да се извършват и със софтуерни измервателни уреди, вградени в операционната система; пример за това е компонентът на Windows NTPerformanceMonitor OS. Дори съвременните кабелни тестери са способни да улавят пакети и да анализират тяхното съдържание.

Но най-модерният инструмент за изследване на мрежата е анализатор на протоколи. Процесът на анализ на протокола включва улавяне на пакети, циркулиращи в мрежа, които прилагат конкретен мрежов протокол, и изучаване на съдържанието на тези пакети. Въз основа на резултатите от анализа е възможно да се направят разумни и балансирани промени във всеки мрежов компонент, да се оптимизира неговата производителност и да се отстранят проблеми. Очевидно, за да се направят каквито и да било заключения относно въздействието на промяната върху мрежата, е необходимо да се анализират протоколите както преди, така и след извършването на промяната.

Анализаторът на протоколи е или самостоятелно специализирано устройство, или Персонален компютър, обикновено преносим, клас Notebook, оборудван със специална мрежова карта и свързан софтуер. Използваната мрежова карта и софтуер трябва да отговарят на мрежовата топология (пръстен, шина, звезда). Анализаторът се свързва към мрежата по същия начин като обикновен възел. Разликата е, че анализаторът може да получи всички пакети данни, предадени по мрежата, докато обикновената станция може да получи само тези, адресирани до нея. Софтуерът на анализатора се състои от ядро, което поддържа работата на мрежовия адаптер и декодира получените данни, и допълнителен програмен код, в зависимост от вида на топологията на изследваната мрежа. Освен това се предоставят редица специфични за протокола процедури за декодиране, като IPX. Някои анализатори могат също така да включват експертна система, която може да предостави на потребителя препоръки за това какви експерименти трябва да се извършат в дадена ситуация, какво могат да означават определени резултати от измерване и как да се елиминират определени видове мрежови повреди.

Въпреки относителното разнообразие от анализатори на протоколи на пазара, има някои характеристики, които са общи за всички тях в една или друга степен:

- Потребителски интерфейс. Повечето анализатори имат разработен удобен за потребителя интерфейс, обикновено базиран на Windows или Motif. Този интерфейс позволява на потребителя да: показва резултатите от анализа на интензивността на трафика; получават незабавна и средна статистическа оценка на производителността на мрежата; задайте определени събития и критични ситуации, за да проследите тяхното възникване; декодиране на протоколи различни ниваи представя съдържанието на пакетите в разбираема форма.

- Буфер за улавяне. Буферите на различните анализатори се различават по размер. Буферът може да се намира на монтирания мрежова карта, или може да се запази място за него в оперативна паметедин от компютрите в мрежата. Ако буферът се намира на мрежовата карта, тогава той се управлява хардуерно и поради това скоростта на въвеждане се увеличава. Това обаче оскъпява анализатора. Ако изпълнението на процедурата за улавяне е недостатъчно, част от информацията ще бъде загубена и анализът ще бъде невъзможен. Размерът на буфера определя възможностите за анализ на повече или по-малко представителни проби от уловените данни. Но колкото и голям да е буферът за улавяне, рано или късно той ще се напълни. В този случай или прихващането спира, или пълненето започва от началото на буфера.

- Филтри. Филтрите ви позволяват да контролирате процеса на събиране на данни и по този начин спестявате буферно пространство. В зависимост от стойността на определени пакетни полета, зададени като условие за филтър, пакетът или се игнорира, или се записва в буфера за улавяне. Използването на филтри значително ускорява и опростява анализа, тъй като елиминира преглеждането на ненужни в момента пакети.

- Превключвателите са определени условия, определени от оператора за стартиране и спиране на процеса на прихващане на данни от мрежата. Такива условия могат да включват изпълнение на ръчни команди за стартиране и спиране на процеса на улавяне, час от деня, продължителност на процеса на улавяне и появата на определени стойности в кадри с данни. Превключвателите могат да се използват заедно с филтри, което позволява по-подробен и нюансиран анализ, както и по-продуктивно използване на ограниченото буферно пространство за улавяне.

- Търсене. Някои анализатори на протоколи ви позволяват да автоматизирате преглеждането на информация в буфера и да намирате данни в него въз основа на определени критерии. Докато филтрите проверяват входния поток, за да видят дали отговаря на условията на филтъра, функциите за търсене се прилагат към данните, които вече са натрупани в буфера.

Методологията на анализа може да бъде представена в следните шест етапа:

- Улавяне на данни.

- Преглед на заснетите данни.

- Анализ на данни.

- Откриване на грешки. (Повечето анализатори улесняват тази работа, като откриват типове грешки и идентифицират станцията, от която идва пакетът за грешка.)

- Изследване на ефективността. Изчислява се степента на използване на честотната лента на мрежата или средното време за отговор на заявка.

- Детайлно проучване на отделни участъци от мрежата. Съдържанието на този етап се уточнява в хода на анализа.

Обикновено процесът на анализиране на протоколите отнема сравнително малко време - 1-2 работни дни.

Мрежови анализатори

Мрежовите анализатори (да не се бъркат с анализаторите на протоколи) са референтни инструменти за измерване за диагностика и сертифициране на кабели и кабелни системи. Пример са мрежовите анализатори на HewlettPackard - HP 4195A и HP 8510C.

Мрежовите анализатори съдържат високоточен честотен генератор и теснолентов приемник. Чрез предаване на сигнали с различни честоти в предавателната двойка и измерване на сигнала в приемащата двойка, затихването и NEXT могат да бъдат измерени. Мрежовите анализатори са прецизни, големи и скъпи (струващи над $20 000) инструменти, предназначени за използване в лабораторни условия от специално обучен технически персонал.

Кабелни скенери

Тези устройства ви позволяват да определите дължината на кабела, NEXT, затихване, импеданс, електрическа схема, ниво на електрически шум и да оцените резултатите. Цената на тези устройства варира от $1000 до $3000. Има доста устройства от този клас, например скенери от Microtest Inc., Fluke Corp., Datacom Technologies Inc., Scope Communication Inc. За разлика от мрежовите анализатори, скенерите могат да се използват не само от специално обучен технически персонал, но дори и от начинаещи администратори.