Как можете да защитите компютъра си от отдалечен достъп? Защита на мрежата - второто ниво на защита Symantec Как да защитите компютъра си от проникване в мрежата

Някои хора прекарват целия си живот в работа за подобряване на сигурността за корпорации и физически лица. И те прекарват значителна част от това време в закърпване на дупки в Windows. Windows системата е основният канал за зловреден софтуер, които създават зомбита (роботи), както беше обсъдено в глава 5, и това е само върхът на айсберга. За да бъда честен, огромната популярност на Windows до голяма степен е виновна, но има толкова много дупки в Windows 7, че не е ясно дали някой в Microsoft се притеснява от това.

Има три основни вида заплахи. Първо, специално насочена атака от човек, който се опитва да хакне компютъра ви мрежова връзка. Второ, атака от човек, който седи на клавиатурата на вашия компютър. И накрая, може да има автоматична атака, извършена от червей или друг вид зловреден софтуер.

Windows 7 и дори по-старата версия на Vista включва контрол на потребителските акаунти, който би трябвало да помогне за спиране на вълната от неволни и нежелани софтуерни инсталации - повече за това, както и пароли и криптиране

се казва в Глава 7. Повечето боклуци обаче идват през вашата мрежова връзка, така че оттам трябва да започнете да защитавате компютъра си. операционна Windows система 7 включва няколко функции, които правят възможно осигуряването на определено ниво на сигурност, без да се налага покупка допълнителни програмиили оборудване.

За съжаление, не много от тези функции са активирани по подразбиране. Следните фактори са вратички, които не трябва да се пренебрегват.

O Лошо: уязвимост на UPnP протокола

Друга функция, наречена UPnP (Universal Plug-and-Play), може да отвори допълнителни уязвимости във вашата мрежа. По-подходящо име за UPnP би било Network Plug and Play, тъй като тази функция работи само с мрежови устройства. UPnP е набор от стандарти, който позволява наскоро свързани устройства да рекламират

обявите присъствието си на UPnP сървъри във вашата мрежа, почти по същия начин като USB устройстваобявят присъствието си на система, притежавана от Windows

Външно функцията UPnP изглежда добре. Но на практика липсата на удостоверяване в стандарта UPnP и лекотата, с която злонамереният софтуер може да използва UPnP, за да пробие дупки в защитната стена и да създаде правила за пренасочване на портове в рутера, не са нищо друго освен проблем. UPnP вече се използва за някои игри, повечето медийни разширители, незабавни съобщения, отдалечена помощ и т.н., което обяснява защо е активиран по подразбиране в Windows 7 и много мрежови устройства. Но ако не ви трябва, тогава е по-добре да го изключите.

Ако изберете Обществена мрежа, когато за първи път се свържете към нова мрежаили чрез Центъра за мрежи и споделяне

^j Център за споделяне), тогава UPnP е деактивиран по подразбиране.

За да деактивирате UPnP, отворете прозореца 01usb (services.msc). Намерете услугата SSDP Discovery Service в списъка и щракнете върху бутона Stop service box в лентата с инструменти. В същото време хостът на UPnP устройство също трябва да спре. Ако не е, спрете и това. Сега тествайте всички приложения или устройства, за които подозирате, че може да използват откриване на мрежа, като медийни сървъри или разширители. Ако нямате нито едно от тях, можете да деактивирате UPnP напълно, като щракнете двукратно върху всяка услуга и изберете Disabled от списъка Startup type. В противен случай, следващия път, когато стартирате Windows, тези услуги ще стартират отново.

Сега отворете страницата за конфигурация на рутера (описана по-рано в тази глава) и деактивирайте услугата UPnP. Това е необходимо, за да се попречи на приложенията да установят нови правила за пренасочване на портове. Ако вашият рутер не ви позволява да промените UPnP настройките, помислете за надграждане до повече нова версияфърмуер, както е описано в раздела „Надстройване до по-нова версия на рутера“.

O Лошо: Отворени портове уязвимост

Потърсете уязвимости във вашата система, като използвате сканиране на отворен порт, както е описано по-нататък в тази глава.

O Добре: отдалечено работно пространство, но само когато е необходимо

Функцията за отдалечен работен плот, описана в раздела „Отдалечено управление на вашия компютър“, е активирана по подразбиране в Windows 7 Professional и Ultimate. Освен ако не се нуждаете конкретно от тази функция, трябва да я изключите. В контролния панел отворете Система и след това изберете връзката Настройки отдалечен достъп. На страницата за отдалечен достъп на прозореца на системните свойства изключете квадратчето за отметка Разрешаване на връзки за отдалечена помощ към този компютър и поставете отметка в квадратчето Не позволявайте връзки към този компютър по-долу.

O Добре: парола за акаунт

На теория споделянето на файлове не работи за акаунти, които нямат парола, което е настройката по подразбиране при създаване на нов потребителски акаунт. Но акаунт без парола не предоставя никаква защита срещу някой, който седи на клавиатурата ви, и ако това е потребителски акаунт с права на администратор, тогава вратата е отворена за всеки друг потребител на този компютър. Обърнете се към глава 7 за обсъждане на Сметкипотребители и пароли.

Относно домашните групи и споделянето на файлове

Всяка споделена папка е потенциално отворена врата. Ето защо свободен достъптрябва да се предоставя само на онези папки, които наистина се нуждаят от него. Моля, обърнете внимание, че разрешенията за файлове и разрешенията за споделяне са различни неща в Windows 7. Това се обсъжда по-подробно в глава 7.

O Лошо: Уязвимост на съветника за настройка публичен достъп

Една от основните причини за създаването работна групае споделяне на файлове и принтери. Но е разумно да споделяте само папките, които трябва да бъдат споделени, и да изключите споделянето за всички останали. Функция, наречена Използване на съветника за споделяне, описана в глава 2 и обсъдена подробно в глава 7, не ви дава пълен контрол върху това кой може да преглежда и променя вашите файлове.

O Лошо: Уязвимост на споделените административни ресурси

Функцията за споделяне, обсъдена в глава 7, дава достъп до всички дискове на вашия компютър, независимо дали споделяте папки на тези дискове.

O Добре: Защитна стена

Конфигурирайте защитната стена по-долу, за да строг контролмрежов трафик към и от вашия компютър, но не разчитайте на вградения софтуер за защитна стена на Windows, за да осигурите достатъчна защита.

A Добър: Центърът за поддръжка е добър, но не трябва да разчитате изцяло на него. Центърът за поддръжка, показан на фиг. 6.28 е централната страница в контролния панел, използвана за управление Защитна стена на Windows, Windows Defender(Windows Defender), Контрол на потребителските акаунти (UserAccount Control) и автоматични актуализации. Той също контролира антивирусни програми, но чисто по политически причини Windows 7 няма собствени антивирусни програми.

Най-важното е, че Action Center е само зрител. Ако види, че дадена мярка за защита е активирана, независимо дали работи активно, Центърът за действие ще се зарадва и няма да получавате никакви известия.

Уморени ли сте от съобщения от Центъра за поддръжка? Щракнете върху връзката Промяна на настройките на центъра за действие от лявата страна и изберете кои проблеми си струва да докладвате и кои можете да игнорирате. Можете да деактивирате всички съобщения от Центъра за действие, като изключите всички квадратчета за отметка на тази страница, но за да деактивирате напълно цялата функция, трябва да отворите прозореца за услуги (services.msc) и да изключите Центъра за действие. Това няма да деактивира никаква защитна стена, антивирусна програма или автоматични актуализации, които може да използвате, а само инструментите за наблюдение за тези инструменти и съобщенията, които ги придружават.

Тук не можете да промените настройките на вашата защитна стена или защита от зловреден софтуер. За да направите това, трябва да се върнете в контролния панел и да отворите съответната програма там.

Много точна фраза: „няма неуязвими системи“. Никоя система не е напълно сигурна. Ако захранването е включено и компютърът е свързан към мрежата, без значение какви предпазни мерки са взети, системата е уязвима и може да направи други компютри в мрежата уязвими. Винаги е необходимо да се предполага наличието на неразпознати преди това слабости и заплахи и да се продължи укрепването на сигурността на системата.

Човешкият фактор и неговите недостатъци

Ако служител на фирма, поради естеството на дейността си, има достъп до изчислителни ресурсипоследното, тогава той разполага с информация, която може да бъде ценна за нападателите. Нека да разгледаме примери за изтичане на информация.

- Трудните за разбиване пароли са и трудни за запомняне, затова често се записват на хартия (бележник, бизнес дневник, стикер на монитора и др.).

- В нормален разговор човек може да изрече твърде много.

- Социотехниката или манипулативното поведение е ефективна техника за нападателите. Например, нападател може да се представи за шеф и да принуди потребителя да му даде важна информацияили, обратно, да се представи за потребителя и да поиска от администратора да му каже паролата по телефона.

- Недоволните служители могат да представляват сериозна заплаха. Това е особено опасно, ако такъв служител е Системен администраторили лице, което има достъп до важна информация, представляваща търговска тайна.

Най-добрата защита срещу тези уязвимости и заплахи е да се обучи персонал, да се повиши тяхната осведоменост и да се установят наказания за нарушаване на системните правила.

Система и мрежови администраторив този процес те играят спомагателна, но много важна роля. Например, администраторът може да наблюдава действията на потребителите и, като е добре запознат с правилата за работа в системата, да идентифицира неоторизирана дейност и да я докладва на службата за сигурност.

Бдителността никога не е достатъчна

Винаги бъдете наясно какво се случва във вашата среда. Ако се появи нещо необичайно, разберете защо. Покрийте идентифицираните слабости и се опитайте да намалите вероятността от заплахи.

Основното средство за редовно наблюдение е Лог файлове. Анализирането на регистрационните файлове ще даде представа какво се е случило и евентуално кой е отговорен. Често помага да се идентифицират слабостите и потенциалните заплахи. Тълкуването на информацията, съхранена в лог файлове, е напълно ръчен процес.

Възможна заплаха от безплатен софтуер

Предимството на такива програми е наличието на техните изходни кодове. Дори някои от нас да нямат достатъчно знания, за да проверят изходния код или да създадат тестова среда, други хора могат да го направят. Те съобщават за забелязани недостатъци на разработчиците и също така публикуват коментарите си в пощенските списъци ( bugtraq).

Винаги проверявайте слабите места, PGP подписите (C) и MD5 контролните суми (CS) на изтеглените програми. Ако KS или C липсват, анализирайте изходния код или стартирайте програмата безопасна средаи вижте какво ще стане.

Проблемът с епидемията от мрежови червеи е от значение за всеки локална мрежа. Рано или късно може да възникне ситуация, когато мрежов или имейл червей проникне в LAN и не бъде открит от използваната антивирусна програма. Мрежовият вирус се разпространява в LAN чрез уязвимости на операционната система, които не са били затворени по време на заразяването, или чрез уязвимости, позволяващи запис споделени ресурси. Имейл вирусът, както подсказва името, се разпространява чрез имейл, при условие че не е блокиран от клиентската антивирусна програма и антивирусната програма на пощенски сървър. В допълнение, епидемия в LAN може да бъде организирана отвътре в резултат на дейността на вътрешен човек. В тази статия ще разгледаме практически методи за оперативен анализ на LAN компютри с помощта на различни инструменти, по-специално с помощта на помощната програма AVZ на автора.

Формулиране на проблема

Ако в мрежата бъде открита епидемия или някаква необичайна активност, администраторът трябва бързо да реши поне три задачи:

- откриване на заразени компютри в мрежата;

- намиране на проби от злонамерен софтуер за изпращане в антивирусна лаборатория и разработване на стратегия за противодействие;

- вземете мерки за блокиране на разпространението на вируса в локалната мрежа и унищожаването му на заразените компютри.

В случай на вътрешна дейност, основните стъпки на анализ са идентични и най-често се свеждат до необходимостта от откриване на софтуер на трети страни, инсталиран от вътрешния човек на компютри в LAN. Примери за такъв софтуер включват помощни програми за отдалечено администриране, кийлогъри и различни троянски отметки.

Нека разгледаме по-подробно решението на всяка от задачите.

Търсене на заразени компютри

За да търсите заразени компютри в мрежата, можете да използвате поне три метода:

- автоматичен отдалечен компютърен анализ - получаване на информация за изпълнявани процеси, заредени библиотеки и драйвери, търсене на характерни модели - например процеси или файлове с дадени имена;

- Анализ на компютърния трафик с помощта на снифър - този методмного ефективен за улавяне на спам ботове, имейл и мрежови червеи, но основната трудност при използването на снифър се дължи на факта, че съвременната локална мрежа е изградена на базата на комутатори и в резултат на това администраторът не може да следи трафика на цялата мрежа. Проблемът може да бъде решен по два начина: чрез стартиране на снифър на рутера (което ви позволява да наблюдавате обмена на компютърни данни с интернет) и чрез използване на функциите за наблюдение на комутаторите (много модерни ключовеви позволяват да зададете порт за наблюдение, към който се дублира трафикът на един или повече превключвателни портове, посочени от администратора);

- проучване на натоварването на мрежата - в в такъв случайМного е удобно да използвате интелигентни превключватели, които ви позволяват не само да оцените натоварването, но и да деактивирате дистанционно портове, посочени от администратора. Тази операция е значително опростена, ако администраторът разполага с мрежова карта, която съдържа информация за това кои компютри са свързани към съответните портове на комутатора и къде се намират;

- използване на honeypots - силно се препоръчва да създадете няколко honeypots в локалната мрежа, което ще позволи на администратора да открие своевременно епидемия.

Автоматичен анализ на компютри в мрежата

Автоматичният компютърен анализ може да се сведе до три основни етапа:

- провеждане на пълен компютърен преглед - изпълнявани процеси, заредени библиотеки и драйвери, автоматично стартиране;

- провеждане на оперативни изследвания – например търсене на характерни процеси или файлове;

- карантина на обекти по определени критерии.

Всички горепосочени проблеми могат да бъдат решени с помощта на помощната програма AVZ на автора, която е проектирана да се стартира от мрежова папка на сървъра и поддържа скриптов език за автоматична проверка на компютъра. За да стартирате AVZ на потребителски компютри, трябва:

- Поставете AVZ в мрежова папка на сървъра, която е отворена за четене.

- Създайте поддиректории LOG и Quarantine в тази папка и позволете на потребителите да пишат в тях.

- Стартирайте AVZ на LAN компютри, като използвате помощната програма rexec или скрипт за влизане.

Стартирането на AVZ в стъпка 3 трябва да се извърши със следните параметри:

\\my_server\AVZ\avz.exe Приоритет=-1 nw=Y nq=Y HiddenMode=2 Скрипт=\\my_server\AVZ\my_script.txt

В този случай параметърът Priority=-1 понижава приоритета на AVZ процеса, параметрите nw=Y и nq=Y превключват карантината в режим „мрежово изпълнение“ (в този случай се създава поддиректория в карантинната папка за всеки компютър, чието име съвпада с име на мрежата PC), HiddenMode=2 инструктира да се откаже достъп на потребителя до контролите на GUI и AVZ и накрая, най-важният параметър на скрипта указва пълното име на скрипта с командите, които AVZ ще изпълни на компютъра на потребителя. Скриптовият език AVZ е доста лесен за използване и е фокусиран изключително върху решаването на проблеми с компютърното изследване и лечение. За да опростите процеса на писане на скриптове, можете да използвате специализиран редактор на скриптове, който съдържа онлайн подкана, съветник за създаване на стандартни скриптове и инструменти за проверка на коректността на писмения скрипт, без да го стартирате (фиг. 1).

Ориз. 1. AVZ редактор на скриптове

Нека да разгледаме три типични скрипта, които могат да бъдат полезни в борбата с епидемията. Първо, имаме нужда от компютърен скрипт за изследване. Задачата на скрипта е да проведе проучване на системата и да създаде протокол с резултатите в даденост мрежова папка. Скриптът изглежда така:

Активиране на WatchDog (60 * 10);

// Стартиране на сканиране и анализ

// Проучване на системата

ExecuteSysCheck(GetAVZDirectory+

‘\LOG\’+GetComputerName+’_log.htm’);

//Изключване на AVZ

По време на изпълнението на този скрипт ще бъдат създадени HTML файлове с резултатите от изследването на мрежови компютри в папката LOG (ако приемем, че е създадена в директорията AVZ на сървъра и е достъпна за писане от потребителите) и за да се гарантира, уникалност, името на проверявания компютър е включено в името на протокола. В началото на скрипта има команда за активиране на таймер за наблюдение, който принудително ще прекрати AVZ процеса след 10 минути, ако възникнат грешки по време на изпълнение на скрипта.

Протоколът AVZ е удобен за ръчно изследване, но е малко полезен за автоматизиран анализ. Освен това администраторът често знае името на файла със зловреден софтуер и трябва само да провери наличието или отсъствието този файл, и ако е налично, карантина за анализ. В този случай можете да използвате следния скрипт:

// Активирайте таймера за наблюдение за 10 минути

Активиране на WatchDog (60 * 10);

// Търсене на зловреден софтуер по име

QuarantineFile('%WinDir%\smss.exe', 'Съмнително за LdPinch.gen');

QuarantineFile('%WinDir%\csrss.exe', 'Подозрение за LdPinch.gen');

//Изключване на AVZ

Този скрипт използва функцията QuarantineFile, за да се опита да постави под карантина посочените файлове. Администраторът може само да анализира съдържанието на карантината (папка Quarantine\network_name_PC\quarantine_date\) за наличие на файлове под карантина. Моля, обърнете внимание, че функцията QuarantineFile автоматично блокира поставянето под карантина на файлове, идентифицирани от защитената база данни AVZ или базата данни за цифров подпис на Microsoft. За практическо приложениетози скрипт може да бъде подобрен - организирайте зареждането на имена на файлове от външен текстов файл, проверете намерените файлове в базите данни на AVZ и генерирайте текстов протокол с резултатите от работата:

// Търсене на файл с указаното име

функция CheckByName(Fname: низ) : boolean;

Резултат:= FileExists(FName) ;

ако е резултат, тогава започнете

case CheckFile(FName) на

1: S:= ‘достъпът до файла е блокиран’;

1: S:= ‘, открит като злонамерен софтуер (‘+GetLastCheckTxt+’)’;

2: S:= ‘, заподозрян от файловия скенер (‘+GetLastCheckTxt+’)’;

3: изход; // Безопасните файлове се игнорират

AddToLog(‘Файлът ‘+NormalFileName(FName)+’ има подозрително име’+S);

//Добавяне посочен файлпод карантина

QuarantineFile(FName,’подозрителен файл’+S);

SuspNames: TStringList; // Списък с имена на подозрителни файлове

// Проверка на файловете спрямо актуализираната база данни

ако FileExists(GetAVZDirectory + ‘files.db’) тогава започнете

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('Заредена база данни с имена - брой записи = '+inttostr(SuspNames.Count));

// Цикъл за търсене

for i:= 0 to SuspNames.Count - 1 do

CheckByName(SuspNames[i]);

AddToLog('Грешка при зареждане на списък с имена на файлове');

SaveLog(GetAVZDirectory+’\LOG\’+

GetComputerName+’_files.txt’);

За да работи този скрипт, е необходимо да създадете в папката AVZ директориите Quarantine и LOG, достъпни за писане от потребителите, както и текстовия файл files.db - всеки ред от този файл ще съдържа името на подозрителния файл. Имената на файловете може да включват макроси, най-полезните от които са %WinDir% (път към Windows папка) и %SystemRoot% (път към папката System32). Друга посока на анализ може да бъде автоматичното изследване на списъка с процеси, изпълнявани на потребителски компютри. Информацията за изпълняваните процеси е в протокола за изследване на системата, но за автоматичен анализ е по-удобно да използвате следния фрагмент от скрипта:

процедура ScanProcess;

S:= ''; S1:= '';

//Актуализиране на списъка с процеси

RefreshProcessList;

AddToLog(‘Брой процеси = ‘+IntToStr(GetProcessCount));

// Цикъл на анализ на получения списък

за i:= 0 до GetProcessCount - 1 направете начало

S1:= S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Търсене на процес по име

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 тогава

S:= S + GetProcessName(i)+’,’;

ако С<>''тогава

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

Изследването на процесите в този скрипт се извършва като отделна процедура ScanProcess, така че е лесно да го поставите в собствен скрипт. Процедурата ScanProcess изгражда два списъка с процеси: пълен списъкпроцеси (за последващ анализ) и списък с процеси, които от гледна точка на администратора се считат за опасни. В този случай, за демонстрационни цели, процес с име „trojan.exe“ се счита за опасен. Информацията за опасни процеси се добавя към текстовия файл _alarm.txt, данните за всички процеси се добавят към файла _all_process.txt. Лесно е да се види, че можете да усложните скрипта, като добавите към него, например, проверка на процесните файлове спрямо база данни с безопасни файлове или проверка на имената на изпълними процесни файлове спрямо външна основа. Подобна процедура се използва в AVZ скриптовете, използвани в Smolenskenergo: администраторът периодично изучава събрана информацияи модифицира скрипта, като добавя към него името на процесите на програмите, забранени от политиката за сигурност, например ICQ и MailRu.Agent, което ви позволява бързо да проверите за наличието на забранен софтуер на компютрите, които се изследват. Друга употреба на списъка с процеси е да намерите компютри, на които липсва необходим процес, като антивирусна програма.

В заключение, нека да разгледаме последния от полезните скриптове за анализ - скрипт за автоматична карантина на всички файлове, които не се разпознават от безопасната база данни AVZ и базата данни за цифров подпис на Microsoft:

// Извършване на автокарантина

ExecuteAutoQuarantine;

Автоматичната карантина проверява работещи процеси и заредени библиотеки, услуги и драйвери, около 45 метода за автоматично стартиране, модули за разширение на браузъра и изследователя, манипулатори на SPI/LSP, задания за планиране, манипулатори на система за печат и др. Специална характеристика на карантината е, че файловете се добавят към нея с контрол на повторението, така че функцията за автокарантина може да се извиква многократно.

Предимството на автоматичната карантина е, че с нейна помощ администраторът може бързо да събере потенциал подозрителни файловеот всички компютри в мрежата, за да ги изучавате. Най-простата (но много ефективна на практика) форма на изучаване на файлове може да бъде проверка на получената карантина с няколко популярни антивирусни програми в максимално евристичен режим. Трябва да се отбележи, че едновременното стартиране на автоматична карантина на няколкостотин компютъра може да създаде голямо натоварване на мрежата и файловия сървър.

Проучване на трафика

Проучването на трафика може да се извърши по три начина:

- ръчно с помощта на снифери;

- в полуавтоматичен режим - в този случай снифърът събира информация и след това неговите протоколи се обработват ръчно или от някакъв софтуер;

- автоматично използвайки системи за откриване на проникване (IDS) като Snort (http://www.snort.org/) или техни софтуерни или хардуерни аналози. В най-простия случай IDS се състои от снифър и система, която анализира информацията, събрана от снифъра.

Системата за откриване на проникване е оптимален инструмент, тъй като ви позволява да създавате набори от правила за откриване на аномалии в мрежовата активност. Второто му предимство е следното: повечето съвременни IDS позволяват агентите за наблюдение на трафика да бъдат поставени на няколко мрежови възела - агентите събират информация и я предават. В случай на използване на снифър е много удобно да използвате конзолния UNIX снифър tcpdump. Например, за да наблюдавате активността на порт 25 (SMTP протокол), е достатъчно да стартирате снифера с командна линияТип:

tcpdump -i em0 -l tcp порт 25 > smtp_log.txt

В този случай пакетите се улавят през интерфейса em0; информацията за уловените пакети ще се съхранява във файла smtp_log.txt. Протоколът е относително лесен за анализиране ръчно, в в този примерАнализът на активността на порт 25 ви позволява да идентифицирате компютри с активни спам ботове.

Приложение на Honeypot

Остарял компютър, чиято производителност не позволява да се използва за решаване на производствени проблеми, може да се използва като меден съд. Например Pentium Pro с 64 MB успешно се използва като капан в мрежата на автора оперативна памет. На този компютър трябва да инсталирате най-обикновен LAN операционна системаи изберете една от стратегиите:

- Инсталиране на операционна система без пакети за актуализиране - това ще бъде индикатор за появата на активен мрежов червей в мрежата, използващ някоя от известните уязвимости за тази операционна система;

- инсталирайте операционна система с актуализации, които са инсталирани на други компютри в мрежата - Honeypot ще бъде аналогичен на всяка от работните станции.

Всяка стратегия има своите плюсове и минуси; Авторът използва основно опцията без актуализации. След като създадете Honeypot, трябва да създадете дисково изображение за бързо възстановяванесистема, след като е била повредена от зловреден софтуер. Като алтернатива на изображението на диска можете да използвате системи за промяна на връщане назад като ShadowUser и неговите аналози. След като сте изградили Honeypot, трябва да имате предвид, че редица мрежови червеи търсят заразени компютри чрез сканиране на IP обхвата, изчислен от IP адреса на заразения компютър (често срещаните типични стратегии са X.X.X.*, X.X.X+1.*, X.X.X-1.*), - следователно, в идеалния случай трябва да има Honeypot във всяка подмрежа. Като допълнителни подготвителни елементи определено трябва да отворите достъп до няколко папки в системата Honeypot и в тези папки трябва да поставите няколко примерни файла в различни формати, като минималният набор е EXE, JPG, MP3.

Естествено, след като създаде Honeypot, администраторът трябва да наблюдава работата му и да реагира на всички аномалии, открити на този компютър. Одиторите могат да се използват като средство за записване на промените; снифер може да се използва за записване на мрежовата активност. Важен момент е, че повечето снифъри имат способността да конфигурират изпращане на предупреждение до администратора, ако бъде открита определена мрежова активност. Например, в снифера на CommView правилото включва указване на „формула“, която описва мрежов пакет, или определяне на количествени критерии (изпращане на повече от определен брой пакети или байтове в секунда, изпращане на пакети до неидентифицирани IP или MAC адреси) - Фиг. 2.

Ориз. 2. Създайте и конфигурирайте предупреждение за мрежова активност

Като предупреждение, най-удобно е да използвате имейл съобщения, изпратени до Пощенска кутияадминистратор - в този случай можете да получавате бързи сигнали от всички капани в мрежата. Освен това, ако снифърът ви позволява да създавате множество предупреждения, има смисъл да разграничите мрежовата активност, като подчертаете работата с чрез имейл, FTP/HTTP, TFTP, Telnet, MS Net, увеличен трафик с повече от 20-30 пакета в секунда за всеки протокол (фиг. 3).

Ориз. 3. Изпратено уведомително писмо

ако бъдат открити пакети, отговарящи на зададените критерии

Когато организирате капан, добра идея е да поставите върху него няколко уязвими, използвани в мрежата. мрежови услугиили инсталирайте техния емулатор. Най-простият (и безплатен) е собствената помощна програма APS, която работи без инсталация. Принципът на работа на APS се свежда до прослушване на много TCP и UDP портове, описани в неговата база данни, и издаване на предварително определен или произволно генериран отговор в момента на свързване (фиг. 4).

Ориз. 4. Главен прозорец на помощната програма APS

Фигурата показва екранна снимка, направена по време на реално активиране на APS в LAN Smolenskenergo. Както може да се види на фигурата, беше записан опит за свързване на един от клиентските компютри на порт 21. Анализът на протоколите показа, че опитите са периодични и се записват от няколко прихващания в мрежата, което ни позволява да заключим, че мрежата се сканира, за да се търсят и хакнат FTP сървъри чрез отгатване на пароли. APS поддържа регистрационни файлове и може да изпраща съобщения до администраторите с отчети за регистрирани връзки към наблюдавани портове, което е удобно за бързо откриване на мрежови сканирания.

Когато създавате Honeypot, също е полезно да се запознаете с онлайн ресурси по темата, по-специално http://www.honeynet.org/. В секцията Инструменти на този сайт (http://www.honeynet.org/tools/index.html) можете да намерите редица инструменти за записване и анализиране на атаки.

Отдалечено премахване на зловреден софтуер

В идеалния случай, след откриване на проби от злонамерен софтуер, администраторът ги изпраща в антивирусната лаборатория, където те незабавно се изследват от анализаторите и съответните сигнатури се добавят към антивирусната база данни. Тези подписи чрез автоматична актуализациявлезе в компютъра на потребителя и антивирусната програма автоматично премахва зловреден софтуер без намесата на администратора. Тази верига обаче не винаги работи според очакванията; по-специално са възможни следните причини за повреда:

- поради редица причини, независещи от мрежовия администратор, изображенията може да не достигнат до антивирусната лаборатория;

- недостатъчна ефективност на антивирусната лаборатория - в идеалния случай отнема не повече от 1-2 часа за изследване на пробите и въвеждането им в базата данни, което означава, че актуализираните бази данни със сигнатури могат да бъдат получени в рамките на един работен ден. Въпреки това, не всички антивирусни лабораторииработят толкова бързо и можете да чакате актуализации няколко дни (в редки случаи дори седмици);

- висока производителност на антивируса - редица злонамерени програми след активиране унищожават антивирусите или по друг начин нарушават тяхната работа. Класически примери - включване в hosts файлзаписи, блокиращи нормалната работа на антивирусната система за автоматично актуализиране, изтриване на процеси, услуги и антивирусни драйвери, повреждане на техните настройки и др.

Следователно в горните ситуации ще трябва да се справите със зловреден софтуер ръчно. В повечето случаи това не е трудно, тъй като резултатите от компютърната проверка разкриват заразените компютри, както и пълните имена на файловете със зловреден софтуер. Остава само да ги премахнете дистанционно. Ако злонамерената програма не е защитена от изтриване, тогава тя може да бъде унищожена с помощта на следния AVZ скрипт:

// Изтриване на файл

DeleteFile('име на файл');

ExecuteSysClean;

Този скрипт изтрива един определен файл (или няколко файла, тъй като може да има неограничен брой команди DeleteFile в скрипт) и след това автоматично почиства системния регистър. В по-сложен случай злонамереният софтуер може да се предпази от изтриване (например чрез повторно създаване на своите файлове и ключове в системния регистър) или да се прикрие с помощта на rootkit технология. В този случай скриптът става по-сложен и ще изглежда така:

// Анти-руткит

SearchRootkit(true, true);

// Контролирайте AVZGuard

SetAVZGuardStatus(true);

// Изтриване на файл

DeleteFile('име на файл');

// Активиране на регистриране на BootCleaner

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Импортирайте в задачата BootCleaner списък с файлове, изтрити от скрипта

BC_ImportDeletedList;

// Активиране на BootCleaner

// Евристично почистване на системата

ExecuteSysClean;

Рестартирайте Windows (true);

Този скрипт включва активно противодействие на руткитове, използване на системата AVZGuard (това е блокер на злонамерен софтуер) и системата BootCleaner. BootCleaner е драйвер, който премахва определени обекти от KernelMode по време на рестартиране, на ранен етап от зареждане на системата. Практиката показва, че такъв скрипт е в състояние да унищожи по-голямата част от съществуващия зловреден софтуер. Изключение прави зловреден софтуер, който променя имената на изпълнимите си файлове при всяко рестартиране - в този случай файловете, открити по време на сканиране на системата, могат да бъдат преименувани. В този случай ще трябва да дезинфекцирате компютъра си ръчно или да създадете свои собствени сигнатури за зловреден софтуер (пример за скрипт, който прилага търсене на сигнатура, е описан в помощта на AVZ).

Заключение

В тази статия разгледахме някои практически техники за борба с LAN епидемия ръчно, без да използвате антивирусни продукти. Повечето от описаните техники могат да се използват и за търсене на чужди компютри и троянски отметки на потребителски компютри. Ако имате затруднения с намирането на злонамерен софтуер или създаването на скриптове за лечение, администраторът може да използва секцията „Помощ“ на форума http://virusinfo.info или секцията „Борба с вируси“ на форума http://forum.kaspersky.com /index.php?showforum= 18. Проучване на протоколи и помощ при лечение се извършват и на двата форума безплатно, компютърният анализ се извършва по AVZ протоколи и в повечето случаи лечението се свежда до изпълнение на AVZ скрипт на заразени компютри, съставен от опитни специалисти от тези форуми .

Мрежовата защита е пълен и необходим набор от дейности, който включва организация, създаване на софтуер и приемане на физически и технически мерки. Само такъв комплекс може да осигури максимално постигане на свойствата на информационния ресурс.

Информационни ресурси

Днес трябва да внимавате с криптирането на конкретни свойства информационни ресурси. Защитата на мрежите е възможна, ако се вземат необходимите мерки. Има няколко основни свойства на информационната мрежа:

Защита на вашата компютърна мрежа от неканени гости

Ако мрежата не е защитена с парола, неоторизирани потребители могат да се свържат към безжичната връзка. В повечето случаи те правят това не умишлено, а само защото е модерно мобилни устройстваи джаджи автоматично се свързват към мрежата. Защитата на компютърните мрежи ще предотврати непланираното потребление на трафик. Но в някои случаи ситуацията може да се влоши. Понякога потребителите започват да изтеглят незаконно съдържание чрез незащитена връзка.

Ако собственикът персонален компютърне е взел никакви мерки за защита на мрежата от неоторизиран достъп на трети лица, тогава той се излага на опасност. Трябва да отидете до интерфейса на рутера и да промените данните си за достъп до мрежата. Адресът на рутера е посочен в инструкциите, които се издават при закупуване на такова устройство. Ако не е там, тогава можете да определите IP адреса, като използвате своя собствена мрежово устройство. За да направите това, се отваря прозорец на браузъра, където трябва да въведете адреса 192.168.1.1 в реда.

Защо е необходимо да се защити компютърна мрежа?

Ако защитата на локалната мрежа отсъства напълно, тогава тя може да се превърне в основен и основен източник на опасност. Голям брой съвременни хакери могат да използват специални програми, наречени снифери, за да идентифицират съществуващи незащитени връзки. Хакерите ще могат бързо и лесно да прихващат лични идентификационни данни, които получават от различни услуги.

Когато безжична мрежа на домашен или офис компютър има незащитена връзка, потребителите трябва да бъдат изключително внимателни. Съдържанието, което е в споделени папки, може да се използва от много други потребители. Това се случва, защото няма компютърна защита и експертите съветват всички потребители и мениджъри на големи организации да създават домашна група, който ще бъде защитен със сложна парола.

Хакване

През последните няколко години няколко метода станаха най-популярни за защита на вашия компютър от незаконно хакване:

- Филтриране по MAC адреси.

- Скриване на SSID, тоест класифициране на името на мрежата.

Мрежовата защита с помощта на тези мерки не осигурява пълна безопасностза потребители. Хакерите могат бързо да определят името на мрежата, ако използват адаптер. С помощта на модифициран драйвер можете да превключите към специален режим на наблюдение. Програмите, наречени sniffers, ще ви помогнат да се справите с тази задача.

Хакерите ще наблюдават компютърна мрежа, докато потребител или клиент не се свърже с нея. След това, използвайки манипулиране на пакети данни, можете да елиминирате клиента от мрежата. Когато клиентът се свърже отново, нападателите могат да видят името на мрежата, която се използва.

Този процес може да изглежда сложен за много хора, но на практика това абсолютно не е така. Цялата процедура няма да отнеме повече от пет минути.

Измамна програма за хакване на компютърна мрежа

В наши дни софтуерният пакет, наречен Aircrack-ng, е особено търсен и популярен сред хакерите. Кибер измамниците го използват за бързо хакване на адаптери безжична мрежа. В допълнение към снифера, представената програма включва специално приложение, което ви позволява да изтегляте и променяте всички необходими драйвери на адаптера.

Програмата също така предоставя възможност за възстановяване на WEP ключа. Днес има голям брой методи, които ви позволяват бързо и лесно да хакнете компютърна мрежа. Но клиентът или потребителят на персонален компютър може да защити собственото си устройство, на което ще бъде инсталирана програмата за защита на мрежата. Има цял пакет от приложения, които защитават вашия компютър от неоторизирано хакване от хакери.

За да защитите устройството си от измамници, трябва да намерите най-новия фърмуер, който поддържа нови методи за криптиране. IN специални програмиВсичко необходимо за защита на вашия персонален компютър вече е там. необходим фърмуерза криптиране на данни. Когато потребителят не актуализира, адаптерът за безжична мрежа може да е изложен на риск.

Обществена гореща точка

Обществените заведения предоставят безплатен достъп до безжичната мрежа. Те стават привлекателно място за събиране на кибер измамници. През тях минава голямо количество, което по-късно се използва като инструмент за хакване на акаунти или в кафенета, хотели или много други можете да намерите безплатни точки за достъп.

Но не само кибер измамниците могат да открият пароли и друга важна информация. Други потребители, които се свързват с тази мрежа, ще могат да прихванат личните данни на лицето. Често акаунтите се наблюдават в различни сайтове.

Защитата на интернет и бисквитките е необходима мярка за криптиране на въведената информация. Днес има голям брой методи за атака, които са много прости. Дори начинаещ хакер или компетентен потребител може да ги използва. Разширение, наречено Firesheep, се използва в много съвременни браузъри. Това приложение ви позволява автоматично да намирате и четете акаунтите на други потребители.

Как да защитим домашната си мрежа?

Защитата на достъпа до мрежата е задължителна мярка, която трябва да вземе всеки потребител на персонален компютър. Когато рутерът е защитен чрез WPA2 криптиране, компютърът и информацията вече няма да бъдат застрашени от хакери. Не се препоръчва да разкривате паролата си за безжична мрежа на приятели и познати. Техните джаджи и мобилни устройства може да са заразени със зловреден софтуер.

Наскоро бяха представени нови рутери, които включват режим на гост. Основното му предимство е, че рутерът ще създаде отделна мрежа със собствена парола. Това най-добра защитамрежи, тъй като в този случай няма да се използва.

В наши дни хакването на потребителски компютри става все по-широко разпространено. Хакерите се опитват да получат достъп до устройства на други хора за различни цели - от просто изпращане на спам от вашите имейл адреспреди да използвате лична информация за лична изгода и вашата задача е да защитите вашия компютър с всички средства. Нека да разберем как да защитим компютъра си от хакери.

Как проникват хакерите?

Първо, трябва да разберете как хакерите могат да проникнат във вашето устройство и по какъв начин получават достъп до вашите файлове и информация, разположени директно на вашия твърд диск. Само тогава ще бъде възможно да защитите устройството.

В повечето случаи ролята на хакер се играе от определена програма, която попада на вашия компютър в един от възможни начини. С други думи, злонамерен софтуернай-често наричани вируси. Можете да защитите компютъра си от неоторизиран достъп и проникване в личното ви пространство с помощта на антивирусна програма. В този случай системата ще ви предупреди, че се опитвате да изтеглите злонамерен или подозрителен софтуер. Всички програми могат да бъдат разделени на няколко вида според нивото на вредност:

Какво да направите, ако компютърът ви бъде хакнат?

Първо, копирайте цялата важна информация на устройство на трета страна, което не принадлежи на този компютър. Ако не можете да го защитите на едно устройство, то ще бъде безопасно на външно устройство. Преди това обаче трябва да проверите файловете с антивирусна програма възможни инфекции. Ако хакерите не са стигнали до файловете, не се колебайте да ги копирате на флаш устройство или външен твърддиск и го изтрийте от компютъра.

След това трябва да сканирате системата за вируси и подозрителен софтуер. След сканиране изключете системата от интернет и рестартирайте. Ако антивирусът не издаде аларма при повторна проверка, това означава, че опасността е преминала. За по-голяма надеждност използвайте само лицензирани антивирусни програми и своевременно актуализирайте базите данни. Това ще помогне надеждно да защитите вашата система. Сега знаете как да защитите вашия компютър.

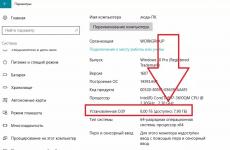

Деактивиране на отдалечен достъп до компютъра

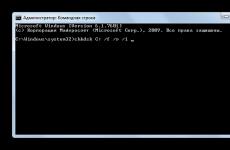

- Отидете в менюто "Старт" и отидете на Explorer;

- Щракнете с десния бутон върху иконата "Моят компютър" и изберете "Свойства";

- Отляво изберете елемента „Настройване на отдалечен достъп“;

- Раздел „Отдалечен достъп“, щракнете върху „Разширени“;

- Премахнете отметката от „Разреши дистанционнотози компютър";