Криптографските средства за криптиране включват: Преглед на законодателството на Руската федерация: криптография. Принципи на работа на криптосистемата

Информационни технологии

ЗАЩИТА НА КРИПТОГРАФСКАТА ИНФОРМАЦИЯ

Принципи на разработване и модернизиране на криптиращи (криптографски) средства за защита на информацията

Информационни технологии. Сигурност на криптографските данни. Принципи на създаване и модернизация на криптографски модули

OKS 35.040

Дата на въвеждане 2018-05-01

Предговор

Предговор

1 РАЗРАБОТЕН от Центъра за защита на информацията и специални комуникации на Федералната служба за сигурност Руска федерация(ФСБ на Русия)

2 ВЪВЕДЕНО от Техническия комитет по стандартизация TC 26 "Криптографска защита на информацията"

3 ОДОБРЕНО И ВЛИЗАНО В СИЛА със Заповед на Федералната агенция за техническо регулиране и метрология от 22 декември 2017 г. N 2068-st

4 ПРЕДСТАВЕНО ЗА ПЪРВИ ПЪТ

Правилата за прилагане на тези препоръки са установени вЧлен 26 от Федералния закон от 29 юни 2015 г. N 162-FZ „За стандартизацията в Руската федерация“ . Информацията за промените в тези препоръки се публикува в годишния (от 1 януари на текущата година) информационен индекс "Национални стандарти", а официалният текст на промените и допълненията се публикува в месечния информационен индекс "Национални стандарти". В случай на преразглеждане (замяна) или отмяна на тези препоръки, съответното съобщение ще бъде публикувано в следващия брой на месечния информационен индекс "Национални стандарти". Съответна информация, съобщения и текстове също се публикуват в информационната система обща употреба- на официалния уебсайт на Федералната агенция за техническо регулиране и метрология в Интернет (www.gost.ru)

Въведение

Настоящата процедура в Руската федерация за разработване на криптиращи (криптографски) средства за защита на информация, която не съдържа информация, представляваща държавна тайна (наричана по-долу CIPF), се определя от Правилника за разработване, производство, внедряване и експлоатация на криптиране (криптографски) средства за защита на информацията (Наредби на PKZ - 2005) .

В съответствие с Правилника на PKZ - 2005 се осъществява взаимодействие между клиента на CIPF, разработчика на CIPF, специализирана организация, провеждаща казуси на CIPF, и FSB на Русия, която извършва проверка на резултати от казуси, въз основа на резултатите от които се определя възможността за допускане на CIPF до експлоатация.

Този документ има методологичен характер и съдържа принципите, на които трябва да се основава развитието и/или модернизацията на съществуващите CIPF.

Обхватът на документа е взаимодействието на клиентите и разработчиците на CIPF по време на тяхната комуникация:

- помежду си;

- със специализирани организации, провеждащи казуси;

- с ФСБ на Русия, която извършва проверка на резултатите от казусите.

Този документ позволява на клиентите на CIPF да навигират и да се запознаят с проблемите, които възникват по време на разработването и работата на CIPF. Принципите, изложени в този документ, позволяват на клиента на CIPF да определи разпоредбите, които трябва да бъдат включени в техническото задание за разработване и/или модернизиране на CIPF, както и в съответствие с приетите правила за класификация на мерките за сигурност в Руската федерация определя класа на CIPF, който се разработва, и осигурява необходимото ниво на сигурност на защитената информация.

Този документ позволява на разработчиците на CIPF да обосноват, когато общуват с клиента, списъка на работата, необходима за разработването и/или модернизацията на CIPF, както и да организират взаимодействие със специализирани организации, получавайки от тях информацията, необходима за разработването на CIPF .

1 област на използване

Тези препоръки се отнасят за криптиращи (криптографски) средства за защита на информацията (CIPF), предназначени за използване на територията на Руската федерация.

Тези препоръки определят принципите за разработване и модернизиране на криптиращи (криптографски) средства за защита на информация, която не съдържа информация, представляваща държавна тайна.

Принципите за гарантиране на сигурността на защитена информация преди нейната обработка в CIPF не се обсъждат в този документ.

Принципите на разработване и модернизиране на средства за криптиране (криптографска) информационна сигурност, изброени в разпоредбата (клауза 4), могат да бъдат регулирани от отделни препоръки за стандартизация.

2 Нормативни справки

Тези насоки използват нормативни препратки към следните стандарти:

ГОСТ 2.114 една система проектна документация. Спецификации

GOST 19.202 Единна система за програмна документация. Спецификация. Изисквания за съдържание и дизайн

GOST 19.401 Единна система за програмна документация. Програмен текст. Изисквания за съдържание и дизайн

GOST 19.402 Единна система за програмна документация. Описание на програмата

GOST 19.501 Единна система за програмна документация. Форма. Изисквания за съдържание и дизайн

GOST 19.502 Единна система за програмна документация. Описание на приложението. Изисквания за съдържание и дизайн

ГОСТ Р 51275-2006 Защита на информацията. Информационен обект. Фактори, влияещи върху информацията. Общи положения

GOST R 56136-2014 Управление на жизнения цикъл на военни продукти. Термини и дефиниции

Забележка - Когато използвате тези препоръки, препоръчително е да проверите валидността на референтните стандарти в публичната информационна система - на официалния уебсайт на Федералната агенция за техническо регулиране и метрология в Интернет или с помощта на годишния информационен индекс "Национални стандарти" , който е публикуван към 1 януари на текущата година, и по изданията на месечния информационен индекс "Национални стандарти" за текущата година. Ако бъде заменен референтен стандарт без дата, се препоръчва да се използва текущата версия на този стандарт, като се вземат предвид всички промени, направени в тази версия. Ако датиран референтен стандарт бъде заменен, се препоръчва да се използва версията на този стандарт с годината на одобрение (приемане), посочена по-горе. Ако след одобрението на тези препоръки бъде направена промяна в референтния стандарт, към който е направена датираща препратка, засягаща референтната разпоредба, се препоръчва тази разпоредба да се прилага без оглед на тази промяна. Ако референтният стандарт бъде отменен без замяна, тогава разпоредбата, в която се прави препратка към него, се прилага в частта, която не засяга тази препратка.

3 Термини, определения и съкращения

3.1.1 хардуер; AS: Физическо устройство, което изпълнява една или повече определени функции. В рамките на този документ хардуерът е разделен на AS SF и AS CIPF.

3.1.2 атака:Целенасочени действия с използване на хардуер и/или софтуер с цел нарушаване на сигурността на защитена информация или с цел създаване на условия за това.

3.1.3 достъп до субект удостоверяване:Набор от действия, състоящ се от проверка и потвърждение, използвайки криптографски механизми, информация, която позволява еднозначно да се разграничи удостовереният (потвърден) субект на достъп от други субекти на достъп.

3.1.4 биологичен сензор за случайни числа; BDSC: Сензор, който генерира произволна последователност чрез прилагане на произволни тестове въз основа на произволния характер на повтарящо се човешко взаимодействие с CIPF и работната среда на CIPF.

3.1.5

документация:Набор от взаимосвързани документи, обединени от обща цел. В рамките на този документ документацията е разделена на документация на софтуера IS, SF, CIPF и CIPF AS, както и документацията на CIPF, включена в комплекта за доставка на CIPF.

3.1.6 Жизнен цикъл на CIPF:Набор от явления и процеси, които се повтарят с честота, определена от живота на стандартен дизайн (образец) на CIPF от неговата концепция до изхвърляне или конкретен екземпляр на CIPF от момента на неговото производство до изхвърляне (виж GOST R 56136 -2014 г., член 3.16).

3.1.8 защитена информация:Защитена информация, преобразувана от CIPF с помощта на един или повече криптографски механизми.

3.1.9 имитация на истинско послание (имитация):Фалшиво съобщение, което се възприема от потребителя като истинско съобщение.

3.1.10

имитация на вложка:Информация в електронен вид, която е прикачена или свързана по друг начин с друга информация в електронен вид (обработена информация) и която се използва за защита на обработваната информация чрез криптографски механизми от налагане на невярна информация.

3.1.11

защита от имитация:Защита на обработваната информация чрез криптографски механизми от налагане на невярна информация.

3.1.12

инженерен криптографски механизъм:Алгоритмична или техническа мярка, внедрена в CIPF за защита на информацията от атаки, произтичащи от неизправности или повреди на CIPF AS и SF AS.

3.1.13

инициализираща последователност (първоначална ключова информация):Набор от данни, използвани от PDSCH за генериране на псевдослучайна последователност.

3.1.14 информационен сигнал:Сигнал, чиито стойности и/или параметри могат да се използват за определяне на защитена или криптографски опасна информация (вижте препоръките, член 3.2.6).

3.1.15 Информационна система;ИС: Система, предназначена за представяне, съхраняване, обработка, търсене, разпространение и предаване на информация чрез комуникационни канали, достъпни с помощта на компютърна технология. В случай на използване на CIPF за защита на информацията, обработвана в IS, информационната система е една или набор от няколко CIPF операционни среди.

3.1.16 връзка:Тоталност технически средства, осигуряващи преноса на информация от източника към получателя. Наборът от технически средства може да включва по-специално предавател, комуникационна линия, среда за съхранение, приемник, хардуер и/или софтуер.

Забележка – Примерите за комуникационни канали включват: кабелни и безжични канали, радиоканали, както и канали, реализирани с помощта на отчуждаеми (сменяеми) носители за съхранение.

3.1.17 ключ за удостоверяване:Криптографският ключ, използван за удостоверяване на субекта на достъп.

Забележка – В този документ ключовете за удостоверяване се отнасят до двойките частни и публични ключове, използвани в асиметрични криптографски схеми и протоколи. Ключовете за удостоверяване могат да бъдат електронен подписи ключа за проверка на електронния подпис, публичния и секретния ключ на участниците в протокола за генериране на споделен ключ или асиметрична (хибридна) схема за криптиране. Ключовете за удостоверяване също включват пароли.

3.1.19 ключ за електронен подпис:Криптографски ключ, който е уникална последователност от знаци, предназначени за създаване на електронен подпис (Федерален закон, член 2, параграф 5).

3.1.20 Ключова информация:Специално организирано събиране на данни и/или криптографски ключове, предназначено да извършва криптографска защитаинформация за определен период от време.

3.1.21 ключов документ:Носител на ключова информация, съдържащ ключова информация и/или инициализираща последователност, както и при необходимост контролна, сервизна и технологична информация.

3.1.22 ключов носител:Физическа среда с определена структура, проектирана да побира и съхранява ключова информация и/или последователност за инициализация. Има еднократни ключодържател(маса, перфорирана лента, перфорирана карта и т.н.) и многократно използвани ключови носители (магнитна лента, флопи диск, CD, ключ за данни, смарт карта, сензорна памет и др.).

3.1.23 проектна документация:Документация за CIPF, AS, SF и IS, съдържаща подробна информация за принципите на работа и процеса на разработка на CIPF, AS, SF и IS.

3.1.24 контролирана зона:Пространството, в което са разположени обичайните съоръжения и се наблюдават престоят и действията на лица и/или превозни средства.

Забележка - Границата на контролираната зона може да бъде например периметърът на защитената територия на предприятие (институция), ограждащите конструкции на защитена сграда, защитена част от сграда или определено помещение.

3.1.25

криптографска функция:Параметрична функция, реализирана от CIPF и предназначена да гарантира сигурността на защитената информация. Един от параметрите на криптографска функция може да бъде криптографски ключ.

Забележка – В този документ криптографските функции, които могат да бъдат реализирани от CIPF, трябва да се разбират като:

- функция за генериране на псевдослучайни последователности;

- функция за криптиране/декриптиране на данни;

- функция за защита от имитация (функция за наблюдение на целостта на данните);

- функция за създаване на електронен подпис;

- функция за проверка на електронен подпис;

- функцията за създаване на ключ за електронен подпис и ключ за проверка на електронен подпис;

- функцията за изготвяне на ключови документи;

- функцията за предаване на ключова информация чрез комуникационни канали;

- функция за удостоверяване.

3.1.26

криптографски опасна информация:Всяка информация, съхранявана и/или генерирана по време на етапа на работа на CIPF, чието притежание от нарушител може да доведе до нарушаване на сигурността на защитена и/или защитена информация.

3.1.27 ключ (криптографски ключ):Променлив елемент (параметър), всяка стойност на който уникално съответства на едно от преобразуванията (криптографски функции), реализирани от CIPF (вижте речника, стр. 31).

ЗАБЕЛЕЖКА В този документ криптографските ключове са разделени на частни ключове и публични ключове.

3.1.28

криптографски механизъм:Алгоритъм, протокол или схема, по време на които информацията се преобразува с помощта на криптографски ключ (криптографска трансформация).

3.1.29

налагане:Атака, извършена чрез доставяне на потребителя на имитация на истинско съобщение, получено чрез генериране на фалшиво съобщение или модифициране на наистина предадено или съхранено съобщение.

Забележка - В този документ под недекларирани възможности трябва да се разбира функционалност на софтуера, както и хардуера, чиято работа може да доведе до нарушаване на сигурността на защитената информация или да създаде условия за това.

Бележки

1 Нерегламентиран достъп може да бъде осъществен от юридическо, физическо, групово лице лица, включително обществени организации.

2 Информацията, за която неоторизиран достъп не е разрешен, може да включва по-специално защитена информация, ключова информация и криптографски опасна информация.

3.1.32 място на дейност на CIPF:Местоположението на стандартните съоръжения, където се експлоатира CIPF.

3.1.33 обект на информатизация:Тоталност информационни ресурси, средства и системи за обработка на информация, използвани в съответствие с дадена информационна технология, средства за поддържане на обект на информатизация, помещения или обекти (сгради, конструкции, технически средства), в които са инсталирани (виж GOST R 51275-2006, член 3.1).

Забележка - В този документ обектите на информатизация включват по-специално IS, SF, CIPF, редовни средства, помещения, в които е разположено стандартно оборудване и комуникационни канали.

3.1.35

организационни и технически мерки:Набор от действия, насочени към съвместно прилагане на мерки за организационна подкрепа информационна сигурност, технически и криптографски методи за защита на информацията, като се използват инструменти, които са преминали процедурата за оценка на съответствието с изискванията на законодателството на Руската федерация в областта на информационната сигурност.

3.1.36 публичен ключ:Некласифициран криптографски ключ, който е уникално свързан със секретния ключ на CIPF (вижте речника, стр. 32).

Забележка – Пример за публичен ключ е ключът за проверка на електронния подпис.

3.1.37 парола:Криптографски ключ, който взема стойности от набор с ниска кардиналност. По правило той се представя като крайна последователност от знаци от фиксирана азбука и се използва за удостоверяване на субекта на достъп до CIPF.

3.1.38 софтуер;Софтуер: набор от данни и команди, представени под формата на изходен и/или изпълним код и предназначени да работят върху хардуер със специално и общо предназначение, за да се получи определен резултат.

Забележка - В рамките на обхвата на този документ софтуерсе разделя на PO SF, PO AS SF, PO CIPF и PO AS CIPF.

3.1.39 софтуерен сензор за случайни числа; PDSCH: Сензор, който генерира псевдослучайна последователност чрез детерминистично трансформиране на инициализационната последователност (оригинална ключова информация).

3.1.40 ролева автентификация на субекти за достъп:Удостоверяване на субекти на достъп, чието успешно завършване ви позволява да свържете предварително определен набор от правила за взаимодействие на субекта на достъп с CIPF с субекта на достъп.

3.1.41 Тайният ключ:Криптографски ключ, пазен в тайна от лица, които нямат права на достъп до защитената информация, CIPF криптографски ключове и/или използване на CIPF криптографски функции (вижте речника, стр. 32).

3.1.42

специализирана организация:Организация, имаща право да изпълнява отделни видоведейности, свързани с криптиращи (криптографски) средства и извършване на казуси (виж регламент, член 2, параграф 32).

3.1.43 CIPF работна среда; SF: Набор от един или повече хардуер (AS SF) и софтуер (софтуер), заедно с които CIPF функционира нормално и които могат да повлияят на изпълнението на изискванията за CIPF.

Софтуерът е разделен на:

- операционна среда хардуерен софтуер (AS SF софтуер), който е софтуер, работещ в рамките на едно хардуери предназначени за решаване на високоспециализирана гама от задачи, например BIOS, драйвер за контролер харддиски така нататък.;

- софтуер за операционна среда (SF софтуер), който се разделя на:

1) операционна система (ОС),

2) приложен софтуер (ASW), който трябва да функционира или функционира в операционната система.

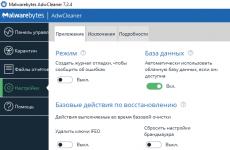

Схематично работната среда може да бъде представена по следния начин (виж Фигура 1).

Фигура 1 - Диаграма на работната среда

Снимка 1

3.1.44 средства за криптографска защита на информацията; CIPF: криптиращ (криптографски) инструмент, предназначен да защитава информация, която не съдържа информация, представляваща държавна тайна, и която е комбинация от един или повече компоненти:

- софтуер (CIPF софтуер);

- хардуер (AS CIPF);

- хардуерен софтуер (AS CIPF софтуер).

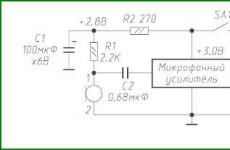

CIPF може да бъде представен схематично по следния начин (виж Фигура 2).

Фигура 2 - CIPF схема

Фигура 2

3.1.45 тема за достъп:Лице или процес в информационна система, чиито действия за достъп до ресурсите на информационната система се регулират от правила за контрол на достъпа.

Забележка - Субект на достъп до CIPF, по-специално, може да бъде физическо лице, което използва криптографските функции на CIPF, за да гарантира сигурността на защитена информация, или процес на информационна система, който взаимодейства с CIPF.

3.1.46

тактико-технически изисквания към основните документи; TTT: Документ, определящ криптографските, специалните и техническите изисквания, на които трябва да отговарят ключовите документи (виж регламент, член 2, параграф 28).

Забележка - Тактическите и технически изисквания са разработени от разработчика на CIPF и одобрени от ФСБ на Русия.

3.1.47 казуси:Набор от криптографски, инженерни криптографски и специални изследвания, насочени към оценка на съответствието на CIPF с изискванията за информационна сигурност за CIPF (вж. Регламенти, член 2, параграф 31).

3.1.48 технически характеристики на CIPF:Параметри на софтуера и хардуера на CIPF, както и методи за осигуряване на сигурността на защитена информация и / или защитена информация на CIPF по време на нейното съхранение или предаване по комуникационни канали, чиито стойности позволяват да се осигури необходимото ниво на сигурност.

Забележка - Техническите характеристики на CIPF могат да включват по-специално количеството информация, криптирана на един таен ключ, вероятността от неизправности или повреди на хардуера на CIPF и/или работната среда на CIPF, както и параметрите на информационните сигнали.

3.1.49 универсален софтуер; UPO: Софтуер за обща употреба от неопределени потребители. Универсалният софтуер е разработен без да е насочен към конкретна сфера на дейност и е включен в софтуера на SF.

3.1.50 успешна атака:Атака, която постигна целта си.

3.1.51 уязвимост:Свойство на AS и/или софтуер, произтичащо по-специално от грешки при изпълнението и/или съществуването на недекларирани възможности и позволяващо успешни атаки срещу CIPF.

3.1.52 физически сензор за случайни числа; FDSC: Сензор, който генерира произволна последователност чрез преобразуване на сигнал от случаен процес, генериран от недетерминирана физическа система, която е устойчива на реалистично възможни промени във външните условия и нейните параметри.

3.1.53 стандарт означава:Набор от АС и софтуер, на който са внедрени IS, SF и CIPF.

3.1.54 експортирана функция:Функция, реализирана в софтуера CIPF и описана в документацията за софтуера CIPF, която се предоставя на разработчици, които интегрират CIPF в IS.

3.1.55 електронен подпис; ES: Информация в електронна форма, която е прикачена към или по друг начин свързана с друга информация в електронна форма (подписана информация) и която се използва за идентифициране на лицето, подписващо информацията (Федерален закон, член 2, параграф 1).

Забележка - Видовете електронни подписи са обикновен електронен подпис и подобрен електронен подпис. Има разграничение между усъвършенстван неквалифициран електронен подпис и усъвършенстван квалифициран електронен подпис.

3.1.56 Етап на жизнения цикъл на CIPF:Част от жизнения цикъл на CIPF, отличаваща се с характеристиките на контролните моменти (контролни граници), които осигуряват проверка на характеристиките на проектните решения на стандартния дизайн на CIPF и/или физическите характеристики на екземплярите на CIPF (виж GOST R 56136- 2014 г., член 3.18).

Забележка - Този документ разглежда само следните етапи от жизнения цикъл на CIPF: разработване (модернизация), производство, съхранение, транспортиране, пускане в експлоатация (пускане в експлоатация) и експлоатация на CIPF.

3.2 В тези препоръки се използват следните съкращения:

AC - хардуер;

AS CIPF - CIPF хардуер;

AS SF - хардуер на операционната среда;

BDSN - биологичен сензор за случайни числа;

DSCh - сензор за случайни числа (разделен на FDSN, BDSN и PDSN);

ИС - информационна система;

OS - операционна система;

PDSCh - софтуерен сензор за произволни числа;

Софтуер - софтуер;

AS CIPF софтуер - CIPF хардуерен софтуер;

AS SF софтуер - хардуерен софтуер за операционната среда;

CIPF софтуер - CIPF софтуер;

SF софтуер - софтуер за операционна среда;

ППО - приложен софтуер;

CIPF е средство за криптографска защита на информацията;

SF - работна среда;

TK - технически спецификации за разработване (модернизиране) на CIPF;

ТТТ - тактико-технически изисквания към ключови документи;

UPO - универсален софтуер;

FDSN - физически сензор за случайни числа;

ES - електронен подпис.

4 Общи принципи за изграждане на CIPF

Този раздел предоставя общи принципи, на които се основава разработването на нови или модификацията на съществуващи криптографски системи за защита на информацията.

4.1 CIPF трябва да гарантира сигурността на защитената информация, когато се извършват атаки по време на обработката на защитена информация в CIPF и/или обект на неоторизиран достъп до защитена CIPF информация по време на нейното съхранение или предаване по комуникационни канали.

4.2 CIPF трябва да изпълнява една или повече криптографски функции. В зависимост от внедрените криптографски функции CIPF може да се класифицира като едно или повече средства:

а) инструмент за криптиране;

б) средства за имитационна защита;

в) средство за електронен подпис;

г) инструмент за кодиране;

д) средство за създаване на ключови документи;

е) ключов документ.

4.3 Инструментите за кодиране не се обсъждат в този документ.

4.4 Всички CIPF са разделени на 5 класа, подредени по старшинство:

а) клас КС1 - младши по отношение на класове КС2, КС3, КВ и КА;

б) клас КС2 - младши по отношение на класове КС3, КВ, КА и старши по отношение на клас КС1;

в) клас KC3 - младши по отношение на класове KB, KA и старши по отношение на класове KC1, KC2;

г) клас КВ - младши по отношение на клас КА и старши по отношение на класове КС1, КС2, КС3;

д) клас KA - старши по отношение на класове KC1, KC2, KC3, KB.

4.5 Класът на CIPF, който се разработва (надстройва), се определя от клиента на CIPF чрез формиране на списък с IP обекти, които трябва да бъдат защитени, и набор от възможности, които могат да бъдат използвани при създаване на методи, подготовка и извършване на атаки срещу тези обекти, като предвид тези, използвани в IP информационни технологии, работна среда и хардуер.

[имейл защитен]

Ако процедурата за плащане на сайта платежна системане е завършен, парични средства

средствата НЯМА да бъдат дебитирани от вашата сметка и ние няма да получим потвърждение за плащане.

В този случай можете да повторите покупката на документа чрез бутона вдясно.

Възникна грешка

Плащането не е извършено поради техническа грешка, пари в бройот вашия акаунт

не са били отписани. Опитайте да изчакате няколко минути и повторете плащането отново.

Идеята за тази статия се зароди, когато специалисти от EFSOL получиха задачата да анализират рисковете за информационната сигурност в ресторантьорския бизнес и да разработят мерки за противодействието им. Един от съществените рискове беше възможността за изземване на управленска информация, а една от контрамерките беше криптирането на счетоводните бази данни.

Нека веднага направя уговорка, че разглеждането на всички възможни крипто продукти или решения, базирани на конкретни счетоводни системи, не е целта на тази статия. Ние се интересуваме само от сравнителен анализ лични средствакриптиране, за което избрахме най-популярното безплатно решение с отворен код и няколко от най-модерните търговски аналози. Нека неопитните потребители не се плашат от фразата „отворен код“ - това означава само, че разработката се извършва от група ентусиасти, които са готови да приемат всеки, който иска да им помогне.

И така, защо възприехме този подход? Мотивацията е изключително проста.

- IN различни компанииИзползваме собствена счетоводна система, така че избираме инструменти за криптиране, които не са обвързани с конкретна платформа - универсални.

- По-разумно е да се използва персонална криптографска защита в малки предприятия, където 1-5 потребители работят със счетоводната програма. За големите компании изземването на управленска информация ще доведе до по-големи финансови загуби, поради което решенията за защита ще струват много повече.

- Анализирането на много търговски продукти за криптиране на информация е безсмислено: достатъчно е да се оценят няколко от тях, за да се формира разбиране за цена и функционалност.

Нека да преминем към сравняване на продукти, което може да се направи удобно на базата на обобщена таблица. Умишлено не включих много технически подробности (като поддръжка хардуерно ускорениеили многонишков, множество логически или физически процесори), от които редовен потребителЗапочва да ме боли главата. Нека се съсредоточим само върху функционалността, от която наистина можем да изтъкнем ползите.

Пивотна таблица

| TrueCrypt | Таен диск | Zecurion Zdisk | |

| Най-новата версия към момента на прегледа | 7.1а | 4 | Няма данни |

| Цена | Безплатно | От 4240 rub. за 1 компютър | От 5250 rub. за 1 компютър |

| операционна система | Windows 7, Windows Vista, Windows XP, Windows сървър 2003, Windows Server 2008: (32 и 64-битови версии); Windows Server 2008 R2; Windows 2000 SP4; Mac OS X 10.7 Lion (32-битова и 64-битова); Linux (32-битов и 64-битов, ядро 2.6 или съвместимо) | Windows 7, Windows Vista, Windows XP: (32 и 64 битови версии) | Windows 98; Windows Me; Windows NT работна станция; Windows 2000 Professional; Уиндоус експи; Windows Vista |

| Вградени алгоритми за криптиране | AES Змия Две риби | Не | Не |

| Използване на доставчици на крипто услуги (доставчици на крипто услуги) | Не | Microsoft Enhanced CSP: Triple DES и RC2; Secret Disk NG Crypto Pack: AES и Twofish; CryptoPro CSP, Signal-COM CSP или Vipnet CSP: ГОСТ 28147-89 | RC5, AES KRYPTON CSP: GOST 28147-89 |

| XTS режим на криптиране | да | Не | Не |

| Каскадно криптиране | AES-Две риби-Змия; Змия-AES; Serpent-Twofish-AES; Две риби-змия | Не | Не |

| Прозрачно криптиране | да | да | да |

| Шифроване на системния дял | да | да | Не |

| Удостоверяване преди зареждане | Парола | Pin + токен | Не |

| Шифроване на дискови дялове | да | да | Не |

| Създаване на контейнерни файлове | да | да | да |

| Създаване скрити секции | да | Не | Не |

| Създаване на скрита ОС | да | Не | Не |

| Криптиране на преносими устройства за съхранение | да | да | да |

| Работа от преносими устройства за съхранение | да | Не | Не |

| Мрежова работа | да | Не | да |

| Мултиплейър режим | Използване на NTFS | да | да |

| Удостоверяване само с парола | да | Не | Не |

| Удостоверяване от ключов файл | да | Не | Не |

| Поддръжка на токени и смарт карти | Поддържа PKCS #11 2.0 или по-висок протокол | USB ключ eToken PRO/32K (64K); USB ключ eToken PRO/72K (Java); Смарт карта eToken PRO/32K (64K); Смарт карта eToken PRO/72K (Java); eToken NG-FLASH комбиниран ключ Комбиниран eToken NG-OTP ключ eToken PRO навсякъде | Rainbow iKey 10xx/20xx/30xx; ruToken; eToken R2/Pro |

| Аварийно изключване на криптирани дискове | Бързи клавиши | Бързи клавиши | Бързи клавиши |

| Защита с парола срещу принуда | Не | да | да |

| Възможност за използване на „правдоподобен отказ от участие“ | да | Не | Не |

| Съдържание на доставката | Няма версия в кутия - дистрибуцията се изтегля от уебсайта на разработчиците | eToken PRO Anywhere USB ключ с лиценз за използване на продукта; Бързо ръководствов печатна форма; CD-ROM (комплект за разпространение, подробна документация, MBR зареждаща част; DVD опаковъчна кутия | Разрешително; USB донгъл и USB удължителен кабел; Диск с разпределителен комплект; Документация в печатен вид; Четец/записвач на смарт карти ACS-30S |

Следвайки законите на жанра, остава само да коментираме отделни точки и да подчертаем предимствата на това или онова решение. Всичко е ясно с цените на продуктите, както и с поддържаните операционни системи. Ще отбележа само факта, че версиите на TrueCrypt за MacOS и Linux имат свои собствени нюанси на използване и инсталирането му на сървърни платформи от Microsoft, въпреки че предоставя определени предимства, напълно не може да замени огромната функционалност на търговските системи за защита на данните в корпоративна мрежа. Нека ви напомня, че все още обмисляме персонална криптографска защита.

Вградени алгоритми, доставчици на крипто, XTS и каскадно криптиране

Доставчиците на крипто, за разлика от вградените алгоритми за криптиране, са отделни модули за добавяне, които определят метода на кодиране (декодиране), използван от програмата. Защо търговските решения използват пакети на доставчици на крипто? Отговорите са прости, но финансово оправдани.

- Не е необходимо да правите промени в програмата, за да добавите определени алгоритми (плащане на програмисти) - просто създайте нов модул или свържете решения от разработчици на трети страни.

- Международните стандарти се разработват, тестват и прилагат по целия свят, но за руския правителствени агенцииизисква се съответствие с изискванията на FSTEC и FSB. Тези изисквания предполагат лицензиране за създаване и разпространение на инструменти за информационна сигурност.

- Инструментите за криптиране на данни се предоставят от доставчици на крипто, а самите програми не изискват сертифициране за разработка и разпространение.

Каскадното криптиране е способността да се кодира информация с помощта на един алгоритъм, когато вече е била кодирана от друг. Този подход, въпреки че забавя работата, ви позволява да увеличите устойчивостта на защитените данни срещу хакване - колкото повече „противникът“ знае за методите за криптиране (например използвания алгоритъм или набор от ключови символи), толкова по-лесно е той да разкрие информацията.

XTS технологията за криптиране (XEX-базиран Tweaked CodeBook mode (TCB) с CipherText Stealing (CTS)) е логично развитие на предишните методи за блоково криптиране XEX и LRW, при използването на които бяха открити уязвимости. Тъй като операциите за четене/запис на носители за съхранение се извършват сектор по сектор в блокове, използването на методи за кодиране на поточно предаване е неприемливо. Така на 19 декември 2007 г. методът за криптиране XTS-AES за алгоритъма AES беше описан и препоръчан от международния стандарт за защита на съхранената информация IEEE P1619.

Този режим използва два ключа, първият от които се използва за генериране на вектора за инициализация, а вторият от които криптира данните. Методът работи по следния алгоритъм:

- генерира вектор чрез криптиране на номера на сектора с първия ключ;

- добавя вектора с оригиналната информация;

- криптира резултата от добавянето с втори ключ;

- добавя вектора с резултата от криптирането;

- умножава вектор по генериращ полином на крайно поле.

Националният институт за стандарти и технологии препоръчва използването на режим XTS за криптиране на данни на устройства с блокова вътрешна структура, тъй като той:

- описани по международен стандарт;

- То има висока производителностчрез извършване на предварителни изчисления и успоредяване;

- ви позволява да обработвате произволен секторен блок чрез изчисляване на вектора за инициализация.

Също така отбелязвам, че IEEE P1619 препоръчва използването на метода XTS с алгоритъма за криптиране AES, но архитектурата на режима позволява да се използва във връзка с всеки друг блоков шифър. По този начин, ако е необходимо да се сертифицира устройство, което изпълнява прозрачно криптиране в съответствие с изискванията на руското законодателство, е възможно да се използват заедно XTS и GOST 28147-89.

Аварийно изключване на дискове, въвеждане на парола „по принуда“, отказ от участие

Аварийното изключване на криптирани дискове е безспорно необходима функция в ситуации, които изискват незабавна реакция за защита на информацията. Но какво се случва след това? „Противникът“ вижда система, на която е инсталирана криптографска защита, и диск, който не се чете от системните инструменти. Изводът за укриване на информация е очевиден.

Започва етапът на „принудата“. „Опонентът“ ще използва физическа или юридическа сила, за да принуди собственика да разкрие информация. Домашното установено решение за „въвеждане на парола под принуда“ от категорията „Ще умра, но няма да я дам“ става неуместно. Невъзможно е да изтриете информация, която „опонентът“ е копирал преди това, но той ще го направи - не се съмнявайте. Премахването на ключа за криптиране само потвърждава, че информацията е наистина важна, а резервният ключ определено е скрит някъде. И дори без ключ, информацията все още е достъпна за криптоанализ и хакване. Няма да навлизам в това доколко тези действия доближават собственика на информацията до съдебно фиаско, но ще ви разкажа за логичния метод на правдоподобно отричане на участието.

Използването на скрити дялове и скрита ОС няма да позволи на „противника“ да докаже съществуването на защитена информация. В тази светлина исканията за разкриване на информация стават абсурдни. Разработчиците на TrueCrypt препоръчват допълнително замъгляване на следите: в допълнение към скритите дялове или операционни системи, създайте криптирани видими такива, които съдържат измамни (фиктивни) данни. „Противникът“, след като е открил видими криптирани секции, ще настоява да ги разкрие. Разкривайки такава информация под принуда, собственикът не рискува нищо и премахва подозрението от себе си, защото истинските тайни ще останат невидими в скритите криптирани секции.

Обобщаване

Има много нюанси в защитата на информацията, но описаното трябва да е достатъчно, за да се направят междинни резултати - всеки ще вземе окончателното решение за себе си. Към ползите безплатна програма TrueCrypt си струва да обмислите неговата функционалност; възможността всеки да участва в тестване и подобряване; Прекомерно количество отворена информация за работата на приложението. Това решение е създадено от хора, които знаят много за безопасно съхранениеинформация и непрекъснато подобряват своя продукт, за хора, които наистина ги е грижа високо нивонадеждност. Недостатъците включват липсата на поддръжка, високата сложност за обикновения потребител, липсата на удостоверяване на две нива преди стартиране на операционната система и невъзможността за свързване на модули от доставчици на крипто от трети страни.

Търговските продукти са пълни с грижа за потребителя: техническа поддръжка, отлично оборудване, ниска цена, наличие на сертифицирани версии, възможност за използване на алгоритъма GOST 28147-89, многопотребителски режим с диференцирана двустепенна автентификация. Единственото разочароващо нещо е ограничената функционалност и наивността при запазване на тайната на криптираното съхранение на данни.

Актуализирано: юни 2015 г.

Въпреки факта, че TrueCrypt версия 7.1a беше пусната на 7 февруари 2011 г., тя остава последната пълноценна функционална версия на продукта.

Мистериозната история около спирането на разработката на TrueCrypt е интересна. На 28 май 2014 г. всички предишни версиипуснат продукт и версия 7.2. Тази версия може да декриптира само предварително криптирани дискове и контейнери - функцията за криптиране е премахната. От този момент нататък сайтът и програмата изискват използването на BitLocker, а използването на TrueCrypt се нарича небезопасно.

Това предизвика вълна от клюки в Интернет: авторите на програмата бяха заподозрени, че са инсталирали „отметка“ в кода. Подхранвани от информация от бившия служител на NSA Сноудън, че разузнавателните агенции умишлено отслабват криптографията, потребителите започнаха да набират средства за извършване на одит на кода TrueCrypt. Повече от 60 000 долара бяха събрани за тестване на програмата.

Одитът беше напълно завършен до април 2015 г. Анализът на кода не разкри никакви грешки, критични архитектурни недостатъци или уязвимости. Доказано е, че TrueCrypt е добре проектиран криптографски инструмент, макар и не перфектен.

Сега съветът на разработчиците да преминат към Bitlocker се счита от мнозина за „доказателство за канарчето“. Авторите на TrueCrypt винаги са се присмивали на Bitlocker и по-специално на неговата сигурност. Използването на Bitlocker също е неразумно поради затворения характер на програмния код и неговата недостъпност в „минорното“ издание на Windows. Поради всичко по-горе, интернет общността е склонна да вярва, че разработчиците са повлияни от разузнавателните агенции и с мълчанието си те намекват за нещо важно, неискрено препоръчвайки Bitlocker.

Нека обобщим отново

TrueCrypt продължава да бъде най-мощният, сигурен и богат на функции наличен криптографски инструмент. И ревизията, и натискът от страна на спецслужбите само потвърждават това.

Zdisk и Secret Disk имат версии сертифицирани от FSTEC. Следователно има смисъл да се използват тези продукти, за да се спазват изискванията на законодателството на Руската федерация в областта на защитата на информацията, например защитата на личните данни, както се изисква Федералният закон 152-FZ и регулаторни актове, подчинени на него.

За тези, които са сериозно загрижени за информационната сигурност, има цялостно решение „Сървър в Израел“, в което цялостен подход към защитата на даннитепредприятия.

Системна интеграция. Консултиране

Криптографските средства за сигурност са специални средства и методи за трансформиране на информация, в резултат на което нейното съдържание се маскира. Основните видове криптографско затваряне са криптиране и кодиране на защитените данни. В същото време криптирането е вид затваряне, при което всеки символ на затваряните данни подлежи на независима трансформация; При кодирането защитените данни се разделят на блокове, които имат семантично значение, като всеки такъв блок се заменя с цифров, буквен или комбиниран код. В този случай се използват няколко различни системи за криптиране: заместване, пермутация, гама, аналитична трансформация на криптирани данни. Комбинираните шифри станаха широко разпространени, когато изходният текст се трансформира последователно с помощта на два или дори три различни шифра.

Принципи на работа на криптосистемата

Типичен пример за ситуация, при която възниква проблем с криптография (криптиране), е показан на Фигура 1:

Ориз. №1

На фигура 1 A и B са легитимни потребители на защитена информация; те искат да обменят информация чрез публичен комуникационен канал.

P е нелегален потребител (противник, хакер), който иска да прихване съобщения, предавани по комуникационен канал, и да се опита да извлече от тях информация, която е интересна за него. Това проста диаграмаможе да се счита за модел типична ситуация, който използва криптографски методи за защита на информация или просто криптиране.

Исторически някои военни думи са се закрепили в криптографията (враг, атака срещу шифър и т.н.). Те най-точно отразяват смисъла на съответните криптографски понятия. В същото време добре познатата военна терминология, основана на концепцията за код (морски кодове, кодове на Генералния щаб, кодови книги, кодови обозначения и т.н.), вече не се използва в теоретичната криптография. Факт е, че през последните десетилетия се появи теорията на кодирането - голяма научна посока, която разработва и изучава методи за защита на информацията от случайни изкривявания в комуникационните канали. Криптографията се занимава с методи за трансформиране на информация, които биха попречили на противника да я извлече от прихванатите съобщения. В този случай по комуникационния канал вече не се предава самата защитена информация, а резултатът от нея.

трансформация с помощта на шифър, а противникът е изправен пред трудната задача да разбие шифъра. Отварянето (разбиването) на шифър е процес на получаване на защитена информация от криптирано съобщение, без да се знае използвания шифър. Противникът не може да се опита да получи, а да унищожи или модифицира защитена информация по време на нейното предаване. Това е съвсем различен вид заплаха за информация, различна от прихващане и разбиване на кода. За защита срещу подобни заплахи

Ние разработваме собствени специфични методи. Следователно информацията трябва да бъде защитена по пътя си от един законен потребител към друг. различни начинисрещу различни заплахи. Възниква ситуация на верига от различни видове връзки, които защитават информацията. Естествено, врагът ще се стреми да намери най-слабото звено, за да стигне до информацията на най-ниска цена. Това означава, че легитимните потребители трябва да вземат предвид това обстоятелство в своята стратегия за защита: няма смисъл да се прави връзка много силна, ако има очевидно по-слаби връзки („принципът на еднаква сила на защита“). Измислянето на добър шифър е трудоемка задача. Поради това е препоръчително да се увеличи живота на добрия шифър и да се използва за криптиране колкото е възможно повече. Повече ▼съобщения. Но това създава опасност врагът вече да е разгадал (отворил) кода и да чете защитената информация. Ако мрежовият шифър има сменяем ключ, тогава чрез замяна на ключа можете да направите така, че методите, разработени от врага, вече нямат ефект.

Съгласно законодателството на ЕАЕС, криптиращи (криптографски) средства(Още - ШКС) - Това " хардуерни, софтуерни и хардуерно-софтуерни инструменти, системи и комплекси, които изпълняват алгоритми за криптографска трансформация на информация и са предназначени да защитават информацията от неоторизиран достъп по време на нейното предаване по комуникационни канали и (или) по време на нейната обработка и съхранение.” .

Това определениемного абстрактно и следователно приписването или неприписването на конкретен продукт на ShKS може да причини значителни трудности.

Списък на стоки, свързани с ШКС

Правилата за внос (износ) на ShKS предоставят списък с функции (компоненти), които трябва да съдържа продуктът, за да се счита за ShKS:

- средства за защита от имитация

- инструменти за електронен цифров подпис

- инструменти за кодиране

- средства за създаване на криптографски ключове

- самите криптографски ключове

- системи, оборудване и компоненти, проектирани или модифицирани да изпълняват криптоаналитични функции

- системи, оборудване и компоненти, проектирани или модифицирани да използват криптографски техники за генериране на разпръскващ код за системи с разпръскване на спектъра, включително прескачане на код за системи за прескачане на честотата

- системи, оборудване и компоненти, проектирани или модифицирани да използват техники за криптографско канализиране или кодове за сигурност за модулирани във времето свръхшироколентови системи.

На практика обаче често възниква ситуация, при която митническите органи, ръководени от списъка от раздел 2.19 (и дори само кода по ХС от списъка), могат да решат, че внесеният продукт е инструмент за криптиране (и няма значение дали има всъщност има ли криптиране или не). В този случай вносителят ще трябва да получи разрешителни или да докаже на митницата, че продуктът няма криптиране.

Процедура за внос (износ) на ШКС

В зависимост от митническата процедура за внос (износ) трябва да се издаде ШКС различни видоведокументи:

12 категории ШКС

На практика по-голямата част от стоките с функция за криптиране се внасят въз основа на уведомление.

Известието може да бъде регистрирано самоза стоки, принадлежащи към една или повече от 12 категории инструменти за криптиране, чиито технически и криптографски характеристики подлежат на уведомление. Този списъке дадено в Правилника за уведомяване.

Категория No1

1. Продукти, съдържащи криптиращи (криптографски) средства, притежаващи някой от следните компоненти: 1) симетричен криптографски алгоритъм, използващ криптографски ключ с дължина не повече от 56 бита; 2) асиметричен криптографски алгоритъм, базиран на някой от следните методи: факторизиране на цели числа, чийто размер не надвишава 512 бита; изчисляване на дискретни логаритми в мултипликативната група на крайно поле, чийто размер не надвишава 512 бита; дискретен логаритъм в група от крайно поле, различно от полето, посочено в трети параграф на тази подточка, чийто размер не надвишава 112 бита.ShKS от тази категория изпълнява различни криптографски функции, но определящият фактор за присвояване на тази категория е дължината на криптографския ключ. Посочените дължини на ключовете са значително по-малки от препоръчителните минимални стойностиза съответните групи алгоритми. Използването на такива кратки криптографски ключове позволява да се модерно оборудванеотваряне на криптирани съобщения чрез груба сила.

Симетрично криптиранеизползва се главно за гарантиране на поверителността на данните и се основава на факта, че изпращачът и получателят на информация използват един и същ ключ както за криптиране на съобщенията, така и за дешифрирането им. Този ключ трябва да се пази в тайна и да се предава по начин, който не може да бъде прихванат. Примери за алгоритми за симетрично криптиране: RC4, DES, AES.

От изброените алгоритми само DES (считан за остарял) със сигурност попада в категория 1; Също така алгоритъмът RC4 понякога може да се използва с кратки ключове (например в WEP протокола на Wi-Fi комуникационната технология: дължината на ключа е 40 или 128 бита).

IN асиметрични алгоритми за криптиране(или криптография с публичен ключ) използва един ключ (публичен), за да шифрова информация, и друг (таен), за да я дешифрира. Тези алгоритми се използват широко за установяване на сигурни връзки през отворени комуникационни канали за целите на цифровия подпис. Примери за алгоритми: RSA, DSA, протокол Diffie-Hellman, GOST R 34.10-2012.

Уточнено методисе отнасят до математическата основа за функционирането на асиметрични алгоритми:

- разлагане на цели числа - RSA алгоритъм

- изчисляване на дискретни логаритми в мултипликативната група на крайно поле - алгоритми DSA, Diffie-Hellman, El-Gamal

- дискретен логаритъм в група от крайно поле, различно от полето, посочено в параграф 3 от тази подточка - алгоритми за елиптични криви: ECDSA, ECDH, GOST R 34.10-2012.

Примери за нотифицирани ShKS:теоретично всеки продукт може да използва остарели алгоритми или кратки ключове модерни алгоритми. На практика обаче това няма особен смисъл, т.к не осигурява достатъчно ниво на защита. Един пример от реалния свят би бил Wi-Fi в WEP режим с 40-битова дължина на ключа.

Категория No2

2. Продукти, съдържащи криптиране (криптографски) означава, че имат следните ограничени функции: 1) удостоверяване, което включва всички аспекти на контрол на достъпа, където няма криптиране на файлове или текстове, с изключение на криптиране, което е пряко свързано със защитата на пароли , лични идентификационни номера или подобни данни за защита срещу неоторизиран достъп;Удостоверяването на потребителя в тази категория включва сравняване на въведената от потребителя парола или други подобни идентифициращи данни с информация, съхранявана в базата данни на оторизирани потребители, а самият процес на криптиране се състои от защита на потребителските тайни данни от копиране и незаконна употребакогато се прехвърлят от обекта за удостоверяване (потребител) към управляващото устройство.

Примери за нотифицирани ShKS:устройства за системи за контрол и управление на достъпа - четци на пароли, устройства за съхранение и създаване на бази данни на оторизирани потребители, устройства за мрежова автентикация - шлюзове, рутери, рутери и др., устройства със защита на съхраняваната в тях информация - твърди дисковес функция за ограничаване на достъпа с парола.

2) електронен цифров подпис (електронен подпис).

Процесът на подписване се изпълнява от криптографска трансформация на информация с помощта на частен ключ за подписи ви позволява да проверите липсата на изкривяване на информация в електронен документ от момента на формиране на подписа (цялост), че подписът принадлежи на собственика на сертификата за ключ за подпис (авторство) и в случай на успешна проверка, потвърдете фактът на подписване на електронния документ (неотказ).

Примери за нотифицирани ShKS:Генератори на EDS, софтуер за поддържане и внедряване на механизма за приложение на EDS, устройства за съхранение на ключова информация на EDS.

Категория No3

3. Инструменти за криптиране (криптографски), които са компоненти на софтуерни операционни системи, чиито криптографски възможности не могат да се променят от потребителите, които са проектирани да бъдат инсталирани от потребителя независимо без допълнителна значителна поддръжка от доставчика и техническа документация (описание на алгоритми за криптографска трансформация, протоколи за взаимодействие, описание на интерфейси и др. .d.), който е достъпен за потребителя.операционна системае набор от взаимосвързани програми, предназначени да управляват компютърните ресурси и да организират взаимодействието с потребителите.

Примери за нотифицирани ShKS:операционни системи и софтуерни системивъз основа на тях.

Категория No4

4. Лични смарт карти (смарт карти): 1) чиито криптографски възможности са ограничени до използването им в категориите стоки (продукти), посочени в параграфи 5 - 8 от този списък; 2) за широка обществена употреба, чиито криптографски възможности не са достъпни за потребителя и които в резултат на специално развитие са ограничени възможностизащита, съхранявана върху тях лична информация.Смарт картиТова са пластмасови карти с вграден микрочип. В повечето случаи смарт картите съдържат микропроцесор и операционна система, която контролира устройството и контролира достъпа до обекти в неговата памет.

Примери за нотифицирани ShKS: SIM карти за достъп до услуги мобилни оператори, банкови карти, оборудвана с микропроцесорен чип, смарт идентификационни карти за собственика си.

Категория No5

5. Приемателно оборудване за радиоразпръскване, търговска телевизия или подобно търговско оборудване за излъчване на ограничена публика без криптиране на цифров сигнал, освен когато криптирането се използва единствено за управление на видео или аудио канали, изпращане на сметки или връщане на информация, свързана с програмата към доставчици на излъчване.Тази категория се отнася за продукти, предназначени да предоставят на потребителя достъп до платени криптирани цифрови сателитни, наземни и кабелни телевизионни канали и радиостанции (радио канали) (примери за стандарти: DVB-CPCM, DVB-CSA).

Примери за нотифицирани ShKS:ТВ тунери, приемници за телевизионен сигнал, приемници за сателитна телевизия.

Категория No6

6. Оборудване, чиито криптографски възможности не са достъпни за потребителя, специално проектирано и ограничено за използване по някой от следните начини: 1) софтуерът се изпълнява в защитена от копиране форма; 2) достъп до някое от следните: съдържание, защитено от копиране, съхранявано само на четим електронен носител; информация, съхранявана в криптирана форма на електронна медияинформация, която се предлага за продажба на обществеността в идентични комплекти; 3) контрол върху копирането на аудио и видео информация, защитена с авторско право.Примери за нотифицирани ShKS:Игрови конзоли, игри, софтуер и др.

Категория No7

7. Криптиращо (криптографско) оборудване, специално проектирано и ограничено за използване за банкови или финансови транзакции.Продуктите в тази категория трябва да са хардуерно устройство, т.е. разполагат със завършен вид банково оборудване, чието използване не изисква допълнителен монтаж или модификация, освен с цел модернизация.

Примери за нотифицирани ShKS:Банкомати, платежни терминали, пин падове (банковите карти са класифицирани като категория № 4).

Категория No8

8. Преносимо или мобилно радиоелектронно оборудване за гражданска употреба (например за използване в търговски граждански клетъчни радиокомуникационни системи), което не е способно на криптиране от край до край (от абонат към абонат).Тази категория включва всички мобилни устройства клетъчни комуникацииработещи в стандартите GSM, GPRS, EDGE, UMTS, LTE, както и някои радиостанции. Основното изискване за продуктите от тази категория в областта на функционалността е липсата на възможност за криптиране от край до край, т.е. комуникацията между абонатите трябва да се осъществява чрез релейно устройство.

Примери за нотифицирани ShKS: Мобилни устройствакомуникации и устройства, включващи клетъчни комуникационни модули от горните стандарти, радиостанции.

Категория No9

9. Безжично радиоелектронно оборудване, което криптира информация само в радиоканал с максимален безжичен обхват без усилване и препредаване по-малко от 400 m в съответствие с технически спецификациипроизводител.Това включва повечето устройства, които иначе могат да бъдат извикани „радиоелектронни средства с малък обсег“. Криптирането се извършва при предаване/получаване на информация по безжичен радиоканал, за да се защити от прихващане и проникване на неоторизирани потребители в комуникационната мрежа. Както е известно, такава защита се подкрепя от мнозинството безжични стандартипредаване на данни: Wi-Fi, Bluetooth, NFC, понякога RFID.

Примери за нотифицирани ShKS:рутери, точки за достъп, модеми, устройства, съдържащи безжични радиомодули с малък обхват, безконтактни карти за достъп/плащане/идентификация.

Категория No10

10. Криптиращи (криптографски) средства, използвани за защита на технологични канали на информационни и телекомуникационни системи и комуникационни мрежи.Тази категория описва продукти, които са мрежови устройства, които изпълняват превключванеИ обслужванефункции. По правило повечето от тези устройства поддържат прости протоколи за управление на мрежата, които ви позволяват да наблюдавате състоянието на мрежата, нейната производителност и също така да изпращате команди на мрежовия администратор до различните й възли.

Примери за нотифицирани ShKS:Сървъри, суичове, мрежови платформи, шлюзове.

Категория No11

11. Продукти, чиято криптографска функция е блокирана от производителя.Тази категория може да бъде представена абсолютно различни видовеустройства за различни цели и области на приложение. Решаващият фактор за класифицирането на такива стоки в категория № 11 е наличието на предварително инсталиран софтуерили хардуер , който произвежда насочени блокиранекриптографски функции, изпълнявани от продукта.

Категория No12

12. Други стоки, които съдържат криптиращи (криптографски) средства, различни от посочените в параграфи 1 - 11 от този списък, и отговарят на следните критерии: 1) са публично достъпни за продажба на обществеността в съответствие със законодателството на държава-членка на Евразийския икономически съюз без ограничения от наличните в наличността на асортимент в търговски обекти чрез някое от следните: продажби в брой; продажби чрез поръчка на стоки по пощата; електронни транзакции; продажби чрез телефонни поръчки; 2) криптираща (криптографска) функционалност, която не може да бъде променяна от потребителя по прост начин; 3) проектирани да бъдат инсталирани от потребителя без допълнителна значителна поддръжка от доставчика; 4) техническата документация, потвърждаваща, че стоките отговарят на изискванията на параграфи 1 - 3 от този параграф, е публикувана от производителя в публичното пространство и се представя, ако е необходимо, от производителя (упълномощено от него лице) на одобряващия орган. по негово искане.Заслужава да се отбележи, че на практика ЦЛСЗ ФСБ на Русия налага повишени изисквания за представяне на материали за регистрация на уведомления за стоки от тази категория. Следователно всички изброени критерии трябва да бъдат потвърдени (чрез връзки към уебсайта на производителя с информация на руски език или документирана).

Най-често срещаните категории на ShKS

За всяко уведомление Единният регистър предоставя списък с категории, към които е класифициран продуктът. Тази информациякодирани в полето "Идентификатор": полето е 12-цифрен код и ако продуктът принадлежи към категория номер N от списъка по-горе, то позиция N в кода ще има номер 1, в противен случай - 0.

Например код 110000000110 показва, че продуктът е нотифициран в категории № 1, 2, 10 и 11.

Интересно е да се разгледат статистиките за използването на различните категории.

Както може да се види от диаграмата, най-често срещаните и често срещани криптографски функции в ShKS са криптиране на данни в безжичен радиоканал с малък обхват (Wi-Fi, Bluetooth) - 27% от общия брой регистрирани ShKS, което е логично, предвид обема на произведеното мобилно комуникационно оборудване, персонални компютрии други технически средстваоборудвани с модули, които поддържат тези комуникационни технологии.

Второто място е заето от ShCS, които поддържат функциите за удостоверяване и контрол на достъпа до защитена информация - 19,5% . Тази тенденция също се обяснява лесно с повишените стандарти и изискванията на потребителите за защита на личната информация както на физически носители (твърди дискове, USB флаш устройства, сървъри и др.), така и в мрежа ( съхранение в облака, мрежови банки с данни и др.). Освен това си струва да се отбележи, че по-голямата част от ShKS, използвани в системите за контрол и управление на достъпа (по-известни като ACS), също изпълняват криптографска функционалност, принадлежаща към категория № 2.

Тъй като работата в мрежа е неразделна част от функционирането на всяка информационна система, аспектите на администрирането на дадена комуникационна мрежа се реализират в устройства за управление на мрежата. Сигурността на контролния интерфейс, организиран от тези устройства, се осъществява чрез използването на механизми за криптиране на технологични комуникационни канали, което е основата за категоризирането на този вид ShCS в категория № 10, която е третата по честота - 16% .

Също така е важно да се отбележи, че най-рядко срещаните функции на ShCS са разделени на категории №5 (0,28% ), №12 (0,29% ) И №7 (0,62% ). Продуктите, които изпълняват тези криптографски функции, са редки и при регистрация в TsLSZ документацията за тях подлежи на повече подробен анализ, защото „не е пуснато в производство“ и използваните набори от криптографски протоколи и алгоритми могат да бъдат уникални във всеки отделен случай. Ето защо трябва да се обърне максимално внимание на стоките от тези категории при изготвянето на необходимите документи, тъй като в противен случай рискът от отказ за регистриране на уведомление е изключително висок.

Бележки

Връзки

- Електронен подпис (ЕЦП), - Единичен порталЕлектронен подпис, - http://www.techportal.ru/glossary/identifikatsiya.html

- Криптографски методи за защита на информацията, - Сборник лекции по осн локални мрежиНационален отворен университет, - http://www.intuit.ru/studies/courses/16655/1300/lecture/25505?page=2

- Концепцията за операционна система, - Портални материали за операционна система, - http://osys.ru/os/1/ponyatie_operatsionnoy_sistemy.shtml

- Въведение в SNMP, - Материали по мрежова сигурност, - http://network.xsp.ru/6_1.php

Цел: Защита на поверителността, автентичността и целостта на информацията. Криптографските системи и техники трябва да се използват за защита на информация, която може да бъде изложена на риск, ако други средства не осигуряват достатъчна защита.

10.3.1 Криптографска политика

Решението дали криптографските методи са подходящи за избрана цел трябва да бъде част от по-широка оценка на риска и процес на избор на инструменти. Трябва да се направи оценка на риска, за да се определи нивото на защита, което информацията изисква. След това оценката може да определи дали в такъв случайкриптографски инструменти, какви инструменти трябва да бъдат внедрени и за какви цели и бизнес процеси ще бъдат използвани.

Една организация трябва да разработи политика за използване на криптографски инструменти за защита на своята информация. Такава политика е необходима за максимизиране на ползите и намаляване на риска от използването на криптографски техники и за избягване на злоупотреба и злоупотреба. Следното трябва да се има предвид при разработването на политики:

а) отношението на ръководството към използването на криптографски инструменти в организацията, включително общи принципи за защита на информацията, принадлежаща на организацията;

б) подход към методите за управление на ключова информация, включително методи за възстановяване на криптирана информация в случай на загуба, компрометиране или повреда на ключове;

° С) длъжности и отговорности, като например назначаване на служители, отговорни за:

д) изпълнение на политиката;

д) управление на ключове;

е) метод за определяне на необходимото ниво на криптографска защита;

ж) стандарти, които трябва да бъдат приети за ефективно прилагане в цялата организация (съответствие на избраните решения ибизнес процеси).

10.3.2 Шифроване

Шифроването е криптографска техника, която може да се използва за защита на поверителността на информацията. Препоръчваме ви да обмислите използването на този метод за защита на поверителна или чувствителна информация.

Въз основа на резултатите от оценката на риска трябва да се определи необходимото ниво на защита, като се вземат предвид вида и качеството на избрания алгоритъм за криптиране и дължината на използваните криптографски ключове.

Когато прилагате криптографска политика в организация, трябва да сте наясно със законите и правителствените ограничения по отношение на използването на криптографски техники, които може да съществуват във вашата организация. различни страни, както и проблеми с прехвърлянето на криптирана информация извън страната. Освен това трябва да се разгледат въпроси, свързани с износа и импорта на криптографски технологии (вж. също раздел 12.1.6).

За да определите необходимото ниво на сигурност, трябва да се консултирате с професионалист, който може да ви помогне да изберете подходящите инструменти, които осигуряват необходимата сигурност и могат да поддържат защитена система за управление на ключове (вижте също раздел

ISO/EIC 17799:2000

10.3.5). Освен това може да се изисква правен съвет относно закони и разпоредби, които може да се прилагат за методите за криптиране на вашата организация.

10.3.3 Цифрови подписи

Цифровите подписи са средство за защита на автентичността и целостта на електронните документи. Те могат да се използват например в електронната търговия, за да се провери кой се е регистрирал електронен документи дали съдържанието на подписания документ е променено.

Цифровите подписи могат да бъдат приложени към всеки тип документ, който се обработва в електронен формат. Те могат да се използват например за удостоверяване електронни плащания, парични преводи, договори и споразумения. Системата за цифров подпис може да бъде реализирана с помощта на криптографски метод, базиран на използването на двойка ключове, които са свързани помежду си по уникален начин. В този случай един ключ се използва за създаване на подпис (личен ключ), а другият се използва за проверка (публичен ключ).

Поверителността на частния ключ трябва да се следи внимателно. Този ключ трябва да се пази в тайна, тъй като всеки, който получи достъп до този ключ, ще може да подписва документи (фактури, договори и др.), като фалшифицира подписа на собственика на ключа. Освен това целостта на публичния ключ трябва да бъде защитена. Подобна защита се осигурява с помощта на сертификати за публичен ключ (вижте раздел 10.3.5).

Трябва да помислите за вида и качеството на алгоритъма за подпис и дължината на използваните ключове. Криптографските ключове, използвани за цифрови подписи, трябва да са различни от ключовете, използвани за криптиране (вижте раздел 10.3.2).

Когато използвате цифрови подписи, трябва да сте наясно със законите, които описват условията, при които цифровият подпис е правно обвързващ. Например в областта на електронната търговия е необходимо да се знае правната валидност на цифровите подписи. Ако разпоредбите на приложимото законодателство не са достатъчни, може да са необходими договори или други споразумения в подкрепа на използването на цифрови подписи. Трябва да получите правен съвет относно законите и разпоредбите, които могат да се прилагат за избраното от вашата организация използване на цифрови подписи.

10.3.4 Гарантиране на неотказ

Мерки за неотказ може да са необходими при разрешаване на спорове относно това дали е настъпило събитие или действие – например, когато възникне спор относно използването на електронен подпис или плащане. Тези инструменти могат да помогнат за получаване на доказателства, които убедително доказват, че се е случило някакво събитие или действие, например неизпращане на цифрово подписана инструкция до електронна поща. Тези инструменти се основават на използването на криптиране и цифрови подписи (вижте.

също раздели 10.3.2 и 10.3.3).

10.3.5 Управление на ключове

10.3.5.1 Защита на криптографски ключове

Инструментите за управление на криптографски ключове са от съществено значение за ефективното прилагане на криптографските техники. Компрометирането или загубата на криптографски ключове може да компрометира поверителността, автентичността и/или целостта на информацията. Организацията трябва да създаде система за управление, която може да поддържа използването на два вида криптографски методи, а именно:

ISO/EIC 17799:2000

един и същ ключ, който се използва както за криптиране, така и за декриптиране на информация. Този ключ се пази в тайна, защото всеки, който има достъп до него, може да декриптира цялата информация, криптирана с него, или да въведе неоторизирана информация в системата;

б) методи с публичен ключ, при които всеки потребител има чифт ключове - публичен ключ (който може да бъде споделен с всеки) и частен ключ (който трябва да се пази в тайна). Методите с публичен ключ могат да се използват за криптиране (вижте раздел 10.3.2) и за създаване на цифрови подписи (вижте раздел 10.3.3).

Всички ключове трябва да бъдат защитени от модификация и унищожаване. Тайна и частни ключоветрябва да бъдат защитени от неразрешено разкриване. За тази цел могат да се използват и криптографски методи. Оборудването, използвано за създаване, съхраняване и архивиране на ключове, трябва да бъде физически защитено.

10.3.5.2 Стандарти, процедури и методи

Системата за управление на ключове трябва да се основава на съгласуван набор от стандарти, процедури и безопасни методиза изпълнение на следните задачи:

а) създаване на ключове за различни криптографски системи и различни приложения;

б) създаване и получаване на сертификати за публичен ключ;

° С) раздаване на ключове на правилните потребители заедно с инструкции как да активирате ключа след получаване;

д) съхранение на ключове и инструкции за получаване на ключове за оторизирани потребители;

д) промяна или актуализиране на ключове, както и правила, определящи времето и методите за промяна на ключовете;

е) действия по отношение на компрометирани ключове;

ж) анулиране на ключове, включително методи за анулиране или деактивиране на ключове, например, ако ключът е бил компрометиран или ако собственикът му напусне организацията (в който случай ключът също трябва да бъде архивиран);

з) възстановяване на изгубени или повредени ключове за поддържане на непрекъснатостта на бизнеса, като например възстановяване на криптирана информация;

и) ключове за архивиране, например за архиви и резервни копияинформация;

й) унищожаване на ключове;

к) регистриране и одит на ключови управленски дейности.

За да се намали вероятността от компрометиране, ключовете трябва да имат начална и крайна дата, така че да могат да се използват само за ограничен период от време. Този период трябва да зависи от условията, при които се използва криптографският инструмент, и от възможния риск.

Може да се наложи да се разработят правила за отговор на правни искания за достъп до криптографски ключове (например може да е необходимо да се предостави криптирана информация в некриптирана форма като доказателство в съда).

В допълнение към сигурността на личните и личните ключове, трябва да помислите и за защитата на публичните ключове. Има опасност нападателят да фалшифицира цифров подпис, като замените публичния ключ на потребителя с вашия собствен. Разрешете това