Гарантиране на сигурността на компютърните мрежи. Защита на вашия рутер и домашна мрежа

Като погледнах статистиката търсачка Yandex след това забеляза, че заявката: „Сигурност домашна мрежа“ - се иска само 45 пъти на месец, което, нека си признаем, е доста жалко.

За да не бъда голословен, искам да ви разкажа една забавна история от моя живот. Преди време един съсед дойде при мен и реши да се включи в съвременния живот и си купи лаптоп, рутер и се погрижи да се свърже с интернет.

Един съсед си купи рутер D-Link DIR-300-NRU и този модел има тази функция. По подразбиране като име безжична мрежа(SSID), той използва името на марката. Тези. мрежа с име dlink се намира в списъка с налични мрежи. Факт е, че повечето производители „зашиват“ името на мрежата под формата на марка и модел в настройките (например Trendnet-TEW432 и др.).

И така, видях dlink в списъка с мрежи и веднага се свързах с него. Веднага ще направя резервация, че всеки рутер (с изключение на Wi-Spots и други екзотични устройства, които нямат мрежови кабелни интерфейси RJ-45) трябва да бъде конфигуриран чрез свързване към него чрез кабел. На практика мога да кажа, че можете да конфигурирате чрез Wi-Fi, но просто не презареждайте - презареждайте само по кабел, в противен случай има шанс да го повредите сериозно. Въпреки че, ако бях конфигурирал рутера чрез кабел, тогава това смешно нещо нямаше да се случи и тази история нямаше да се случи.

Свързвам се към мрежата на dlink, започвам настройката - смяна на SSID, настройка на ключа за криптиране, определяне на обхват от адреси, канал за излъчване и т.н., рестартиране на рутера и чак тогава ми просветва, че приемането е много несигурно , въпреки че рутерът е наблизо, струва.

Да, наистина, свързах се с някой друг отворенрутер и го конфигурира според нуждите. Естествено, веднага върнах всички настройки към оригиналните, така че собствениците на рутера да не се разстройват и вече бяха конфигурирали целевия рутер според нуждите. Но с всичко това мога да кажа, че този рутер все още стои некриптиран и всеки може да се свърже с него. Така че, за да избегнем подобни ситуации, настройваме безжичен рутер и четем за това сигурност на домашната мрежа.

Нека да разгледаме кои елементи, както хардуер, така и софтуер, са защитници на мрежата и кои са потенциални пропуски, включително, между другото, човешки фактор . Но на първо място.

Няма да разглеждаме как интернет идва във вашия дом - достатъчно е да разберем, че идва.

И въпросът е - откъде идва? На компютър? Към рутера? Към безжична точка за достъп?

Няма да разглеждаме как интернет идва във вашия дом - достатъчно е да разберем, че идва. Междувременно този въпрос е много, много важен и ето защо. Всяко от горните устройства има своя собствена степен на защита срещу различни хакерски атаки и неоторизиран достъп.

Първо място по защита срещу мрежови атакиможете безопасно да го дадете на устройство като рутер (понякога се нарича и „рутер“ - това е същото нещо, само на английски - Router - рутер). Хардуерната защита е много по-трудна за пробиване, въпреки че не може да се каже, че е невъзможно. Но повече за това по-късно. Има една народна мъдрост, която гласи: „Колкото по-просто е устройството, толкова по-надеждно е то“. защото Рутерът е много по-просто устройство и по-високо специализирано, което означава, че е, разбира се, по-надеждно.

На второ място по защита срещу мрежови атаки е компютърът, оборудван с различен софтуер за сигурност (защитни стени, наричани още FireWall - буквален превод - Fire Wall. В Windows XP и по-нови тази услуга се нарича Firewall). Функционалността е приблизително същата, но става възможно да се внедрят две функции, които най-често не могат да бъдат направени с помощта на инструменти за рутер, а именно проследяване на посещенията на потребителите на сайтове и ограничаване на достъпа до определени ресурси. Разбира се, у дома такава функционалност най-често не се изисква или може лесно да се приложи с помощта безплатни услуги, например Yandex.DNS, ако трябва да защитите детето си от лошо съдържание. Разбира се, шлюзовият компютър понякога има толкова хубава функционалност като „течаща“ антивирусна програма, която може да анализира преминаващия трафик, но това не е причина да отказвате антивирусна програма на клиентски компютри, т.к. За всеки случай вирусът може да пристигне в архивен файл с парола и антивирусната няма как да влезе там, докато не го отворите.

Безжичната точка за достъп е прозрачен и в двете посоки шлюз, през който може да лети всичко, така че има смисъл да се използват точки за достъп само в мрежи, защитени от хардуерна или софтуерна защитна стена (рутер или компютър с инсталиран специализиран софтуер).

Най-често се използва в домашна мрежа безжични рутери, които са оборудвани с четири порта за свързване на компютри чрез кабел и радиомодул, който функционира като точка за достъп. В този случай мрежата изглежда така:

Тук ясно виждаме, че основният защитник на нашата мрежа от хакерски атаки е рутерът, но това не означава, че можете да се чувствате абсолютно сигурни.

Функцията на защитната стена на рутера е да излъчва вашите заявки към интернет и да ви връща получения отговор. В същото време, ако информацията не е била поискана от никого в мрежата, включително вашия компютър, тогава защитната стена филтрира такива данни, защитавайки вашето спокойствие.

Какви методи можете да използвате, за да влезете във вашата защитена със защитна стена мрежа?

Най-често това са троянски вируси, които проникват във вашата мрежа заедно със заразени скриптове или изтеглени заразени програми. Вирусите често се разпространяват като прикачени файлове към имейли или връзки, съдържащи се в тялото на имейла (имейл червеи). По-конкретно, това е начинът, по който се разпространява вирусът червей, който криптира цялата информация на твърдите дискове на вашия компютър и след това изнудва пари за дешифриране.

Какво друго може да направи вирусът, който се е настанил на вашия компютър?

Дейностите на вируса могат да бъдат много разнообразни – от „зомбиране“ на компютър или кражба на данни до изнудване на пари директно чрез Заключване на Windowsили криптиране на всички потребителски данни.

Имам приятели, които твърдят, че никога не са срещали по-безполезна програма от антивирусна и се справят добре без нея. Ако и вие мислите по същия начин, тогава трябва да ви предупредя, че вирусът не винаги се разкрива веднага или изобщо. Понякога дейността му се състои в участие в DDoS атакавсеки сайт в интернет. Това не ви заплашва с нищо, освен че вашият доставчик може да ви блокира и да ви принуди да проверявате за вируси. Ето защо, дори ако няма важни данни на вашия компютър, по-добре е да инсталирате антивирусна програма, поне безплатна.

Ако троянски кон е проникнал в компютъра ви, той може да отвори порт, да създаде тунел и да даде на своя създател пълна власт над вашия компютър.

Много вируси могат да се разпространяват в мрежа, така че ако вирусът попадне на един компютър в мрежата, има шанс да проникне в други компютри в домашната ви мрежа

Как да се предпазим от вируси?

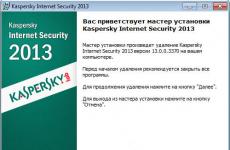

На първо място, трябва да инсталирате актуализирана антивирусна програма на всеки компютър в мрежата. В идеалния случай комерсиален, но ако парите са ограничени, може да се използва безплатни антивирусни програми, като Avast, Avira, AVG, Сигурност на MicrosoftОсновни неща и др. Това, разбира се, не е толкова ефективна защита, колкото платена антивирусна програма, но е по-добре от никаква антивирусна програма.

Важно: Между появата на нов вирус и добавянето на неговото описание към антивирусната база данни има известна „пропаст“, която продължава от 3 дни до 2 седмици (понякога и повече). Така че в този момент вашият компютър може да бъде потенциално изложен на риск от заразяване с вирус, дори и с актуализирана антивирусна програма. Затова преминаваме към следващия етап, а именно инструкциите, следвайки които можете да се предпазите от инфекция.

Всъщност можете дори да хванете вирус от любимия човек. новинарски ресурсчрез всякакви popunders или различни тийзъри и друга реклама в сайта. За да предотвратите това, трябва да имате актуализирана антивирусна програма. От ваша страна можете да направите следното:

1. Никога не отваряйте прикачени файлове в писма и не следвайте връзки от тези писма, ако адресатът ви е непознат. Ако адресатът ви е известен, но писмото има подчертан рекламен характер или е от категорията „вижте тези снимки - тук сте голи“, тогава, разбира се, не трябва да кликвате върху никакви връзки. Единственото, което можете да направите полезно в този случай, е да информирате човека, че е хванал вируса. Може да е като електронна поща, както и съобщения в Skype, ICQ, Mail.ru-agent и други системи.

2. Понякога може да получите съобщение от „агенция за събиране на вземания“ или от „MosGorSud“, че имате някакъв проблем - имайте предвид, че така се разпространяват вирусите за криптиране, така че при никакви обстоятелства не трябва да кликвате върху връзки или да отваряте прикачени файлове .

3. Не забравяйте да обърнете внимание как изглеждат съобщенията за открити вируси от вашата антивирусна програма. Запомнете ги външен вид, защото Често, когато навигирате в интернет, се появява съобщение, че е открит вирус, незабавно изтеглете антивирус от сайта и се проверете. Ако си спомняте как изглежда прозорецът на антивирусното съобщение, винаги можете да разберете дали антивирусът ви предупреждава или това е „трик“. Да, и антивирусът никога няма да изисква от вас да изтеглите добавки от този сайт - това е първият признак на вирус. Не се хващайте, в противен случай ще трябва да се обадите на специалист, който да лекува компютъра ви от вируса рансъмуер.

4. Изтеглили сте архив с някаква програма или нещо друго, но когато отворите файла ви искат да изпратите SMS и да получите код - в никакъв случай не правете това, колкото и убедителни да са аргументите, дадени в прозореца. Ще изпратите 3 SMS-а, струващи 300 рубли всеки, а вътре ще видите инструкции за изтегляне на файлове от торенти.

6. Ако използвате безжична Wi-Fi мрежа, трябва да зададете ключ за шифроване на мрежата. Ако имате отворена мрежа, тогава всеки може да се свърже с него. Опасността не е, че някой друг освен вас ще използва вашия интернет, а че той се озовава в домашната ви мрежа, която вероятно използва някои споделени ресурси, което не е препоръчително да се показва публично. Относно създаването на мрежа с помощта на Wi-Fi технологияможете също да прочетете статията.

Вместо да обобщим

Сега знаем, че колкото и скъп и качествен да е нашият защитник - рутерът, ако не вземете определени мерки, можете да заразите компютъра си с вирус и в същото време да създадете заплаха за цялата мрежа. Е, и, разбира се, не трябва да забравяме, че ключът за криптиране на вашата безжична мрежа също е много важен фактор.

PNST301-2018/ISO/IEC 24767-1:2008

ПРЕДВАРИТЕЛЕН НАЦИОНАЛЕН СТАНДАРТ НА РУСКАТА ФЕДЕРАЦИЯ

Информационни технологии

СИГУРНОСТ НА ДОМАШНАТА МРЕЖА

Изисквания за безопасност

Информационни технологии. Сигурност на домашната мрежа. Част 1. Изисквания за сигурност

OKS 35.110, 35.200,35.240.99

Валидна от 2019-02-01

Предговор

Предговор

1 ИЗГОТВЕНО от Федералната държавна бюджетна образователна институция за висше образование "Руски икономически университет на името на Г. В. Плеханов" (FSBEI HE "REU на име на Г. В. Плеханов") въз основа на собствен превод на руски език на английската версия на международния стандарт, посочен в параграф 4

2 ВЪВЕДЕНО от Техническия комитет по стандартизация TC 22 "Информационни технологии"

3 ОДОБРЕНО И ВЛИЗАНО В СИЛА със Заповед на Федералната агенция за техническо регулиране и метрология от 4 септември 2018 г. N38-pnst

4Този стандарт е идентичен с международния стандарт ISO/IEC 24767-1:2008* „Информационни технологии – Сигурност на домашна мрежа – Част 1: Изисквания за сигурност“, IDT)

________________

*Достъп до посочените тук и по-нататък в текста международни и чуждестранни документи можете да получите чрез връзката към сайта. - Забележка от производителя на базата данни.

Правилата за прилагане на този стандарт и провеждане на неговия мониторинг са установени вГОСТ Р 1.16-2011 (раздели 5 и 6).

Федералната агенция за техническо регулиране и метрология събира информация за практическото приложение на този стандарт. Тази информация, както и коментари и предложения по съдържанието на стандарта, могат да бъдат изпращани не по-късно от 4 дни предварително. месеца преди изтичането на срока на валидност до разработчика на този стандарт на адрес: 117997 Москва, Stremyanny Lane, 36, Федерална държавна бюджетна образователна институция за висше образование "REU"кръстен на Г. В. Плеханов" и на Федералната агенция за техническо регулиране и метрология на адрес: 109074 Москва, Китайгородски проезд, 7, сграда 1.

В случай на отмяна на този стандарт, съответната информация ще бъде публикувана в месечния информационен индекс „Национални стандарти“ и също ще бъде публикувана на официалния уебсайт на Федералната агенция за техническо регулиране и метрология в Интернет (www.gost.ru)

Въведение

ISO (Международна организация по стандартизация) и IEC (Международна електротехническа комисия) формират специализирана система за световна стандартизация. Държавни органиЧленове на ISO или IEC участват в разработването на международни стандарти чрез технически комитети. Всеки заинтересован орган, който е член на ISO или IEC, може да участва в разработването на стандарт в конкретна област. Други международни организации, правителствени и неправителствени, в контакт с ISO и IEC също са включени в работата.

В областта на информационните технологии ISO и IEC създадоха Съвместен технически комитет ISO/IEC JTC 1. Проектите на международни стандарти, изготвени от Съвместния технически комитет, се разпространяват до националните комитети за гласуване. Публикуването като международен стандарт изисква одобрение от поне 75% от гласуващите национални комитети.

Официалните решения или споразумения на IEC и ISO по технически въпроси изразяват, доколкото е възможно, международен консенсус по засегнатите въпроси, тъй като всеки технически комитет има представители от всички заинтересовани национални комитети-членки на IEC и ISO.

Публикациите на IEC, ISO и ISO/IEC са под формата на препоръки за международна употреба и се приемат от националните комитети - членове на IEC и ISO именно в това разбиране. Въпреки че са положени всички усилия, за да се гарантира точността на техническото съдържание на публикациите на IEC, ISO и ISO/IEC, IEC или ISO не могат да бъдат държани отговорни за начина, по който те се използват, или за погрешното им тълкуване от крайния потребител.

За да осигурят международна унификация (единна система), националните комитети на IEC и ISO се ангажират да осигурят максимална прозрачност при прилагането на международните стандарти на IEC, ISO и ISO/IEC, доколкото националните и регионални условия на дадена страна позволява. Всяко несъответствие между публикациите на ISO/IEC и съответните национални или регионални стандарти трябва да бъде ясно посочено в последните.

ISO и IEC не предоставят процедури за етикетиране и не носят отговорност за каквото и да е оборудване, което претендира за съответствие с някой от стандартите на ISO/IEC.

Всички потребители трябва да се уверят, че използват най-новото издание на тази публикация.

IEC или ISO, тяхното ръководство, служители, служители или представители, включително отделни експерти и членове на техните технически комитети, и членовете на националните комитети на IEC или ISO не носят отговорност за злополуки, щети на имущество или други щети, преки или косвени, или за разходи (включително правни разходи), възникнали във връзка с публикуването на или от използването на тази публикация на ISO/IEC или друга публикация на IEC, ISO или ISO/IEC.

Изисква се специално внимание към регулаторната документация, цитирана в тази публикация.Използването на референтни документи е необходимо за правилното прилагане на тази публикация.

Обръща се внимание на факта, че някои елементи от този международен стандарт могат да бъдат обект на патентни права. ISO и IEC не носят отговорност за определянето на някои или всички такива патентни права.

Международният стандарт ISO/IEC 24767-1 е разработен от Съвместния технически комитет ISO/IEC 1, Информационни технологии, Подкомитет 25, Взаимни връзки на оборудване за информационни технологии.

Списък на всички налични в момента части от серията ISO/IEC 24767 под общото заглавие "Информационни технологии - Сигурност на домашната мрежа" е представен на уебсайта на IEC.

1 област на използване

Този стандарт определя изискванията за защита на домашна мрежа от вътрешни или външни заплахи. Стандартът служи като основа за разработването на системи за сигурност, които защитават вътрешната среда от различни заплахи.

Изискванията за сигурност се разглеждат по относително неформален начин в този стандарт.Въпреки че много от въпросите, обсъждани в този стандарт, предоставят насоки за проектиране на системи за сигурност както за интранет, така и за Интернет, те са неофициални изисквания по природа.

Свързан към вътрешната (домашна) мрежа различни устройства(вижте Фигура 1). Устройствата за „мрежови устройства“, устройствата за „AV развлечение“ и устройствата за „информационни приложения“ имат различни функции и характеристики на производителност. Този стандарт предоставя инструменти за анализ на рисковете на всяко устройство, свързано към мрежа, и определяне на изискванията за сигурност за всяко устройство.

2 Термини, определения и съкращения

2.1 Термини и определения

В този стандарт се използват следните термини и определения:

2.1.1 потребителска електроника(кафяви стоки): Аудио/видео устройства, които се използват предимно за развлекателни цели, като телевизор или DVD рекордер.

2.1.2конфиденциалност(конфиденциалност): Свойство, което гарантира недостъпността и неразкриването на информация на неоторизирани лица, организации или процеси.

2.1.3 удостоверяване на данните(удостоверяване на данни): услуга, използвана за осигуряване на правилна проверка на заявен източник на данни.

2.1.4 целостта на данните(цялост на данните): Свойство, което потвърждава, че данните не са били модифицирани или унищожени по неоторизиран начин.

2.1.5 удостоверяване на потребителя(удостоверяване на потребител): Услуга, която гарантира, че информацията за удостоверяване, предоставена от участник в комуникацията, е правилно проверена, докато услугата за оторизация гарантира, че идентифицираният и оторизиран потребител има достъп до конкретно устройствоили приложение за домашна мрежа.

2.1.6 уреди(бяла техника): Уреди, използвани в ежедневието, като климатици, хладилници и др.

2.2 Съкращения

В този стандарт се използват следните съкращения:

3 Съответствие

Този стандарт предоставя насоки без никакви изисквания за съответствие.

4 Изисквания за сигурност за вътрешни домашни електронни системи и мрежи

4.1 Общи положения

С бързото развитие на Интернет и свързаните с него мрежови технологии стана възможно да се установяват връзки между компютрите в офисите и домовете с външния свят, което осигурява достъп до различни ресурси. Днес технологиите, които са в основата на този успех, са достигнали домовете ни и предоставят възможност за свързване на уреди точно като персонални компютри. По този начин те не само позволяват на потребителите да наблюдават и контролират своите домакински уреди, както вътре, така и извън дома, но също така създават нови услуги и възможности, като дистанционно управление домакински уредии неговата поддръжка. Това означава, че обичайната компютърна среда у дома се трансформира във вътрешна домашна мрежа, свързваща много устройства, чиято сигурност също трябва да бъде гарантирана.

Необходимо е жителите, потребителите и собствениците както на дома, така и на системата да имат доверие на домашната електронна система. Целта за сигурност на дома електронна система- осигуряване на доверие в системата. Тъй като много компоненти на домашна електронна система работят непрекъснато, 24 часа в денонощието и автоматично обменят информация с външния свят, информационната сигурност е необходима, за да се гарантира поверителността, целостта и наличността на данните и системата.Правилно внедрено решение за сигурност предполага, например, че достъпът до системата и съхранените данни, че само оторизирани потребители и процеси получават входящи и изходящи данни и че само оторизирани потребители могат да използват системата и да правят промени в нея.

Изискванията за сигурност за HES мрежа могат да бъдат описани по няколко начина. Този стандарт е ограничен до ИТ сигурността на HES мрежата. Въпреки това, ИТ сигурността трябва да надхвърля самата система, тъй като домът трябва да функционира, макар и с ограничен капацитет, в случай на повреда на ИТ системата.Интелигентните функции, които обикновено се поддържат от HES мрежа, могат също да се изпълняват, когато системните връзки са загубени. В такива случаи може да се разбере, че има изисквания за сигурност, които не могат да бъдат част от самата система, но системата не трябва да забранява прилагането на резервни решения.

Има редица хора, които се интересуват от проблемите на сигурността. На домашната електронна система трябва да се доверяват не само жителите и собствениците, но и доставчиците на услуги и съдържание. Последните трябва да гарантират, че услугите и съдържанието, които предлагат, се използват само по разрешен начин. Въпреки това, една от основите на сигурността на системата е, че конкретен администратор на сигурността трябва да отговаря за нея. Очевидно такава отговорност трябва да бъде възложена на жителите (собствениците на системата). Няма значение дали администраторът прави това лично или го възлага на външни изпълнители. Във всеки случай отговорността е на администратора на системата за сигурност. Доверието на доставчиците на услуги и съдържание в домашната електронна система и тяхната увереност, че потребителите използват техните услуги и съдържание по подходящ начин, се определя от договорните задължения между страните. Договорът, например, може да изброява функциите, компонентите или процесите, които една система за домашна електроника трябва да поддържа.

Архитектурата на домашната електронна система е различна за различните видове къщи. Всеки модел може да има свой специфичен набор от изисквания за сигурност. По-долу са описани три различни модела домашни електронни системи с различни набори от изисквания за сигурност.

Очевидно някои изисквания за сигурност са по-важни от други. По този начин е ясно, че подкрепата за някои контрамерки ще бъде незадължителна. Освен това контрамерките могат да варират по качество и цена. Освен това може да са необходими различни умения за управление и поддържане на такива противодействия. Този стандарт се опитва да изясни обосновката зад изброените изисквания за сигурност и по този начин да позволи на дизайнерите на системи за домашна електроника да определят кои функции за сигурност трябва да поддържа дадена домашна система и, въз основа на изискванията за качество и усилията за управление и поддръжка, какъв механизъм трябва да бъде избран за такива функции .

Изискванията за сигурност на вътрешна мрежа зависят от дефиницията за сигурност и „дом“ и какво се разбира под „мрежа“ в този дом. Ако мрежата е просто връзка, свързваща единичен компютър с принтер или кабелен модем, тогава защитата на вашата домашна мрежа е толкова проста, колкото защитата на тази връзка и оборудването, което свързва.

Въпреки това, ако има десетки, ако не и стотици мрежови устройства в домейн, някои от които принадлежат на домакинството като цяло, а други принадлежат на хора в дома, ще трябва да се приложат по-сложни мерки за сигурност.

4.2 Сигурност на домашната електронна система

4.2.1 Определение за домашна електронна система и сигурност на системата

Система и мрежа за домашна електроника може да се определи като набор от елементи, които обработват, предават, съхраняват и управляват информация, осигурявайки комуникация и интеграция на много компютърни устройства, както и устройства за контрол, наблюдение и комуникация, разположени в къщата.

В допълнение домашните електронни системи и мрежи осигуряват взаимовръзка между развлекателни и информационни устройства, както и комуникационни и охранителни устройства и домакински уреди в дома. Такива устройства и устройства ще обменят информация, те могат да бъдат контролирани и наблюдавани, докато сте в къщата или дистанционно. Съответно, всички вътрешни домашни мрежи ще изискват определени механизми за сигурност, за да защитят ежедневните си операции.

Мрежовата и информационната сигурност може да се разбира като способността на мрежа или информационна система да издържа на случайни събития или злонамерени действия на определено ниво. Такива събития или действия могат да компрометират наличността, автентичността, автентичността и поверителността на съхранени или предадени данни, както и свързани услуги, предлагани чрез такива мрежи и системи.

Инцидентите на информационната сигурност могат да бъдат групирани в следните групи:

Електронните комуникации могат да бъдат прихванати и данните могат да бъдат копирани или променени. Това може да доведе до вреди, причинени както от нарушаване на правото на поверителност на лицето, така и от злоупотреба с прихванати данни;

Неоторизиран достъп до компютър и вътрешни компютърни мрежи обикновено се извършва със злонамерено намерение за копиране, промяна или унищожаване на данни и може да се разпростре до автоматично оборудване и системи, разположени в дома;

Злонамерените атаки в Интернет станаха доста често срещани и телефонната мрежа също може да стане по-уязвима в бъдеще;

Злонамерен софтуер, като вируси, могат да деактивират компютри, да изтрият или променят данни или да препрограмират домакински уреди. Някои вирусни атаки са били доста разрушителни и скъпи;

Невярно представяне на информация за лица или юридически лицаможе да причини значителна вреда, например клиентите могат да изтеглят злонамерен софтуер от уебсайт, маскиран като доверен източник, договорите могат да бъдат прекратени или поверителна информация може да бъде изпратена до неподходящи получатели;

Много инциденти информационна сигурностса свързани с неочаквани и непредвидени събития, като природни бедствия (наводнения, бури и земетресения), хардуерни или софтуерни повреди и човешки фактори.

С разпространението на широколентовия интернет достъп и джобните джаджи безжичните рутери станаха изключително популярни. Такива устройства са способни да разпространяват сигнал чрез Wi-Fi протокола като настолни компютри, и на мобилни устройства– смартфони и таблети, – едновременно честотна лентаканалът е напълно достатъчен за едновременна връзканяколко консуматора.

Днес има безжичен рутер в почти всеки дом, където има инсталиран широколентов интернет. Въпреки това, не всички собственици на такива устройства мислят за факта, че с настройките по подразбиране те са изключително уязвими за нападатели. И ако мислите, че не правите нищо в интернет, което може да ви навреди, помислете за факта, че прихващайки сигнал от локална безжична мрежа, хакерите могат да получат достъп не само до вашата лична кореспонденция, но и до банкова сметка, официални документи и всякакви други файлове.

Хакерите не могат да се ограничават до изследване на паметта само на вашите собствени устройства - тяхното съдържание може да предостави ключове към мрежите на вашата компания, вашите близки и приятели, към данните на всички видове търговски и държавни информационни системи. Освен това, чрез вашата мрежа и от ваше име, нападателите могат да извършват масови атаки, хакване, незаконно разпространение на медийни файлове и софтуер и участие в други престъпни дейности.

Междувременно, за да се предпазите от подобни заплахи, трябва да следвате само няколко прости правила, които са разбираеми и достъпни дори за тези, които нямат специални познания в областта компютърни мрежи. Каним ви да се запознаете с тези правила.

1. Променете данните за администратора по подразбиране

За да получите достъп до настройките на вашия рутер, трябва да отидете в неговия уеб интерфейс. За да направите това, трябва да знаете неговия IP адрес в локалната мрежа (LAN), както и администраторското име и парола.

Вътрешният IP адрес на рутера по подразбиране по правило е 192.168.0.1, 192.168.1.1, 192.168.100.1 или например 192.168.123.254 - винаги е посочен в документацията за оборудването. Входът и паролата по подразбиране обикновено също се предоставят в документацията или можете да ги намерите от производителя на рутера или вашия доставчик на услуги.

Въвеждаме IP адреса на рутера в адресната лента на браузъра и в прозореца, който се показва, въведете потребителското име и паролата. Уеб интерфейсът на рутера с голямо разнообразие от настройки ще се отвори пред нас.

Ключов елемент от сигурността на домашната мрежа е възможността за промяна на настройките, така че определено трябва да промените всички администраторски данни по подразбиране, защото те могат да се използват в десетки хиляди копия на същите рутери като вашия. Намираме подходящия елемент и въвеждаме нови данни.

В някои случаи възможността за произволна промяна на администраторските данни е блокирана от доставчика на услугата и тогава ще трябва да се свържете с тях за помощ.

2. Задайте или сменете пароли за достъп до локалната мрежа

Ще се смеете, но все още има случаи, когато щедър собственик безжичен рутерорганизира отворена точка за достъп, към която всеки може да се свърже. Много по-често за домашна мрежа се избират псевдо-пароли като „1234“ или някои банални думи, посочени по време на мрежовата инсталация. За да сведете до минимум вероятността някой лесно да проникне във вашата мрежа, трябва да измислите наистина дълга парола от букви, цифри и символи и да зададете нивото на криптиране на сигнала - за предпочитане WPA2.

3. Деактивирайте WPS

Технологията WPS (Wi-Fi Protected Setup) ви позволява бързо да настроите защитена безжична комуникациямежду съвместими устройства без подробни настройки, но само чрез натискане на съответните бутони на рутера и притурката или чрез въвеждане на цифров код.

Междувременно това удобна система, обикновено активиран по подразбиране, има една слаба точка: тъй като WPS не взема предвид броя на опитите за въвеждане на неправилен код, той може да бъде хакнат чрез груба сила чрез просто груба сила с помощта на прости помощни програми. Ще отнеме от няколко минути до няколко часа, за да проникнете във вашата мрежа чрез WPS кода, след което няма да е трудно да разберете мрежовата парола.

Следователно намираме съответния елемент в „административния панел“ и деактивираме WPS. За съжаление извършването на промени в настройките не винаги ще деактивира WPS, а някои производители изобщо не предоставят тази опция.

4. Променете името на SSID

SSID (Service Set Identifier) е името на вашата безжична мрежа. Именно това име се „запомня“ от различни устройства, които, когато разпознаят името и имат необходимите пароли, се опитват да се свържат с локалната мрежа. Следователно, ако запазите стандартно име, зададено от вашия интернет доставчик, например, тогава има шанс вашите устройства да се опитат да се свържат с много близки мрежи със същото име.

Освен това рутер, излъчващ стандартен SSID, е по-уязвим за хакери, които приблизително знаят неговия модел и нормални настройки, и ще може да нанася удари по конкретни слаби места на такава конфигурация. Затова изберете име, което е възможно най-уникално и не казва нищо нито за доставчика на услуги, нито за производителя на оборудването.

В същото време често срещаният съвет за скриване на излъчването на SSID, а тази опция е стандартна за по-голямата част от рутерите, всъщност е несъстоятелен. Факт е, че всички устройства, които се опитват да се свържат с вашата мрежа, във всеки случай ще опитат най-близките точки за достъп и могат да се свържат с мрежи, специално поставени от нападатели. С други думи, като скриете своя SSID, вие само правите живота си по-труден.

5. Променете IP адреса на рутера

За да направите още по-труден неоторизиран достъп до уеб интерфейса на рутера и неговите настройки, променете вътрешния IP адрес (LAN) по подразбиране.

6. Деактивирайте дистанционното администриране

За удобство техническа поддръжка(предимно) много домакински рутери изпълняват функцията отдалечено администриране, чрез който настройките на рутера стават достъпни през интернет. Ето защо, ако не искаме проникване отвън, по-добре е да деактивираме тази функция.

В същото време обаче остава възможен достъп до уеб интерфейса чрез Wi-Fi, ако нападателят е в обхвата на вашата мрежа и знае данните за вход и паролата. Някои рутери имат функция за ограничаване на достъпа до панела само ако има такъв кабелна връзка, но за съжаление тази опция е доста рядка.

7. Актуализирайте фърмуера

Всеки производител на рутери, който уважава себе си и своите клиенти, непрекъснато подобрява софтуера на своето оборудване и редовно пуска актуализирани версии на фърмуера. IN най-новите версииНа първо място се коригират откритите уязвимости, както и грешките, които влияят върху стабилността на работата.

Моля, обърнете внимание, че след актуализацията всички направени от вас настройки може да бъдат нулирани до фабричните настройки, така че има смисъл да ги направите резервно копие– също и през уеб интерфейса.

8. Преминете към честотната лента от 5 GHz

Основният обхват на Wi-Fi мрежите е 2,4 GHz. Той осигурява надеждно приемане с повечето съществуващи устройства на разстояние до приблизително 60 m на закрито и до 400 m на открито. Преминаването към честотната лента от 5 GHz ще намали обхвата на комуникация два до три пъти, ограничавайки възможността за външни лица да проникнат във вашата безжична мрежа. Поради по-малко заетост на спектъра, вие също ще забележите увеличени скорости на трансфер на данни и стабилност на връзката.

Това решение има само един недостатък - не всички устройства работят с Wi-Fi стандарт IEEE 802.11ac в обхвата 5 GHz.

9. Деактивирайте функциите PING, Telnet, SSH, UPnP и HNAP

Ако не знаете какво се крие зад тези съкращения и не сте сигурни, че определено ще имате нужда от тези функции, намерете ги в настройките на рутера и ги деактивирайте. Ако е възможно, вместо да затваряте портове, изберете стелт режим, който при опит за достъп до тях отвън ще направи тези портове „невидими“, игнорирайки заявки и „пингове“.

10. Включете защитната стена на вашия рутер

Ако вашият рутер има вградена защитна стена, препоръчваме да я включите. Разбира се, това не е бастион на абсолютна защита, но в комбинация със софтуер (дори с вграден Защитна стена на Windows) той е способен доста адекватно да устои на атаки.

11. Деактивирайте филтрирането на MAC адреси

Въпреки че на пръв поглед изглежда, че разрешаването на свързване към мрежата само на устройства с определени MAC адреси гарантира напълно сигурност, в действителност това не е така. Освен това отваря мрежата дори за по-малко изобретателни хакери. Ако нападателят може да проследи входящите пакети, той бързо ще получи списък с активни MAC адреси, тъй като те се предават некриптирани в потока от данни. А смяната на MAC адреса не е проблем дори за непрофесионалист.

12. Превключете към друг DNS сървър

Вместо да използвате DNS сървъра на вашия интернет доставчик, можете да превключите към алтернативни, като Google Public DNS или OpenDNS. От една страна, това може да ускори доставката на интернет страници, а от друга, да увеличи сигурността. Например OpenDNS блокира вируси, ботнет мрежи и фишинг заявки на всеки порт, протокол и приложение и благодарение на специални алгоритми, базирани на Big Data, той е в състояние да предвиди и предотврати различни заплахи и атаки. В същото време Google Public DNS е просто високоскоростен DNS сървър без допълнителни функции.

13. Инсталирайте алтернативен фърмуер

И накрая, радикална стъпка за някой, който знае какво прави, е да инсталира фърмуер, написан не от производителя на вашия рутер, а от ентусиасти. По правило такъв „фърмуер“ не само разширява функционалността на устройството (обикновено добавя поддръжка за професионални функции като QoS, мостов режим, SNMP и т.н.), но също така го прави по-устойчив на уязвимости - включително поради нестандартизация .

Сред популярните „фърмуери“ с отворен код са тези, базирани на Linux

Avast винаги се опитва да остане напред, когато става въпрос за защита на потребителите от нови заплахи. Все повече и повече хора гледат филми, спорт и телевизионни предавания на смарт телевизори. Те контролират температурата в домовете си с помощта на цифрови термостати. Те носят умни часовници и фитнес гривни. В резултат на това нуждите от сигурност се разширяват отвъд персонален компютърза покриване на всички устройства във вашата домашна мрежа.

Домашните рутери обаче, които са ключови устройства в инфраструктурата на домашната мрежа, често имат проблеми със сигурността и осигуряват лесен достъп на хакери. Скорошно проучване на Tripwire установи, че 80 процента от най-продаваните рутери имат уязвимости. Освен това най-често срещаните комбинации за достъп до административния интерфейс, по-специално admin/admin или admin/без парола, се използват в 50 процента от рутерите по света. Други 25 процента от потребителите използват своя адрес, дата на раждане, име или фамилия като пароли за рутер. В резултат на това повече от 75 процента от рутерите по света са уязвими на прости атаки с парола, отваряйки вратата за заплахи, които да бъдат разгърнати в домашната мрежа. Пейзажът на сигурността на рутера днес напомня за 90-те години на миналия век, когато всеки ден се откриваха нови уязвимости.

Функция за сигурност на домашната мрежа

Функцията за защита на домашната мрежа в Avast Free Antivirus, Avast Pro Antivirus, Avast Internet Security и Avast Premier Antivirus ви позволява да разрешите тези проблеми чрез сканиране на вашия рутер и настройките на домашната мрежа за потенциални проблеми. С актуализацията на Avast Nitro механизмът за откриване на инструмента за защита на домашната мрежа е напълно преработен, добавяйки поддръжка за многонишково сканиране и подобрен детектор за отвличане на DNS. Механизмът вече поддържа ARP сканиране и сканиране на портове, извършвано на ниво драйвер на ядрото, което позволява няколко пъти по-бързо сканиране в сравнение с предишната версия.

Защитата на домашната мрежа може автоматично да блокира атаките за фалшифициране на заявки между сайтове (CSRF) на вашия рутер. CSRF експлоатира уязвимостите на уебсайта и позволява на киберпрестъпниците да изпращат неоторизирани команди към уебсайт. Командата симулира инструкции от потребител, който е познат на сайта. Така киберпрестъпниците могат да се представят за потребител, например, да прехвърлят пари на жертвата без негово знание. Благодарение на CSRF заявките, престъпниците могат дистанционно да правят промени в настройките на рутера, за да презапишат DNS настройките и да пренасочат трафика към измамни сайтове

Компонентът за защита на домашната мрежа ви позволява да сканирате настройките на домашната мрежа и рутера за потенциални проблеми със сигурността. Инструментът открива слаби или стандартни пароли Wi-Fi, уязвими рутери, компрометирани интернет връзки и IPv6 активиран, но не защитен. Avast изброява всички устройства във вашата домашна мрежа, така че потребителите да могат да проверят дали са свързани само известни устройства. Компонентът предоставя прости препоръки за елиминиране на открити уязвимости.

Инструментът също така уведомява потребителя, когато нови устройства се присъединят към мрежата, свързани към мрежата телевизори и други устройства. Сега потребителят може незабавно да открие непознато устройство.

Новият проактивен подход подчертава цялостната концепция за осигуряване на максимална цялостна защита на потребителите.

Днес почти всеки апартамент има домашна мрежа, към която са свързани настолни компютри, лаптопи, устройства за съхранение на данни (NAS), медийни плейъри, смарт телевизори, както и смартфони, таблети и други носими устройства. Използват се или кабелни (Ethernet), или безжични (Wi-Fi) връзки и TCP/IP протоколи. С развитието на технологиите за Интернет на нещата, уреди- хладилници, кафемашини, климатици и дори електроинсталационна техника. Благодарение на решенията " Умна къща„Можем да контролираме яркостта на осветлението, да регулираме дистанционно вътрешния микроклимат, да включваме и изключваме различни устройства - това прави живота много по-лесен, но може да създаде сериозни проблеми за собственика на модерни решения.

За съжаление, разработчиците на такива устройства все още не се грижат достатъчно за сигурността на своите продукти и броят на откритите в тях уязвимости расте като гъби след дъжд. Често има случаи, когато след навлизане на пазара дадено устройство вече не се поддържа - нашият телевизор например има инсталиран фърмуер от 2016 г., базиран на Android 4, и производителят няма да го актуализира. Гостите също добавят проблеми: неудобно е да им се откаже достъп до Wi-Fi, но също така не бихте искали да допуснете всеки до вашата уютна мрежа. Кой знае какви вируси могат да се заселят в непознати? мобилни телефони? Всичко това ни води до необходимостта от разделяне на домашната мрежа на няколко изолирани сегмента. Нека се опитаме да разберем как да направим това, както се казва, с малко кръв и с най-малко финансови разходи.

Изолиране на Wi-Fi мрежи

IN корпоративни мрежипроблемът може да бъде решен просто - има управлявани комутатори с поддръжка на виртуални локални мрежи (VLAN), различни рутери, защитни стени и точки безжичен достъп- можете да изградите необходимия брой изолирани сегменти за няколко часа. С помощта на устройството Traffic Inspector Next Generation (TING) например проблемът се решава само с няколко щраквания. Достатъчно е да свържете комутатора на мрежовия сегмент за гости към отделен Ethernet порт и да създадете правила за защитна стена. Тази опция не е подходяща за дома поради високата цена на оборудването - най-често нашата мрежа се управлява от едно устройство, което комбинира функциите на рутер, суич, безжична точка за достъп и Бог знае какво още.

За щастие съвременните домакински рутери (въпреки че би било по-правилно да ги наричаме интернет центрове) също станаха много умни и почти всички от тях, с изключение на много бюджетните, имат способността да създават изолирана Wi-Fi мрежа за гости. Надеждността на тази изолация е въпрос за отделна статия, днес няма да разглеждаме фърмуера на домакински устройства от различни производители. Да вземем за пример ZyXEL. Keenetic Extra II. Сега тази линия се нарича просто Keenetic, но ние се сдобихме с устройство, пуснато под марката ZyXEL.

Настройката чрез уеб интерфейса няма да създаде никакви затруднения дори за начинаещи - няколко кликвания и имаме отделна безжична мрежа със собствен SSID, WPA2 защита и парола за достъп. Можете да позволите на гости в него, както и да включите телевизори и плейъри с фърмуер, който не е актуализиран от дълго време, или други клиенти, на които нямате особено доверие. В повечето устройства на други производители тази функция, повтаряме, също присъства и се активира по същия начин. Ето как, например, проблемът се решава във фърмуера D-Link рутерис помощта на съветника за настройка.

Можете да добавите мрежа за гости, когато устройството вече е конфигурирано и работи.

Екранна снимка от сайта на производителя

Екранна снимка от сайта на производителя

Ние изолираме Ethernet мрежи

Освен клиенти, свързващи се към безжична мрежа, може да срещнем устройства с кабелен интерфейс. Експертите ще кажат, че за създаване на изолирани Ethernet сегменти се използват така наречените VLAN - виртуални локални мрежи. Някои домашни рутери поддържат тази функционалност, но тук задачата става по-сложна. Бих искал не просто да направя отделен сегмент, трябва да комбинираме портове за кабелна връзка с безжична мрежа за гости на един рутер. Не всеки може да се справи с това домакински уред: повърхностен анализ показва, че в допълнение към интернет центровете на Keenetic, добавете Ethernet портове към мрежата Wi-Fi гостТози сегмент е възможен и за модели от линията MikroTik, но процесът на настройката им вече не е толкова очевиден. Ако говорим за домакински рутери със сравними цени, само Keenetic може да реши проблема с няколко кликвания в уеб интерфейса.

Както можете да видите, тестваният лесно се справи с проблема и тук си струва да обърнете внимание на друга интересна функция - можете също да изолирате безжичните клиенти на мрежата за гости един от друг. Това е много полезно: смартфонът на вашия приятел, заразен със зловреден софтуер, ще има достъп до интернет, но няма да може да атакува други устройства, дори в мрежа за гости. Ако вашият рутер има подобна функция, определено трябва да я активирате, въпреки че това ще ограничи възможностите за взаимодействие с клиента - например вече няма да е възможно да сдвоите телевизор с медиен плейър чрез Wi-Fi, ще трябва да използвайте кабелна връзка. На този етап нашата домашна мрежа изглежда по-сигурна.

какъв е резултатът

Броят на заплахите за сигурността нараства от година на година, а производителите смарт устройствате не винаги обръщат достатъчно внимание на навременното пускане на актуализации. В такава ситуация имаме само един изход - диференциране на клиентите на домашната мрежа и създаване на изолирани сегменти за тях. За да направите това, не е необходимо да купувате оборудване за десетки хиляди рубли, сравнително евтин домакински интернет център може да се справи със задачата. Тук бих искал да предупредя читателите да не купуват устройства от бюджетни марки. Вече почти всички производители имат горе-долу еднакъв хардуер, но качеството на вградения софтуер е много различно. Както и продължителността на цикъла на поддръжка за пуснатите модели. Не всеки домашен рутер може да се справи дори с доста простата задача за комбиниране на кабелна и безжична мрежа в изолиран сегмент и може да имате по-сложни такива. Понякога е необходимо да конфигурирате допълнителни сегменти или DNS филтриране за достъп само до безопасни хостове, в големи стаитрябва да свържете Wi-Fi клиенти към мрежата за гости чрез външни точки за достъп и т.н. и така нататък. В допълнение към проблемите със сигурността има и други проблеми: в публичните мрежи е необходимо да се гарантира, че клиентите са регистрирани в съответствие с изискванията Федерален закон№ 97 „Относно информацията, информационни технологиии относно защитата на информацията“. Евтини устройстваспособни да решават такива проблеми, но не всеки - функционалностВграденият софтуер, който имат, повтаряме, е много различен.