Алтернативи на TrueCrypt. Програми за криптиране на отделни файлове или цели дискове. Защита на данните на външен твърд диск или напълно криптиран Файловото шифроване спестява място на вашия твърд диск

В днешно време постоянно се занимаваме с информация. Благодарение на развитието информационни технологии, сега работата, творчеството, забавлението до голяма степен са се превърнали в процеси за обработка или потребление на информация. И сред това огромно количество информация, някои от данните не трябва да са публично достъпни. Примери за такава информация включват файлове и данни, свързани с бизнес дейности; частни архиви.

Някои от тези данни не са предназначени за широк обхватпросто поради причината, че „няма нужда да знаят за това“; и част от информацията е жизненоважна.

Тази статия е посветена на надеждната защита на жизненоважни важна информация, както и всякакви файлове, които искате да защитите от достъп от други, дори ако вашият компютър или носител за съхранение (флаш устройство, твърд диск) попадне в ръцете на неоторизирани лица, включително технически напреднали хора с достъп до мощни изчислителни ресурси.

Защо не трябва да се доверявате на софтуер за криптиране със затворен код

Програмите със затворен код могат да включват „отметки“ (и не се надявайте, че ги няма!) и възможност за отваряне на криптирани файлове с помощта на главен ключ. Тези. можете да използвате всякакви сложна парола, но вашият криптиран файл все още може да бъде отворен лесно, без грубо налагане на пароли, с помощта на „отметка“ или собственика на главния ключ. Размер на компанията за софтуер за криптиране и име на държава в този проблемне играят роля, тъй като това е част от публичната политика на много страни. В края на краищата ние сме заобиколени от терористи и наркодилъри през цялото време (какво можем да направим?).

Тези. Можете да се надявате на наистина надеждно криптиране, като използвате правилно популярното софтуерс отворен код и устойчив на крак алгоритъм за криптиране.

Струва ли си да преминете от TrueCrypt към VeraCrypt?

Референтната програма, която предоставя много сигурно криптиране на файлове в продължение на много години, е TrueCrypt. Тази програма все още работи чудесно. За съжаление разработката на програмата в момента е преустановена.

Най-добрият му наследник беше програмата VeraCrypt.

VeraCrypt е безплатен софтуер за криптиране на дискове, базиран на TrueCrypt 7.1a.

VeraCrypt продължава най-добрите традиции на TrueCrypt, но също така добавя повишена сигурносталгоритми, използвани за криптиране на системи и дялове, което прави вашите криптирани файлове имунизирани срещу нови постижения в атаките с груба сила.

VeraCrypt също коригира много от уязвимостите и проблемите със сигурността, открити в TrueCrypt. Може да работи с TrueCrypt томове и предлага възможност за конвертиране на TrueCrypt контейнери и несистемни дялове във формат VeraCrypt.

Тази подобрена защита само добавя известно забавяне при отваряне на криптирани дялове, без никакво въздействие върху производителността по време на фазата на криптирано устройство. За легитимен потребител това е почти незабележимо неудобство, но за нападател става почти невъзможно да получи достъп до криптирани данни, въпреки наличието на каквато и да е изчислителна мощност.

Това може да бъде ясно демонстрирано от следните показатели за кракване (груба сила) на пароли в Hashcat:

За TrueCrypt:

Хеш тип: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 бита Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#* .: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 бита Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 бита Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H /s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 бита + режим на стартиране Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s

За VeraCrypt:

Хеш тип: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 бита Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#* .: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 бита Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 бита Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H /s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 бита + режим на стартиране Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 бита Speed.Dev.#1.: 118 H /s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s

Както можете да видите, кракването на криптирани VeraCrypt контейнери е няколко порядъка по-трудно от TrueCrypt контейнерите (които също не са никак лесни).

Публикувах пълния бенчмарк и описание на хардуера в статията „”.

Вторият важен въпрос е надеждността. Никой не иска особено ценни и важни файловеи информацията е загубена поради програмна грешка. Разбрах за VeraCrypt веднага щом се появи. Следях нейното развитие и непрекъснато я гледах внимателно. За миналата годинаНапълно преминах от TrueCrypt към VeraCrypt. В продължение на една година ежедневна употреба VeraCrypt никога не ме е разочаровал.

Следователно, според мен, сега си струва да преминете от TrueCrypt към VeraCrypt.

Как работи VeraCrypt

VeraCrypt създава специален файл, наречен контейнер. Този контейнер е криптиран и може да бъде свързан само ако е въведена правилната парола. След въвеждане на паролата, контейнерът се показва като допълнителен диск (като поставена флашка). Всички файлове, поставени на този диск (т.е. в контейнера), са криптирани. Докато контейнерът е свързан, можете свободно да копирате, изтривате, пишете нови файлове и да ги отваряте. След като контейнерът бъде прекъснат, всички файлове в него стават напълно недостъпни, докато не бъде свързан отново, т.е. докато не бъде въведена паролата.

Работата с файлове в криптиран контейнер не се различава от работата с файлове на всяко друго устройство.

Когато отваряте файл или го записвате в контейнер, няма нужда да чакате декриптиране - всичко се случва много бързо, сякаш наистина работите с обикновен диск.

Как да инсталирате VeraCrypt на Windows

Имаше полушпионска история с TrueCrypt - бяха създадени сайтове за „изтегляне на TrueCrypt“ върху тях двоичен файл(е, разбира се!) е бил заразен с вирус/троянски кон. Тези, които са изтеглили TrueCrypt от тези неофициални сайтове, са заразили компютрите си, позволявайки на нападателите да крадат лична информацияи улесняват разпространението на зловреден софтуер.

Всъщност всички програми трябва да се изтеглят само от официални уебсайтове. И това е още по-вярно за програми, които се занимават с проблеми със сигурността.

Официални класирания инсталационни файлове VeraCrypt са:

Инсталиране на VeraCrypt на Windows

Има съветник за инсталиране, така че процесът на инсталиране на VeraCrypt е подобен на този на други програми. Възможно ли е да се изяснят няколко точки?

Инсталаторът на VeraCrypt ще предложи две опции:

- Инсталирай(Инсталирайте VeraCrypt на вашата система)

- Екстракт(Извличане. Ако изберете тази опция, всички файлове в този пакет ще бъдат извлечени, но нищо няма да бъде инсталирано на вашата система. Не избирайте това, ако възнамерявате да шифровате системния дял или системен диск. Избирането на тази опция може да бъде полезно, например, ако искате да стартирате VeraCrypt в така наречения преносим режим. VeraCrypt не изисква инсталация на операционната система, на която ще работи. След като извлечете всички файлове, можете да стартирате извлечения файл "VeraCrypt.exe" директно (VeraCrypt ще се отвори в преносим режим))

Ако изберете отметната опция, т.е. файлова асоциация .hc, тогава това ще добави удобство. Защото, ако създадете контейнер с разширение .hc, след това чрез двойно щракване върху този файл VeraCrypt ще стартира. Но недостатъкът е, че трети страни може да знаят, че .hc са криптирани контейнери на VeraCrypt.

Програмата ви напомня да дарите:

Ако не ви липсват пари, разбира се, не забравяйте да помогнете на автора на тази програма (той е сам), не бих искал да го загубя, както загубихме автора на TrueCrypt...

VeraCrypt Инструкции за начинаещи

VeraCrypt има много различни функции и разширени функции. Но най-популярната функция е криптирането на файлове. Следното показва стъпка по стъпка как да шифровате един или повече файлове.

Нека започнем с превключване на руски. Руският език вече е вграден във VeraCrypt. Просто трябва да го включите. За да направите това в менюто Настройкиизберете език...:

Там изберете руски, след което езикът на програмата веднага ще се промени.

Както вече споменахме, файловете се съхраняват в криптирани контейнери (наричани още „томове“). Тези. трябва да започнете, като създадете такъв контейнер; за да направите това, в основния интерфейс на програмата щракнете върху бутона „ Създаване на обем».

Появява се съветникът за създаване на том на VeraCrypt:

Интересуваме се от първия вариант (“ Създайте шифрован файлов контейнер“), така че ние, без да променяме нищо, натискаме По-нататък,

VeraCrypt има много интересна функция - възможност за създаване скрит обем. Въпросът е, че във файла се създават не един, а два контейнера. Всеки знае, че има криптиран дял, включително възможните недоброжелатели. И ако сте принудени да дадете паролата си, тогава е трудно да се каже, че „няма криптиран диск“. При създаване на скрит дял се създават два криптирани контейнера, които се намират в един и същ файл, но се отварят с различни пароли. Тези. можете да поставите файлове, които изглеждат „чувствителни“ в един от контейнерите. А във втория контейнер има наистина важни файлове. За вашите нужди въвеждате парола за отваряне на важен раздел. Ако не можете да откажете, разкривате паролата за не особено важен диск. Няма как да се докаже, че има втори диск.

За много случаи (скриване на не много критични файлове от любопитни очи) ще бъде достатъчно да се създаде нормален обем, така че просто щракам По-нататък.

Изберете местоположение на файла:

Томът на VeraCrypt може да се намира във файл (в контейнер на VeraCrypt) на твърдия диск, флашкаи така нататък. Контейнерът VeraCrypt не се различава от всеки друг обикновен файл(например може да бъде преместен или изтрит като други файлове). Щракнете върху бутона „Файл“, за да посочите името и пътя до контейнерния файл, който да бъде създаден за съхраняване на новия том.

ЗАБЕЛЕЖКА: Ако изберете съществуващ файл, VeraCrypt НЯМА да го шифрова; този файл ще бъде изтрит и заменен с новосъздадения контейнер VeraCrypt. Можете да шифровате съществуващи файлове (по-късно), като ги преместите в контейнера на VeraCrypt, който създавате сега.

Можете да изберете всяко файлово разширение; това по никакъв начин не засяга работата на шифрования том. Ако изберете разширението .hc, а също и ако сте свързали VeraCrypt с това разширение по време на инсталацията, тогава двукратното щракване върху този файл ще стартира VeraCrypt.

История наскоро отворени файловепозволява бърз достъп до тези файлове. Въпреки това записи във вашата история като „H:\Моите офшорни сметки на откраднати долари на стойност долара.doc“ може да породят съмнения в съзнанието на външни лица относно вашата почтеност. За да предотвратите влизането на файлове, отворени от криптиран диск в историята, поставете отметка в квадратчето до „ Не запазвайте историята».

Избор на алгоритми за криптиране и хеширане. Ако не сте сигурни какво да изберете, оставете стойностите по подразбиране:

Въведете размера на тома и изберете мерни единици (килобайти, мегабайти, гигабайти, терабайти):

Много важна стъпка е задаване на парола за вашия криптиран диск:

Добра парола- много е важно. Избягвайте пароли с една или повече думи, намерени в речника (или комбинации от 2, 3 или 4 такива думи). Паролата не трябва да съдържа имена или дати на раждане. Трябва да е трудно за отгатване. Добрата парола е произволна комбинация от главни и малки букви, цифри и специални знаци (@ ^ = $ * + и т.н.).

Сега отново можете да използвате руски букви като пароли.

Ние помагаме на програмата да събира произволни данни:

Моля, имайте предвид, че тук можете да поставите отметка в квадратчето, за да създадете динамичен диск. Тези. тя ще се разшири, когато се изпълни с информация.

В резултат на това създадох файл test.hc на моя работен плот:

Ако сте създали файл с разширение .hc, тогава можете да щракнете двукратно върху него, главният прозорец на програмата ще се отвори и пътят до контейнера вече ще бъде вмъкнат:

Във всеки случай можете да отворите VeraCrypt и да изберете ръчно пътя до файла (за да направите това, щракнете върху бутона „Файл“).

Ако паролата е въведена правилно, в системата ви ще се появи нов диск:

Можете да копирате/премествате всякакви файлове в него. Можете също да създавате папки там, да копирате файлове от там, да ги изтривате и т.н.

За да затворите контейнера от външни лица, натиснете бутона Демонтиране:

За да възстановите достъпа до вашите тайни файлове, монтирайте отново шифрованото устройство.

Настройване на VeraCrypt

VeraCrypt има доста настройки, които можете да промените за ваше удобство. Силно препоръчвам да проверите " Автоматично демонтиране на томове, когато не са активни за определен период»:

И също така инсталирайте клавишна комбинацияЗа " Незабавно демонтирайте всичко, изчистете кеша и излезте»:

Това може да бъде много... МНОГО полезно...

Преносима версия на VeraCrypt за Windows

От версия 1.22 (която е в бета версия към момента на писане) беше добавена преносима опция за Windows. Ако прочетете секцията за инсталиране, трябва да запомните, че програмата вече е преносима и ви позволява просто да извличате вашите файлове. Въпреки това, самостоятелният преносим пакет има своите особености: имате нужда от администраторски права, за да стартирате инсталатора (дори ако искате само да разопаковате архива), а преносимата версия може да бъде разопакована без администраторски права - това е единствената разлика.

Налични са само официални бета версии. В папката VeraCrypt Nightly Builds файлът с преносима версия е VeraCrypt Portable 1.22-BETA4.exe.

Контейнерният файл може да бъде поставен на флаш устройство. Можете да копирате преносима версия на VeraCrypt на същото флаш устройство - това ще ви позволи да отворите криптирания дял на всеки компютър, включително тези без инсталиран VeraCrypt. Но имайте предвид опасностите от отвличане на натиснати клавиши - екранната клавиатура вероятно би помогнала в тази ситуация.

Как да използвате правилно софтуера за криптиране

Няколко съвета, които ще ви помогнат да пазите тайните си по-добре:

- Опитайте се да предотвратите достъпа на неупълномощени лица до вашия компютър, включително да не проверявате лаптопите в багажа на летищата; ако е възможно, изпращайте компютри за ремонт без системен твърд диск и т.н.

- Използвайте сложна парола. Не използвайте същата парола, която използвате за поща и т.н.

- Не забравяйте паролата си! В противен случай данните ще бъдат невъзможни за възстановяване.

- Изтегляйте всички програми само от официални сайтове.

- Използвайте безплатни програмиили закупени (не използвайте хакнат софтуер). И също така не изтегляйте и не стартирайте съмнителни файлове, тъй като всички подобни програми, наред с други злонамерени елементи, може да имат kilologgers (прехващачи на натискане на клавиши), които ще позволят на атакуващия да разбере паролата от вашия криптиран контейнер.

- Понякога, като средство за предотвратяване на прихващане на натискания на клавиши, се препоръчва да се използва екранна клавиатура- Мисля, че това има смисъл.

Има много причини да шифровате данните на вашия твърд диск, но цената за сигурността на данните ще бъде намаляване на скоростта на системата. Целта на тази статия е да сравни производителността при работа с диск, криптиран с различни средства.

За да направим разликата по-драматична, избрахме не супермодерен автомобил, а среден. Обикновен механичен твърд диск от 500 GB, двуядрен AMD на 2.2 GHz, 4 гига RAM, 64-битов Windows 7 SP 1. По време на теста няма да се стартират антивируси или други програми, така че нищо не може да повлияе на резултатите.

Избрах CrystalDiskMark, за да оценя производителността. Що се отнася до инструментите за криптиране, които тествах, се спрях на следния списък: BitLocker, TrueCrypt, VeraCrypt, CipherShed, Symantec Endpoint Encryption и CyberSafe Top Secret.

BitLocker

Това стандартно средство за защитавградено дисково криптиране Microsoft Windows. Много хора просто го използват, без да инсталират програми на трети страни. Наистина, защо, ако всичко вече е в системата? От една страна е правилно. От друга страна, кодът е затворен и няма сигурност, че не е съдържал задни врати за ФБР и други заинтересовани страни.

Криптирането на диска се извършва с помощта на алгоритъм AES с дължина на ключа от 128 или 256 бита. Ключът може да се съхранява в Trusted Platform Module, на самия компютър или на флашка.

Ако се използва TPM, тогава, когато компютърът се стартира, ключът може да бъде получен веднага от него или след удостоверяване. Можете да влезете чрез ключа на флашката или чрез въвеждане на ПИН кода от клавиатурата. Комбинациите от тези методи дават много опции за ограничаване на достъпа: просто TPM, TPM и USB, TPM и PIN или и трите наведнъж.

BitLocker има две неоспорими предимства: първо, може да се управлява чрез групови политики; Второ, криптира обеми, а не физически дискове. Това ви позволява да шифровате масив от множество устройства, нещо, което някои други инструменти за шифроване не могат да направят. BitLocker поддържа и GUID Partition Table (GPT), с което дори и най-модерният Trucrypt fork VeraCrypt не може да се похвали. За да шифровате системен GPT диск с него, първо трябва да го конвертирате във формат MBR. Това не се изисква с BitLocker.

Като цяло има само един недостатък - затворен код. Ако пазите тайни от хората в домакинството си, BitLocker е перфектен. Ако дискът ви е пълен с документи от национално значение, по-добре е да намерите нещо друго.

Възможно ли е да декриптирате BitLocker и TrueCrypt

Ако попитате Google, той ще намери интересна програма, наречена Elcomsoft Forensic Disk Decryptor, подходяща за декриптиране на BitLocker, TrueCrypt и PGP устройства. Като част от тази статия няма да го тествам, но ще споделя впечатленията си от друга помощна програма от Elcomsoft, а именно Advanced EFS Data Recovery. Той перфектно дешифрира EFS папки, но при условие, че потребителската парола не е зададена. Ако зададете паролата дори на 1234, програмата е безсилна. Във всеки случай не успях да дешифрирам шифрована EFS папка, принадлежаща на потребител с парола 111. Мисля, че ситуацията ще бъде същата и с продукта Forensic Disk Decryptor.

TrueCrypt

Това е легендарна програма за криптиране на дискове, която беше прекратена през 2012 г. Историята, която се случи с TrueCrypt, все още е забулена в тъмнина и никой не знае защо разработчикът реши да откаже поддръжка за своето въображение.

Има само зрънца информация, които не ни позволяват да сглобим пъзела. Така през 2013 г. набирането на средства започна да провежда независим одит на TrueCrypt. Причината беше информация, получена от Едуард Сноудън за умишленото отслабване на инструментите за криптиране TrueCrypt. За одита са събрани над 60 хиляди долара. В началото на април 2015 г. работата приключи, но не бяха установени сериозни грешки, уязвимости или други съществени пропуски в архитектурата на приложението.

Веднага след като одитът приключи, TrueCrypt отново се оказа в центъра на скандал. Специалистите на ESET публикуваха доклад, че руската версия на TrueCrypt 7.1a, изтеглена от truecrypt.ru, съдържа зловреден софтуер. Нещо повече, самият сайт truecrypt.ru е бил използван като команден център - от него са изпращани команди към заразените компютри. Като цяло, бъдете бдителни и не изтегляйте програми от никъде.

Предимствата на TrueCrypt включват отворен код, чиято надеждност сега се поддържа от независим одит, и поддръжка за динамични Обеми на Windows. Недостатъци: програмата вече не се разработва и разработчиците нямаха време да внедрят поддръжка на UEFI/GPT. Но ако целта е да шифровате едно несистемно устройство, тогава няма значение.

За разлика от BitLocker, който поддържа само AES, TrueCrypt включва също Serpent и Twofish. За да генерирате ключове за криптиране, сол и ключ за заглавие, програмата ви позволява да изберете една от три хеш функции: HMAC-RIPEMD-160, HMAC-Whirlpool, HMAC-SHA-512. За TrueCrypt обаче вече е писано много, така че няма да го повтаряме.

VeraCrypt

Най-модерният клонинг на TrueCrypt. Той има свой собствен формат, въпреки че е възможно да работи в режим TrueCrypt, който поддържа криптирани и виртуални дисковевъв формат Trucrypt. За разлика от CipherShed, VeraCrypt може да се инсталира на същия компютър едновременно с TrueCrypt.

ИНФО

След като се пенсионира, TrueCrypt остави богато наследство: има много разклонения, като се започне с VeraCrypt, CipherShed и DiskCryptor.TrueCrypt използва 1000 итерации, за да генерира ключа, който ще шифрова системния дял, докато VeraCrypt използва 327 661 итерации. За стандартни (несистемни) дялове VeraCrypt използва 655 331 итерации за хеш функцията RIPEMD-160 и 500 000 итерации за SHA-2 и Whirlpool. Това прави криптираните дялове значително по-устойчиви на груби атаки, но също така значително намалява производителността при работа с такъв дял. Колко значими ще разберем скоро.

Сред предимствата на VeraCrypt е неговият отворен код, както и собственият и по-сигурен формат на виртуални и криптирани дискове в сравнение с TrueCrypt. Недостатъците са същите като в случая с предшественика - липса на поддръжка на UEFI/GPT. Все още е невъзможно да се криптира системния GPT диск, но разработчиците твърдят, че работят по този проблем и такова криптиране скоро ще бъде налично. Но те работят върху това вече две години (от 2014 г.) и кога ще има версия с поддръжка на GPT и дали изобщо ще има такава, все още не е известно.

CipherShed

Още един клонинг на TrueCrypt. За разлика от VeraCrypt, той използва родния формат TrueCrypt, така че можете да очаквате неговата производителност да бъде близка до тази на TrueCrypt.

Предимствата и недостатъците са все същите, въпреки че можете да добавите към недостатъците невъзможността да инсталирате TrueCrypt и CipherShed на един и същи компютър. Освен това, ако се опитате да инсталирате CipherShed на машина с вече инсталиран TrueCrypt, инсталаторът ви подканва да премахнете предишна програма, но не се справя със задачата.

Symantec Endpoint Encryption

През 2010 г. Symantec закупи правата върху програмата PGPdisk. Резултатът бяха продукти като PGP Desktop и впоследствие Endpoint Encryption. Това ще разгледаме. Програмата, разбира се, е собствена, източниците са затворени и един лиценз струва 64 евро. Но има поддръжка за GPT, но само от Windows 8.

С други думи, ако имате нужда от поддръжка на GPT и искате да шифровате системния дял, ще трябва да избирате между две патентовани решения: BitLocker и Endpoint Encryption. Разбира се, малко вероятно е домашен потребител да инсталира Endpoint Encryption. Проблемът е, че това изисква Symantec Drive Encryption, което изисква агент и сървър за управление на Symantec Endpoint Encryption (SEE), за да се инсталира, а сървърът също иска да инсталира IIS 6.0. Не са ли много добри неща за една програма за криптиране на диск? Преминахме през всичко това само за да измерим ефективността.

Момента на истината

И така, да преминем към забавната част, а именно тестването. Първата стъпка е да проверите производителността на диска без криптиране. Нашата „жертва“ ще бъде разделяне харддиск(обикновен, не SSD) с размер 28 GB, форматиран като NTFS.

Отворете CrystalDiskMark, изберете броя на преминаванията, размера на временния файл (ще използваме 1 GB във всички тестове) и самия диск. Заслужава да се отбележи, че броят на пасовете практически няма ефект върху резултатите. Първата екранна снимка показва резултатите от измерването на производителността на диска без криптиране с брой проходи 5, вторият - с брой проходи 3. Както можете да видите, резултатите са почти идентични, така че ще се съсредоточим върху три прохода.

Резултатите от CrystalDiskMark трябва да се тълкуват, както следва:

- Seq Q32T1 - тест за последователен запис / последователно четене, брой опашки - 32, нишки - 1;

- 4K Q32T1 - тест за произволен запис / произволно четене (размер на блока 4 KB, брой опашки - 32, нишки - 1);

- Seq - тест за последователен запис/последователно четене;

- 4K - тест за произволен запис / произволно четене (размер на блока 4 KB);

Да започнем с BitLocker. Криптирането на 28 GB дял отне 19 минути.

Продължението е достъпно само за членове

Вариант 1. Присъединете се към общността на сайта, за да прочетете всички материали на сайта

Членството в общността в рамките на посочения период ще ви даде достъп до ВСИЧКИ хакерски материали, ще увеличи личната ви кумулативна отстъпка и ще ви позволи да натрупате професионален рейтинг на Xakep Score!

Това е четвъртата от пет статии в нашия блог, посветени на VeraCrypt; тя разглежда подробно и предоставя инструкции стъпка по стъпка как да използвате VeraCrypt за криптиране на цял системен дял или диск с инсталирана операционна система Windows.

Ако търсите как да шифровате несистемни HDD, шифровайте отделни файлове или цяло USB флаш устройство или искате да научите повече за VeraCrypt, вижте тези връзки:

Това криптиране е най-сигурното, тъй като абсолютно всички файлове, включително всякакви временни файлове, файл за хибернация (режим на заспиване), файл за размяна и други винаги са криптирани (дори в случай на неочаквано прекъсване на захранването). Логът и регистърът на операционната система, които съхраняват много важни данни, също ще бъдат криптирани.

Системното криптиране работи чрез удостоверяване преди системата да се стартира. Преди вашия Windows да започне да се зарежда, ще трябва да въведете парола, която ще дешифрира системния дял на диска, съдържащ всички файлове на операционната система.

Тази функционалност се изпълнява с помощта на програмата за зареждане на VeraCrypt, която замества стандартната програма за зареждане на системата. Стартирайте системата, ако буутлоудърът е повреден твърд сектордиск, и следователно самият буутлоудър, може да се направи с помощта на VeraCrypt Rescue Disk.

Моля, обърнете внимание, че системният дял се криптира в движение, докато операционната система работи. Докато процесът продължава, можете да използвате компютъра както обикновено. Горното важи и за дешифрирането.

списък операционна системаза кой системен диск се поддържа криптиране:

- Windows 10

- Windows 8 и 8.1

- Windows 7

- Windows Vista (SP1 или по-нова)

- Уиндоус експи

- Windows сървър 2012

- Windows Server 2008 и Windows Server 2008 R2 (64-битов)

- Windows Server 2003

Стъпка 1 - Шифроване на системния дял

Стартирайте VeraCrypt, в главния прозорец на програмата отидете в раздела Система и изберете първия елемент от менюто Шифроване на системен дял/устройство (Шифроване на системен дял/диск).

Стъпка 2 – Избор на тип криптиране

Оставете типа по подразбиране нормално (обикновен)ако искате да създадете скрит дял или скрита ОС, тогава обърнете внимание на посветения допълнителни функции VeraCrypt. Кликнете Следващия

Стъпка 3 – Зона за шифроване

В нашия случай не е фундаментално важно да криптирате целия диск или само системния дял, тъй като имаме само един дял на диска, който заема цялото свободно пространство. Възможно е вашият физически диск да е разделен на няколко дяла, например ° С:\И Д:\. Ако случаят е такъв и искате да шифровате и двата дяла, изберете Шифроване на цялото устройство.

Моля, обърнете внимание, че ако имате инсталирани няколко физически диска, ще трябва да шифровате всеки от тях поотделно. Диск със системен дял, като използвате тези инструкции. Написано е как да шифровате диск с данни.

Изберете дали искате да шифровате целия диск или само системния дял и щракнете върху бутона Следващия.

Стъпка 4 – Шифроване на скрити дялове

Изберете даако вашето устройство има скрити секциис помощните програми на производителя на вашия компютър и искате да ги шифровате, това обикновено не е необходимо.

Стъпка 5 – Брой операционни системи

Няма да анализираме случая, когато на компютъра са инсталирани няколко операционни системи наведнъж. Изберете и натиснете бутона Следващия.

Стъпка 6 – Настройки за криптиране

Избор на алгоритми за криптиране и хеширане, ако не сте сигурни какво да изберете, оставете стойностите AESИ SHA-512по подразбиране като най-мощната опция.

Стъпка 7 - Парола

Това е важна стъпка, тук трябва да създадете силна паролакойто ще се използва за достъп до криптираната система. Препоръчваме ви да прочетете внимателно препоръките на разработчиците в прозореца на съветника за създаване на том за това как да изберете добра парола.

Стъпка 8 – Събиране на случайни данни

Тази стъпка е необходима за генериране на криптиращ ключ въз основа на паролата, въведена по-рано; колкото по-дълго движите мишката, толкова по-сигурни ще бъдат получените ключове. Преместете мишката произволно поне докато индикаторът стане зелен, след което щракнете Следващия.

Стъпка 9 - Генерирани ключове

Тази стъпка ви информира, че ключовете за криптиране, обвързването (сол) и други параметри са създадени успешно. Това е информационна стъпка, щракнете Следващия.

Стъпка 10 – Диск за възстановяване

Посочете пътя, където ще бъде записан ISO изображениедиск за възстановяване (спасителен диск) може да имате нужда от това изображение, ако програмата за зареждане на VeraCrypt е повредена и пак ще трябва да въведете правилната парола.

Запазете изображението на диска за възстановяване на преносим носител (например флаш устройство) или го запишете оптичен диск(препоръчително) и щракнете Следващия.

Стъпка 11 - Дискът за възстановяване е създаден

Забележка! Всеки шифрован системен дял изисква собствен диск за възстановяване. Не забравяйте да го създадете и да го съхранявате на преносим носител. Не съхранявайте диска за възстановяване на същото криптирано системно устройство.

Само диск за възстановяване може да ви помогне да дешифрирате данни в случай на технически повреди и хардуерни проблеми.

Стъпка 12 – Почистване свободно пространство

Изчистването на свободното пространство ви позволява да премахнете завинаги изтрити преди това данни от диск, които могат да бъдат възстановени с помощта на специални техники (особено важни за традиционните магнитни твърди дискове).

Ако шифровате SSD устройство, изберете 1 или 3 преминавания; за магнитни дискове препоръчваме 7 или 35 преминавания.

Моля, имайте предвид, че тази операция ще повлияе на общото време за криптиране на диска, поради тази причина я откажете, ако вашият диск не е съдържал важни изтрити данни преди.

Не избирайте 7 или 35 пропуска за SSD устройства, магнитно-силовата микроскопия не работи в случай на SSD, 1 преминаване е достатъчно.

Стъпка 13 – Тест за шифроване на системата

Извършете предварителен тест за криптиране на системата и вижте съобщението, че интерфейсът на зареждащото устройство за зареждане на VeraCrypt е изцяло на английски.

Shan 14 – Какво да направите, ако Windows не се зарежда

Прочетете или още по-добре отпечатайте препоръките в случай, че какво да правите, ако Windows не се зарежда след рестартиране (това се случва).

Кликнете Добреако сте прочели и разбрали съобщението.

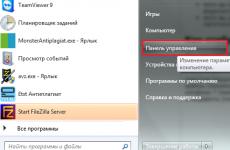

Стартирайте инструмента за криптиране в Windows, като потърсите „BitLocker“ и изберете „Управление на BitLocker“. В следващия прозорец можете да активирате криптирането, като щракнете върху „Активиране на BitLocker“ до твърдия диск (ако се появи съобщение за грешка, прочетете раздела „Използване на BitLocker без TPM“).

Вече можете да изберете дали искате да използвате USB флаш устройство или парола, когато отключвате криптирано устройство. Независимо от опцията, която изберете, ще трябва да запазите или отпечатате ключа за възстановяване по време на процеса на настройка. Ще ви трябва, ако забравите паролата си или загубите флашката си.

Използване на BitLocker без TPM

Настройка на BitLocker.BitLocker работи и без TPM чип - за това обаче трябва да направите някои настройки в локалния редактор групова политика.

Ако вашият компютър няма TPM (Trusted Platform Module) чип, може да се наложи да направите някои корекции, за да активирате BitLocker. В редица Търсене в WindowsВъведете „Редактиране на групови правила“ и отворете секцията „Редактор на локални групови правила“. Сега отворете в лявата колона на редактора „Компютърна конфигурация | Административни шаблони | Компоненти на Windows| BitLocker Drive Encryption | Дискове на операционната система“ и в дясната колона проверете записа „Необходима допълнителна автентификация при стартиране“.

След това в средната колона щракнете върху връзката „Редактиране на настройката на правилата“. Поставете отметка в квадратчето до „Активиране“ и отметнете квадратчето до „Разрешаване на BitLocker без съвместим TPM“ по-долу. След като щракнете върху „Приложи“ и „OK“, можете да използвате BitLocker, както е описано по-горе.

Алтернатива под формата на VeraCrypt

За да шифровате системния дял или целия твърд диск с помощта на наследника на TrueCrypt, VeraCrypt, изберете „Създаване на том“ от главното меню на VeraCrypt и след това изберете „Шифроване на системния дял или цялото системно устройство“. За да шифровате целия твърд диск заедно с Windows дял, изберете „Шифроване на целия диск“, след което следвайте инструкции стъпка по стъпкачрез настройка. Забележка: VeraCrypt създава спасителен диск в случай, че забравите паролата си. Така че ще ви трябва празен компактдиск.

За да шифровате системния дял или целия твърд диск с помощта на наследника на TrueCrypt, VeraCrypt, изберете „Създаване на том“ от главното меню на VeraCrypt и след това изберете „Шифроване на системния дял или цялото системно устройство“. За да шифровате целия твърд диск заедно с Windows дял, изберете „Шифроване на целия диск“, след което следвайте инструкции стъпка по стъпкачрез настройка. Забележка: VeraCrypt създава спасителен диск в случай, че забравите паролата си. Така че ще ви трябва празен компактдиск.

След като шифровате устройството си, ще трябва да посочите PIM (Personal Iterations Multiplier) след паролата си, когато стартирате. Ако не сте инсталирали PIM по време на настройката, просто натиснете Enter.

За да се предотврати неоторизиран достъп до системата и данните, Windows 7/10 предоставя възможност за задаване на парола, включително графична, но този метод на защита не може да се счита за особено надежден. Локална парола сметкаможе лесно да се нулира помощни програми на трети страни, и най-важното, нищо не ви пречи да получите достъп до файлова система, зареждане от всеки LiveCD с вграден файлов мениджър.

За да защитите наистина данните си, трябва да използвате криптиране. Вградената функция BitLocker също ще работи за това, но е по-добре да се използва програми на трети страни. За дълго време TrueCrypt беше избраното приложение за криптиране на данни, но неговите разработчици затвориха проекта през 2014 г., заявявайки, че програмата вече не е защитена. Скоро обаче работата по него е възобновена, но с нов екип, а самият проект получава ново име. Ето как се роди VeraCrypt.

Всъщност VeraCrypt е подобрена версия на TrueCrypt и предлагаме да използвате тази програма, за да защитите вашата информация. В примера по-горе ние използваме VeraCrypt максимално, използвайки го за криптиране на целия твърд диск със системни и потребителски дялове. Този метод на криптиране крие определени рискове – има шанс, макар и много малък, системата да не може да стартира, затова ви съветваме да прибягвате до него само когато наистина ви е необходим.

Инсталиране и основна настройка на VeraCrypt

Процедурата за инсталиране на VeraCrypt не се различава от инсталирането на други програми, само с едно изключение. В самото начало ще бъдете помолени да изберете между режимите на инсталиране Инсталирайили Екстракт.

В първия случай програмата ще бъде вградена в операционната система, което ще ви позволи да свържете криптирани контейнери и да шифровате самия системен дял. Режимът на извличане просто извлича изпълнимите файлове на VeraCrypt, което ви позволява да го използвате като преносимо приложение. Някои функции, включително криптиране на диск с Windows 7/10, стават недостъпни.

Веднага след стартиране отидете в менюто Настройки – Език, тъй като по подразбиране програмата е инсталирана на английски.

Криптиране на диска

Въпреки привидната сложност на задачата, всичко е много просто. Изберете опцията „Шифроване на системния дял/диск“ от менюто „Система“.

В прозореца на съветника, който се отваря, изберете „Нормално“ като метод (това е достатъчно), зоната за криптиране е целият диск.

След като завършите търсенето на скрити сектори (процедурата може да отнеме много време), посочете броя на операционните системи и...

алгоритъм за криптиране (по-добре е да оставите всичко тук по подразбиране).

Забележка:Ако Windows спре да отговаря, докато търси скрити сектори, принудително рестартирайте компютъра си и следващия път пропуснете тази стъпка, като изберете „Не“.

Създайте и въведете парола в полетата.

Премествайки мишката произволно, генерирайте ключ и щракнете върху „Напред“.

На този етап програмата ще предложи да създадете VRD - диск за възстановяване и да го запишете на флаш или оптичен носител.

Когато бъдете подканени да изпълните предварителен тест за криптиране на системата, щракнете върху Тест.

Ще трябва да рестартирате компютъра си. След като включите компютъра, ще се появи екранът за зареждане на VeraCrypt. Тук ще трябва да въведете паролата, която сте създали, и PIM - броя на повторенията на криптиране. Ако не сте въвели PIM никъде преди, просто натиснете enter, стойността на опцията ще бъде зададена по подразбиране.

След няколко минути Windows ще се зареди в нормален режим, но прозорецът Pretest Completed ще се появи на работния плот - предварителното тестване е завършено. Това означава, че можете да започнете да криптирате. Щракнете върху бутона „Шифроване“ и потвърдете действието.

Процедурата за криптиране ще започне. Може да отнеме много време, в зависимост от размера на диска и колко е пълен с данни, така че бъдете търпеливи и изчакайте.

Забележка:ако дискът има криптиран EFI дял, което е типично за най-новите версии PC, в началото на криптирането може да получите известие „Изглежда, че Windows не е инсталиран на диска...“. Това означава, че такъв диск не може да бъде криптиран с помощта на VeraCrypt.

След като цялото съдържание на диска бъде криптирано, прозорецът на VeraCrypt bootloader ще се появява всеки път, когато включите компютъра и всеки път, когато трябва да въведете парола; няма друг начин за достъп до криптираните данни. С дешифрирането на диска всичко е много по-просто. Всичко, което трябва да направите, е да стартирате програмата, да изберете опцията „Постоянно дешифриране на системния дял/диск“ в менюто „Система“ и да следвате инструкциите на съветника.