Настройки на защитната стена на Windows. Достъп до мрежата в настройките на защитната стена. Защитна стена на Windows - Изпълнение с разширена защита и настройки Мрежовата защитна стена е деактивирана или не е конфигурирана правилно

В момента много антивирусни решения идват със защитна стена. Когато е инсталирана, защитната стена, вградена в Windows, е деактивирана, за да се избегнат конфликти. Има и антивируси без вградена защитна стена, например Microsoft Security Essentials. При инсталиране е желателно да има вградена защитна стена или такава, инсталирана отделно от трета фирма. По подразбиране защитната стена в Windows 7 е активирана и конфигурирана универсално. Това е подходящо за повечето потребители, както и всички инсталирани решения. Тук заедно ще разберем как можем да повишим сигурността на нашите компютри, като посочим кой трафик да разрешим и кой не.

За да управлявате защитната стена, трябва да я отворите. За да го отворите, трябва да го намерите. Използвайте търсенето в Windows 7. Отворете менюто "Старт" и напишете "сутиен" и изберете проста защитна стена на Windows.

От лявата страна на прозореца изберете Включване или изключване на защитната стена на Windows.

В прозореца, който се отваря, можете да деактивирате или активирате защитната стена за мрежата, която сте избрали, или за всички наведнъж.

Ако знаете програмата и трябва да й дадете достъп, поставете отметки в квадратчетата в кои мрежи да разрешите комуникация и щракнете върху Разрешаване на достъп. По подразбиране квадратчето за отметка е в мрежата, в която сте в момента.

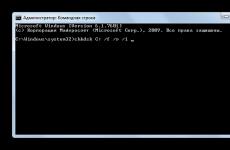

След това трябва да изключите услугата защитна стена на Windows. Нека използваме търсенето от менюто "Старт".

В прозореца, който се отваря, отидете в раздела Услуги и потърсете Защитна стена на Windows. Премахнете отметката от квадратчето и щракнете върху OK.

В прозореца, който се отваря, можете да разрешите на програмата да се свърже през защитната стена в съответната мрежа.

Ако програмата, от която се нуждаете, не е налична, можете лесно да я добавите с помощта на бутона Разреши друга програма....

Тук не е възможно да блокирате достъпа на която и да е програма до интернет. (Поне при мен не проработи. Премахнах отметката на програмата µTorrent и тя продължава да се изтегля).

В прозореца за разрешаване на програми можете да експериментирате и да не се притеснявате, че браузърът няма да има достъп до интернет (моят случай). Всичко може да се върне обратно с помощта на функцията Restore Defaults.

По подразбиране всичко трябва да работи добре.

Блокиране на изходящия трафик

Ако искаме да постигнем по-голяма сигурност, тогава една от възможните опции би била да блокираме напълно изходящия трафик и да зададем разрешения за програмите и услугите, от които се нуждаем. Тук трябва да се отбележи, че за изходяща връзка се счита тази, която е инициирана от програма на вашия компютър. Тоест, ако вашият браузър поиска която и да е страница в Интернет и тази страница се изпрати на вашия компютър, това е изходяща връзка.

За да направите това, изберете Разширени настройки в прозореца на защитната стена.

За да блокирате всички изходящи връзки, трябва да изберете Защитна стена на Windows с разширена защита в лявата колона и да щракнете върху Свойства в дясната колона.

В прозореца, който се отваря, отидете в раздела с настройките на желаната мрежа (публична мрежа - общ профил, домашна мрежа - частен профил). В секцията Изходящи връзки изберете Блокиране от падащото меню. Щракнете върху OK или Приложи.

За по-голяма сигурност можете да блокирате изходящите връзки и в двете мрежи.

Разрешение за програми

След като блокираме изходящите връзки, трябва да предоставим достъп до интернет на програмите, които използваме. Например браузърът Google Chrome. За да направите това, отидете на Правила за изходящи връзки от лявата страна и в колоната Действия отдясно щракнете върху Създаване на правило...

В съветника, който се отваря, изберете За програма. Щракнете върху Напред >

Посочете пътя към програмата:

%SystemRoot%\System32\svchost.exe

тъй като актуализацията се извършва при този процес. В секцията Услуги щракнете върху Конфигуриране...

В прозореца, който се отваря, изберете Прилагане към услуга и изберете Windows Update в списъка (кратко име - wuauserv). Натиснете OK.

За да научите всичко за настройките на защитната стена, трябва да разберете нейните функции и цели. Нека се опитаме да дефинираме понятията „защитна стена“ и „защитна стена“, независимо дали имат разлики и прилики. Нека да разгледаме достъпа до мрежата и настройката на сървърите.

Какво е това?

Преди да разгледаме набързо защитната стена, трябва да знаем какво представлява защитната стена. Това е условна програма, която се отнася до компютърна мрежа. Работи с наблюдение и филтриране на мрежовия трафик. За тази цел има определен набор от правила в хардуера и софтуера.

Това е защитната стена, която е тази защитна стена. Думата се превежда от немски като „пожарна стена“. Често потребителите не могат да направят разлика между защитна стена и защитна стена. Това не е изненадващо, тъй като и първият, и вторият са защитни стени. Единствената разлика е, че защитната стена е немски термин, а защитната стена е английски термин.

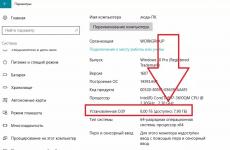

Windows версия

Започвайки с версията на Windows XP, разработчикът е внедрил защитна стена в операционната система. Ето как настройките на защитната стена станаха достъпни. Това не означава, че подобен софтуерен елемент не е съществувал преди. По-рано беше пусната версия на защитната стена за интернет връзка. Но основното предимство на новия продукт беше наличието на контрол върху програмния достъп до мрежата.

опасност

Старата защитна стена беше част от компютърната система, но беше деактивирана по подразбиране поради проблеми със съвместимостта. Настройките за тази защитна стена бяха налични в мрежовите конфигурации, което означаваше, че за някои потребители те бяха трудни за достъп. От 2003 г. насам имаше редица атаки на компютърни червеи. Това се дължи на уязвимост на системата.

През 2004 г. атаките продължиха, което доведе до светкавични инфекции на системата. За да се коригира това, защитната стена трябва да бъде модифицирана. Ето как защитната стена на Windows стана популярна.

Нов

В новата защитна стена беше вграден регистър за сигурност, който събира данни за IP адреси и връзки в домашни и бизнес мрежи, както и в Интернет. Тази услуга почти не е актуализирана от пускането си. Следователно всички настройки на всякакви параметри са подходящи както за стари операционни системи, така и за нови версии.

Сега настройките на защитната стена могат да бъдат направени в Центъра за сигурност, тъй като тази защитна стена е част от него.

Активиране/деактивиране

За да направите настройки за достъп до защитната стена, трябва да разберете как да я активирате или деактивирате. Разбира се, не се препоръчва да го деактивирате, тъй като това ще застраши сигурността на системата. Но понякога деактивирането е необходимо, за да се активира антивирусната програма.

Повечето от тези програми имат вградена защитна стена. За да се избегнат конфликти за съвместимост, вградената защитна стена е деактивирана. Ако изтеглената антивирусна програма няма защитна стена, тогава можете да оставите версията на Windows.

За да започнете да работите с този софтуерен и хардуерен елемент на мрежата, трябва да го отворите. Както обикновено, има няколко начина. Можете просто да въведете името му в лентата за търсене на системата. Ще имате списък с няколко опции. По-добре е да изберете "Защитна стена на Windows".

Друга възможност за достъп до тази услуга е да преминете през „Контролен панел“. За да направите това, щракнете върху „Старт“, намерете „Контролен панел“ в дясната колона и ще се отвори прозорец. Погледнете в горния десен ъгъл, където има ред „Изглед“ и изберете „Големи икони“ там. Пред вас ще се появи списък, в който ще намерите собствена защитна стена.

Ще се отвори нов прозорец, където можете да направите настройки на защитната стена. В лявата колона ще има ред „Деактивиране или активиране на защитната стена“. Има избор за домашна мрежа и обществена мрежа. Лесно е да изключите известията за блокиране на приложения веднага. Трябва да поставите отметка в квадратчето, така че програмата незабавно да ви уведоми за злонамерената помощна програма.

Блокиране на достъпа

Някои проблеми с достъпа до мрежата са свързани конкретно със защитната стена. Може би не сте разбрали как работи антивирусната програма и сте отказали достъп до мрежата. Можете да го възстановите в настройките на защитната стена. Отново в лявата колона отидете на реда „разрешете на програма или компонент да работи през защитна стена“.

Пред вас ще се отвори нов прозорец. Той ще съдържа списък с програми, на които е бил блокиран или разрешен достъп до мрежата. Просто трябва да поставите отметки в квадратчетата, където е необходимо. Например, тук можете да намерите браузър, който не посещава сайтове и да му дадете разрешение да го прави.

Ако трябва да разрешите достъп до мрежата в настройките на вашата защитна стена за програма, която не е в списъка, не е трудно да го направите. Достатъчно е да намерите бутона „Разрешаване на друга програма“ под знака, който съдържа помощни програми. След което ще се появи допълнителен списък с приложения, от които можете да добавите друг браузър или софтуер, който се нуждае от достъп до мрежата.

Не забравяйте, че колкото повече такива разрешени програми има в защитната стена, толкова по-малко сигурна става работата ви. Отворените портове вече не се контролират от системата и могат да позволят преминаването на злонамерени помощни програми.

Разширено

За да предоставите повече опции за конфигуриране на достъпа, можете да използвате допълнителни параметри. В този ред можете да регулирате мрежовите профили. Има три опции по подразбиране:

- Профилът на домейн е опция за компютри, присъединени към домейн.

- Частно - необходимо е като „мост“ към частна мрежа, това може да бъде или домашна връзка, или работна.

- Общи - необходими за свързване към публичната мрежа.

Тук можете да работите с правила за връзки от различен тип. Може да се наложи да конфигурирате сървъра. Защитната стена лесно обработва входящи или изходящи връзки. За да направите това, в допълнителните параметри трябва да изберете желания елемент и да кликнете върху него, като изберете „Създаване на правило“.

Ще се отвори специален прозорец с няколко стъпки. Всеки един е описан подробно. Правилата са разделени на няколко вида. Ако се използва програмно правило, тогава е възможно да се конфигурира достъпът на определен софтуер до мрежата. Ако за порт, тогава се получава разрешение или отказ за него, брой портове или протокол.

Можете също да изберете предварително дефинирано или персонализирано правило. Освен това настройката е повече от ясна. Посочете пътя до програмата, изберете отворен или затворен достъп. Можете също така да конфигурирате разрешение или блокиране за конкретен тип мрежа. Дайте име на вашия профил и настройката е завършена.

Ако имате нужда от по-фини настройки, например забрана на целия софтуер да се свързва към определен IP адрес или порт или създаване на списък с „бели“ адреси, изберете персонализирани правила.

9,2KМрежата е източник на полезна и интересна информация. Но световната мрежа може да бъде доста опасна – постоянно чуваме за хакнати корпоративни мрежи и кражби на банкови сметки. Добра бариера пред хакерите са защитните стени - програми, които блокират неоторизирано предаване на информация през интернет и предотвратяват стартирането на злонамерени програми.

Малко хора днес не са чували за заплахите, които съществуват във виртуалното пространство. Все още е безспорен факт, че компютър, свързан към Интернет, може да бъде обект на реални атаки. За съжаление често има неадекватни или спазващи закона хора (често в един човек), които са патологично неспособни да съществуват, без да съсипват живота на другите. Тези от тях, които разбират от компютри и знаят как да имат достъп до файлове от разстояние, се наричат хакери. За да се защитим от тях, първо се нуждаем от добра защитна стена.

Нека изброим основните опасности, които съществуват в интернет:

- Приложенията-нарушители могат да се „настанят“ и да работят на вашия компютър, без да забележите (например ActiveX или Java аплети, вградени в уеб страницата, която разглеждате). Тези приложения могат да извършват всякакви операции на вашия компютър, включително изпращане на файлове, съдържащи вашата лична информация, до други компютри или пълно изтриване на данни от вашата система.

- Ако системата ви е конфигурирана неправилно, други компютри имат директен достъп до вашите файлове, без да изтеглят специален софтуер.

- Определени типове информация (бисквитки или референти) могат да бъдат поставени на вашия компютър, така че заинтересованите страни да могат да следят вашите онлайн дейности и да са наясно с вашите интереси.

- Троянските коне също представляват заплаха за вашия компютър. Троянските коне са програми, използвани от хакери, които разкриват вашата лична информация (пароли, банкови данни, номера на кредитни карти). Една от основните разлики между троянския кон и вируса е, че вирусът работи автономно на компютър, докато троянският кон се контролира директно от нападател в Интернет.

- Интернет червеите обикновено влизат в компютъра заедно с пощата под формата на прикачени файлове. Някои имейл програми отварят прикачени файлове сами. Неопитни потребители, които не осъзнават заплахата, сами отварят прикачени файлове. Ако отворите такова съобщение поне веднъж, работещият „червей“ ще започне бързо да заразява системата.

- Много ненужен трафик под формата на банери и съобщения намалява честотната лента на вашия компютър. Въпреки че тези обекти може да не навредят директно на данните, те значително забавят скоростта на връзката, особено тези, направени през телефонна линия.

- Шпионският софтуер е много подобен на троянските коне. Те събират информация за вашите интереси (посетени сайтове, инсталиран софтуер и др.) без ваше знание или съгласие.

В момента повечето локални мрежи (LAN) са свързани към Интернет. Въпреки това, липсата на ефективни мерки за сигурност на информацията в съществуващите мрежови протоколи води до различни нарушения на целостта на предаваните данни. Следователно разширяването на спектъра и нарастващите изисквания към нивото на поверителност на мрежовите приложения налагат използването на специални технически средства за ограничаване на достъпа до информационни ресурси и контрол на обмена на данни между различни компютърни мрежи.

Защитните стени, наричани в англоезичната литература защитни стени, са широко използвани като такива средства за защита.

Общо описание на защитните стени

Защитната стена (защитна стена, защитна стена) е система, която ви позволява да разделите мрежа на две или повече части и да приложите набор от правила, които определят условията за преминаване на информация от една част към друга. Защитните стени представляват цял клас системи, понякога сравними по сложност с операционната система. Те могат да бъдат класифицирани според техния дизайн: софтуер, хардуер и смесен тип (хардуер и софтуер); според компонентния модел: локален (работещ на един хост) и разпределен (разпределена защитна стена). Най-„полезната“ класификация обаче е по отношение на нивото, на което работят защитните стени: ниво на пакети, ниво на приложение, ниво на връзка.

Разбивката на нива е условна, което предполага, че една защитна стена може да работи на повече от едно ниво едновременно. Можем да кажем, че почти всички съвременни защитни стени работят на няколко нива едновременно, опитвайки се да разширят функционалността и да увеличат максимално ползите от работата по една или друга схема. Тази технология се нарича Stateful Inspection, а защитните стени, които работят по смесена схема, се наричат Stateful Inspection Firewall.

Ниво на партида

Работата на ниво пакет е да филтрира пакетите. Решението дали да се предаде даден пакет или не се взема въз основа на следната информация: IP адреси, номера на портове на източника и местоназначението, флагове. По същество задачата на администратора се свежда до съставянето на проста таблица, въз основа на която се извършва филтрирането.

Предимства на пакетното ниво:

- ниска цена;

- висока производителност.

недостатъци:

— сложност на конфигурацията и поддръжката;

— липса на допълнителни функции;

— свитата мрежа остава отворена (не е защитена);

— не са защитени от фалшифициране на IP и DNS адреси.

Приложен слой

Филтрирането на ниво пакет, разбира се, е много просто, но често очевидно не е достатъчно. Информацията от мрежовия и транспортния слой на модела OSI понякога не е достатъчна за ефективна работа, което води до съществуването на системи, които работят на най-високо ниво - приложния слой. Всъщност защитните стени на това ниво предоставят няколко отделни подсистеми (т.нар. шлюзове на приложения - сървъри на ниво приложение), в зависимост от броя на обслужваните услуги. Между потребителския процес и желаната услуга възниква посредник, който преминава целия трафик през себе си и взема решение за неговата легитимност в рамките на установената политика за сигурност.

По правило съвременните защитни стени поддържат почти цялата гама от съществуващи услуги - HTTP, FTP, SMTP, POP3, IMAP, Telnet, Gopher, Wais, Finger, News - което ви позволява или напълно да блокирате определена услуга, или да въведете някои ограничения.

Тази работна схема осигурява редица допълнителни възможности за сигурност: първо, структурата на защитената мрежа е маскирана; второ, става възможно по-гъвкаво управление на достъпа - например чрез предоставяне на различни права на определени категории потребители и т.н.

Предимства на приложния слой:

— маскиране на защитената мрежа;

— широки възможности (засилено удостоверяване, подробно регистриране);

— свитата мрежа остава блокирана (защитена).

недостатъци:

- висока цена;

- ниска производителност.

Ниво на връзка

Шлюзът на ниво връзка е система, която препраща връзки навън. Когато се установи достъп, потребителският процес се свързва със защитната стена, която от своя страна независимо установява връзка с външния хост. По време на работа защитната стена просто копира входящата/изходящата информация. Като цяло този шлюз не трябва да се разглежда като независим и самодостатъчен механизъм, а само като конкретно решение на определени проблеми (например за работа с нестандартни протоколи, ако е необходимо да се създаде система за събиране на статистически данни за някаква необичайна услуга, за предоставяне на достъп само до определени външни адреси, извършване на основно наблюдение и т.н.).

За съжаление (или за щастие) вече има системи, специално проектирани да заобикалят този тип ограничения. Пример е софтуерният пакет AntiFirewall от iNetPrivacy Software. Позволява ви да комуникирате чрез ICQ или IRC, да използвате FTP и Usenet и да извличате поща от външни POP3 и IMAP сървъри (възможността за изпращане не е предоставена). Методът за заобикаляне е прост: трафикът се тунелира в HTTP протокола (който по правило не е блокиран) и преобразуването се извършва на външни прокси сървъри, които установяват връзки с необходимите услуги, използвайки подходящите протоколи. Тази схема допълнително предоставя следната възможност: IP адресът на потребителя е маскиран, осигурявайки определена анонимност.

Функции на защитната стена

Идеалната лична защитна стена трябва да изпълнява шест функции:

- Блокиране на външни атаки В идеалния случай защитната стена трябва да блокира всички познати типове атаки, включително сканиране на портове, IP spoofing, DoS и DDoS, отгатване на парола и т.н.

- Блокиране на изтичане на информация Дори ако зловреден код е влязъл в компютъра (не непременно през мрежата, но например под формата на вирус на закупен пиратски компактдиск), защитната стена трябва да предотврати изтичането на информация, като блокира навлизането на вируса в мрежата .

- Контрол на приложенията Неизбежното наличие на отворени врати (т.е. отворени портове) е едно от хлъзгавите места при блокиране на изтичане на информация и един от най-сигурните начини да предотвратите проникването на вируси през тези врати е да контролирате приложенията, които искат разрешение за достъп . В допълнение към баналната проверка по име на файл е много желателно да проверите автентичността на приложението.

- Поддръжка за защита на зона Работата в локална мрежа често предполага почти пълно доверие в локалното съдържание. Това отваря уникални възможности за използване на най-новите (и, като правило, потенциално опасни) технологии. В същото време нивото на доверие в интернет съдържанието е много по-ниско, което означава, че е необходим диференциран подход към анализа на опасността от конкретно съдържание.

- Регистриране и предупреждение Защитната стена трябва да събира само необходимото количество информация. Излишъкът (както и липсата) на информация е недопустим. Възможността за персонализиране на лог файлове и указване на причини за привличане на вниманието на потребителите е добре дошла.

- Максимално прозрачна работа Ефективността и приложимостта на една система често са обратно пропорционални на сложността на нейната конфигурация, администриране и поддръжка. Въпреки традиционния скептицизъм по отношение на съветниците за настройка и други буржоазни трикове, дори опитни администратори не ги пренебрегват просто за да спестят време.

Недостатъци на защитните стени

Не трябва да забравяме и другата страна на монетата, за недостатъците не на отделните решения, а на цялата технология като цяло.

Раздробяване на системите за сигурност

Това е един от най-важните проблеми, които много доставчици се опитват да решат, но засега без особен успех. Много защитни стени нямат защита срещу саботаж от оторизирани потребители. Този проблем може да се разглежда от етична, социална или друга гледна точка, но това не променя същността на въпроса - защитните стени не са в състояние да попречат на оторизиран потребител да открадне (прехвърли навън, унищожи, модифицира) важни информация. И въпреки че отдавна съществуват други решения (например контрол на достъпа и т.н.), проблемът е във фрагментацията на всички подобни системи, които по същество трябва да изпълняват една и съща функция. Докато антивирусните програми, системите за откриване на проникване, системите за контрол на достъпа и т.н. получат единен контролен център, ефективността на всяка от тях може спокойно да се раздели на две.

Липса на защита за нестандартни или нови мрежови услуги

Шлюзовете на ниво връзка или пакетните филтри могат да осигурят някакво решение тук, но както споменахме, им липсва гъвкавост. Разбира се, има определени възможности за тунелиране на нестандартен трафик, например в HTTP, но тази опция не може да се нарече удобна по няколко причини. Има много наследени системи, чийто код не може да бъде пренаписан. Те обаче също не могат да бъдат оставени беззащитни.

Намалена производителност

За щастие подобни въпроси възникват все по-рядко, особено сред частни потребители, които се опитват да защитят своя компютър или малка локална мрежа. В същото време големите локални мрежи все още генерират трафик с такъв голям капацитет, че конвенционалните софтуерни решения (евтини или безплатни) не могат да покрият мрежата. Хардуерните решения демонстрират отлична производителност и мащабируемост, но цената (понякога възлизаща на десетки хиляди долари) извежда въпросите за тяхното използване на съвсем друга равнина, така че понякога максималното възможно е да се разпредели специален сървър, „пригоден“ изключително за обслужване защитната стена. Естествено, такова универсално решение автоматично влияе върху скоростта на достъп.

Общи принципи за настройка на защитната стена

Конфигурирането на защитни стени е доста сложен въпрос и обикновено всички защитни стени имат индивидуална конфигурация, която отразява спецификата на работа на конкретна информационна система. Ето обаче някои общи принципи, които трябва да следвате:

- Трябва да преминете само през тези услуги, които са необходими за осигуряване на необходимата функционалност на информационната система.

- Всичко, което не е изрично разрешено, трябва да бъде забранено. Това означава, че всички услуги, които не са споменати в конфигурацията на защитната стена, трябва да бъдат деактивирани.

- При конфигуриране на защитни стени трябва да се поддържа подробна документация.

Прокси сървър (Прокси сървър)

Прокси сървърът регулира достъпа на служителите на компанията до интернет ресурси. Има гъвкави настройки, които ви позволяват да ограничите достъпа на потребителите до определени сайтове, да контролирате количеството информация, която потребителят изтегля от интернет, и да конфигурирате способността на определени потребители да имат достъп до интернет в зависимост от деня от седмицата и часа от деня. В допълнение, прокси сървърът позволява на потребителя да не влиза в интернет от собствения си адрес, но заменя адреса на потребителя със свой собствен, когато прави заявки и изпраща заявката не от името на реалния потребител на мрежата, а от себе си. Това не само помага да скриете вътрешната структура на вашата мрежа от съображения за сигурност, но също така ви позволява да не наемате допълнителен брой адреси за всичките си служители, а да се справите с един общ адрес за прокси сървъра.

IDS (система за откриване на атаки)

Система за откриване на проникване (система за откриване на опити за проникване) е софтуерен комплекс, който обикновено се инсталира на защитната стена и е предназначен да анализира различни събития, възникващи както на компютъра с IDS (Host-based IDS), така и в мрежата около него (Network IDS ) . Принципът на работа на базираната на хост IDS се основава на анализа на регистрационните файлове на системните събития. IDS на мрежата се базира на анализа на мрежовия трафик, преминаващ през системата. Когато бъде открито събитие, което IDS квалифицира като опит за проникване, се изпраща съобщение за атака до лицето, отговорно за сигурността на системата. В същото време се прави запис в дневника на атаката. Това поведение е типично за пасивните IDS. Ако при определени видове атаки системата е в състояние да извърши редица действия, насочени към отблъскване на атаката, тогава тя принадлежи към активните IDS.

Система за наблюдение на целостта на софтуера и конфигурацията

За по-строг контрол върху опитите за проникване в системата се използва многостепенна защита. Едно от тези допълнителни нива е системата за наблюдение на целостта на софтуера. Той следи целия софтуер на защитната стена и изпраща доклади за всички изтрити, появили се отново и променени файлове. По този начин, при най-малката промяна в конфигурацията на шлюза, лицето, отговорно за работата му, ще получи подробен отчет за това какво е променено и кога.

Система за наблюдение и известяване на неизправности

За възможно най-бързо откриване на грешки в компютърните системи често се използват системи за ранно предупреждение за възникващи повреди, които периодично следят работата на различни услуги и при отклонения автоматично се свързват с инженера, обслужващ системата.

Система за отдалечено администриране

Системите за отдалечено администриране на сървъри се използват за отстраняване на проблеми, конфигуриране на системи и изпълнение на различни рутинни задачи в локална мрежа (или интернет) без необходимост от физически достъп до сървъра.

Тестване на защитната стена

Ако е необходимо, можете да оцените качеството на защитата на вашия компютър с помощта на специални тестове. За да разберете колко ефективна е вашата защитна стена при отблъскване на атаки отвън, е полезно да разгледате връзките по-долу, след което ще бъде извършен тест и ще бъде издаден доклад. Някои тестове се повтарят, някои изискват регистрация, а има и други, които освен MSIE браузъра не приемат нищо друго. Като цяло изборът е ваш.

Включва няколко функции за сигурност, за да предпазите компютъра си и да защитите данните си от зловреден софтуер и хакери. Една такава функция е защитната стена на Windows, която помага за предотвратяване на неоторизиран достъп до вашия компютър и блокира потенциално злонамерени приложения.

Въпреки че защитната стена работи гладко и надеждно през повечето време, понякога може да срещнете проблеми. Например услугите на защитната стена може да не успеят да стартират или може да възникне грешка 80070424 или грешка на услугата 5 (0x5). Освен това, понякога приложения или функции, като Remote Assistant, може да загубят достъп до споделени файлове и принтери поради системна защитна стена, която погрешно ги блокира.

Ако срещнете някой от тези или подобни проблеми, има няколко стъпки, които можете да предприемете. Можете да използвате инструмента за отстраняване на неизправности на защитната стена на Windows, който е автоматизиран инструмент, който сканира и коригира често срещани проблеми. Възможно е също така да нулирате защитната стена до настройките по подразбиране и ръчно да управлявате мрежовия достъп на приложенията, блокирани от защитната стена.

За да диагностицирате и коригирате проблеми със защитната стена, използвайте следните стъпки:

- Изтеглете инструмента за отстраняване на неизправности на защитната стена на Windows от Microsoft.

- Стартирайте файла WindowsFirewall.diagcabкато щракнете двукратно върху него.

- Щракнете Напред.

- В зависимост от резултатите от търсенето изберете опцията, която ще реши проблема.

- Ако всичко работи успешно, щракнете върху бутона „Затвори“, за да завършите инструмента за отстраняване на неизправности.

Ако инструментът не успее да реши проблема, щракнете върху връзката „Преглед на повече информация“, за да видите подробна информация за всички проблеми, които се е опитал да коригира, включително споделяне на файлове и принтери, проблеми с Remote Assistant и услуги на защитна стена.

След това можете да намерите повече информация за проблема с помощта на търсачките или да поискате помощ в коментарите по-долу.

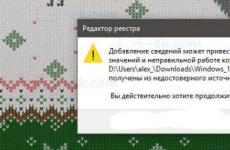

Ако инструментът за отстраняване на неизправности на защитната стена на Windows не успее да открие проблема, той вероятно е свързан с конкретна настройка на системата. В този случай можете да опитате да изтриете текущата конфигурация и да върнете настройките по подразбиране.

важно: След като възстановите настройките по подразбиране, може да се наложи да конфигурирате отново приложенията, които изискват мрежов достъп през защитната стена.

За да върнете настройките на защитната си стена по подразбиране, изпълнете следните стъпки:

- В лявото меню изберете опцията „Възстановяване на настройките по подразбиране“.

- Щракнете върху бутона „Възстановяване на настройките по подразбиране“.

- Щракнете върху „Да“, за да потвърдите операцията.

След като изпълните тези стъпки, правилата и настройките по подразбиране ще бъдат възстановени и всички проблеми с конфигурацията ще бъдат разрешени.

Ако проблемът е, че приложенията са блокирани по погрешка, тогава можете да използвате следните стъпки, за да разрешите на приложенията достъп до мрежата.

- Отворете контролния панел (натиснете клавиша Windows и въведете „Контролен панел“).

- Изберете „Система и сигурност“.

- Кликнете върху секцията „Защитна стена на Windows“.

- В лявото меню изберете опцията „Разрешаване на приложение или функция да взаимодейства със защитната стена на Windows“.

- Изберете „Промяна на настройките“, като използвате администраторския акаунт на вашето устройство.

- Изберете приложението или услугата, която искате да разрешите.

- Изберете типа на мрежата „Частно“, ако приложението трябва да има достъп само до локалната мрежа или „Обществено“, ако приложението трябва да комуникира с интернет.

- Натиснете OK.

съвет: Ако приложенията или функцията не са показани в списъка, щракнете върху бутона „Разрешаване на друго приложение“, за да ги добавите към списъка.

Можете да използвате тези инструкции, за да конфигурирате отново приложенията, след като възстановите защитната стена на Windows до настройките по подразбиране.

Въпреки че използвахме Windows 10 в този пример, можете да използвате същите тези инструкции за отстраняване на проблеми със защитната стена в Windows 8.1 и Windows 7.

Открихте правописна грешка? Маркирайте и натиснете Ctrl + Enter

Основната задача на защитната стена е да защитава мрежовите комуникации от неоторизиран достъп отвън и вътре в компютърната мрежа. Защитните стени се предлагат в различни видове и размери и често са сложни, всъщност инсталирани на няколко различни компютъра. Ето я защитната стена (защитна стена ) е едно или повече устройства, разположени между безопасно(доверен)

вътрешни мрежи и опасно(недоверен ) външни (като напринтернет ), които изследват целия трафик, протичащ между мрежите (виж Фиг. 1).

Фиг. 1. Защитна стена в мрежата

Защитните стени имат следните свойства:

- Цялата комуникация минава през защитната стена.

- Защитната стена позволява само разрешен трафик.

- Защитната стена е в състояние да устои на атаки срещу себе си.

Защитната стена може да се разглежда като буфер между защитени и несигурни мрежи. Срок защитна стена(защитна стена - противопожарна стена) идва от името на строителна технология, която включва инсталирането на огнеупорни прегради, които предотвратяват разпространението на огъня в случай на пожар. По същество това е просто бариера. Мрежовата защитна стена е средство за предотвратяване на проникване от други мрежи.

Защитната стена може да бъде рутер, персонален компютър, хост или колекция от хостове, специално проектирани да защитават затворена мрежа от външни хоствани услуги, които могат да причинят вреда. Обикновено системата за защитна стена се инсталира на ръба на вътрешната мрежа, в точката на свързване къминтернет . Защитната стена обаче може да бъде разположена и в рамките на мрежа, осигурявайки допълнителна, специализирана защита на ограничен брой хостове.

Как защитавате защитена мрежа зависи както от дизайна на защитната стена, така и от правилата, които прилага. В момента има четири основни категории защитни стени:

- Пакетни филтри.

- Шлюзове на ниво приложение.

- Шлюзове на ниво връзка.

- Процесори за проверка на пакети със състояние.

Както всички други софтуерни технологии, защитната стена има жизнен цикъл, по време на който се проектира, разработва и подобрява.

Защитната стена е специализиран инструмент за решаване на специфичен проблем - идентифициране на неоторизиран трафик, като използването й елиминира необходимостта от търсене на компромис между степента на сигурност и функционалността на системата.

Като цяло, защитните стени намаляват риска от неоторизирана или неволна дейност в системата (като хакери). От какви рискове защитават системите защитните стени? Корпоративните системи и данни изискват защита от следните възможни проблеми:

Риск от нарушаване на поверителността.

- Риск от нарушаване целостта на данните.

- Риск от нарушаване на достъпа.

Основни видове атаки

Човешки фактор (социално инженерство).

Това включва нападателят да завладее парола или сертификат на администратор или друг потребител, който има права в системата, достатъчни за достъп до необходимите ресурси или за извършване на системни операции.

Софтуерни грешки(софтуерна грешка).

Нападателят използва софтуерен дефект, за да накара приложение или услуга да изпълни неоторизирани или неволни команди. Такива атаки са особено опасни, когато приложението работи с повишени или администраторски права. Подобни атаки са възможни, ако препълване на буфера( butteroverflow ) И грешки при форматиране на низове(уязвимости на форматни низове).

Вируси и/или троянски коне(Вируси и/или троянски код).

Включва стартиране на злонамерена програма, която да бъде изпълнена от законен потребител. Обикновено програмата за такава атака е маскирана като невинно имейл съобщение или се разпространява с помощта на вирус. Веднъж стартирана, такава програма е способна на много неща; тя не само може да даде достъп на външен човек, да открадне файлове и/или сертификати, но и да изтрие системни файлове.

Лоша настройка на системата(лоша системна конфигурация).

Нападателят използва грешки в конфигурацията на системата: налични услуги и/или акаунти. Начинаещите администратори доста често забравят (или не знаят как) да променят паролите и акаунтите по подразбиране (както в системата, така и на ниво приложение), а също така не ограничават достъпа до административни приложения и не деактивират външни и неизползвани услуги.

Предимства и недостатъци на защитните стени

Защитната стена е само една част от архитектурата на сигурността и като всяка архитектура има силни и слаби страни.

Предимства

- Защитните стени се отличават с налагането на корпоративни политики за сигурност.

- Те трябва да бъдат конфигурирани да ограничават достъпа до инструменти за управление, но не и до публични ресурси.

- Защитните стени ви позволяват да ограничите достъпа до определени услуги.

- Например защитната стена позволява свободен достъп доМрежа -сървър, но отказва достъп до Telnet и други демони, които не са предназначени за обща употреба. Повечето защитни стени са в състояние да предоставят избирателен достъп чрез функции за удостоверяване.

- Защитните стени са специализирани инструменти.

- Следователно не е необходимо да се прави компромис между степента на сигурност и функционалността.

- Защитните стени са отлични одитори.

- С достатъчно дисково пространство или възможност за отдалечено съхраняване на регистрационни файлове, защитната стена може да регистрира целия (или само определен) трафик, преминаващ през нея.

- Защитните стени могат да уведомяват потребителите за съответните събития.

недостатъци

- Защитните стени не могат да предпазват от разрешено съдържание.

- Защитните стени защитават приложенията и позволяват нормална комуникация с тези приложения (в противен случай защитните стени биха причинили повече вреда, отколкото полза). Но ако самите приложения имат дефекти, защитните стени няма да ги поправят и няма да могат да предотвратят атаката, тъй като за защитната стена цялата предадена информация е напълно приемлива.

- Защитните стени са толкова ефективни, колкото и правилата, които са предназначени да прилагат.

- Набор от прекалено хлабави правила ще намали ефективността на защитната стена.

- Защитните стени са безсилни срещу човешкия фактор

- Както и срещу оторизиран потребител, който умишлено използва правата си за злонамерени цели.

- Защитните стени не могат нито да коригират административни грешки, нито да заменят лошо проектирани политики за сигурност.

- Защитните стени не предотвратяват атаки, чийто трафик не минава през тях.

Фиг.2. Относителното положение на сигурни и несигурни мрежи спрямо защитната стена

За да разгледаме пример за филтриране на пакети, нека създадем набор от правила, като използваме следните критерии:

- - вид на протокола;

- - адрес на изпращача;

- - адрес на получателя;

- - порт на изпращача;

- - пристанище на получател;

- - Действието, което защитната стена трябва да предприеме, когато критерият е изпълнен.