Vezeték nélküli hálózat biztonsága. A vezeték nélküli biztonság és titkosítás típusa. Melyiket válasszam

Vezetéknélküli Biztonság

A berendezések elérhetősége és a könnyű szervezés egyre népszerűbbé teszik a vezeték nélküli helyi hálózatokat. A vezeték nélküli hálózatok használata nem korlátozódik a kis irodákra és otthoni rendszerekre. A nagyvállalatok Wi-Fi-t használnak a vállalati hálózatokhoz való csatlakozáshoz hálózati erőforrások olyan helyeken, ahol a kábelek lefektetése műszakilag lehetetlen.

Azonban a készülék döntése démon vezetékes hálózat messze nem mindig indokolt, különösen azért, mert sok esetben túl kevés figyelmet fordítanak az ilyen hálózatok biztonságára. Szakértők becslése szerint a vezeték nélküli hálózatokon keresztül végrehajtott sikeres hackertámadások csaknem 70 százaléka a hozzáférési pontok és a kliensszoftverek helytelen beállításához kapcsolódik.

Valamilyen megmagyarázhatatlan okból a vezeték nélküli hálózat szervezői gyakran úgy gondolják, hogy ezek automatikus bekapcsolása biztosítja a megfelelő szintű biztonságot. A berendezésgyártók pedig alacsony „alapértelmezett” biztonsági beállításokat állítanak be, vagy teljesen letiltják azokat, hogy a hálózat kiépítésekor a kliensek véletlenül se ütközzenek hozzáférésképtelenséggel. Nál nél minimális beállítások a biztonsági felszerelések leginkább kompatibilisek a legtöbbtel széleskörű egyéb eszközök és szinte minden modern szoftver. Ezért a rendszer adminisztrátornak a hálózat beállítása és a meglévő infrastruktúrával való kompatibilitási ellenőrzése után módosítania kell a biztonsági beállításokat, hogy megakadályozza az illetéktelen behatolást a vállalati hálózatba.

A vezetékes hálózatokkal ellentétben a vezeték nélküli hálózatok fokozott figyelmet igényelnek a biztonságra, mivel sokkal könnyebben behatolnak, mivel ehhez nincs szükség a csatornához való fizikai hozzáférésre. A rádióhullámokat bármilyen kompatibilis eszköz képes fogadni, és ha az adatok nem védettek, bárki lehallgathatja azokat. Természetesen nem szabad lemondani a jelszavakról és más hagyományos hitelesítési módokról, de nyilvánvalóan nem elegendőek az illetéktelen hozzáférés elleni védelemhez. Nézzünk meg röviden néhány módszert a vezeték nélküli hálózatok biztonságának növelésére.

Az SSID-nek (Service Set Identifier) nevezett számokból és betűkből álló sorozat a vezeték nélküli hálózat egyedi azonosítója. A hálózati azonosítók átvitele egy beépített biztonsági funkció, amely alapértelmezés szerint megtalálható a legtöbb ma értékesített berendezésben, és megkönnyíti a meglévő hozzáférési pontok felderítését a hálózat kiépítése során. Az SSID átvitele pontosan szükséges ahhoz, hogy berendezése csatlakozhasson a hálózathoz.

Hozzáférési pontok, amelyek bázisállomások a hálózathoz csatlakoztatott számítógépek esetében potenciális gyenge pont, amelyen keresztül a támadó behatolhat a hálózatba. A hozzáférési pont szintjén nincs alapértelmezett engedélyezési rendszer, ami a belső hálózatokat nem biztonságossá teszi, így rendszergazdák meg kell valósítani a meglévőt vállalati rendszer vezeték nélküli bázisállomásokon.

Szolgáltatni fokozott biztonság Megakadályozhatja, hogy a hozzáférési pontok sugározzák a hálózati azonosítót. Ugyanakkor a hálózathoz való csatlakozás lehetősége csak azok számára marad meg, akik ismerik a helyes SSID-t, vagyis a vállalat alkalmazottai, és a véletlenszerű felhasználók, akik szkennelés útján fedezik fel a hálózatát, egyszerűen nem férhetnek hozzá. Az SSID átvitel letiltása a vezető gyártók eszközeinek túlnyomó többségében lehetséges, ami lehetővé teszi, hogy ténylegesen elrejtse hálózatát az idegenek elől. Ha a hálózat nem továbbít azonosítókat, és ha nem hirdeti a vezeték nélküli technológia használatát, akkor megnehezíti a támadók feladatát. Részletes utasítások ehhez letiltja az SSID-t Ezek általában a vezeték nélküli hozzáférési pontok vagy útválasztók felhasználói kézikönyvében találhatók.

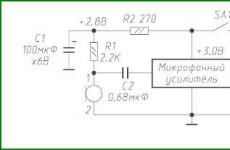

Az adattitkosítás, amelyet régóta használnak fontos elektronikus levelezés küldésekor, a vezeték nélküli hálózatokban is alkalmazásra talált. A berendezésekben lévő adatok védelme érdekében vezeték nélküli kommunikáció Különféle kriptográfiai algoritmusokat valósítottak meg. A berendezés vásárlásakor ügyelni kell arra, hogy az ne csak az alacsony szintű 40 bites titkosítást támogassa, hanem a nagy erősségű 128 bites titkosítást is.

Bekapcsolni kriptográfiai védelem a következő rendszereket használhatja: „vezetékes egyenértékű adatvédelem” WEP (Wired Equivalent Privacy) vagy „Wi-Fi Protected Access” WPA (Wi-Fi Protected Access). Az első rendszer kevésbé biztonságos, mert statikus (állandó) kulcsokat használ. Az ezzel a protokollal védett hálózatokat a hackerek különösebb nehézség nélkül feltörik - a megfelelő segédprogramokat nem nehéz megtalálni az interneten. Szakértők szerint azonban még ezt a protokollt sem használják a működő vállalati vezeték nélküli hálózatok több mint felében. A WEP hatékonyságának javításának egyik módja a kulcsok rendszeres automatikus cseréje, de a hálózat még ekkor sem 100%-ban biztonságos. Az ilyen hálózatokba való behatolási kísérletek csak véletlenszerű emberekre maradnak, akik felfedezik, de a WEP nem fogja megállítani a rosszindulatú szakembereket, ezért a vállalati hálózatok teljes védelme érdekében. ezt a protokollt nem használható.

A közelmúltban a vezeték nélküli hálózatok szervezőinek nem volt más választásuk, mint a WEP protokoll használata, amelynek támogatása a modern eszközökben is megmaradt mind a berendezések kompatibilitása, mind a legalább minimális biztonsági szint biztosítása érdekében arra az esetre, ha korszerűbb protokollok használata lehetetlenné válik. . Ma a WEP két módosításban valósul meg: 64 és 128 bites titkosítással. Helyesebb lenne azonban 40 és 104 bites kulcsokról beszélni, mivel mindegyik kulcs 24 bitje tartalmaz szolgáltatási információkat, és semmilyen módon nem befolyásolja a kód erősségét. Ez azonban nem annyira fontos, mivel a WEP fő hátránya a statikus kulcsok, amelyek kiválasztásához csak egy bizonyos ideig kell átvizsgálniuk a hálózatot, elfogva a továbbított információkat.

A többé-kevésbé elfogadható biztonsági szintet csak a kulcsok rendszeres cseréjével és 128 bites titkosítással lehet elérni. A kulcscserék gyakorisága a csatlakozások gyakoriságától és időtartamától függ, és gondoskodni kell az új kulcsok biztonságos átviteléről a vezeték nélküli hálózathoz csatlakozó alkalmazottak számára.

A hatékonyabb titkosítást a dinamikus kulcsalkotást megvalósító WPA protokoll, amely kiküszöböli a kulcs elfogásának vagy kiválasztásának lehetőségét, valamint egy azonosító rendszer (login-password) az EAC protokollon alapuló hálózathoz való csatlakozáskor ( Extensible Authentication Protocol). A WPA-protokollban minden tíz kilobájt továbbított adathoz automatikusan 128 bites kulcsok generálódnak, ezeknek a kulcsoknak a száma pedig eléri a százmilliárdokat, ami szinte lehetetlenné teszi a szkennelés segítségével történő kiválasztást, még bevált információelfogási technikával is. Ezenkívül ez a protokoll megvalósítja a MIC (Message Integrity Check) adatintegritás-ellenőrző algoritmust, amely megakadályozza a továbbított adatok rosszindulatú módosításának lehetőségét. A jelszavak kiválasztására azonban különös figyelmet kell fordítani: a szakértők szerint a magas szintű biztonság érdekében a jelszó hossza legalább 20 karakter legyen, és ne legyen szókészlet vagy valamilyen kifejezés, hiszen az ilyen jelszavak könnyen megnyithatók szótári találgatással.

A WPA-val az a probléma, hogy hivatalosan csak 2004 közepén szerepelt az IEEE 802.11 specifikációi között, így nem minden vezeték nélküli berendezés képes támogatni ezt a szabványt. Ezen túlmenően, ha van legalább egy olyan eszköz a hálózaton, amely nem támogatja a WPA-t, akkor egyszerű WEP-titkosítást kell alkalmazni, még akkor is, ha a WPA-t figyelembe veszik az összes többi berendezés beállításainál.

A berendezést azonban folyamatosan fejlesztik, és a modern eszközök a WPA2 új, még biztonságosabb verzióját támogatják, amely 128, 192 és 256 bites dinamikus kulcsokkal dolgozik. Maga a vezeték nélküli kommunikációs technológia természeténél fogva kevésbé védett a külső interferencia ellen, ezért az ilyen hálózatok szervezésénél különösen fontos, hogy a lehető legnagyobb mértékben megnehezítsék az illetéktelen behatolást. A tiszták között technikai módszerek a leghatékonyabb az átvitt jel teljesítményének csökkentése, mert a rádióhullámok könnyen legyőzik az épületek falait, vidéki sík területeken pedig igen nagy távolságokat is megtehetnek. A támadók leparkolhatják autójukat az épület mellett, ahol az Ön irodája található, és kényelmes környezetben lassan felvehetik a hálózat kulcsát. Ezért fontos úgy beállítani a jelerősséget, hogy az ne hatoljon túl a terület határain.

A 802.11i vezeték nélküli biztonság iránymutatást ad a hitelesítéshez, a hálózathoz való hozzáféréshez való felhasználói jogosultsághoz és a titkosításon keresztüli adatvédelemhez.

Befejezésül bemutatjuk a vezeték nélküli hálózatok fő előnyeit és hátrányait vezetékes versenytársaikhoz képest. A vezeték nélküli hálózat előnyei:

A vezeték nélküli hálózatok segítségével pénzt takaríthat meg a telepítés során kábelhálózat, ha lehetetlen megszervezni vezetékes hozzáférés gyakorlatilag nincs alternatíva.

A vezeték nélküli hálózatok nagyfokú felhasználói mobilitást biztosítanak, szabad mozgás lehetséges ugyanazon a tartományon belül. Egy másik előny a hálózat gyors üzembe helyezése és áthelyezése. A csatlakozási sebesség meglehetősen magas, a vezetékes megoldásokhoz hasonlítható, megfelelő tervezéssel biztosítható a szükséges sávszélesség adatátvitelhez, videóhoz, telefonáláshoz.

A vezeték nélküli hálózat hátrányai:

A vezeték nélküli hálózatok biztonsága lényegesen alacsonyabb, mint a vezetékes hálózaté, a modern szabványok, mint például a WEP, 802.11i stb. Bár növelik, a vezeték nélküli hálózat fizikai természete olyan, hogy ennek a technológiának a használata kritikus alkalmazásokhoz nem ajánlott.

A vezeték nélküli hálózat teljesítménye a környezettől függ. A rádiójel útjában lévő bármely tárgy csökkenti annak teljesítményét, a háztartási készülékek működési tartományában interferencia lehetséges, amelyek közül a legjellemzőbb a mikrohullámú sütő.

A Wi-Fi hálózat védelméhez és a jelszó beállításához ki kell választania a vezeték nélküli hálózat biztonságának típusát és a titkosítási módszert. És ebben a szakaszban sok emberben felmerül a kérdés: melyiket válasszam? WEP, WPA vagy WPA2? Személyes vagy Vállalati? AES vagy TKIP? Milyen biztonsági beállítások védik legjobban Wi-Fi hálózatát? Mindezekre a kérdésekre megpróbálok választ adni a cikk keretein belül. Vegyünk mindent fontolóra lehetséges módszerek hitelesítés és titkosítás. Nézzük meg, mely Wi-Fi hálózat biztonsági paraméterei a legjobbak az útválasztó beállításaiban.

Kérjük, vegye figyelembe, hogy a biztonsági típus vagy a hitelesítés, a hálózati hitelesítés, a biztonság és a hitelesítési módszer ugyanaz.

A hitelesítés típusa és a titkosítás a fő biztonsági beállítások vezeték nélküli wifi hálózatok. Azt gondolom, hogy először azt kell kitalálni, hogy mik ezek, milyen verziók vannak, milyen képességeik vannak, stb. Ezután megtudjuk, milyen típusú védelmet és titkosítást válasszunk. Néhány népszerű útválasztó példáján mutatom meg.

Erősen javaslom a jelszó beállítását és a vezeték nélküli hálózat védelmét. Állítsa be a maximális védelmi szintet. Ha nyitva hagyja a hálózatot, védelem nélkül, akkor bárki csatlakozhat hozzá. Ez elsősorban nem biztonságos. És az útválasztó extra terhelése, a kapcsolat sebességének csökkenése és mindenféle probléma a különböző eszközök csatlakoztatásával.

Wi-Fi hálózat védelme: WEP, WPA, WPA2

Három védelmi lehetőség van. Természetesen nem számítva a "Nyitott"-t (nincs védelem).

- WEP(Wired Equivalent Privacy) egy elavult és nem biztonságos hitelesítési módszer. Ez az első és nem túl sikeres védekezési módszer. A támadók könnyen hozzáférhetnek a WEP-pel védett vezeték nélküli hálózatokhoz. Ezt a módot nem kell beállítani az útválasztó beállításaiban, bár ott van (nem mindig).

- WPA(Wi-Fi Protected Access) egy megbízható és modern típusú biztonság. Maximális kompatibilitás minden eszközzel és operációs rendszerrel.

- WPA2– a WPA új, továbbfejlesztett és megbízhatóbb verziója. Támogatja az AES CCMP titkosítást. Jelenleg ez az A legjobb mód Wi-Fi védelem hálózatok. Ezt ajánlom használni.

A WPA/WPA2 kétféle lehet:

- WPA/WPA2 – Személyes (PSK)- Ezt a szokásos módon hitelesítés. Amikor csak jelszót (kulcsot) kell beállítania, majd azt használja a Wi-Fi hálózathoz való csatlakozáshoz. Ugyanazt a jelszót használja minden eszköz. Maga a jelszó az eszközökön tárolódik. Ahol megtekinthető, vagy szükség esetén módosítható. Javasoljuk ennek az opciónak a használata.

- WPA/WPA2 – Vállalati- összetettebb módszer, amelyet főként az irodákban és különféle létesítményekben használt vezeték nélküli hálózatok védelmére használnak. Magasabb szintű védelmet tesz lehetővé. Csak akkor használatos, ha egy RADIUS-kiszolgáló telepítve van az eszközök engedélyezésére (ami jelszavakat ad ki).

Azt hiszem, kitaláltuk a hitelesítési módszert. A legjobb megoldás a WPA2 – Personal (PSK). A jobb kompatibilitás érdekében, hogy ne legyen probléma a régebbi eszközök csatlakoztatásával, beállíthatja a WPA/WPA2 vegyes módot. Ez az alapértelmezett beállítás sok útválasztón. Vagy „Ajánlott” megjelöléssel.

Vezeték nélküli hálózati titkosítás

Két módja van TKIPÉs AES.

Az AES használata javasolt. Ha vannak régebbi eszközei a hálózaton, amelyek nem támogatják az AES-titkosítást (de csak a TKIP-t), és problémák lesznek a vezeték nélküli hálózathoz való csatlakoztatásukkal, akkor állítsa „Automatikus” értékre. A TKIP titkosítási típus nem támogatott 802.11n módban.

Mindenesetre, ha szigorúan WPA2 - Personal (ajánlott) telepíti, akkor csak az AES titkosítás lesz elérhető.

Milyen védelmet telepítsek a Wi-Fi útválasztómra?

Használat WPA2 – Személyes AES titkosítással. A mai napig ez a legjobb és legtöbb biztonságos út. Így néznek ki a vezeték nélküli hálózat biztonsági beállításai az ASUS útválasztókon:

És így néznek ki ezek a biztonsági beállítások a TP-Link útválasztóin (régi firmware-rel).

Több részletes utasításokat a TP-Linknél meg lehet nézni.

Utasítások más útválasztókhoz:

Ha nem tudja, hol találja meg ezeket a beállításokat az útválasztón, akkor írja meg a megjegyzésekben, megpróbálom elmondani. Csak ne felejtse el megadni a modellt.

Mivel a régebbi eszközök (Wi-Fi adapterek, telefonok, táblagépek stb.) előfordulhat, hogy nem támogatják a WPA2 - Personal (AES) szabványt, csatlakozási problémák esetén állítsa be a vegyes módot (Auto).

Gyakran észreveszem, hogy a jelszó vagy egyéb biztonsági beállítások megváltoztatása után az eszközök nem akarnak csatlakozni a hálózathoz. A számítógépeken „Az erre a számítógépre mentett hálózati beállítások nem felelnek meg a hálózat követelményeinek” hibaüzenet jelenhet meg. Próbálja meg törölni (elfelejteni) a hálózatot az eszközön, majd csatlakozzon újra. Leírtam, hogyan kell ezt megtenni Windows 7-en. De a Windows 10-ben szüksége van rá.

Jelszó (kulcs) WPA PSK

Bármilyen típusú biztonsági és titkosítási módszert is választ, be kell állítania egy jelszót. Más néven WPA-kulcs, vezeték nélküli jelszó, Wi-Fi hálózati biztonsági kulcs stb.

A jelszó hossza 8-32 karakter. Használhatja a latin ábécé betűit és számokat. Speciális karakterek is: - @ $ # ! stb. Nincs szóköz! A jelszó megkülönbözteti a kis- és nagybetűket! Ez azt jelenti, hogy a "z" és a "Z" különböző karakterek.

Nem ajánlom a fogadást egyszerű jelszavak. Jobb alkotni erős jelszó, amit senki nem fog tudni felvenni, még akkor sem, ha keményen próbálkozik.

Nem valószínű, hogy képes lesz emlékezni egy ilyen összetett jelszóra. Jó lenne valahova leírni. Nem ritka, hogy a Wi-Fi jelszavakat egyszerűen elfelejtik. A cikkben leírtam, mit kell tenni ilyen helyzetekben: .

Ha még nagyobb biztonságra van szüksége, használhatja a MAC-cím összerendelését. Igaz, nem látom ennek szükségét. WPA2 - Személyes párosítva AES és összetett jelszó- épp elég.

Hogyan védi Wi-Fi hálózatát? Írd meg kommentben. Hát kérdezz :)

Mivel a vezeték nélküli hálózatok rádióhullámokat használnak, a hálózat minősége számos tényezőtől függ. A legszembetűnőbb példa a rádiójelek interferenciája, amely jelentősen ronthatja az átviteli sebességet és a támogatott felhasználók számát, egészen a hálózat használatának teljes ellehetetlenüléséig. Az interferencia forrása lehet minden olyan eszköz, amely a hozzáférési ponttal azonos frekvenciatartományban megfelelő teljesítményű jelet bocsát ki: a sűrűn lakott irodaközpont szomszédos hozzáférési pontjaitól a gyártásban lévő villanymotorokig, Bluetooth fejhallgatókés még a mikrohullámú sütőt is. Másrészt a támadók interferenciával DoS támadást indíthatnak a hálózaton.A legitim hozzáférési pontokkal azonos csatornán működő idegenek nemcsak hozzáférést tesznek lehetővé a hálózathoz, hanem megzavarják a „helyes” vezeték nélküli hálózat működését is. Ezen túlmenően a végfelhasználók elleni támadások végrehajtása és a hálózatba való behatolás támadás segítségével Man-In-The Middle a támadók gyakran elakadnak egy törvényes hálózat hozzáférési pontjain, így csak egy – a hozzáférési pontjuk azonos hálózati névvel – marad.

Kapcsolat

Az interferencia mellett más szempontok is befolyásolják a kommunikáció minőségét a vezeték nélküli hálózatokban. Mivel a vezeték nélküli környezet egy médium megosztott hozzáférés, minden rosszul konfigurált kliens vagy meghibásodott hozzáférési pont antenna problémákat okozhat mind fizikai, mind link szinten, ami a többi hálózati kliens szolgáltatási minőségének romlásához vezet.Mit kell tenni?

Összefoglalva, a vezeték nélküli hálózatok olyan új kockázati osztályokat és fenyegetéseket eredményeznek, amelyeket nem lehet megvédeni a hagyományos vezetékes eszközökkel szemben. Még ha a Wi-Fi formálisan is tiltott egy szervezetben, ez nem jelenti azt, hogy az egyik felhasználó nem telepít egy idegent, és ezáltal nullára csökkenti a hálózat biztonságába fordított összes befektetést. Ezen túlmenően a vezeték nélküli kommunikáció természetéből adódóan nem csak a hozzáférési infrastruktúra biztonságának ellenőrzése fontos, hanem azon felhasználók megfigyelése is, akik támadói támadások célpontjává válhatnak, vagy akik egyszerűen véletlenül vagy szándékosan váltanak vállalati hálózat nem biztonságos kapcsolatra.biztonság Címkék hozzáadása

Célja: A Bluetooth egy vezeték nélküli technológia, amely biztosítja vezeték nélküli átvitel adatok rövid távolságon keresztül a mobilok között személyi számítógépek, mobiltelefonokés más eszközök valós időben, digitális adatok és hangjelek egyaránt.

A Bluetooth felépítésének és működésének elvei: A magban Bluetooth technológia a piconetben lévő eszközök kombinációjában rejlik, amelyek az elemek számát (általában két elem, a fő és a slave alapján épül fel) és a köztük lévő távolságot tekintve kis vezeték nélküli adathálózatok. A .1 szabvány a Bluetooth v. specifikációkon alapul. 1.x. A Bluetooth egy olcsó rádiós interfész alacsony szint energiafogyasztás (kb. 1 mW). A Bluetooth hatótávolsága eleinte 10 m sugarú körön belül volt, később 100 m-re nőtt Bluetooth működés Az úgynevezett alsó 2,45 GHz-es ISM (industrial, science, medical) sávot használják, amely ipari, tudományos és orvosi eszközök üzemeltetésére szolgál.

BAN BEN Bluetooth szabvány Az időosztáson alapuló duplex átvitel (Time Division Duplexing – TDD) biztosított. A mester eszköz páratlan időszegmensekben, a szolga eszköz pedig páros időszegmensekben továbbítja a csomagokat (lásd Időosztásos duplex átvitel). A csomagok hosszuktól függően akár öt időszegmenst is elfoglalhatnak. Ebben az esetben a csatorna frekvenciája nem változik a csomagküldés végéig (lásd Különböző hosszúságú csomagok továbbítása)

A csomag szerkezete (lásd a tájékoztatót): A standard csomag egy hozzáférési kódból, fejlécből és információs mező. A hozzáférési kód azonosítja az azonos pikonethez tartozó csomagokat, és szinkronizálásra és lekérdezési eljárásokra is használják. Tartalmaz egy preambulumot (4 bit), egy szinkronszót (64 bit) és egy trailert - 4 bit ellenőrző összeget.

A fejléc a kommunikáció vezérléséhez szükséges információkat tartalmaz, és hat mezőből áll:

Cím (3 bit) - az aktív elem címe;

Típus (4 bit) - adattípus kódja;

Flow (1 bit) - adatfolyam vezérlés, jelzi az eszköz készenlétét a fogadásra;

ARQ (1 bit) - a helyes vétel megerősítése;

SEQN (1 bit) - a csomagok sorrendjének meghatározására szolgál;

HEC (8 bit) - ellenőrző összeg.

A teljes csomagformátum utolsó része a hasznos információ. Ebben a részben kétféle mező található: hangmező (szinkron) és adatmező (aszinkron). Az ACL-csomagoknak csak adatmezőjük, az SCO-csomagoknak pedig csak hangmezőjük van. Kivételt képez a Data Voice (DV) csomag, amely mindkét mezővel rendelkezik. Az adatmező három szegmensből áll: fejléc hasznos információ, hasznos információtörzs és esetleg CRC (Cyclic Redundancy Check) kód

Payload fejléc (8 bit). Csak az adatmezőknek van hasznos fejléce. Meghatároz egy logikai csatornát, áramlásvezérlést a logikai csatornákon, és van egy hasznos terhelés hosszjelzője is.

Hasznos információk törzse (0-2721 bit). A hasznos tehertest tartalmazza Felhasználói információ. Ennek a szegmensnek a hossza a hasznos teher fejlécének hossza mezőben van megadva.

CRC (16 bites). A továbbított információból egy 16 bites ciklikus redundancia kódot (CRC) számítanak ki, majd csatolják az információhoz. A vezérlőcsomagoknak 4 típusa van: NULL, POLL, FHS, ID. Ugyanazok az ACL és az SCO esetében.

Az azonosító csomagok 68 bitesek, lapozásra és lekérdezésre használják. A Hozzáférési kód mezőből áll.

A NULL csomagok (126 bites) csak a hozzáférési kód és a fejléc mezőket tartalmazzák, amelyek a kapcsolat létrehozásának vagy az adatok fogadásának megerősítéseként szolgálnak.

A POLL típus (126 bit) hasonló az előzőhöz, kivéve, hogy a POLL csomagok válaszadásra kötelezik a címzettet.

Az FHS csomagok (366 bites) információkat tartalmaznak a címről, az eszközosztályról és órajel frekvenciája az adója

Biztonsági probléma a Bluetooth hálózatokban: További 3 Bluetooth-specifikus probléma is elterjedt Utóbbi időben: Bluejacking, Bluebugging és CarWhisperer. A bluejacking magában foglalja valamiféle „ névjegykártyák”, amelyek felajánlják egy új eszköz hozzáadását az engedélyezettek listájához. Ha a felhasználó ezt habozás nélkül megteszi, a támadók hozzáférnek a kívánt objektumhoz. A bluebugging egy még veszélyesebb probléma, amely a technológia biztonsági réseinek feltárásán alapul. Siker esetén a készülék tartalma a tulajdonos tudta nélkül is elérhető. A CarWhisperer az autó szabványos audiorendszerének használatát foglalja magában, amelyet az utóbbi időben gyakran Bluetooth-kapcsolattal látnak el, hogy lehallgathassák az utastérben zajló beszélgetéseket.

Pénzügyi és Gazdasági Biztonsági Intézet

ABSZTRAKT

Vezetéknélküli Biztonság

Elkészült:

Az U05-201 csoport tanulója

Mikhailov M.A.

Ellenőrizve:

Tanszék docense

Burtsev V.L.

Moszkva

2010

Bevezetés

WEP biztonsági szabvány

WPA biztonsági szabvány

WPA2 biztonsági szabvány

Következtetés

Bevezetés

Sztori vezeték nélküli technológiák Az információtovábbítás a 19. század végén kezdődött az első rádiójel továbbításával és a 20. század 20-as éveiben az első amplitúdómodulációval ellátott rádióvevők megjelenésével. Az 1930-as években megjelent a frekvenciamodulációs rádió és televízió. A 70-es években az első vezeték nélküli telefonrendszerek az igények kielégítésének természetes eredményeként jöttek létre mobil átvitel szavazás. Ezek eleinte analóg hálózatok voltak, majd a 80-as évek elején kidolgozták a GSM szabványt, amely az átállás kezdetét jelentette. digitális szabványok jobb spektrumelosztást biztosítva, legjobb minőség jel, jobb biztonság. A huszadik század 90-es évei óta a vezeték nélküli hálózatok pozíciója erősödik. A vezeték nélküli technológiák szilárdan beépültek életünkbe. Óriási sebességgel fejlődve új eszközöket és szolgáltatásokat hoznak létre.

Rengeteg új vezeték nélküli technológia, mint például a CDMA (Code Division Multiple Access), a GSM (Global for Mobile Communications, globális rendszer Mert mobil kommunikáció), TDMA (Time Division Multiple Access), 802.11, WAP (Wireless Application Protocol), 3G (harmadik generáció), GPRS (General Packet Radio Service, csomagkapcsolt adatszolgáltatás), Bluetooth (blue tooth, Harald Blue Tooth, egy viking században élt vezető), EDGE (Enhanced Data Rates for GSM Evolution, megnövelt átviteli sebességet adnak a GSM-hez), i-mode stb. jelzi, hogy forradalom kezdődik ezen a területen.

A vezeték nélküli helyi hálózatok (WLAN), a Bluetooth (közepes és rövid távú hálózatok) fejlesztése is nagyon ígéretes. A vezeték nélküli hálózatokat repülőtereken, egyetemeken, szállodákban, éttermekben és vállalkozásokban telepítik. A vezeték nélküli hálózati szabványok fejlődésének története 1990-ben kezdődött, amikor az IEEE (Institute of Electrical and Electronics Engineers) globális szervezet megalakította a 802.11 bizottságot. Jelentős lendületet adott a vezeték nélküli technológiák fejlődésének A világhálóés a weben való munka ötlete vezeték nélküli eszközök. A 90-es évek végén WAP szolgáltatást kínáltak a felhasználóknak, ami eleinte nem keltett nagy érdeklődést a lakosság körében. Ezek voltak a főbbek információs szolgáltatások– hírek, időjárás, mindenféle menetrend stb. Emellett mind a Bluetooth, mind a WLAN iránt kezdetben nagyon alacsony kereslet volt, főként ezeknek a kommunikációs eszközöknek a magas költségei miatt. Az árak csökkenésével azonban nőtt a közérdeklődés is. A 21. század első évtizedének közepére a vezeték nélküli internetszolgáltatások felhasználóinak száma elérte a tízmilliókat. A vezeték nélküli internetes kommunikáció megjelenésével a biztonsági kérdések előtérbe kerültek. A vezeték nélküli hálózatok használata során a fő problémák a hírszerző szolgálatoktól, kereskedelmi vállalkozásoktól és magánszemélyektől érkező üzenetek lehallgatása, hitelkártyaszámok lehallgatása, a fizetett kapcsolódási idő ellopása és a kommunikációs központok munkájába való beavatkozás.

Mint bármelyik számítógép hálózat, a Wi-Fi az illetéktelen hozzáférés fokozott kockázatának forrása. Ezenkívül sokkal könnyebb behatolni a vezeték nélküli hálózatba, mint egy hagyományos hálózatba - nem kell vezetékekhez csatlakozni, csak a jelvételi területen kell lennie.

A vezeték nélküli hálózatok csak a hétszintű interakciós modell első két - fizikai (Phy) és részben csatornás (MAC) - szintjén különböznek a kábelhálózatoktól. nyílt rendszerek. Több magas szintek a vezetékes hálózatokhoz hasonlóan valósulnak meg, és a valódi hálózati biztonság pontosan ezeken a szinteken biztosított. Ezért ezeknek és más hálózatoknak a biztonságában mutatkozó különbség a fizikai és a MAC réteg biztonságának különbségéből adódik.

Bár manapság a Wi-Fi hálózatok védelme összetett algoritmikus matematikai modelleket alkalmaz a hitelesítésre, az adatok titkosítására és az átvitelük integritásának ellenőrzésére, ennek ellenére nagyon jelentős annak a valószínűsége, hogy illetéktelen személyek hozzáférhetnek az információhoz. És ha a hálózati konfigurációra nem fordítanak kellő figyelmet, a támadó:

· hozzáférést kapnak a Wi-Fi hálózat felhasználóinak erőforrásaihoz és lemezeihez, és ezen keresztül a LAN erőforrásokhoz;

· lehallgatni a forgalmat, kivonat belőle bizalmas információ;

· torzítja a hálózaton áthaladó információkat;

· hamis hozzáférési pontok bevezetése;

· kéretlen levelek küldése és egyéb illegális műveletek végrehajtása hálózata nevében.

Mielőtt azonban elkezdené védeni vezeték nélküli hálózatát, meg kell értenie annak felépítésének alapelveit. A vezeték nélküli hálózatok általában hozzáférési csomópontokból és vezeték nélküli adapterekkel rendelkező kliensekből állnak. A hozzáférési csomópontok és a vezeték nélküli adapterek adó-vevőkkel vannak felszerelve, hogy adatokat cseréljenek egymással. Minden hozzáférési ponthoz és vezeték nélküli adapterhez hozzá van rendelve egy 48 bites Mac cím, amely funkcionálisan egy Ethernet-címnek felel meg. A hozzáférési csomópontok vezeték nélküli és vezetékes hálózatokat kötnek össze, lehetővé téve a vezeték nélküli kliensek számára a vezetékes hálózatok elérését. A vezeték nélküli kliensek közötti kommunikáció az ad hoc hálózatokban AP nélkül is lehetséges, de ezt a módszert ritkán alkalmazzák az intézményekben. Minden vezeték nélküli hálózatot a rendszergazda által hozzárendelt SSID (Service Set Identifier) azonosít. A vezeték nélküli kliensek akkor tudnak kommunikálni az AP-vel, ha felismerik a hozzáférési csomópont SSID-jét. Ha egy vezeték nélküli hálózatban több hozzáférési csomópont van azonos SSID-vel (és azonos hitelesítési és titkosítási paraméterekkel), akkor lehetőség van mobil vezeték nélküli kliensek között váltani.

A leggyakoribb vezeték nélküli szabványok a 802.11 és ennek továbbfejlesztett változatai. A 802.11 specifikáció a legfeljebb 2 Mbit/s sebességgel működő hálózat jellemzőit határozza meg. A továbbfejlesztett verziók többet nyújtanak nagy sebességek. Az első, a 802.11b a legszélesebb körben használt, de gyorsan felváltja a 802.11g szabvány. A 802.11b vezeték nélküli hálózatok a 2,4 GHz-es sávban működnek, és akár 11 Mbps adatátviteli sebességet biztosítanak. A továbbfejlesztett verziót, a 802.11a-t korábban ratifikálták, mint a 802.11b-t, de később került a piacra. Az ehhez a szabványhoz tartozó eszközök az 5,8 GHz-es sávban működnek, jellemzően 54 Mbps sebességgel, de egyes gyártók nagyobb, akár 108 Mbps-os sebességet kínálnak turbó üzemmódban. A harmadik, továbbfejlesztett változat, a 802.11g, a 802.11b-hez hasonlóan a 2,4 GHz-es sávban működik, normál 54 Mbit/s sebességgel és nagyobb sebességgel (akár 108 Mbit/s) turbó üzemmódban. A legtöbb 802.11g vezeték nélküli hálózat képes kezelni a 802.11b klienseket, köszönhetően visszafelé kompatibilitás 802.11g szabvány, de a gyakorlati kompatibilitás az adott szállító megvalósításától függ. A legtöbb modern vezeték nélküli berendezés a 802.11 két vagy több változatát támogatja. Egy új vezeték nélküli szabványt, a 802.16-ot, a WiMAX-ot tervezik azzal a céllal, hogy biztosítsák vezeték nélküli hozzáférés vállalkozások és otthonok számára az állomásokhoz hasonló állomásokon keresztül cellás kommunikáció. Ezt a technológiát ebben a cikkben nem tárgyaljuk.

Az AP tényleges hatótávolsága számos tényezőtől függ, beleértve a 802.11 változatot és működési frekvencia berendezések, gyártó, tápellátás, antenna, külső és belső falak és hálózati topológia jellemzői. azonban vezeték nélküli adapter egy erősen irányított, nagy nyereségű antennával jelentős távolságon, a körülményektől függően akár másfél kilométeren keresztül is képes kommunikációt biztosítani az AP-vel és a vezeték nélküli hálózattal.

A rádióspektrum nyilvánosan hozzáférhető jellege miatt vannak egyedi problémák vezetékes hálózatokban nem elérhető biztonsággal. Például a vezetékes hálózaton történő kommunikáció lehallgatásához fizikai hozzáférésre van szüksége egy hálózati összetevőhöz, például ahhoz a ponthoz, ahol az eszköz csatlakozik helyi hálózat, switch, router, tűzfal vagy gazdagép. A vezeték nélküli hálózathoz csak vevőre van szükség, például egy normál frekvenciaszkennerre. A vezeték nélküli hálózatok nyitottsága miatt a szabványfejlesztők elkészítették a Wired Equivalent Privacy (WEP) specifikációt, de ennek használatát opcionálissá tették. A WEP egy megosztott kulcsot használ, amelyet ismernek a vezeték nélküli kliensek és a hozzáférési csomópontok, amelyekkel kommunikálnak. A kulcs hitelesítésre és titkosításra egyaránt használható. A WEP az RC4 titkosítási algoritmust használja. A 64 bites kulcs 40 felhasználó által meghatározott bitből és egy 24 bites inicializálási vektorból áll. A vezeték nélküli hálózatok biztonságának javítása érdekében egyes berendezések gyártói fejlett algoritmusokat fejlesztettek ki 128 bites vagy hosszabb WEP-kulcsokkal, amelyek egy 104 bites vagy hosszabb felhasználói részből és egy inicializálási vektorból állnak. A WEP 802.11a, 802.11b és 802.11g kompatibilis berendezésekkel használható. A megnövekedett kulcshossz ellenére azonban a WEP hibái (különösen gyenge hitelesítési mechanizmusok és kriptoanalízissel feltárható titkosítási kulcsok) jól dokumentáltak, a WEP ma még nem számít megbízható algoritmusnak.

A WEP hiányosságaira válaszul a Wi-Fi Alliance iparági szövetség a Wi-Fi Protected Access (WPA) szabvány kidolgozása mellett döntött. A WPA felülmúlja a WEP-et a TKIP (Temporal Key Integrity Protocol) és egy 802.1x-en és EAP-n (Extensible Authentication Protocol) alapuló erős hitelesítési mechanizmus hozzáadásával. A WPA-t a 802.11 szabvány kiterjesztéseként működő szabvánnyá tervezték, amelyet jóváhagyásra benyújthatnak az IEEE-hez. A 802.11i kiterjesztést 2004-ben ratifikálták, és a WPA-t WPA2-re frissítették, hogy a WEP és a TKIP helyett az Advanced Encryption Standard (AES) kompatibilis legyen. A WPA2 visszafelé kompatibilis, és a WPA-val együtt is használható. A WPA-t RADIUS (Remote Authentication Dial-In User Service) hitelesítési infrastruktúrával rendelkező vállalati hálózatokhoz szánták, de a WPA WPA Pre-Shared Key (WPAPSK) nevű verziója támogatást kapott egyes gyártóktól, és használatra előkészítés alatt áll. vállalkozások. A WEP-hez hasonlóan a WPAPSK is megosztott kulccsal működik, de a WPAPSK biztonságosabb, mint a WEP.