Bennfentes fenyegetések: új kihívás a vállalati információbiztonsági szolgáltatások számára

Minél több sikert ér el az emberiség a külső kiberfenyegetések elleni küzdelemben, annál határozottabban kerülnek előtérbe a belső fenyegetések, amelyek a statisztikák szerint az összes biztonsági incidens több mint 70%-ához kötődnek. Ez a cikk a tapasztalatokat foglalja össze orosz cég– integrátor a komplex szivárgásgátló rendszerek létrehozása területén bizalmas információkat. Az ilyen komplex rendszerek létfontosságúak számos modern vállalat és szervezet működéséhez. A cégek a módszerek egész arzenálját alkalmazzák az alkalmazottak megfigyelésére: nézik az e-mail levelezést, hallgatnak telefonbeszélgetések, térfigyelő kamerákat telepít, figyeli az interneten lévő weboldalak forgalmát. Legálisak az ilyen intézkedések? Jelenleg szinte minden vállalkozás automatizált rendszerében kezelik a bizalmas információkat és személyes adatokat. Természetesen az ilyen információkat védeni kell. De itt van, hogyan kell megvédeni, hogyan különböznek a védelmi eszközök otthoni számítógépés számítógépek benne vállalati alkalmazások, milyen információvédelmi feladatokat és hogyan kell azokat átfogóan megoldani a bizalmas információk hatékony védelme érdekében? Senki sem mentes az IT-infrastruktúra szabotálásától. Bármely alkalmazott akár a legjelentéktelenebb okból is megsértődhet a vezetőségen vagy a kollégákon, majd valódi szabotázst követhet el: megsemmisíthet a cég számára rendkívül fontos információkat, obszcén leveleket küldhet a cég ügyfeleinek stb. Nyilvánvalóan a kár ebben az esetben előfordulhat. az elrontott munkakörnyezettől a közvetlen több millió dolláros veszteségig változhat. A vezető szervezetek kutatásai folyamatosan megerősítik a belső IT biztonsággal és információs eszközeik védelmével kapcsolatos üzleti aggodalmakat. A 2006 januárjában közzétett 2005-ös FBI Computer Crime Survey szerint az amerikai vállalatok 44%-a szenvedett el súlyos belső informatikai biztonsági incidenseket az év során, amikor bennfentesek bizalmas munkáltatói dokumentumokat loptak el, és pénzügyi csalás céljából megkíséreltek félrevezetni az információkat irodai berendezésekről. stb. Jelenleg a bizalmas információk szivárgással szembeni védelmére tervezett rendszerek (DLP) piacán számos fő alapvető technológiákészlelések, beleértve a nyelvi és kontextuális elemzést, valamint a digitális ujjlenyomatokat és címkéket. A kereskedelmi szervezetek sok alkalmazottja ismeri a vállalati irányítás olyan megnyilvánulását, mint az irodai telefonok lehallgatása. Ezt általában a nagy és közepes méretű szervezetek biztonsági tisztjei végzik a vezetőség megbízásából, a lehallgatás lehet nyilvános és titkos is. Hogyan állapítható meg, hogy a szervezet alkalmazottai és munkára jelentkezői közül kik okozzák vagy sérthetik érdekeit? Hogyan lehet azonosítani a potenciális alkoholistákat, a lopásra hajlamos embereket és azokat, akik soha nem fognak produktívan dolgozni? Hiszen mindannyian az Ön cégének alkalmazottaivá válhatnak. Ennek helyes megértése nem könnyű feladat. A szerepről emberi tényező Ez a cikk leírja, hogyan biztosítható egy szervezet biztonsága, néhány lehetséges személyi kockázatforrás, valamint a szervezet e veszélyek elleni védelme. Védelem vállalati információk a belső fenyegetésektől utóbbi években a kiválasztott cégek divatirányzatából teljesen önálló irányzattá nőtte ki magát információbiztonság. A felsővezetők fokozatosan kezdik átgondolni a finanszírozáshoz való hozzáállásukat, és a belső fenyegetésekkel szembeni adatvédelmet nemcsak a kiadások forrásának, hanem a vállalat versenyelőnyének is tekintik. Számos szervezet speciális csoportokat és részlegeket hozott létre az üzleti titkok, a személyes adatok és egyéb bizalmas információk védelmére. Az információ, mint bármely vállalkozás egyik alkotóelemének értéke aligha becsülhető túl: a szakértők szerint egy szervezet üzleti titoknak minősített információinak mindössze egynegyedének elvesztése néhány hónapon belül ezek felének csődjéhez vezet. ugyanazok a szervezetek, amelyek ilyen információkat szivárogtattak ki. A mezőn információs technológia, mint más területen, egy cég sikere gyakran teljes mértékben a sikeres know-how-n, a technológiai fejlődésen, a marketingstratégián vagy akár csak egy eredeti ötleten múlik. Ráadásul legértékesebb információ ezekről a döntésekről, lépésekről, elképzelésekről van szó a vállalati alkalmazottak fejében. Abban nem lehet egyetérteni, hogy a tárhely messze nem a legmegbízhatóbb a bizalmas információk harmadik felek jogellenes vagy nem kívánt hozzáférésétől, illetve a munkavállaló általi tisztességtelen felhasználásától, például a saját versenyképes fejlesztése érdekében. Az alábbiakban megvitatjuk, hogyan tudja a munkáltató ellenőrizni a reklámok terjesztését fontos információkat a vállalaton belül és azon kívül, hogyan lehet tiszteletben tartani a munkavállaló jogait, és milyen ellentételezést kell kapnia e jogok bizonyos korlátozásáért. És azt is, hogy a munkavállaló miként felelős munkáltatója titkos információinak nyilvánosságra hozataláért. – Múljon el tőlem ez a pohár! Elűzve magunktól a legkellemetlenebb gondolatokat, életünk különböző pillanataiban kiejtjük ezt a titkos varázslatot. Legyen szó zsebtolvajoktól hemzsegő ruhapiaci kirándulásról vagy késői hazatérésről. Néha nem érezzük magunkat biztonságban, még a saját lakásunkban sem. A rendőrségi jelentések a katonai műveletek krónikájához hasonlítanak. A statisztikák szerint Oroszországban 3,5 percenként történik betörés. Általános szabály, hogy nem lehet észlelni a behatolókat. De vajon megelőzhető-e egy ilyen kellemetlenség? A hazai széfek és fémbútorok vezető beszállítója és gyártója, a Promet cég szakemberei egészen határozottan válaszolnak erre a kérdésre: a széf megbízható védelmet nyújt megtakarításai számára. IN utóbbi időben a belső fenyegetésekkel szembeni védelem problémája igazi kihívássá vált a vállalati információbiztonság érthető és megalapozott világa számára. A sajtó bennfentesekről beszél, a kutatók és elemzők figyelmeztetnek az esetleges veszteségekre és bajokra, a hírfolyamok pedig tele vannak hírekkel egy újabb incidensről, amely egy alkalmazott hibája vagy figyelmetlensége miatt több százezer ügyfélrekord kiszivárgásához vezetett. Próbáljuk meg kitalálni, hogy ez a probléma olyan súlyos-e, kell-e foglalkozni vele, és milyen eszközök és technológiák állnak rendelkezésre a megoldására. Napjainkban egyre több szervezet használ DLP (Data Loss Prevention) megoldásokat a vállalati információk kiszivárogtatás elleni védelmére. A DLP bevezetése előtt minden vállalat felméri a kockázatokat, és felállít egy fenyegetési modellt, amely meghatározza a védett információk osztályait, az adatok felhasználásának forgatókönyveit és a kapcsolódó fenyegetéseket. A legtöbb esetben külső meghajtók, nyomtatók, vállalati postaés a különféle webszolgáltatások, és kevesen gondolnak a mágnesszalagra vagy más mentési adathordozóra rögzített adatok védelmére, amelyeket végül védtelen formában tárolnak és szállítanak. A bankok vállalati információs rendszereiben (CIS) jelenleg bevezetett vállalkozások információbiztonságának és az azt biztosító intézkedések hatékonyságának tanulmányozása során elkerülhetetlenül felhívják a figyelmet a Sailpoint Technologies 2011-ben végzett felmérésére, a definícióktól némileg kikerült aspektusból. „a számítógép védelme a jogosulatlan hozzáféréstől” és „jogosulatlan hozzáférés számítógépes információk„(NSD) – az elemzők a vállalati alkalmazottak vállalati etika iránti lojalitását értékelték a korlátozott információkkal való munkavégzés tekintetében. Manapság a bennfentes fenyegetés sürgető kérdés a vállalati biztonsági szolgálatok számára. A szervezetek ideiglenes és állandó alkalmazottaiknak hozzáférést biztosítanak a kritikus információkhoz, amelyek komoly veszélyt jelentenek a szervezet biztonságára. A vállalati alkalmazottak könnyebben ellophatják vagy visszaélhetnek meglévő információkat, mint bárki másnak, mivel közvetlenül hozzáférnek a szervezet információs eszközeihez. A Trustwave tanulmánya szerint az információbiztonsági incidensek 80%-a gyenge jelszavak használata miatt következik be. Bennfentesek váltak az Egyesült Államok Utah és Dél-Karolina államának egészségügyi minisztériumában a közelmúltban történt incidensek fő okozójává. A jelszavas hitelesítés alkalmazása a vállalatok és szervezetek információs rendszereiben elavulttá válik. Továbbra is alkalmazzuk ezt a hagyományos hozzáférési módszert a sajátunkra információs források, a vállalatok valójában veszélyeztetik a jövedelmezőséget és talán a vállalkozás létét is. Egy napon szinte minden szervezet kezdi felismerni, hogy megbízható vállalati információk védelmére van szüksége. Az egyik legtöbb hatékony módszerek Az adatok védelme egy DLP rendszer telepítését jelenti a cégében. A szervezet a legtöbb esetben azzal indokolja döntését, hogy ezek a rendszerek megbízhatóan védik a bizalmas információkat, és lehetővé teszik számukra a szabályozó hatóságok követelményeinek való megfelelést. Hány példány tört meg abban a vitában, hogy a bennfentesek valós veszélyt jelentenek-e az üzletre vagy sem. Bankszektor a frontvonalon lévén modern technológiák, mindig is az elsők között tesztelt új termékeket az IT és különösen az információbiztonság területén. Kéttényezős hitelesítés, biometrikus rendszerekés még sok más. Mindez ott visszhangzott, ahol a gyakorlati emberek inkább megtartják megtakarításaikat. De a mi szláv mentalitásunk így működik: „amíg meg nem támad a mennydörgés”. Ezért oszlassuk el azokat a fő mítoszokat, amelyekkel még mindig találkozunk a bankszektorban. Az elmúlt néhány évben az üzemeltetők " nagy három„Már kétszer okoztak nagyobb szégyent SMS-ben. A Yandex most először „segített”, és elvileg a szivárgás „gondatlan” szivárgásnak minősíthető. De ezúttal... A Szövetségi Biztonsági Szolgálat arról számolt be, hogy egy támadócsoportot fedeztek fel, akik az MTS és a VimpelCom alkalmazottaitól három magas rangú moszkvai tisztviselő SMS-levelezéseinek archívumát kapták meg, ami után a VimpelCom megerősítette az információszivárgás tényét. az MTS pedig éppen ellenkezőleg cáfolta. A tettesek felkutatását hagyjuk a nyomozásra, és figyeljünk az ügy anyagaira: azonosítatlan alkalmazottak műszaki központok mobilszolgáltatók bizalmas információkat adott át harmadik félnek. A biztonsági szakértők nyelvén szólva bennfentes akciók történtek. Az információszivárgás és az illetéktelen hozzáférés megakadályozása minden szervezet információbiztonsági szolgálatának egyik legfontosabb feladata. Ha van bizalmas információ (állami, üzleti titok, személyes adat), akkor ott van a lopás, törlés, módosítás, megtekintés elleni védelem is. A vállalat növekedésével növekszik az információlopás kockázata, beleértve az alkalmazottakat is, a pénzügyi és a hírnévvel kapcsolatos kockázatok nőnek, ami szigorúbb politikákhoz és kontrollrendszerekhez vezet. Manapság az információ nagy értéket képvisel. Ennek birtoklása óriási lehetőségeket kínál az üzleti életben, a gazdaságban, a politikában és más területeken. Nem ok nélkül mondják, hogy aki birtokolja az információkat, az birtokolja a világot, és aki birtokolja mások információit, az sokkal felkészültebb. verseny mint riválisai. Számos különböző fájlformátum létezik, amelyekben a szöveges információkat tárolják, beleértve a TXT, RTF, DOC, DOCX, HTML, PDF és sok más formátumot. stb. Azonban sem hazánkban, sem az egész világon egyetlen cég sem nyújtott védelmet az XML-dokumentáció számára. Nézzük meg közelebbről, mik azok az XML-fájlok, miért kell őket védeni, és hogyan jött létre először a formátum védelme.

A bennfentesek elleni hatékony védelem érdekében először biztosítani kell az összes kommunikációs csatorna ellenőrzését - a szokásostól kezdve irodai nyomtató egy normál pendrive-ra és egy mobiltelefon kamerájára.

A bennfentesek elleni védekezés módjai:

- * az alkalmazottak hardveres hitelesítése (például USB-kulcs vagy intelligens kártya használatával);

- * a hálózaton lévő összes felhasználó (beleértve a rendszergazdákat) összes tevékenységének ellenőrzése;

- * hatékony szoftver és hardver használata a bizalmas információk bennfentesekkel szembeni védelme érdekében;

- * információbiztonságért felelős munkatársak képzése;

- * a munkavállalók személyes felelősségének növelése;

- * állandó munkavégzés a bizalmas információkhoz hozzáférő személyzettel (eligazítás, képzés, az információbiztonság betartására vonatkozó szabályok és felelősségek ismeretének tesztelése stb.);

- * a fizetési szint megfelelése az információk titkosságának szintjének (ésszerű határokon belül!);

- * bizalmas adatok titkosítása;

- * De a legfontosabb természetesen az emberi tényező: bár az ember a leggyengébb láncszem a biztonsági rendszerben, egyben a legfontosabb is! A bennfentesek elleni küzdelem nem csaphat át mindenki teljes megfigyelésébe. A vállalatnak egészséges erkölcsi légkörrel kell rendelkeznie, amely elősegíti a vállalati becsületkódex betartását!

Az Intézet évi felmérésének eredményei szerint számítógépes biztonság(CSI, Computer Security Institute) 2007-ben a biztonsági szakértők három fő problémát azonosítottak, amelyekkel az év során szembe kellett nézniük: 59%-uk a bennfenteseket ismerte el az első számú fenyegetésnek, 52%-uk a vírusokat és 50%-uk a mobil média elvesztését ( laptop, flash meghajtó). Így Amerikában először kezdett felülkerekedni a hazai támadók problémája a vírusok problémájával szemben. Sajnos Oroszországról nem rendelkezünk ilyen információval, de van okunk azt állítani, hogy hazánkban legalábbis hasonló a helyzet. Így a bennfentesek cselekedetei miatti információszivárgás problémájáról októberben, az éves Aladdin konferencián tartott kerekasztalon egy felmérés eredményét ismertették. rendszergazdák az állami intézményekről ismert, hogy alacsony a jövedelmük. Arra a kérdésre, hogy mennyi bizalmas adatot lehet beszerezni tőlük, a válaszadók mindössze 10%-a válaszolta úgy, hogy soha nem követne el ilyen visszásságot, a megkérdezettek körülbelül fele sok pénzért hajlandó kockáztatni, és megközelítőleg 40%-a hajlandó megtenni. ezt bármilyen jutalomért. Ahogy mondani szokták, a kommentek feleslegesek. A bennfentesekkel szembeni védelem megszervezésének fő nehézsége az, hogy jogos felhasználója a rendszernek, és feladataiból adódóan hozzáférhet bizalmas információkhoz. Nagyon nehéz nyomon követni, hogy egy alkalmazott miként kezeli ezt a hozzáférést a hatósági jogkörön belül vagy azon túl. Tekintsük a belső jogsértők elleni küzdelem fő feladatait (lásd a táblázatot).

Szerintem mindenki számára nyilvánvaló, hogy a jelenlegi válság hátterében hatalmas vagyon újraelosztás zajlik, különösen pénzügyi szektor. A versenyzők nem haboznak bármilyen eszközt használni. A háborúban, akárcsak a háborúban, minden játékba lép. Használat bennfentes információ gyakran a győzelem kulcsa, egyesek számára pedig a vereség forrása.

Most már nem a cég hírnevének károsodásáról vagy valamilyen pénzügyi nehézségről beszélünk. Gyakran egy vállalkozás banális túléléséről beszélünk.

A bennfentes klasszikus definíciója szerint a személyek egy korlátozott körének tagja, akik fontos, nem nyilvános információkhoz férnek hozzá. A pénzügyi struktúrák szempontjából a bennfentes az a támadó, aki felhasználja a kibocsátókkal kapcsolatos tudását értékpapír a tőzsdén való játékért vagy ezen információk harmadik félnek történő eladásáért. Bűnüldözés bennfentesnek minősül, aki a Belügyminisztérium működésével kapcsolatos információkat ad el egy szervezett bűnözői közösségnek.

Az információbiztonsági szakemberek bennfentesnek tekintik azokat a vállalati alkalmazottakat, akik a cégnél található bizonyos bizalmas adatokhoz hozzáférnek. helyi hálózat vállalkozások.

Az alkalmazottak ezt az információt önként vagy önkéntelenül kiadhatják. A vállalkozás kárára történő további továbbértékesítés vagy nyilvánosságra hozatal céljából történő közvetlen adatlopáson túlmenően nagyon sok olyan eset van, amikor az információ tévedésből vagy félreértésből került rossz kezekbe. Ez lehet egy fontos specifikációkat tartalmazó levél, amit egy „hülye” titkár rossz helyre küldött, vagy esetleg egy nem kellően egyértelmű hatósági utasítás, aminek következtében egy új szoftvertermék „forráskódja” felkerül a honlapra. társaság honlapja.

Mely adatok érdeklik leggyakrabban a támadókat?

Furcsa módon a statisztikák szerint a bennfenteseket leginkább a személyes adatok érdeklik. A „Bennfentes fenyegetések Oroszországban 2009” című tanulmány válaszadóinak 68%-a megjegyezte, hogy ez a fajta információ válik a munkavállalók egészségtelen figyelmének tárgyává. És ez annak ellenére van így, hogy az ilyen információk nem hoznak olyan kereskedelmi előnyöket, mint műszaki specifikációkúj termékek, pénzügyi jelentések vagy üzleti terveket... Ez az információ a bennfentesek figyelmét is felkelti, de nálunk hagyományosan jobban védett.

Szeretném megjegyezni, hogy irreális az összes információt megvédeni a kiszivárogtatástól. Cégünk szakértői szerint két fő adatkategória védelmére érdemes összpontosítani:

- Információk a ügyfélkör- cégek neve, ügyfelek neve és elérhetőségei (telefonszámok, címek, email).

- Olyan információk, amelyek pánikot okozhatnak az ügyfelek körében vagy megzavarhatják a jelentősebb tranzakciókat. Ezek lehetnek jelentős létszámleépítések, betétek befagyasztása, fizetési késedelmek stb.

Meg kell jegyezni, hogy a hamisítatlan védelmi (ATP) vagy jogelosztó (DRM) rendszerekben ebben az esetben A segítség nagyon korlátozott lesz. Ez azért történik, mert általában a hozzáféréssel és a megfelelő jogokkal rendelkező emberek válnak az információszivárgás forrásává. De az úgynevezett DLP rendszerek (Data Leakage Prevention) - szivárgásgátló rendszerek - nagyon hatékonyak lesznek.

Az ügyfelek adatai formális adatbázis-biztonsági technikákkal védhetők. Ez a formális fájlattribútumok elemzése vagy a fájl ujjlenyomatainak nyomon követése. Jelenleg ezeket a védelmi módszereket a legtöbb DLP rendszerfejlesztő támogatja.

A „pánik” információk kiszivárogtatásáról elmondható, hogy ezek csak úgynevezett tartalomszűréssel követhetők nyomon. Ez a víruskereső és a spamszűrők által használt népszerű technológia. Lényege, hogy egy vállalkozás információs infrastruktúrájában a teljes információáramlást tartalmuk alapján rendezze és osztályozza. Ezek nagyon összetett és specifikus termékek, amelyeket szakembereknek kell konfigurálniuk.

A bennfentes információ kiszivárgásának megakadályozásának kulcsfontosságú funkciója az információ belső információs rendszerből kifelé történő mozgásának blokkolása. Ez mindenekelőtt e-mailen és internetes csatornákon keresztül történő továbbítás (ami nem minden rendszerben elérhető). Sok vállalkozás megáll a hagyományos információfigyelésnél és az azt követő elemzésnél. Többnek tűnik egyszerű módszer mint a DLP-rendszerek esetleges téves pozitív eredményeinek menet közbeni kezelése. De érdemes megjegyezni, hogy a vállalkozás létéhez valóban fontos információk kiszivárgását megelőzni sokkal jobb, mint utólag megbüntetni az elkövetőket. Ezért a DLP rendszerek megvalósítása és karbantartása az legjobb befektetés azt jelenti, hogy megvédje vállalkozását a bennfentesektől.

A tartalomszűrésen alapuló információszivárgást megakadályozó automatizált rendszerek messze nem az egyetlen láncszem a védelmi láncban. A bizalmas adatok hatékony védelme csak technikai, adminisztratív és szervezési intézkedések kombinációjával hozható létre! A bennfentes információk elleni küzdelem szerves részeként a vállalkozásnak meg kell tennie a következő intézkedéseket:

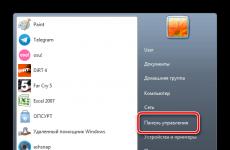

- Szabványosítás szoftver a biztonsági szakemberek követelményeinek szigorú betartásával. Különféle nem szabványos szoftvereken keresztül, felhasználók által telepített Számítógépeik információinak nagyon tisztességes százaléka eltűnik.

- A vállalati biztonsági szabályok szigorú betartása, beleértve a szervezeti szabályokat is (helyiségekbe való bejutás korlátozása, hordozható tárolóeszközök használatának korlátozása stb.)

- A személyzet törvényileg megállapított felelőssége a bizalmas információk nyilvánosságra hozataláért világos meghatározás, pontosan mi szerepel az ilyen információk listáján.

- Az informatikai és biztonsági szolgálat központosított és teljes körűen ellenőrzött hozzáférése az Internethez bármilyen beosztású alkalmazottak számára.

- Felhasználói hitelesítési módszerek használata a munka során információs környezet vállalkozások.

- Az alkalmazottak képzése az információkkal, számítógépekkel és az internettel való biztonságos munkavégzésre.

A közelmúltban az információbiztonsággal kapcsolatos anyagokat publikáló összes kiadványt egyszerűen elárasztják olyan üzenetek és elemző cikkek, amelyek szerint a BENSÜLTEK manapság a legszörnyűbb fenyegetést jelentik. Ezt a témát információbiztonsági konferenciákon tárgyalják. A védőfelszerelés-gyártók versengeni kezdenek egymással, hogy biztosítsák, védőfelszereléseiket gyakorlatilag pontosan ennek a veszélynek a leküzdésére fejlesztették ki.

Részben érthető az általános aggodalom ezzel a problémával kapcsolatban: a világstatisztikák szerint (például az FBI Computer Crime and Security Survey jelentései szerint) a vállalatok a legnagyobb kárt szenvedik el ettől a fenyegetéstől.

Az összes publikáció, beszéd és nyilatkozat alapos elemzése után azonban néhány abszurditást észlel:

- A bennfentes kifejezést mindenhol definíció nélkül adják, magától értetődően.

- A hálózaton belül elhelyezkedő bennfentes és támadó fogalma gyakorlatilag összeolvadt

- Beszélnek bennfentes fenyegetésekről, példákat hoznak információval ellátott elveszett laptopokra

- Amikor a bennfentesekről beszélünk, olyan gyakori támadásokról beszélnek, mint a jelszó-helyreállítás, valaki más bejelentkezési adatainak használatára tett kísérlet, kolléga számítógépének feltörése stb.

Általában az ilyen abszurditások jelenléte vagy a téma szerzőinek őszinte félreértésére/félreértésére utal, és azt a kísérletet, hogy ezt egy szép kifejezés mögé rejtsék, vagy az olvasó szándékos manipulációját.

A bennfentesek témájának sarokköve az a vágy, hogy minden rendelkezésre álló eszközzel küzdjünk ellenük.

A jelenlegi helyzet egyébként kicsit a két éve aktívan vívott spam elleni epikus harcra emlékeztet. Senki sem tagadja, hogy spam probléma van. De ez inkább a szolgáltatókra vonatkozik, akik kénytelenek jelentős mennyiségű e-mailt tárolni a szervereiken, mint a vállalati felhasználókat, de sokan szinte kénytelenek voltak elfogadni ezt az ötletet.

Hogyan lehet megérteni a témát, megérteni és felmérni azokat a kockázatokat, amelyeket a bennfentesek jelentenek az Ön cégére, és hogyan válasszon valóban megfelelő védelmi intézkedéseket?

Azt javaslom, hogy kezdjük a legfontosabb dologgal, amely nélkül nincs értelme a további beszélgetést folytatni - a jelenség meghatározásával, amelyet meg fogunk vitatni, nevezetesen a „bennfentes” kifejezés fogalmával.

A "bennfentes" kifejezés

Annak érdekében, hogy ne kényszerítsem az olvasót referenciakönyvek és szótárak turkálására, megpróbáltam definíciót keresni ennek a kifejezésnek az interneten.

A „bennfentes” fogalmát ott úgy definiálják, mint „egy embercsoport tagja, aki hozzáfér a nagyközönség számára nem hozzáférhető információkhoz. A kifejezést titkos, rejtett vagy más védett információval vagy tudással kapcsolatos kontextusban használják: a bennfentes egy csoport tagja, akinek csak az adott csoport számára elérhető információi vannak.”

Az internet által adott következő definíció (http://abc.informbureau.com/html/einaeaad.htm) így hangzott: „BENSÜLT (angolul, insider, from insider szó szerint bent) olyan személy, aki hivatali, ill. családi állapot, hozzáférés a vállalati ügyekkel kapcsolatos bizalmas információkhoz. kb tisztviselők, igazgatók, a társaság fő részvényesei és közvetlen családtagjaik."

A kulcsszavak mindkét definícióban ismét az „információhoz való hozzáférés”. Ezek a meghatározások önmagukban teszik lehetővé a „bennfentesek” problémájának újrafogalmazását.

Tehát többé nem szabad mindent egy kupacba rakni, hanem megérteni, hogy probléma van egy belső támadóval. Ugyanakkor fel van osztva

- információhoz való hozzáféréssel rendelkező bennfentes

- alkalmazott ilyen hozzáférést próbál szerezni.

Fontos, hogy mindkét talált meghatározás tartalmazta az információ fogalmát.

Az "információ" fogalma

Az „információ” fogalma eredendően erősen ellentmondásos. Minden tudományterület másként érti ezt. Ez oda vezet, hogy magát a fogalmat sokan kezdik intuitívan felfogni.

De a további megbeszélésekhez világosan meg kell értenünk ezt a kifejezést. Szóval ezt javaslom feltételezni

Információ- ez magyarázat, tanítás, valamiféle információ.

Azt javaslom, hogy ne keverjük össze az „információ” fogalmát a fogalommal

Adat tények, gondolatok formalizált formában történő bemutatása, amely alkalmas valamilyen információs folyamatban közvetítésre és feldolgozásra.

Most, hogy konstruktívan folytassuk a párbeszédet, értsük meg végre ezeket a fogalmakat. Ezt a legegyszerűbben példákkal teheti meg:

Remélem sikerült bemutatnom a különbséget e fogalmak között.

Ennek a különbségnek a megértése egyszerűen szükséges, legalábbis ahhoz, hogy megértsük, mit fogunk védeni (adatokat vagy információkat), és mi szükséges ehhez

Miért félnek a bennfentesek?

Így. Meghatározásaink szerint érthető, hogy a bennfentes általában a vállalat igazgatói és felsővezetői, valamint tulajdonosai.

A ma kialakult bennfentes képhez társul az a tény, hogy a bennfentesek

- elővenni az ügyféllistákat

- iratokat kihozni

- adatbázisok eltávolítása

- információt kihozni.

Mindez állításuk szerint jelentős károkat okoz a cégeknek, és elkerülhetetlenül vevők elvesztéséhez vezet.

Egyébként szinte sehol nem jelenik meg az adatok megsemmisítésének, szándékos elferdítésének veszélye... Erre senki nem figyel, vagy egyszerűen nincsenek még védekezési módszerek ezek ellen a fenyegetések ellen?

De még ha csak a legnépszerűbb fenyegetéseket ismételgeti is, például egy mantrát, az ijesztővé válik. A félelmek pedig valóban nem hiábavalóak: a globális incidens statisztikák azt mutatják, hogy a károk és az ügyfelek elvesztése egyaránt valós. De nem szabad elfelejteni, hogy mostanra megtanultuk elkülöníteni a bennfentes és a hétköznapi alkalmazott fogalmát.

Csak próbáljuk meg kitalálni. 4 lehetőségünk van:

| Adat | Információ | |

| munkavállaló | a munkavállaló megpróbálja kivenni az adatokat | a munkavállaló megpróbál információt szerezni |

| bennfentes | egy bennfentes próbál adatokat kinyerni | egy bennfentes próbál információt szerezni |

Egyszerűen megfogalmazzuk azokat a feladatokat, amelyeket magunk elé tűzhetünk a bennfentesek elleni küzdelemben:

- Az előírásoknak és szabványoknak való megfelelés

- Információbiztonság

- Adatbiztonság

- Szivárgási csatornák azonosítása

- A részvétel hiányának igazolása

De vajon mindegyik könnyen megvalósítható? És milyen technikai eszközök segíthetnek nekünk?

Küzdelem a bennfentesekkel technikai eszközöketés annak eredményei

Ha egy cég egyszerűen csak meg akar felelni bizonyos, az állam vagy a szakmai közösség által vele szemben támasztott követelményeknek, akkor a feladat nem is a védelmi eszközök beszerzése és megvalósítása, hanem a szervezetben zajló biztonsági folyamatok kompetens dokumentálása. .

Az információ általunk megadott definíció szerint az információszivárgás megállítása csak a következő módokon lehetséges:

- A bennfentesek önellenőrzése, hogy véletlenül se hozzák nyilvánosságra ezeket az információkat

- Felelősségteljes, bizonyított, erkölcsileg stabil emberek kinevezése vezetői pozícióba

- Hangsúlyozva ezeknek az embereknek, hogy nem minden információ a nagyközönségnek szól.

Sajnos ez a probléma teljes mértékben az emberi tényezők körébe tartozik. Szomorú, de még a legjobb hírszerző ügynökségek sem tudnak mindig megbirkózni vele.

A problémás adatszivárgás (fájlok, adatbázisok, dokumentumok nyomtatott másolatai stb.) kezelhető. De csak küzdeni lehet. Ezt a problémát sem lehet áthidalni, és itt van az ok. Nem számít, hogyan korlátozzuk az emberek információhoz való hozzáférését:

- Megmutathat egy dokumentumot egy személy a monitoron/nyomatban annak a kollégának, akinek azt nem szánják.

- Egy személy elfelejthet egy dokumentumot a nyomtatóban, az étkezőben, vagy felügyelet nélkül hagy egy irodát, tokot vagy széfet

- Egy személy a képernyőről írhat egy papírra

- Egy személy tud olvasni a telefonon vagy beszélni a hangrögzítőbe

- Mobiltelefonja kamerájával fényképet készíthet a monitor képernyőjéről

- Az ember végül egyszerűen emlékszik egy dokumentum tartalmára.

Többek között elveszhet vagy ellophatják ugyanazt a laptopot az adatokkal, és ezzel együtt az összes kulccsal együtt, ha az adatokat védett formában tárolták ott.

A szivárgási csatornák nyomon követésének problémáinak megoldása a probléma megoldásához a technikai eszközök megteremthetik az alapot: összegyűjtik az erőforrásokhoz való hozzáférés teljes statisztikáit, összefüggésbe hozhatják például egy fájl elérésének tényét ugyanazon fájl levélben történő elküldésével stb. A baj csak az, hogy a technikai eszközök túl sok információt szolgáltathatnak, amit végül is az embereknek kell ellenőrizniük, elemezniük. Azok. Még egyszer: a technikai eszközök nem hoznak eredményt.

Ha az érintettség hiányának bizonyításáról beszélünk, akkor az is nagy kérdés, hogy ez a probléma technikai eszközökkel megoldható-e. Ennek oka azonban még inkább politikai, mint technikai. Képzeld el: egy nap megjelenik egy cikk arról, hogyan szivárgott ki egy másik adatbázis a XXX cégnél. Az újságírók minden lehetséges módon tárgyalják ezt a témát, interjúkat készítenek biztonsági szakértőkkel az okokról, felidézik a kiszivárogtatások történetét, találgatnak ennek okairól stb. Szenzáció... Az Ön kijelentései, miszerint a cég nem érintett, és az információ nem tőled szivárgott ki, keveset érdekelnek, és ha megjelennek, az másnap lesz, amikor már alábbhagyott az érdeklődés a téma iránt .

Ráadásul senki sem tud 100%-os garanciát vállalni arra, hogy a szivárgás nem tőled származott. Csak megmutathatja, hogyan gondoskodik a biztonságukról, beleértve a technikai eszközöket is.

Amiről a bennfentesekkel küzdők nem beszélnek

Bármilyen védelmi eszköz kényelmetlenséget okoz - ez egy axióma. Minden bevezetett védelmi eszközt így vagy úgy fenn kell tartani – ez az élet törvénye. Azok. hülyeség telepíteni egy biztonsági eszközt és nem figyelni, hogy milyen eredményeket produkál.

Most az eredményekről.

Képzelje el, hogy körülbelül 1000 számítógépből álló hálózata van, amelyek mindegyike naponta legalább egyszer USB port pendrive-ba/mobiltelefonba/kamerába ragasztani. Ez azt jelenti, hogy naponta legalább 1000, ezen eszközök használatával kapcsolatos eseményt kénytelen elemezni. Nem hiszem, hogy lesz elég türelmem 2 napnál tovább.

Az a döntés, hogy mindent betiltunk, szintén nem mindig helyes. Néhány perc múlva a főnök megkérdezi, hogy miért nem olvasható a pendrive, a hirdetési osztály munkatársa pedig azt, hogy most hogyan tudja átvinni a nyomdába a szórólapok stb.

Megpróbálhatja azt mondani, hogy ha mondjuk egy adatfájlhoz való hozzáférést szabályozzuk, akkor az védett. Legalább megtaláljuk az utolsó embert, aki kiszivárogtatta ezt a fájlt. Ez akkor igaz, ha megfogjuk a kezét, például amikor megpróbálunk levélben elküldeni egy fájlt. Ellenkező esetben önámításnak tűnik.

Ha mindenki hozzáfér egy aktához, akkor először azok kerülnek gyanúba, akiknek nincs rá szüksége. De erre nincs garancia, és tapasztalt sebész nélkül nem fogjuk tudni kitalálni.

Ha korlátozták a hozzáférést a fájlhoz, akkor rájössz, hogy az információkat azok használták fel, akiknek hozzáférést engedélyeztek... Ez értékes, de hogy is mondjam, haszontalan. Néhány sajátosság azonosítható: például valaki az éjszaka közepén hozzáfért a fájlhoz. Ez valószínűleg szokatlan, de nem jelent semmit, különösen, ha a tulajdonos fiókot nem tagadja a fellebbezés tényét.

Ha az irányításról beszélünk, meg kell értenünk, hogy nem védhetjük meg magunkat egy bennfentestől, de ezt a fájlt be kell zárni egy alkalmazott elől.

Tehát követés vagy elhatárolás

Az aranyszabály, ezért lehetetlen: a biztonsági intézkedéseket a biztonsági politikáknak megfelelően kell végrehajtani.

Természetesen jó, hogy az e-mail-ellenőrző rendszer bevezetése arra késztette a szervezetet, hogy rájöjjön, mit lehet kinek küldeni, és milyen információkat kell bizalmasnak tekinteni.

De ha már előre kialakult volna a gondolat, hogy mi lehet és mi nem, akkor a cég választhatott volna egy kielégítőbb megoldást is, ha egyetértett volna abban, hogy egyáltalán szüksége van rá.

De ez még nem minden.

Fontos, hogy a szervezetben dolgozó és annak biztonságáért felelős emberek egyszer s mindenkorra maguk döntsék el, mi a szükségesebb és egyszerűbb számukra:

- Tárolja az összes adatot egy közös kupacban, és próbálja meg megtalálni, ki küldte azokat a szervezeten kívül

- Korlátozza az adatokhoz való hozzáférést, hogy csak azok férhessenek hozzá, akiknek szükségük van rá.

Az első lehetőség látványos, demonstratív. Mindenki látja, hogy a biztonsági osztály szakemberei négykézláb mászkálnak és szalagoznak USB portok. És ma a posta nem működik - végrehajtják új rendszer ellenőrzés.

A második módszer a gondos munka annak elemzésére, hogy kinek mire van szüksége, a hozzáférés-vezérlési mechanizmusok időigényes beállításai stb.

Mindenki a saját útját választja, de az első inkább arra emlékeztet, hogy lámpás alatt keresgélnek egy érmét: nem azért keresik ott, mert ott elvesztették, hanem azért, mert ott könnyebb.

Őrült eseménystatisztika

Ha egy témát hivatásos írók kezdenek kidolgozni, akkor minden egy kupacba kezd esni.

Szeretném megjegyezni, hogy ezek semmiképpen nem tartoznak a „bennfentes fenyegetés” fogalma alá, ezért nem blokkolják őket az információ-ellenőrzés technikai eszközei:

- Laptopok, flash meghajtók stb. elvesztése. – ez hanyagság.

- Laptopok, számítógépek, merevlemezek ellopása innen biztonsági másolatok- Ez valami hasonló a hackeléshez

- Vírusok miatti információszivárgás

- Információk szivárognak ki, ha egy hálózatot feltörnek, akár egy alkalmazott is

A bennfentes fenyegetés nem foglalja magában az olyan eseteket, mint például az ügyféladatbázis kiszivárgása az értékesítési igazgatóval együtt.

Kifelé menet el lehet venni a telefonkönyvét, de hogyan lehet elvenni az ügyféllel fennálló kapcsolatot, több éves közös intézeti tanulást stb.?

Fontos, hogy ne hagyd magad belerángatni egy olyan probléma megoldásába, amely nem létezik, vagy amely alapvetően nem megoldható.

Következtetések

Lehetetlen konkrét következtetést levonni a problémáról. Az élet igazsága az, hogy nagyon sok probléma kapcsolódik a bennfentesekhez. Egyes biztonsági szakemberek sajnos néha korlátozottak a nézetükben egy adott problémáról éppen a professzionalizmusuk miatt.

Példa: számukra az információ fájlok és adatbázisok (az első hiba az adat és információ fogalmának összekeverése). És elkezd küzdeni ezekkel a kiszivárogtatásokkal, ahogy csak tud: ismét az elidegenített médiák visszautasítása, a postai küldemények ellenőrzése, a dokumentumok nyomtatott példányainak számának és nyilvántartásának ellenőrzése, az aktatáskák ellenőrzése az épület kijáratánál, és egyre több. ... Ugyanakkor egy igazi bennfentes, aki mellesleg gyakran ismeri ezeket a vezérlőket, és arra használja majd, hogy faxon küldjön dokumentumot.

Szóval, mielőtt belerohanna a probléma elleni küzdelem forgatagába, érdemes felmérni ezt a problémát, összehasonlítani másokkal, és megalapozottabb döntést hozni?

Remélem, hogy maga a cikk és különösen annak megvitatása segít azonosítani az alkalmazás különféle árnyalatait szoftverés kiindulópont lesz a leírt probléma megoldásának kidolgozásában az információbiztonsági szakemberek számára.

nahna

Az Infowatch cég marketing részlege már régóta meggyőz minden érdeklődőt - informatikusokat, valamint a legfejlettebb informatikai vezetőket -, hogy a cég információbiztonságának megsértéséből eredő károk nagy része a bennfenteseket - a nyilvánosságra kerülő munkatársakat - terheli. üzleti titok. A cél egyértelmű – keresletet kell teremtenünk a gyártott termék iránt. Az érvek pedig elég szilárdnak és meggyőzőnek tűnnek.

A probléma megfogalmazása

Építsen ki egy rendszert, amely megvédi az információkat a személyzet általi lopástól LAN alapú Active Directory Windows 2000/2003. alatt található felhasználói munkaállomások Windows vezérlés XP. Vállalatirányítás és könyvelés 1C termékeken.A titkos információk tárolása háromféleképpen történik:

- DB 1C - hálózati hozzáférés RDP-n keresztül (terminál hozzáférés);

- megosztott mappák a fájlszervereken - hálózati hozzáférés;

- helyileg az alkalmazott számítógépén;

Mi van a piacon

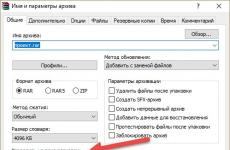

A vizsgált rendszereket három osztályba osztottam:- Kontextuselemzőkre épülő rendszerek - Surf Control, MIME Sweeper, InfoWatch Traffic Monitor, Dozor Jet stb.

- Statikus eszközzáron alapuló rendszerek - DeviceLock, ZLock, InfoWatch Net Monitor.

- Dinamikus eszközblokkolásra épülő rendszerek - SecrecyKeeper, Strazh, Accord, SecretNet.

Kontextuselemzőkre épülő rendszerek

Működési elv:A továbbított információban kulcsszavakat keresnek, és a keresési eredmények alapján döntenek az átvitel blokkolásának szükségességéről.

Véleményem szerint a felsorolt termékek közül az InfoWatch Traffic Monitor (www.infowatch.ru) rendelkezik a maximális képességekkel. Az alap a jól bevált Kaspersky Antispam motor, amely a legteljesebben veszi figyelembe az orosz nyelv sajátosságait. Más termékektől eltérően az InfoWatch Traffic Monitor az elemzés során nemcsak bizonyos sorok jelenlétét veszi figyelembe az ellenőrzött adatokban, hanem az egyes sorok előre meghatározott súlyát is. Így a végső döntés meghozatalakor nemcsak bizonyos szavak előfordulását veszik figyelembe, hanem azokat a kombinációkat is, amelyekben előfordulnak, ami lehetővé teszi az elemző rugalmasságának növelését. A fennmaradó funkciók szabványosak az ilyen típusú termékekhez - archívumok elemzése, MS Office dokumentumok, az ismeretlen formátumú fájlok vagy jelszóval védett archívumok átvitelének blokkolása.

A kontextuális elemzés alapján vizsgált rendszerek hátrányai:

- Csak két protokoll figyelhető meg - a HTTP és az SMTP (az InfoWatch Traffic Monitor esetében, és a HTTP forgalom esetén csak a POST-kérésekkel továbbított adatok kerülnek ellenőrzésre, ami lehetővé teszi a szivárgási csatorna megszervezését adatátvitel segítségével a GET módszerrel);

- Az adatátviteli eszközök nincsenek vezérelve - hajlékonylemezek, CD-k, DVD-k, USB-meghajtók stb. (Az Infowatchnak van egy terméke erre az esetre: InfoWatch Net Monitor).

- a tartalomelemzés alapján épített rendszerek megkerüléséhez elég a legegyszerűbb szövegkódolást (például: titkos -> с1е1к1р1е1т), vagy a szteganográfiát használni;

- a következő probléma nem oldható meg tartalomelemzés módszerével - nem jut eszembe megfelelő formai leírás, ezért csak egy példát mondok: van két Excel fájl - az elsőben kiskereskedelmi árak (nyilvános információk), a második - nagykereskedelmi árak egy adott ügyfél számára (privát információ), a fájlok tartalma csak számokban tér el. Ezek a fájlok nem különböztethetők meg tartalomelemzés segítségével.

A kontextuális elemzés csak forgalmi archívumok létrehozására és a véletlen információszivárgás elleni küzdelemre alkalmas, a problémát nem oldja meg.

Statikus eszközblokkolásra épülő rendszerek

Működési elv:A felhasználók hozzáférési jogokat kapnak a vezérelt eszközökhöz, hasonlóan a fájlokhoz való hozzáférési jogokhoz. Elvileg majdnem ugyanaz a hatás érhető el a szabványos Windows-mechanizmusokkal.

Zlock (www.securit.ru) - a termék viszonylag nemrég jelent meg, így minimális a funkcionalitása (a sallangokat nem számolom), és nem kifejezetten jól működik, például a menedzsment konzol néha összeomlik mentés közben beállításokat.

A DeviceLock (www.smartline.ru) egy érdekesebb termék, ami elég régóta a piacon van, így sokkal stabilabban működik és változatosabb a funkcionalitása. Például lehetővé teszi a továbbított információk árnyékmásolását, ami segíthet az incidens kivizsgálásában, de nem a megelőzésben. Ráadásul egy ilyen vizsgálatra nagy valószínűséggel akkor kerül sor, amikor a szivárgás ismertté válik, pl. jelentős idő elteltével annak bekövetkezése után.

Az InfoWatch Net Monitor (www.infowatch.ru) modulokból áll: DeviceMonitor (a Zlockhoz hasonló), FileMonitor, OfficeMonitor, AdobeMonitor és PrintMonitor. A DeviceMonitor a Zlock analógja, standard funkcionalitással, mazsola nélkül. FileMonitor - a fájlokhoz való hozzáférés szabályozása. Az OfficeMonitor és az AdobeMonitor lehetővé teszi a fájlok kezelésének szabályozását a megfelelő alkalmazásokban. A FileMonitor, az OfficeMonitor és az AdobeMonitor számára jelenleg meglehetősen nehéz hasznos, nem játékalkalmazást találni, de a jövőbeni verziókban lehetővé kell tenni a feldolgozott adatok kontextuális elemzését. Talán akkor ezek a modulok felfedik bennük rejlő lehetőségeket. Bár érdemes megjegyezni, hogy a fájlműveletek kontextuális elemzésének feladata nem triviális, különösen akkor, ha a tartalomszűrő alapja megegyezik a Traffic Monitoréval, pl. hálózat.

Külön meg kell mondani az ügynök védelméről a helyi rendszergazdai jogokkal rendelkező felhasználótól.

A ZLock és az InfoWatch Net Monitor egyszerűen nem rendelkezik ilyen védelemmel. Azok. a felhasználó leállíthatja az ügynököt, átmásolhatja az adatokat, és újraindíthatja az ügynököt.

A DeviceLock rendelkezik ilyen védelemmel, ami határozott plusz. A rendszerleíró adatbázissal való együttműködéshez szükséges rendszerhívások elfogásán alapul, fájlrendszerés folyamatmenedzsment. További előnye, hogy a védelem biztonságos módban is működik. De van egy mínusz is - a védelem letiltásához elegendő a Service Descriptor Table visszaállítása, amelyet egy egyszerű illesztőprogram letöltésével lehet megtenni.

A statikus eszközblokkolásra épülő vizsgált rendszerek hátrányai:

- Az információ továbbítása a hálózatba nem szabályozott.

- - Nem tudja, hogyan lehet megkülönböztetni a minősített információkat a nem titkos információktól. Ez azon az elven működik, hogy vagy minden lehetséges, vagy semmi sem lehetetlen.

- A szer kiürülése elleni védelem hiányzik vagy könnyen megkerülhető.

telepíteni hasonló rendszerek nem tanácsos, mert nem oldják meg a problémát.

Dinamikus eszközzáron alapuló rendszerek

Működési elv:Az átviteli csatornákhoz való hozzáférés a felhasználó hozzáférési szintjétől és a kezelt információ titkosságának mértékétől függően blokkolva van. Ezen elv megvalósítása érdekében ezek a termékek a hiteles hozzáférés-ellenőrzési mechanizmust használják. Ez a mechanizmus nem túl gyakran fordul elő, ezért részletesebben foglalkozom vele.

A hiteles (kényszerített) hozzáférés-szabályozás, ellentétben a diszkrecionális (a Windows NT és újabb biztonsági rendszereiben megvalósított), az, hogy egy erőforrás (például egy fájl) tulajdonosa nem gyengítheti az ehhez az erőforráshoz való hozzáférés követelményeit, hanem csak a szinted határain belül erősítsd meg őket. Csak egy speciális jogosultsággal rendelkező felhasználó – információbiztonsági tiszt vagy rendszergazda – lazíthat a követelményeken.

Az olyan termékek fejlesztésének fő célja, mint a Guardian, Accord, SecretNet, DallasLock és néhány más olyan információs rendszerek tanúsítása volt, amelyekbe ezeket a termékeket telepítik, hogy megfeleljenek az Állami Műszaki Bizottság (ma FSTEC) követelményeinek. Ez a tanúsítás kötelező azon információs rendszerek esetében, amelyekben kormányzati adatokat dolgoznak fel. titok, amely elsősorban az állami tulajdonú vállalatok termékei iránti keresletet biztosította.

Ezért az ezekben a termékekben megvalósított funkciók körét a vonatkozó dokumentumok követelményei határozták meg. Ami viszont oda vezetett, hogy a termékekben megvalósított funkcionalitások többsége vagy megduplázza a szabványos Windows funkcionalitást (objektumok törlés utáni tisztítása, RAM tisztítása), vagy implicit módon használja (diszkriminatív hozzáférés-szabályozás). A DallasLock fejlesztői pedig még tovább mentek azzal, hogy kötelező hozzáférés-szabályozást vezettek be rendszerükhöz a Windows diszkrecionális vezérlőmechanizmusán keresztül.

Az ilyen termékek gyakorlati használata rendkívül kényelmetlen, például a DallasLock újraparticionálást igényel a telepítéshez merevlemez, amelyet szintén harmadik féltől származó szoftverrel kell végrehajtani. Nagyon gyakran a tanúsítás után ezeket a rendszereket eltávolították vagy letiltották.

A SecrecyKeeper (www.secrecykeeper.com) egy másik termék, amely hiteles hozzáférés-felügyeleti mechanizmust valósít meg. A fejlesztők szerint a SecrecyKeeper-t kifejezetten egy konkrét probléma megoldására fejlesztették ki - az információlopás megakadályozására egy kereskedelmi szervezetben. Ezért ismét a fejlesztők szerint a fejlesztés során kiemelt figyelmet fordítottak az egyszerűségre és a könnyű kezelhetőségre, mind a rendszergazdák, mind a hétköznapi felhasználók. Hogy ez mennyire sikerült, azt a fogyasztó ítéli meg, i.e. minket. Ezenkívül a SecrecyKeeper számos olyan mechanizmust valósít meg, amelyek hiányoznak a többi említett rendszerben - például az erőforrások titkosságának szintjének beállítására. távoli hozzáférésés ügynökvédelmi mechanizmus.

Az információmozgás szabályozása a SecrecyKeeperben az információtitkossági szint, a felhasználói engedély szintjei és a számítógép-biztonsági szint alapján valósul meg, amely nyilvános, titkos és szigorúan titkos értékeket vehet fel. Az Információbiztonsági szint lehetővé teszi a rendszerben feldolgozott információk három kategóriába sorolását:

nyilvános - nem titkos információ, nincs korlátozás a vele való munka során;

titkos - titkos információ, a vele való munka során korlátozásokat vezetnek be a Felhasználó engedélyszintjétől függően;

szigorúan titkos - a vele való munka során korlátozásokat vezetnek be a Felhasználó hozzáférési szintjeitől függően.

Az információbiztonsági szint beállítható egy fájlhoz, hálózati meghajtóés annak a számítógépnek a portját, amelyen valamilyen szolgáltatás fut.

A felhasználói engedély szintjei lehetővé teszik annak meghatározását, hogy a felhasználó hogyan mozgassa át az információkat a biztonsági szintje alapján. A következő felhasználói jogosultsági szintek léteznek:

Felhasználói engedély szintje – korlátozza az információ maximális biztonsági szintjét, amelyhez az alkalmazott hozzáférhet;

Hálózati hozzáférési szint – korlátozza az információ maximális biztonsági szintjét, amelyet az alkalmazott továbbíthat a hálózaton;

A cserélhető adathordozóhoz való hozzáférés szintje – korlátozza az alkalmazottak által külső adathordozóra másolható információk maximális biztonsági szintjét.

Nyomtató hozzáférési szint – korlátozza az alkalmazottak által nyomtatható információk maximális biztonsági szintjét.

Számítógép biztonsági szintje – meghatározza a számítógépen tárolható és feldolgozható információk maximális biztonsági szintjét.

A közbiztonsági szintű információkhoz való hozzáférést bármely biztonsági engedéllyel rendelkező munkavállaló biztosíthatja. Az ilyen információk korlátozás nélkül továbbíthatók a hálózaton keresztül, és külső adathordozóra másolhatók. A nyilvánosnak minősített információkkal végzett munka előzményei nem követhetők nyomon.

A titkos biztonsági szinttel rendelkező információkhoz csak azok az alkalmazottak férhetnek hozzá, akiknek a biztonsági szintje legalább a titkos. Csak a titkos vagy magasabb hálózati hozzáférési szinttel rendelkező alkalmazottak továbbíthatnak ilyen információkat a hálózatnak. Csak azok az alkalmazottak másolhatják át ezeket az információkat külső adathordozóra, akiknek a cserélhető adathordozókhoz való hozzáférési szintje titkos vagy magasabb. Csak olyan alkalmazottak nyomtathatnak ilyen információkat, akiknek a nyomtató-hozzáférési szintje titkos vagy magasabb. A titkos szintű információval való munka története, i.e. naplózásra kerül, ha megpróbálja elérni, megkísérli a hálózaton keresztül továbbítani, külső adathordozóra másolni vagy kinyomtatni.

A szigorúan titkos titoktartási szinttel rendelkező információkhoz csak azok az alkalmazottak férhetnek hozzá, akiknek a felhatalmazási szintje szigorúan titkos. Csak a szigorúan titkos hozzáférési szinttel rendelkező alkalmazottak továbbíthatnak ilyen információkat a hálózatnak. Csak azok az alkalmazottak másolhatják át ezeket az információkat külső adathordozóra, akiknek a cserélhető adathordozóhoz való hozzáférési szintje szigorúan titkos. Csak olyan alkalmazottak nyomtathatnak ilyen információkat, akiknek a nyomtató hozzáférési szintje megegyezik a szigorúan titkos szinttel. A szigorúan titkos szintű információval való munka története, pl. naplózásra kerül, ha megpróbálja elérni, megkísérli a hálózaton keresztül továbbítani, külső adathordozóra másolni vagy kinyomtatni.

Példa: engedjen meg egy alkalmazottnak szigorúan titkos engedélyt, hálózati hozzáférési szintet titkos, cserélhető adathordozó hozzáférési szintet nyilvános és nyomtató hozzáférési szintet szigorúan titkosnak; ebben az esetben a munkavállaló bármilyen titkosságú dokumentumhoz hozzáférhet, a munkavállaló a titkosnál nem magasabb titkossági fokozatú információkat továbbíthat a hálózatba, másolhat például hajlékonylemezre, a munkavállaló csak a nyilvános titoktartási szintet, és az alkalmazott bármilyen információt kinyomtathat egy nyomtatón.

Az információk vállalaton belüli terjesztésének kezeléséhez minden alkalmazotthoz rendelt számítógép hozzá van rendelve egy számítógépes biztonsági szinthez. Ez a szint korlátozza az információk maximális biztonsági szintjét, amelyről bármely alkalmazott hozzáférhet erről a számítógépről, függetlenül a munkavállaló engedélyszintjétől. Hogy. ha egy alkalmazott jogosultsági szintje szigorúan titkos, és a számítógép, amelyen jelenleg dolgozik, nyilvános biztonsági szinttel rendelkezik, akkor az alkalmazott nem fogja tudni használni ezt munkaállomás nyilvánosnál magasabb biztonsági szinttel hozzáférhetnek az információkhoz.

Az elmélettel felvértezve próbáljuk meg a SecrecyKeeper segítségével megoldani a problémát. A feldolgozott információk egyszerűsített leírása információs rendszer a vizsgált absztrakt vállalkozásról (lásd a problémafelvetést), az alábbi táblázat segítségével végezhető el:

A vállalkozás alkalmazottait és munkaköri érdeklődési körét a második táblázat írja le:

Engedje meg a következő szerverek használatát a vállalatban:

1C szerver

Fájlszerver golyókkal:

SecretDocs – titkos dokumentumokat tartalmaz

PublicDocs – nyilvánosan elérhető dokumentumokat tartalmaz

Kérjük, vegye figyelembe, hogy a szabványos hozzáférés-vezérlés megszervezéséhez a szabványos képességeket használják operációs rendszerés alkalmazási szoftverek, azaz annak megakadályozása érdekében, hogy például egy vezető hozzáférjen a munkavállalók személyes adataihoz, nincs szükség további védelmi rendszerek bevezetésére. Kifejezetten az olyan információk terjesztésének megakadályozásáról beszélünk, amelyekhez a munkavállaló legálisan hozzáfér.

Térjünk át a SecrecyKeeper tényleges konfigurációjára.

Nem írom le a felügyeleti konzol és az ügynökök telepítésének folyamatát, minden a lehető legegyszerűbb - lásd a program dokumentációját.

A rendszer beállítása a következő lépésekből áll.

1. lépés: Telepítsen ügynököket az összes PC-re, kivéve a szervereket – ez azonnal megakadályozza, hogy olyan információkhoz jussanak, amelyek titkossági szintje magasabb, mint nyilvános.

2. lépés: Rendeljen engedélyszinteket az alkalmazottakhoz az alábbi táblázat szerint:

| Felhasználói engedély szintje | Hálózati hozzáférési szint | A cserélhető adathordozóhoz való hozzáférés szintje | Nyomtató hozzáférési szint | |

| igazgató | titkos | titkos | titkos | titkos |

| menedzser | titkos | nyilvános | nyilvános | titkos |

| személyügyi tiszt | titkos | nyilvános | nyilvános | titkos |

| könyvelő | titkos | nyilvános | titkos | titkos |

| titkár | nyilvános | nyilvános | nyilvános | nyilvános |

3. lépés: Rendelje hozzá a számítógép biztonsági szintjeit az alábbiak szerint:

4. lépés: Állítsa be az információbiztonsági szinteket a szervereken:

5. lépés: Állítsa be az információbiztonsági szinteket az alkalmazotti számítógépeken a helyi fájlokhoz. Ez a legidőigényesebb rész, mivel világosan meg kell érteni, hogy melyik alkalmazott milyen információval dolgozik, és mennyire kritikusak ezek az információk. Ha szervezete átesett egy információbiztonsági auditon, annak eredményei jelentősen megkönnyíthetik a feladatot.

6. lépés: Ha szükséges, a SecrecyKeeper lehetővé teszi a felhasználók által futtatható programok listájának korlátozását. Ez a mechanizmus a Windows szoftverkorlátozási szabályzatától függetlenül kerül megvalósításra, és akkor használható, ha például korlátozásokat kell előírni a rendszergazdai jogokkal rendelkező felhasználók számára.

Így a SecrecyKeeper segítségével jelentősen csökkenthető a jogosulatlan terjesztés kockázata minősített információ- szivárgások és lopások egyaránt.

Hibák:

- nehézséggel kezdeti beállítás helyi fájlok adatvédelmi szintjei;

Általános következtetés:

maximális lehetőségeket Az információk bennfentesekkel szembeni védelmére olyan szoftvert biztosít, amely képes dinamikusan szabályozni az információátviteli csatornákhoz való hozzáférést, a kezelt információ titkosságának fokától és a munkavállaló biztonsági engedélyének szintjétől függően.

Vállalat egyedülálló szolgáltatás vásárlók, fejlesztők, kereskedők és kapcsolt partnerek számára. Sőt, ez az egyik legjobb online áruházak Szoftver Oroszországban, Ukrajnában, Kazahsztánban, mely széles választékot, sok fizetési módot kínál ügyfeleinek, gyors (gyakran azonnali) rendelésfeldolgozást, a megrendelés folyamatának nyomon követését személyes szekcióban.