Az Orosz Föderáció biztonsági rendszere és javításának módjai. Az információbiztonsági rendszer fejlesztése Javaslatok az információbiztonság javítására

TANFOLYAM PROJEKT

témában: „A rendszer fejlesztése információ biztonság az "UK "Ashatli" LLC" vállalkozásnál

Bevezetés

A vállalatok, cégek és szervezetek információbiztonsági politikájának kialakítása témakörben aktuális modern világ. Az információbiztonság (vállalkozási és szervezeti szinten) az információ és a támogató infrastruktúra védelme a véletlen vagy szándékos természetes vagy mesterséges hatásokkal szemben, amelyek elfogadhatatlan károkat okozhatnak az információs kapcsolatok alanyaiban.

A vállalkozás korszerű helyi hálózattal rendelkezik, a szükséges szoftverek telepítve vannak, valamint internet-hozzáférés is biztosított. Ilyen számú információforrás megléte miatt szükség van információbiztonsági szabályzatra. Ennél a vállalkozásnál szükséges az információbiztonsági politika fejlesztése az információbiztonsági fenyegetések minimalizálása érdekében, ez a kurzusprojekt célja. Az információbiztonsági fenyegetés az információbiztonság megsértésére irányuló valós vagy potenciális cselekvés, amely anyagi és erkölcsi kárhoz vezet.

1. Az „MC „Ashatli” LLC információbiztonságának elemzése

Általános információk a szervezetről

Az Agroholding "Ashatli" egy dinamikusan fejlődő, vertikálisan és horizontálisan integrált mezőgazdasági vállalatcsoport, a "Buy Perm!" projekt résztvevője.

Az Ashatli mezőgazdasági üzem 2007-ben jött létre és ma a következő tevékenységi körökkel rendelkezik: tejtermesztés, tejfeldolgozás, növénytermesztés, zöldség-, saláta- és fűszernövénytermesztés üvegházban, hidroponikus virágkertészet, valamint föld- és húskiskereskedelem.

A dinamikusan fejlődő holding egyik előnye a munka sajátosságainak és az ügyfelek kívánságainak rugalmas megközelítése. A cég szakemberei szinte bármilyen volumenű és bonyolultságú munkát képesek elvégezni. Munkatársaink sokrétű munkatapasztalata és professzionalizmusa lehetővé teszi számunkra, hogy bármilyen feladatot a szerződéses határidőn belül elvégezzünk.

Az Ashatli Management Company LLC

614010, Oroszország, Perm régió, Perm, Komsomolsky prospect, 70a

1.2 A vállalati információforrások jellemzői

Az „Információról, információs technológiákról és információvédelemről” szóló szövetségi törvény értelmében a nyilvánosan elérhető információk közé tartoznak az általánosan ismert információk és egyéb információk, amelyekhez nincs korlátozva a hozzáférés. A nyilvánosan elérhető információkat bármely személy saját belátása szerint felhasználhatja, az ilyen információk terjesztésére vonatkozó szövetségi törvények által meghatározott korlátozások betartása mellett.

LLC „UK „Ashatli” nyilvános információ bemutatják a cég honlapján, vagy a kampánymenedzserek biztosíthatják. Ez az információ a következőket tartalmazza:

a szervezet alapszabályában foglalt információkat.

Pénzügyi kimutatások;

Vezetői összetétel stb.;

Tájékoztatás a kampány díjairól és pályázatairól;

Tájékoztatás az üresedésekről, valamint az alkalmazottak számáról és összetételéről, munkakörülményeikről és a javadalmazási rendszerről;

a kampánymenedzserek elérhetőségei;

A szervezet olyan információkkal is rendelkezik, amelyek felhasználását és terjesztését tulajdonosa korlátozza, pl. szervezet. Az ilyen információkat védett információnak nevezzük. Ez magában foglalhatja a szervezet alkalmazottainak személyes életével kapcsolatos információkat.

A következő információtípus az üzleti titkot képviselő információ. Az információs, információs technológiákról és információvédelemről szóló szövetségi törvény szerint az üzleti titkot (üzleti titkot) képező információ bármilyen jellegű (termelési, műszaki, gazdasági, szervezeti és egyéb), beleértve a tudományos szellemi tevékenység eredményeit is. - műszaki szféra, valamint a végrehajtási módszerekre vonatkozó információk szakmai tevékenység, amelyek harmadik felek előtti ismeretlenségük miatt tényleges vagy potenciális kereskedelmi értékkel bírnak, amelyekhez harmadik felek jogalapon nem férhetnek hozzá szabadon, amelyek tekintetében az ilyen információk tulajdonosa rendszert vezetett be kereskedelmi titok(A 2006. december 18-i 231-FZ szövetségi törvénnyel módosított 2. szakasz)

A következő információk az LLC „UK „Ashatli” üzleti titkai közé tartoznak:

Információk a dolgozók személyazonosságáról, lakcíméről.

Információk az ügyfelekről, elérhetőségeik és személyes adataik.

Információk a projektekről, a szerződési feltételekről.

NAK NEK információs források A cég papíralapú dokumentumokat és aktusokat tartalmaz, helyi számítógépes hálózat.

1.3 A vállalatra jellemző információbiztonsági fenyegetések

Az információbiztonságot fenyegető veszély az információ alapvető tulajdonságainak vagy tulajdonságainak – elérhetőség, integritás és bizalmasság – megsértésének lehetősége. Egy adott cégnél az információbiztonsági fenyegetés fő típusának tekinthető az üzleti titokhoz kapcsolódó információkhoz való jogosulatlan hozzáférés.

Az információbiztonsági objektumok befolyásolásának módszerei szerint a társadalom szempontjából releváns fenyegetések a következő besorolásúak: információs, szoftveres, fizikai, szervezeti és jogi.

Az információs fenyegetések a következők:

jogosulatlan hozzáférés az információs forrásokhoz;

információlopás archívumokból és adatbázisokból;

illegális információgyűjtés és -felhasználás;

A szoftverfenyegetések a következők:

számítógépes vírusok és rosszindulatú;

NAK NEK fizikai fenyegetések viszonyul:

információfeldolgozó és kommunikációs eszközök megsemmisítése vagy megsemmisítése;

adathordozók ellopása;

a személyzetre gyakorolt hatás;

A szervezeti és jogi fenyegetések a következők:

hiányos vagy elavult beszerzés információs technológiákés információs eszközök;

Az "UK "Ashatli" LLC vállalkozás ki lehet téve olyan információs fenyegetéseknek, mint pl

Adatbázisok feltörése vagy kereskedelmi információk jogosulatlan felhasználása adatoknak a vállalkozás versenytársainak történő továbbítása céljából, amely negatívan befolyásolhatja a vállalkozás tevékenységét, és szélsőséges esetben a vállalkozás tönkretételéhez vagy felszámolásához vezethet.

Bizalmas információk közzététele az alkalmazottak által, személyes haszonszerzésre való felhasználása nyereségszerzés céljából, mivel sok alkalmazott hozzáfér az 1C Trade Management adatbázisához.

A vállalati alkalmazottak szándékosan vagy véletlenül befolyásolhatják az információk terjesztését, például e-mailben,ICQés másokon digitális média kommunikációt, ami negatívan befolyásolhatja a vállalkozás hírnevét, mivel hozzáférnek a szervezet információihoz.

Az információbiztonság egyik leggyakoribb fenyegetése a kudarcok és kudarcok. szoftver, technikai eszközöket cégek, mivel a legújabb berendezések is gyakran meghibásodnak, előfordulhat, hogy a céget műszakilag gyenge minőségű berendezésekkel is szállítják.

Az MC Ashatli LLC-nél előfordulhat olyan helyzet, hogy jogosulatlan fizikai hozzáférés az információforrásnak számító műszaki eszközökhöz, valamint fontos információkat (flash meghajtó, külső merevlemez stb.) vagy csak adatokat tartalmazó adathordozók ellopása. Lényegében ez a szellemi tulajdon ellopása hálózaton keresztül vagy a média fizikai ellopása.

A sok fontos információs fenyegetés egyike a szervezet személyzetének hibái. A vezetők munkájában bekövetkezett mulasztások, a tanácsadók tisztességtelen feladatellátása az információs integritás megsértéséhez vezethet, és konfliktushelyzetek is kialakulhatnak az ügyfelekkel.

A szoftveres fenyegetések közé tartoznak a különféle rosszindulatú programok, a jelszavak elvesztése, a használt szoftverek bizonytalansága és a biztonsági mentési rendszer hiánya.

1.4 A vállalkozásnál alkalmazott információvédelmi intézkedések, módszerek és eszközök

A jogalkotási védelmi szint az információs és információtechnológiai területre vonatkozó jogalkotási aktusok összessége. Ez a szint magában foglalja: az Orosz Föderáció alkotmányát, az Orosz Föderáció Polgári Törvénykönyvét, az Orosz Föderáció Büntetőtörvénykönyvét, az „Információról, információs technológiákról és információvédelemről” szóló szövetségi törvényt stb.

Az információvédelem adminisztratív szintjét az információbiztonsági program tükrözi. A program alapja az információbiztonsági politika - egy közzétett dokumentum (dokumentumkészlet), amelyet a szervezet vezetése fogad el, és amelynek célja a szervezet információs erőforrásainak védelme. Ebben a szervezetben nem dolgoztak ki információbiztonsági szabályzatot, és nincs ilyen szintű információvédelem.

Az LLC Management Company Ashatli információvédelmére alkalmazott eljárási szintű intézkedések közé tartozik, hogy az épületbe csak előzetes egyeztetés alapján lehet belépni, és az épületben riasztórendszert telepítenek. Szintén sA helyiségek biztonságáról magánőrzővel kötöttek megállapodást.

Tekintsük a vállalatnál használt információbiztonsági eszközöket. Ebből összesen négy van (hardver, szoftver, vegyes, szervezeti).

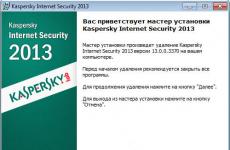

Használat víruskereső program minden számítógépen (ESET NOD32 Business Edition NOD 32 Antivirus)

Beépített használatával Windows eszközök hogy engedélyezze a számítógép felhasználóját.

Speciális bejelentkezési nevek/jelszavak használata az 1C Trade Management adatbázisban történő engedélyezéshez.

Hardver biztonság - zárak, ablakrácsok, biztonsági riasztók, hálózati szűrők, CCTV kamerák.

Szoftvervédelmi eszközök: használt eszközök operációs rendszer, például védelem, jelszó, fiókok.

A védekezés szervezési eszközei: helyiségek előkészítése számítógépekkel.

Szoftver- és hardverszinten a következő intézkedéseket alkalmazzák az információk védelmére:

2. Az információbiztonsági rendszer fejlesztése

2.1 Az információbiztonsági rendszer gyengeségei

Az információbiztonságot fenyegető néhány fenyegetést, mint például a kívülről érkező illetéktelen hozzáférést, a szoftverek helytelen működését vagy a műszaki hibákat, meglehetősen sikeresen semlegesítik. hozzáértő beállításés a hálózati adminisztráció, azonban a megelőzésre irányuló intézkedések belső fenyegetések nem létezik.

Az Ashatli Management Company LLC meglévő információbiztonsági rendszerének elemzése során a következő hiányosságokat azonosították:

Nem teljes használat funkcionalitás 1C. Az adatbázisban lévő adatokhoz való hozzáférési jogok nincsenek teljesen körülhatárolva, és a jelszavak nem felelnek meg a bonyolultsági követelményeknek, vagy egyes alkalmazottak egyszerűen nem használják őket.

Az interneten keresztül továbbított adatok formátumára és méretére nincs korlátozás (*.mp3,*. avi,*. rar) bizonyos alkalmazottak esetében.

Egyes alkalmazottak bizalmas információkat tárolnak nyilvános mappákban pusztán saját gondatlanságuk miatt, és tárolják a bejelentkezési azonosítót / jelszót is. információs rendszerek felhatalmazást igényel az asztalon könnyen elérhető helyeken.

A papíron lévő információk gyakorlatilag nem védettek, kivéve a legfontosabbakat. (Kölcsönszerződések, járadékszerződések, ellenőrzési eredmények stb.)

2.2 Vállalati információbiztonsági rendszer létrehozásának céljai és célkitűzései

Ebből arra következtethetünk, hogy nagy szükség van a meglévő információbiztonsági rendszer fejlesztésére. Gondosan védeni is kell ügyfélkör kampányt, mert nagyon fontos információ, amely nem tartozik a nyilvánosságra idegenek körében.

A kampányban dolgozók gyakran nem veszik észre, hogy a cég tevékenységének gyorsasága és ebből következően versenyképessége, így bérük mértéke közvetlenül függ az adatbázisok és dokumentumok integritásának megfelelő megszervezésétől, rendezett formában való tartásától.

Az elektronikus könyvelés működőképességére a legnagyobb veszélyt az interneten keresztül a hálózaton lévő számítógépekre bekerülő különféle vírusok jelentik, valamint az, hogy illetéktelen személyek hozzáférhetnek az elektronikus címjegyzékekhez és dokumentumokhoz.

Információvédelmi célok:

– a vállalkozás biztonságát fenyegető veszélyek megelőzése az információk megsemmisítésével, módosításával, eltorzításával, másolásával, blokkolásával vagy az információs erőforrásokba és információs rendszerekbe való jogellenes beavatkozás egyéb formáiból eredő, jogosulatlan cselekményekből eredő veszélyek megelőzése;

– Számítógépes technológia segítségével feldolgozott üzleti titkok megőrzése;

– az állampolgárok alkotmányos jogának védelme a személyes titkok megőrzéséhez és az információs rendszerekben elérhető személyes adatok bizalmas kezeléséhez.

Az információbiztonsági rendszer kialakításának célja a szervezetben: az információ integritása, az információ megbízhatósága és bizalmassága. A kiosztott feladatok teljesítésekor a cél megvalósul.

2.3 Javasolt intézkedések az információbiztonsági rendszer javítására jogszabályi, adminisztratív, eljárási, valamint hardver és szoftver szinten

Az LLC Management Company Ashatli információbiztonsági rendszerében feltárt hiányosságok kiküszöbölése érdekében a következő intézkedések bevezetését javasoljuk:

Jogalkotási szinten nem terveznek olyan változtatásokat, amelyek új intézkedéseket vezetnének be az információbiztonság érdekében.

Szükséges adminisztratív szintű intézkedések bevezetése a vállalat biztonsági politikájába. Adminisztratív szinten a következőket javasolják:

Hozzon létre egy sor információbiztonsági utasítást a vállalaton belül az alkalmazottak bizonyos kategóriái számára (módosítsa és tárolja a jelszavakat nehezen elérhető helyeken, tiltsa meg a harmadik féltől származó források látogatását stb.).

Biztosítson számos motivációs intézkedést az alkalmazottak motiválására a biztonsági politika betartására, valamint a vállalat biztonsági politikájának durva megsértésének büntetését. (bónuszok és bírságok)

A biztonsági rendszer eljárási szintű javítása érdekében a következő intézkedéscsomagokat javasoljuk:

Korlátozza az illetéktelen személyek hozzáférését a vállalat bizonyos részlegeihez.

Konzultációs tevékenységek sorozata a szervezet alkalmazottaival az információbiztonsági kérdésekről és a biztonsági szabályzat betartására vonatkozó utasításokról.

Szoftver és hardver szinten a következő intézkedések bevezetése javasolt:

Követelje meg minden alkalmazotttól, hogy jelszót használjon az 1C adatbázishoz való hozzáféréshez, és óvatosabban korlátozza a hozzáférést bizonyos adatbázisadatokhoz (könyvtárak, dokumentumok és jelentések) minden alkalmazott számára.

A hozzáféréshez meg kell változtatni az összes szabványos bejelentkezési nevet és jelszótADSL- Az útválasztónak jelszóra van szüksége, hogy megfeleljen a bonyolultsági szintnek.

Szűrők létrehozásával korlátozza az interneten keresztül az egyes alkalmazottak számára továbbított fájlformátumokat és fájlméreteketESETBÓLINT32 ÜzletiKiadás

Ezért döntöttünk az Ashatli LLC Alapkezelő Társaság meglévő információbiztonsági rendszerének módosításáról. A változtatások között a kulcs a személyzettel való munka, hiszen függetlenül attól, hogy milyen fejlett információbiztonsági szoftvert alkalmaznak, minden velük végzett munkát a személyzet végzi, és a szervezet biztonsági rendszerének főbb meghibásodásait rendszerint előidézik. , a személyzet által. A megfelelően motivált, a teljesítményre összpontosító személyzet már fele annak, ami bármely rendszer hatékony működéséhez szükséges.

2.4 A javasolt intézkedések hatékonysága

Az LLC Management Company Ashatli vállalat frissített biztonsági rendszerének legfontosabb előnye a személyzeti hozzáállás megváltozása. A meglévő biztonsági rendszerben a legtöbb problémát a személyzet okozta.

A használat előnyeiESET NOD32 Business Edition:

5 és 100 000 PC közötti vállalkozásokat céloz meg egy struktúrán belül

szerverre és munkaállomásra is telepíthető

proaktív védelem az ismeretlen fenyegetésekkel szemben

intelligens technológiák alkalmazása heurisztikus és aláírás-felismerési módszereket kombinálva

frissíthető heurisztikus mag ThreatSense

szabályos automatikus frissítés aláírási adatbázisok

Méretezhető megoldás

az összes bejövő levelezés teljes szkennelése POP3 és POP3s protokollokon keresztül

bejövő és kimenő beolvasás Email

részletes jelentést az észlelt rosszindulatú programokról

teljes integráció a népszerű e-mail kliensek: Microsoft Outlook, Outlook Express,Windows Mail, Windows Live Levél, Mozilla Thunderbirdés a The Bat!. Az alkalmazottak által az interneten továbbított és fogadott fájlok típusának és mennyiségének korlátozása egyrészt korlátozza a szervezet számára fontos információk kiszivárgását, másrészt csökkenti az internet terhelését, mivel az adatátviteli csatornák nem lesz elfoglalva a külső információk továbbításával.

Központosított irányítás

A megoldás használata ESET Remote Administrator Távolról telepíthet és eltávolíthat szoftvertermékeket ESET , ellenőrzi a vírusirtó szoftverek működését, hozzon létre szervereket a hálózaton belül a helyi termékfrissítésekhez ESET („tükrök”), amelyek lehetővé teszik a külső internetes forgalom jelentős csökkentését.

ESET NOD 32 Business Edition automatikusan jelentést készít a karanténba küldött észlelt fertőzött objektumokról, a fenyegetések dinamikájáról, eseményekről, vizsgálatokról, feladatokról, különféle kombinált jelentéseket készíthet stb. Lehetőség van figyelmeztetések és üzenetek küldésére protokollon keresztül SMTP vagy az üzenetkezelőn keresztül.

E-mailek és webes tartalmak szűrése

Kényelmes jelentések

Kiváló minőségű vírusirtó és hálózatvédelem lehetővé teszi, hogy elkerülje a számítógép működésének zavarait, ez különösen fontos a vezetők és tanácsadók munkahelyén. Az ilyen fejlesztések számos ügyfél számára hatással lesznek a kampány megbízhatóságára, mint üzleti partnerre, ami jótékony hatással lesz a kampány imázsára, valamint a bevételére. Automatikus biztonsági mentés az információk sértetlenségét és biztonságát, az archiválás pedig lehetőséget ad gyors helyreállítás a szükséges helyzetekben.

3. Információbiztonsági modell

A bemutatott információbiztonsági modell objektív külső és belső tényezők összessége, és ezek hatása a létesítmény információbiztonsági állapotára, valamint az anyagi vagy információs erőforrások biztonságára. Tárgynak minősül az anyagi és technikai eszközök, a személyes adatok, dokumentumok.

VÉDETT KÖTETKTY

VÉDETT TÁRGYAK- tanulók személyes adatai f

acultheta;Diákok személyes aktái;

Diákok személyes kártyái;

Aktuális dokumentumok;

Anyagi és műszaki eszközök.

VESZÉLYEK BIZTONSÁG

- lopás;

- illetéktelen hozzáférés;

- az információ integritásának megsértése adagok;

Szoftver- és hardverhibák.

VÉDELMI MÓDSZEREK

- szabályzatok;

- szervezési, technikai és rezsim intézkedések és módszerek;

- szoftver és hardver oby;

Szervezeti védelem.

VESZÉLYFORRÁSOK

- antropogén források (személyzet, diákok, betolakodók);

Technogén források (szoftver és hardver);

Természetes veszélyforrások (tüzek, árvizek, földrengések stb.).

Következtetés

A kurzusprojekt befejezése során az Ashatli vállalati LLC Management Company információbiztonsági eszközeinek elemzésére került sor. Elvégezték a vállalkozás információforrásainak elemzését, az információbiztonsági fenyegetések elemzését, és feltárták a megfelelő hiányosságokat.

A javasolt korrekciós intézkedések végrehajtása lehetővé teszi a vállalat számára, hogy növelje a biztonsági intézkedések hatékonyságát és csökkentse az információvesztés kockázatát. Meg kell jegyezni, hogy az információbiztonság megszervezésének vagy átszervezésének folyamata egy összetett folyamat, amelyben a programok, a személyzet és a berendezések egyidejűleg hatnak egymásra.

Az információbiztonság biztosításának problémájának megoldásához olyan törvényi, szervezési, szoftveres és technikai intézkedésekre van szükség, amelyek teljesen kiküszöbölik azt.

Felhasznált irodalom jegyzéke

Maklakov S.V. Információs rendszerek létrehozása az AllFusion Modeling Suite segítségével. – M.: Párbeszéd-MEPhI, 2003. – 432 p.

www. ashatli-agro.ru

2006. december 18-án kelt 231-F számú szövetségi törvény „Az információról, az információs technológiákról és az információvédelemről”.

a szövetségi törvény Orosz Föderáció 2006. július 27-én kelt 149-FZ „Az információról, az információs technológiákról és az információvédelemről”

Az Orosz Föderáció Belügyminisztériuma

Szövetségi állami oktatási intézmény

felsőoktatás

"Az orosz Belügyminisztérium Ufa Jogi Intézete

Szövetség"

Érettségi bemutató minősítő munka tovább

téma:

Biztonsági rendszer oroszul

Föderáció és javításának módjai

A mű szerzője: Art. gr. EK/b-52z Lukyanova O.A.

Vezető: Ph.D. Berezinets O.M.

A kutatás célja és célkitűzései, tárgya és tárgya

A tanulmány célja:tudományosan megalapozott biztonsági rendszer koncepció kidolgozása és

lehetőségeket kínál a fejlesztésére az Orosz Föderációban.

Kutatási célok:

mérlegelje a nemzetbiztonságot szolgáló tevékenységek fogalmának és tartalmának alapjait

RF;

feltárja a nemzeti és társadalmi fogalmi és szabályozási keretek biztosítását

az Orosz Föderáció biztonsága;

tanulmányozza az Orosz Föderáció nemzetbiztonsági stratégiáját és a rendészeti feladatokat

szervek;

tükrözze a gazdasági biztonságot, mint az ország nemzeti és társadalmi-gazdasági biztonságának szerves elemét: koncepció és jogi szabályozás;

elemezni jelen állapot, veszélyek és a gazdasági biztonság küszöbértéke;

fontolja meg az Orosz Föderáció gazdasági biztonságának szintjének meghatározására szolgáló módszereket;

feltárja az Orosz Föderáció gazdasági biztonságát biztosító mechanizmust;

tükrözik az Orosz Föderáció gazdasági biztonságának megvalósításának problémáit;

javaslatot tesz az Orosz Föderáció gazdasági biztonságának javítására.

A kutatás tárgya és tárgya:

Az objektum az Orosz Föderáció biztonsági rendszere.

A tanulmány tárgya a biztonsági rendszerrel kapcsolatos kapcsolatok sajátosságai

Orosz Föderáció.

Az Orosz Föderáció nemzetbiztonságát biztosító tevékenységek koncepciójának és tartalmának alapjai

1. A nemzetbiztonsági politika sajátosságai a következők:hogy ez az állam, a társadalom és a polgárok azonosítási tevékenysége,

ellenőrzés, megelőzés, elhárítás, csökkentés, lokalizáció,

semlegesíteni és kiküszöbölni a bennszülöttek kárának lehetőségeit

az ország érdekeit és azok érvényesülését

2. Maga az erők és a támogatási eszközök befolyásának tárgya

nemzetbiztonsági – fenyegetések és veszélyek – jelentenek

országos szintű problémák különböző területekről

társadalmi élet, a túlélés küszöbére sodorva az országot.

3. Nemzetbiztonsági rendszer

a szervek és a védelmi erők szövetsége,

állam és közbiztonság.

4. A hatóságok és az irányító szervek tevékenysége

gazdasági stabilizáció, a lakosság szociális biztonsága, in

az egészségügy, az oktatás, a kultúra és a környezetvédelem területén

biztosításához szükséges alapot teremt a természeti környezet

nemzetbiztonság, és gyakran szerepel benne mint

a fenyegetésmegelőzési alrendszer szerves része.

Szabályozási és jogi keret az Orosz Föderáció közbiztonságának biztosítására

Az Orosz Föderáció alkotmánya, szövetségi törvények, az Orosz Föderációt alkotó jogalanyok törvényei,az Orosz Föderáció elnökének és az Orosz Föderáció kormányának szabályozási jogi aktusai

Nem kevésbé jelentősek az olyan koncepcionális dokumentumok, mint a Nemzeti Stratégia

az Orosz Föderáció biztonsága és az Orosz Föderáció közbiztonsági koncepciója. Részletes

A közbiztonság biztosításának jogalapjának felsorolását a Kbt. 7

„A közbiztonság fogalma az Orosz Föderációban”, amelyben amellett

a fent említett normatív jogi aktusok általánosan elfogadott elveket és

nemzetközi jogi normák, nemzetközi szerződések, valamint alkotmányok

az Orosz Föderációt alkotó jogalanyok és önkormányzatok (alapszabályai).

Számos szabályzatot is kiemelnek: a normatív jogi aktusokat

szövetségi végrehajtó hatóságok és végrehajtó hatóságok

az Orosz Föderáció alanyai, megyei szabályozási jogi aktusok.

Az Orosz Föderáció nemzetbiztonsági stratégiája és a bűnüldöző szervek feladatai

5Az Orosz Föderáció nemzetbiztonsági stratégiája és

feladatokat bűnüldözés

A nemzetbiztonsági stratégia szerint:

Az állam- és közbiztonság biztosításának fő irányai:

- az állam személyi biztonság és tulajdonjog garantáló szerepének erősítése;

- fejlesztés jogi szabályozás bűnmegelőzés (beleértve a tájékoztatást

szféra), a korrupció, a terrorizmus és a szélsőségesség, a kábítószer-kereskedelem és az ilyen jelenségek elleni küzdelem;

- az állambiztonság és a rendvédelmi szervek, valamint a civil társadalom közötti interakció fejlesztése

növeli a polgárok bizalmát az Orosz Föderáció bűnüldözési és igazságszolgáltatási rendszerében.

a biztonság biztosításának módjai:

- a rendvédelmi szervek hatékonyságának növelése;

- Egyetlen javítása államrendszer bűnmegelőzés;

- a kriminalizáció szintjének csökkentését célzó speciális intézkedések kidolgozása és alkalmazása

közkapcsolatok;

- a fenntarthatóságot akadályozó korrupciót kiváltó okok és feltételek felszámolása

az Orosz Föderáció fejlesztése és a stratégiai nemzeti prioritások végrehajtása;

- a rendvédelmi szervek és szakszolgálatok átfogó fejlesztése, a szociális garanciák erősítése

alkalmazottaiknak a bűnüldözési tevékenységek tudományos és technikai támogatásának javítása,

szakember szakmai képzési rendszerének kialakítása az állami és

közbiztonság;

- az állami és közbiztonsági szervek társadalmi felelősségének növelése;

- a szövetségi végrehajtó hatóságok szerkezetének és tevékenységének javítása.

Problémák az Orosz Föderáció szövetségi törvényének „A biztonságról” No. 390-FZ

6Az Orosz Föderáció szövetségi törvényének problémái „On

biztonság" No. 390-FZ

1. a törvénynek nemcsak szövetségi, hanem szövetségi státusszal kell rendelkeznie

alkotmányjog, hiszen az 1992-es törvénnyel ellentétben ez a szabályozás

a jogi aktus az Orosz Föderáció Alkotmányának konkrét rendelkezésein alapul, ezen felül

Az Alaptörvény közvetlen utasítást is tartalmaz (az egymással összefüggő

rendelkezéseit. Az Orosz Föderáció Alkotmányának 106. és 108. cikke, amely meghatározza a szükséges kérdések listáját

FKZ település)

2. a „biztonság” fogalmát felváltotta a fogalom

„nemzetbiztonság”, amire a név is utal

pontjában foglaltak szerint módosítani kell, és

kikötik, hogy ez nemzetbiztonsági törvény

3. az Art. 3. része tartalmának szó szerinti értelmezése. A szóban forgó törvény 4. cikke lehetővé teszi

azt állítják, hogy a kormány politikáját ezen a területen csak a következő napon hajtják végre

az Orosz Föderáció elnöke által kiadott szabályzatok és szabályozási jogi aktusok alapján,

Az Orosz Föderáció kormánya és más nemzetbiztonsági szervek

A közbiztonság jogi keretének javításának módjai

7A jogalkotás javításának módjai

közbiztonsági bázisok

1. A közbiztonság fogalmának egymásnak ellentmondó értelmezésének elkerülése, mert

egységes jogszabályilag rögzített fogalmi apparátus kialakítása, valamint

az összes végrehajtó hatóság munkájának és interakciójának optimalizálása és

szabályozás egyes fajok fejleszteni kell a közbiztonságot és

elfogad a szövetségi törvény„A közbiztonságról az Orosz Föderációban”

2. A meglévőn bizonyos változtatásokat, kiigazításokat kell végrehajtani

jelenleg a jogszabályi keret. Először is meg kell jegyezni, hogy minden

alapján külön közbiztonsági intézmény működik

különféle speciális normák mind a szövetségi jogszabályok, mind

alapszabályok és szabályzatok. Ez közvetlenül befolyásolja a hatékonyságot

alkalmazott és végrehajtott intézkedések és intézkedések

A gazdasági biztonság definíciója

8A gazdasági biztonság definíciója

A gazdasági biztonság legsikeresebb meghatározása, amely alapján

véleményünk, I.Ya. Bogdanov. Véleménye szerint gazdasági

a biztonság az ország gazdaságának állapota,

amely térfogati és szerkezeti paramétereket tekintve az

elegendő a meglévő állapot biztosításához

állapota, függetlensége a külső nyomástól

politikai és társadalmi-gazdasági fejlődés, valamint

elegendő a legális jövedelem szintjének fenntartásához,

a lakosság abszolút többségét biztosítva

a civilizált normáknak megfelelő jólét

országok

Az Orosz Föderáció gazdasági biztonsági rendszerének felépítése

9A gazdasági rendszer felépítése

az Orosz Föderáció biztonsága

A gazdasági biztonságot fenyegető veszélyek

10A gazdasági biztonságot fenyegető veszélyek

Egy ország gazdasági biztonságának szintjének kritériumalapú értékelése magában foglalja a következő paraméterek figyelembevételét, meghatározását és elemzését

11A gazdasági biztonság szintjének kritérium alapú értékelése ben

Az ország a következők rögzítését, azonosítását és elemzését foglalja magában

paramétereket

1. Az erőforrás-potenciál állapota, amelyen belül az erőforrás-felhasználás hatékonyságát vizsgálják,

tőke és munkaerő, a stratégiai erőforrások állami ellenőrzésének fenntartása, az erőforrás-export volumene

államon kívül anélkül, hogy nemzetgazdasági kárt okozna

2. Az ország tudományos-technikai potenciáljának állapota, amely függ a kutatóintézetek fejlettségi szintjétől, innovatív tudományos fejlesztések bevezetésének lehetőségétől,

biztosítsa az állam függetlenségét a tudományos és műszaki haladás stratégiailag fontos területein

3. Az állam pénzügyi rendszerének stabilitása, az inflációs mutatókból, kialakulásból és

az állami költségvetés kiadásai, a piaci entitások védettségi foka, konvertálhatósága

Nemzeti valuta

4. Kiegyensúlyozott külgazdasági politika a lakossági igények egyidejű kielégítése és

a hazai termelők védelme

5. A lakosság életszínvonala (szegénységi szint, munkanélküliség, vagyoni differenciálódás, jövedelmek

adózás)

6. A gazdaság versenyképessége, amely a kormányzati szervek stratégiai intézkedéseitől függ

fejlesztési programok végrehajtása egyes iparágak és gazdasági ágazatok számára

7. Jogi mechanizmusok rendelkezésre állása a nemzetgazdasági alanyok érdekeinek védelmében

Az állam és régiói gazdasági biztonságát biztosító mechanizmus fő összetevői

12A támogató mechanizmus fő összetevői

az állam és régióinak gazdasági biztonsága

Javaslatok és ajánlások az Orosz Föderáció nemzetbiztonsági stratégiájának optimalizálására egy hatékony gazdasági rendszer alkalmazásával

13Javaslatok és javaslatok a stratégia optimalizálásához

az Orosz Föderáció nemzetbiztonsága használatán keresztül

Oroszország hatékony gazdasági biztonsági rendszere

1. jogi aktusban

nem csak a stratégiai konszolidációt

nemzetbiztonsági fenyegetések

RF, hanem ellenintézkedések is

folyamatok meghatározásával,

részfolyamatok, mátrixok

felelősségek, határidők és

várt eredmények mindegyiknél

színpad

2. biztosítsa a szigorú betartást

fejlesztési stratégiák ellenőrzésen keresztül

minden szakaszában különös hangsúllyal

a felelősségről, a határidőkről és

a terv végrehajtását

3. minden iterációnál korrelálnak

költségek eredménnyel, hangsúlyozással

a célok hatékony eléréséhez és

cselekvések hatékonysága

4. minden állam

a szervnek/szerviznek évente kell

beszámol a teljesítményéről

a kiadások és a bevételek összehangolásával

tevékenységükön keresztül költségvetést,

amely biztosítja a megszüntetést

nem hatékony szolgáltatások és szervek,

egységes és

szabványosított megközelítést

tevékenységek

5. szigorítsa a felelősség szintjét

állapot tisztviselők a bűncselekmények és

általuk elkövetett bűncselekmények,

amely lehetővé teszi, hogy magabiztos legyen az övéikben

pártatlanság és „tiszta” munka

6. a használat relevanciája és

tartalékrendszer létrehozása

7. kelteni a vágyat az Orosz Föderáció polgáraiban

követi az ország érdekeit

a szükség megértése és

a cselekvések jelentősége, valamint

visszatérni a társadalomba

A gazdasági biztonságot regionális szinten biztosító állami stratégia megvalósításának fő irányai

14Az államstratégia megvalósításának főbb irányai

gazdasági biztonság biztosítása a régióban

szint

1.

Leküzdése

következményei

válság

teljesítmény

gazdaságosan

növekedés be

igazi

ágazat

gazdaság

régió és annak

alárendeltség

feladatokat

társadalmi-gazdasági

fejlesztés

Államok

2.

Alapvető

nyereség

pénzügyi

Biztonság

vidék,

kiemelten fontos

oh erősítés

pénzügyi

lehetséges

igazi

ágazatokban

közgazdaságtan,

tantárgyak

sikerült

Ia minden formája

ingatlan

És,

háztartások

3. Teremtés

megbízható

garanciákat

technológiailag

Jaj

Biztonság;

frissítés és

régiek cseréje

fő-

alapok

vállalkozások

és intézmények

szint

elhasználódás

melyik

közeledik

Nak nek

kritikai

és összege

80-82 %

4. Nyereség

energia

Biztonság

vidék,

végrehajtás

aktív

politikusok

energiatakarékos

kutatás és fejlesztés

saját

energiapotenciál

ala,

diverzifikáció

Értékesítési piacok vagyok

termékek és

Teremtés

feltételekhez

igazi

verseny be

gömb

energiával ellátva

és én

5. Megoldás

Teljes

összetett

problémáktól

melyik

attól függ

étel

naya

biztonság

kimondja

általában

6.

Belépés tilalma

terjeszkedés

gyenge minőségű

s importált

termékek és

étel

ezekből az árukból,

melyik

Talán

előállítani

szükséges

kötetek

agráripar

új

komplex be

vidék

7. Megoldás

a legtöbb

sürgős problémák be

gömb

definíciók

hosszútávú

prioritások be

gömb

környezetbarát

th

Biztonság

és a biztonság

környező

természetes

környezet

Egy vállalkozás információbiztonságának elemzése után megállapítható, hogy az információbiztonságban nem fordítanak kellő figyelmet a következő pontokra:

– a vállalati adatbázis szabálytalan biztonsági mentése;

– az adatokról nem készül biztonsági másolat az alkalmazottak személyi számítógépére;

– az e-mail üzeneteket a szerverek tárolják postai szolgáltatások az interneten;

– egyes alkalmazottak nem rendelkeznek megfelelő készségekkel a munkához automatizált rendszerek;

– az alkalmazottak hozzáférhetnek személyi számítógépek kollégái;

– az anti hiánya vírusprogramok egyes munkaállomásokon;

– a hozzáférési jogok nem megfelelő differenciálása hálózati erőforrások;

– nincsenek biztonsági előírások.

A fentiek mindegyike nagyon fontos hátránya a vállalati információbiztonság biztosításának.

Kockázatelemzés

A fenyegetés veszélyét a kockázat határozza meg sikeres végrehajtása esetén. A kockázat potenciális kár. A kockázat elfogadhatósága azt jelenti, hogy a fenyegetés megvalósulása esetén a kár nem jár súlyos negatív következményekkel az információ tulajdonosára nézve. A szervezetnek a következő kockázatai vannak:

1. A vállalati adatbázis szabálytalan biztonsági mentése;

Következmények: adatvesztés a vállalkozás működéséről.

2. Az adatokról nem készül biztonsági másolat az alkalmazottak személyi számítógépére;

Következmények: Ha a berendezés meghibásodik, néhány fontos adat elveszhet.

3. Az e-mail üzeneteket az interneten található levelezőszolgáltatások szerverein tárolják;

4. Egyes alkalmazottak nem rendelkeznek elegendő készséggel az automatizált rendszerekkel való munkavégzésben;

Következmények: hibás adatok tárolását eredményezheti a rendszerben.

5. Az alkalmazottak hozzáférhetnek kollégáik személyi számítógépéhez;

6. Vírusirtó programok hiánya egyes munkaállomásokon;

Következmények: vírusok és rosszindulatú szoftverek megjelenése a rendszerben

7. A hálózati erőforrásokhoz való hozzáférési jogok nem megfelelő differenciálása;

Következmények: a figyelmetlenség adatvesztéshez vezethet.

8. Nincsenek biztonsági előírások.

Az információbiztonsági rendszer célja és céljai

A vállalkozás biztonsági rendszerének fő célja az anyagi és technikai eszközök, dokumentációk ellopása miatti tevékenységében bekövetkezett károk megelőzése; ingatlanok és értékek megsemmisítése; a bizalmas információk felfedése, kiszivárogtatása és azokhoz való jogosulatlan hozzáférés; a műszaki támogató berendezések meghibásodása termelési tevékenységek, beleértve az információs technológiát, valamint a vállalati személyzet károsodásának megelőzését.

A biztonsági rendszer céljai:

· a vállalkozás, szervezeti egységei és alkalmazottai jogainak védelme;

· a pénzügyi, tárgyi és információs források megőrzése és hatékony felhasználása;

· a vállalkozás imázsának és profitnövekedésének növelése a szolgáltatások minőségének és az ügyfelek biztonságának biztosításával.

A vállalati biztonsági rendszer céljai:

· a személyzetet és az erőforrásokat fenyegető veszélyek időben történő azonosítása és megszüntetése; a vállalkozás érdekeinek anyagi, anyagi és erkölcsi sérelmét, megsértését elősegítő okok és feltételek normál működésés fejlesztés;

· az információk kategóriákba sorolása korlátozott hozzáférés, és egyéb erőforrások – különböző szintű sérülékenység (veszély) és megőrzés tárgya;

· a biztonsági fenyegetésekre és a vállalat működésében tapasztalható negatív tendenciák megnyilvánulásaira való azonnali reagálás mechanizmusának és feltételeinek megteremtése;

· az erőforrások elleni támadások és a személyzetet érő fenyegetések hatékony visszaszorítása a biztonság integrált megközelítése alapján;

A biztonsági rendszer megszervezésének és működtetésének a következő elveken kell alapulnia:

Bonyolultság. Magában foglalja a személyzet biztonságának, az anyagi és pénzügyi erőforrások, a mindenkitől származó információk biztonságának biztosítását lehetséges fenyegetéseket minden rendelkezésre álló jogi eszközzel és módszerrel, a teljes életciklus alatt és minden üzemmódban, valamint a rendszer működés közbeni fejlődési és fejlesztési képessége.

Megbízhatóság. A különböző biztonsági zónáknak egyformán megbízhatónak kell lenniük a fenyegetés előfordulásának valószínűsége szempontjából.

Időszerűség. A rendszer azon képessége, hogy proaktív jellegű legyen a biztonsági fenyegetések elemzésén és előrejelzésén, valamint az ezek elleni hatékony intézkedések kidolgozásán alapulóan.

Folytonosság. Nincsenek fennakadások a biztonsági rendszerek működésében javítások, cserék, karbantartás stb. miatt.

Jogszerűség. Biztonsági rendszerek fejlesztése a meglévő jogszabályok alapján.

Ésszerű elegendőség. Elfogadható biztonsági szint kialakítása, amelynél az esetleges károk valószínűsége és mértéke kombinálódik a biztonsági rendszer fejlesztésének és üzemeltetésének maximálisan elfogadható költségeivel.

Az irányítás centralizálása. A biztonsági rendszer önálló működése egységes szervezeti, funkcionális és módszertani elvek szerint.

Kompetencia. A biztonsági rendszert olyan személyeknek kell létrehozniuk és kezelniük, akik megfelelő szakmai felkészültséggel rendelkeznek a helyzet helyes felméréséhez és a megfelelő döntések meghozatalához, beleértve a fokozott kockázatot is.

A biztonsági rendszer legsebezhetőbb pontja a vállalati alkalmazottak, valamint a szoftver és a hardver. Különösen a személyi számítógépeken lévő adatokról nem készül biztonsági másolat berendezés meghibásodása esetén, egyes fontos adatok elveszhetnek; Az MS Windows XP operációs rendszer és a használt szoftverek frissítése nem történik meg, ami a PC-n tárolt információkhoz való jogosulatlan hozzáféréshez vagy a szoftver hibái miatti károsodásához vezethet; Az alkalmazottak internetes forrásokhoz való hozzáférése nem ellenőrzött, ami adatszivárgáshoz vezethet; az üzleti e-mail levelezés az interneten keresztül, nem biztonságos csatornákon keresztül történik, az e-mail üzeneteket postai szolgáltatások szerverein tárolják az interneten; egyes alkalmazottak nem rendelkeznek kellő ismeretekkel az akadémián alkalmazott automatizált rendszerekkel való munkavégzésben, ami hibás adatok megjelenéséhez vezethet a rendszerben; a dolgozók hozzáférhetnek kollégáik személyi számítógépéhez, ami gondatlanság esetén adatvesztéshez vezethet; Az archívumhoz minden oktató hozzáfér, aminek következtében egyes személyes iratok elveszhetnek, vagy a keresésük elhúzódhat; Nincsenek biztonsági előírások.

Az információbiztonsági rendszer fő célja a létesítmény fenntartható működésének biztosítása, a biztonságát fenyegető veszélyek megelőzése, a vállalkozás jogos érdekeinek védelme az illegális támadásokkal szemben, a védett információk nyilvánosságra hozatalának, elvesztésének, kiszivárgásának, eltorzulásának és megsemmisülésének megakadályozása, valamint Személyes adat, biztosítva a normál termelési tevékenységet a létesítmény összes részlegében.

Az információbiztonsági rendszer másik célja a nyújtott szolgáltatások minőségének és a biztonsági garanciák javítása.

Az információbiztonsági rendszer kialakításának célja a szervezetben: az információ integritása, az információ megbízhatósága és bizalmassága. A kiosztott feladatok teljesítésekor a cél megvalósul.

Az információbiztonsági rendszerek létrehozása az IS-ben és az IT-ben a következő elveken alapul:

A biztonsági rendszer felépítésének szisztematikus megközelítése, amely egymással összefüggő szervezeti, szoftveres, hardveres, fizikai és egyéb tulajdonságok optimális kombinációját jelenti, amelyet a hazai és külföldi biztonsági rendszerek létrehozásának gyakorlata is megerősít, és az információfeldolgozás technológiai ciklusának minden szakaszában alkalmazzák.

A rendszer folyamatos fejlesztésének elve. Ez az elv, amely a számítógépes információs rendszerek egyik alapelve, még inkább releváns az információbiztonság szempontjából. Az információs fenyegetések informatikai megvalósításának módszerei folyamatosan fejlesztenek, ezért az IP-biztonság biztosítása nem lehet egyszeri lépés. Ez egy folyamatos folyamat, amely az információbiztonsági rendszer legracionálisabb módszereinek, módszereinek és módozatainak megalapozásából és megvalósításából, folyamatos monitorozásból, szűk keresztmetszetek és gyengeségek, az információszivárgás lehetséges csatornáinak és a jogosulatlan hozzáférés új módszereinek feltárásából áll.

A feldolgozott információkhoz való hozzáférés és a feldolgozási eljárások hatásköreinek szétválasztása és minimalizálása, pl. mind a felhasználóknak, mind maguknak az IS alkalmazottaknak legalább szigorúan meghatározott jogosítványokat biztosítanak, amelyek elegendőek hivatalos feladataik ellátásához.

A jogosulatlan hozzáférési kísérletek teljes körű ellenőrzése és regisztrációja, pl. az egyes felhasználók személyazonosságának pontos megállapításának és tevékenységeinek rögzítésének szükségessége egy esetleges vizsgálathoz, valamint az informatikai információfeldolgozási műveletek előzetes regisztráció nélkül történő végrehajtásának lehetetlensége.

A védelmi rendszer megbízhatóságának biztosítása, pl. a megbízhatóság szintjének csökkentésének lehetetlensége meghibásodások, meghibásodások, hacker szándékos cselekedetei vagy a felhasználók és a karbantartó személyzet nem szándékos hibái esetén.

A védelmi rendszer működése feletti ellenőrzés biztosítása, pl. eszközök és módszerek létrehozása a védelmi mechanizmusok teljesítményének ellenőrzésére.

Mindenféle kártevőirtó eszköz biztosítása.

A védelmi rendszer használatának gazdasági megvalósíthatóságának biztosítása, amely a fenyegetések megvalósításából eredő, az IS-t és az IT-t érő lehetséges károk többletében fejeződik ki, mint a SIS fejlesztésének és üzemeltetésének költségei.

2. ESET NOD 32 víruskereső rendszer, amely ellen védekezni kell számítógépes vírusok.

Az adatbázisokat rendszertelenül frissítik, és a munkaállomásokat átvizsgálják.

3. Beépített Windows biztonsági mentés az archívumok létrehozásához.

Az OS Backup Wizard egy biztonsági mentés gyors létrehozására és visszaállítására szolgáló program a Windows másolatai. Lehetővé teszi a teljes Windows vagy csak egy másolat létrehozását külön fájlokatés mappákat.

4. Titkosítás 2048 bites kulccsal a vpn csatornához (csatlakozás az irodához menedzsment cég levél- és dokumentumkezeléshez).

2. fejezet A NIB fejlesztése

2.1 Az információbiztonsági rendszer gyengeségei

Az információbiztonsággal kapcsolatos problémák elemzése során figyelembe kell venni a biztonság ezen aspektusának sajátosságait, ami abban áll, hogy az információbiztonság összetevő az információs technológia példátlanul gyors ütemben fejlődő terület. Itt nem annyira az egyéni döntések (törvények, képzések, szoftver- és hardvertermékek) a fontosak. modern szinten, hány olyan mechanizmus generál új megoldásokat, amelyek lehetővé teszik, hogy a technológiai fejlődés ütemében éljen.

A modern programozási technológiák nem teszik lehetővé hibamentes programok létrehozását, ami nem járul hozzá az információbiztonsági eszközök gyors fejlődéséhez.

Egy vállalkozás információbiztonságának elemzése után megállapítható, hogy nem fordítanak kellő figyelmet az információbiztonságra:

rendszer-hozzáférési jelszavak hiánya;

Nincsenek jelszavak az 1C: Enterprise programmal végzett munka során, az adatok megváltoztatásakor;

A fájlok és információk további védelme nincs (nincs alapvető jelszókérés a fájlok megnyitásakor vagy megváltoztatásakor, nem beszélve az adattitkosítási eszközökről);

A vírusirtó programok adatbázisainak rendszertelen frissítése és a munkaállomások ellenőrzése;

Sok papíralapú dokumentumot többnyire mappákban tárolnak (néha nélkülük) az alkalmazottak asztalán, ami lehetővé teszi a támadók számára, hogy az ilyen típusú információkat saját céljaikra könnyen felhasználják;

A vállalatnál nem folyik rendszeres megbeszélés az információbiztonsági kérdésekről és az ezen a területen felmerülő problémákról;

A vállalat információs rendszereinek működőképességének rendszeres tesztelése nem szervezett, hibakeresés csak akkor történik meg, ha azok meghiúsulnak;

Az információbiztonsági politika hiánya;

Rendszergazda hiánya.

A fentiek mindegyike nagyon fontos hátránya a vállalati információbiztonság biztosításának.

2.2 Az információbiztonsági rendszer célja és céljai

Információbiztonság - az információs erőforrások biztonságának állapota számítógépes hálózatokés a vállalati rendszereket a jogosulatlan hozzáféréstől, a rendszerek normál működésébe való véletlen vagy szándékos beavatkozástól, valamint az összetevők megsemmisítésének kísérletétől.

Információvédelmi célok:

a vállalkozás biztonságát fenyegető veszélyek megelőzése az információk megsemmisítésével, módosításával, eltorzításával, másolásával, blokkolásával vagy az információs erőforrásokba és információs rendszerekbe való jogellenes beavatkozás egyéb formáiból eredő, jogosulatlan cselekményekből eredő veszélyek megelőzése;

Számítógépes technológia segítségével feldolgozott üzleti titkok megőrzése;

az állampolgárok alkotmányos jogának védelme a személyes titkok megőrzéséhez és az információs rendszerekben elérhető személyes adatok bizalmas kezeléséhez.

A védelmi célok eléréséhez a következő feladatokat kell hatékonyan megoldani:

· védelem a vállalkozás működésébe való illetéktelen személyek általi beavatkozás ellen;

· védelem az illetéktelen személyek és a megfelelő felhatalmazással nem rendelkező alkalmazottak jogosulatlan tevékenységei ellen a vállalkozás információforrásaival;

· a vállalkozás vezetése által a vezetési döntések meghozatalához szükséges információs támogatás teljességének, megbízhatóságának és hatékonyságának biztosítása;

· a vállalkozás hardvereinek és szoftvereinek fizikai biztonságának biztosítása, valamint azok mesterséges és természetes veszélyforrásokkal szembeni védelme;

· az információbiztonságot érintő események nyilvántartása, a vállalkozásnál végzett összes művelet teljes körű ellenőrzésének és elszámoltathatóságának biztosítása;

· az információbiztonságot fenyegető veszélyforrások, az alanyok érdekeinek sérelméhez, a vállalkozás normális működésének és fejlődésének megzavarásához hozzájáruló okok és feltételek időben történő azonosítása, felmérése és előrejelzése;

· az információbiztonságot fenyegető veszélyek elemzése és az esetleges károk felmérése, a vállalati információbiztonság megsértésének elfogadhatatlan következményeinek megelőzése, az okozott károk minimalizálásának és lokalizálásának feltételeinek megteremtése;

· az információbiztonság megsértése esetén a vállalkozás jelenlegi állapotának helyreállításának lehetőségének biztosítása és e jogsértések következményeinek megszüntetése;

· célzott vállalati információbiztonsági politika kialakítása és kialakítása.

2.3 Intézkedések és eszközök az információbiztonsági rendszer javítására

A kitűzött célok eléréséhez és a problémák megoldásához információbiztonsági szintű tevékenységeket kell végezni.

Adminisztratív információbiztonsági szint.

Az információbiztonsági rendszer kialakításához információbiztonsági szabályzat kidolgozása és jóváhagyása szükséges.

A biztonsági politika törvények, szabályok és viselkedési normák összessége, amelyek célja az információk és a hozzájuk kapcsolódó erőforrások védelme.

Megjegyzendő, hogy a kialakított szabályzatnak összhangban kell lennie a szervezetre vonatkozó hatályos törvényekkel és szabályozásokkal, pl. ezeket a törvényeket és rendeleteket azonosítani kell és figyelembe kell venni a politikák kidolgozásakor.

Minél megbízhatóbb a rendszer, annál szigorúbbnak és változatosabbnak kell lennie a biztonsági politikának.

A kialakított házirendtől függően konkrét mechanizmusok választhatók a rendszer biztonságának biztosítására.

Az információbiztonság szervezeti szintje.

Az előző részben leírt hiányosságok alapján a következő intézkedések javasolhatók az információbiztonság javítására:

Munkaszervezés, hogy a személyzetet új munkakészségekre oktassák szoftver termékek szakképzett szakemberek részvételével;

A vállalkozás gazdasági, társadalmi és információbiztonsági rendszerének javítását célzó szükséges intézkedések kidolgozása.

Tartson képzést annak érdekében, hogy minden munkavállaló megértse a rábízott információk fontosságát és bizalmas jellegét, mivel a bizalmas információk nyilvánosságra hozatalának oka általában az, hogy a munkavállalók nem ismerik kellőképpen az üzleti titkok védelmére vonatkozó szabályokat és félreértések (ill. félreértés) gondos betartásuk szükségességéről.

Szigorú ellenőrzés A munkavállalók betartják a munkavégzés szabályait bizalmas információ;

A vállalati alkalmazottak munkadokumentációinak tárolására vonatkozó szabályok betartásának ellenőrzése;

Találkozók, szemináriumok, megbeszélések tervezett tartása vállalati információbiztonsági kérdésekről;

Az összes információs rendszer és információs infrastruktúra rendszeres (ütemezett) tesztelése és karbantartása a működőképesség érdekében.

Rendszergazdát nevezzen ki állandó jelleggel.

Szoftver és hardver intézkedések az információ védelmére.

A szoftver és a hardver az egyik legfontosabb összetevő a megvalósításban információvédelem A vállalkozások számára ezért az információbiztonság szintjének növelése érdekében a következő intézkedések bevezetése és alkalmazása szükséges:

Felhasználói jelszavak bevitele;

A felhasználók vállalati információforrásokhoz való hozzáférésének szabályozásához meg kell adni azoknak a felhasználóknak a listáját, akik bejelentkezési névvel fognak bejelentkezni a rendszerbe. OS használata Windows Server 2003 Std telepítve van a szerveren, létrehozhat egy listát a megfelelő jelszavakkal rendelkező felhasználókról. Ossza meg a jelszavakat az alkalmazottakkal, a használatukra vonatkozó megfelelő utasításokkal együtt. Meg kell adni a jelszó lejárati dátumát is, amely után a felhasználó felszólítást kap a jelszó megváltoztatására. Korlátozza a helytelen jelszóval történő bejelentkezési kísérletek számát (például háromra).

Jelszókérés bevezetése az 1C: Enterprise programban adatbázissal való munka során, adatok megváltoztatásakor. Ezt a segítségével lehet megtenni szoftver PC és programok.

Fájlokhoz, könyvtárakhoz, lemezekhez való hozzáférés szabályozása.

A fájlokhoz és könyvtárakhoz való hozzáférés korlátozott lesz rendszergazda, amely lehetővé teszi a hozzáférést a megfelelő meghajtókhoz, mappákhoz és fájlokhoz minden egyes felhasználó számára.

Munkaállomások rendszeres ellenőrzése és a vírusirtó programok adatbázisának frissítése.

Lehetővé teszi a rosszindulatú programok észlelését és semlegesítését, valamint a fertőzések okainak megszüntetését. Szükséges a szerszámok és rendszerek telepítése, konfigurálása és üzemeltetése vírusvédelem.

Ehhez be kell állítania a víruskereső programot, hogy rendszeresen ellenőrizze a számítógépét, és rendszeresen frissítse az adatbázisokat a szerverről.

Az Agnitum Outpost FireWall tűzfal telepítése a szerver számítógépre, amely blokkolja az internetről érkező támadásokat.

Az Agnitum Outpost FireWall tűzfal használatának előnyei:

¾ vezérli a számítógép és mások közötti kapcsolatokat, blokkolja a hackereket, és megakadályozza az illetéktelen külső és belső hozzáférést a hálózathoz.