Hogyan védheti meg számítógépét a távoli hozzáféréstől? Hálózatvédelem – a védelem második szintje Symantec Hogyan védheti meg számítógépét a hálózati behatolástól

Vannak, akik egész életüket azzal töltik, hogy javítsák a vállalatok és magánszemélyek biztonságát. És ennek az időnek jelentős részét a Windows lyukak foltozásával töltik. A Windows rendszer a fő csatorna rosszindulatú, amelyek zombikat (robotokat) hoznak létre, ahogyan az 5. fejezetben tárgyaljuk, és ez csak a jéghegy csúcsa. Az igazat megvallva, nagyrészt a Windows hatalmas népszerűsége okolható, de annyi lyuk van a Windows 7-ben, hogy nem világos, hogy ez bárkit is zavar-e a Microsoftnál.

A fenyegetéseknek három fő típusa van. Először is egy speciálisan célzott támadás egy olyan személy részéről, aki megpróbálja feltörni a számítógépét internetkapcsolat. Másodszor, a számítógép billentyűzeténél ülő személy támadása. Végül előfordulhat egy féreg vagy más típusú rosszindulatú program által végrehajtott automatikus támadás.

A Windows 7, és még a korábbi Vista is tartalmazza a Felhasználói fiókok felügyeletét, ami segít megállítani a nem szándékos és nem kívánt szoftvertelepítések hullámát – erről bővebben, valamint a jelszavakról és a titkosításról

A legtöbb szemét azonban a hálózati kapcsolaton keresztül érkezik, tehát itt kell elkezdenie a számítógép védelmét. Műtőszoba Windows rendszer 7 számos olyan funkciót tartalmaz, amelyek lehetővé teszik bizonyos szintű biztonság biztosítását vásárlás nélkül további programokat vagy felszerelést.

Sajnos ezek közül a funkciók közül sok nincs engedélyezve alapértelmezés szerint. A következő tényezők olyan kiskapuk, amelyeket nem szabad figyelmen kívül hagyni.

O Rossz: UPnP protokoll biztonsági rése

Egy másik UPnP (Universal Plug-and-Play) funkció további sebezhetőségeket nyithat meg a hálózaton. Az UPnP megfelelőbb neve a Network Plug and Play, mivel ez a funkció csak a hálózati eszközökkel foglalkozik. Az UPnP egy olyan szabványkészlet, amely lehetővé teszi a nemrég csatlakoztatott eszközök reklámozását

jelentse be jelenlétét a hálózat UPnP-kiszolgálóinak, nagyjából ugyanúgy, mint USB-eszközök jelentsék be jelenlétüket egy Windows-tulajdonú rendszernek

Külsőleg az UPnP funkció jól néz ki. A gyakorlatban azonban az UPnP-szabvány hitelesítésének hiánya és az, hogy a rosszindulatú programok milyen könnyen használhatják az UPnP-t, hogy lyukakat üthessenek a tűzfalon, és porttovábbítási szabályokat hozzanak létre az útválasztóban, csak baj. Az UPnP-t ma már használják egyes játékokhoz, a legtöbb médiabővítőhöz, azonnali üzenetküldéshez, távoli segítségnyújtáshoz stb., ami megmagyarázza, hogy miért van alapértelmezés szerint engedélyezve a Windows 7 rendszerben és sok hálózati eszközön. De ha nincs rá szüksége, akkor jobb, ha kikapcsolja.

Ha a Nyilvános hálózat lehetőséget választja az első csatlakozáskor új hálózat vagy a Hálózati és megosztási központon keresztül

^j Megosztási központ), akkor az UPnP alapértelmezés szerint le van tiltva.

Az UPnP letiltásához nyissa meg a 01usy ablakot (services.msc). Keresse meg a listában az SSDP Discovery Service szolgáltatást, és kattintson a Szolgáltatás leállítása gombra az eszköztáron. Ugyanakkor az UPnP Device Hostnak is le kell állnia. Ha nem, hagyd abba azt is. Most teszteljen minden olyan alkalmazást vagy eszközt, amelyekről úgy gondolja, hogy hálózatfelderítést használnak, például médiaszervereket vagy bővítőket. Ha ezek közül egyik sem rendelkezik, akkor teljesen letilthatja az UPnP-t úgy, hogy duplán kattint az egyes szolgáltatásokra, és az Indítási típus listából a Letiltva lehetőséget választja. Ellenkező esetben a Windows következő indításakor ezek a szolgáltatások újraindulnak.

Most nyissa meg az útválasztó konfigurációs oldalát (amelyet ebben a fejezetben korábban ismertettünk), és tiltsa le az UPnP szolgáltatást. Erre azért van szükség, hogy az alkalmazások ne hozzanak létre új porttovábbítási szabályokat. Ha az útválasztó nem teszi lehetővé az UPnP-beállítások módosítását, fontolja meg a frissítést többre új verzió firmware, a „Frissítés az útválasztó újabb verziójára” című részben leírtak szerint.

O Rossz: Nyitott portok biztonsági rése

Keresse meg a rendszer sérülékenységét a nyílt portok vizsgálatával, a fejezet későbbi részében leírtak szerint.

O Jó: távoli munkaterület, de csak szükség esetén

A „Számítógép távoli vezérlése” részben leírt Távoli asztal funkció alapértelmezés szerint engedélyezve van a Windows 7 Professional és Ultimate rendszerben. Hacsak nincs kifejezetten szüksége erre a funkcióra, kapcsolja ki. A Vezérlőpulton nyissa meg a Rendszert, majd válassza a Beállítások hivatkozást távoli hozzáférés. A Rendszer tulajdonságai ablak Távoli hozzáférés oldalán kapcsolja ki a Távsegítség kapcsolatainak engedélyezése ehhez a számítógéphez jelölőnégyzetet, és jelölje be a Ne engedélyezze a kapcsolatot ehhez a számítógéphez jelölőnégyzetet.

O OK: fiók jelszava

Elméletileg a fájlmegosztás nem működik azoknál a fiókoknál, amelyek nem rendelkeznek jelszóval, ami az alapértelmezett beállítás új felhasználói fiók létrehozásakor. A jelszó nélküli fiók azonban nem nyújt védelmet az ellen, hogy valaki a billentyűzetén üljön, és ha rendszergazdai jogokkal rendelkező felhasználói fiókról van szó, akkor a számítógép bármely más felhasználója előtt nyitva áll az ajtó. Olvassa el a 7. fejezetet Fiókok felhasználók és jelszavak.

Az otthoni csoportokról és a fájlmegosztásról

Minden megosztott mappa nyitott ajtó lehet. Ezért nyílt hozzáférésű csak azoknak a mappáknak adható meg, amelyeknek valóban szükségük van rá. Felhívjuk figyelmét, hogy a fájlengedélyek és a megosztási engedélyek különböző dolgok a Windows 7 rendszerben. Erről részletesebben a 7. fejezetben lesz szó.

O Rossz: A Telepítővarázsló biztonsági rése nyilvános hozzáférés

A létrehozás egyik fő oka munkacsoport fájl- és nyomtatómegosztás. De célszerű csak azokat a mappákat megosztani, amelyeket meg kell osztani, és kikapcsolni a többi mappát. A 2. fejezetben ismertetett és a 7. fejezetben részletesen tárgyalt Megosztási varázsló nevű szolgáltatás nem ad teljes körű szabályozást afelől, hogy ki tekintheti meg és módosíthatja fájljait.

O Rossz: A megosztott adminisztratív erőforrások sebezhetősége

A 7. fejezetben tárgyalt megosztási funkció hozzáférést biztosít a számítógép összes meghajtójához, függetlenül attól, hogy megosztott-e mappákat ezeken a meghajtókon.

Ó jó: Tűzfal

Állítsa be az alábbi tűzfalat szigorú ellenőrzés hálózati forgalom a számítógépére és onnan, de ne hagyatkozzon a Windows beépített tűzfalszoftverére a megfelelő védelem biztosítása érdekében.

A Jó: A támogatási központ jó, de nem szabad teljesen rá támaszkodnia. Az ábrán látható támogatási központ. A 6.28 a Vezérlőpult központi oldala a kezeléshez Windows tűzfal, Windows Defender(Windows Defender), felhasználói fiókok felügyelete (UserAccount Control) és automatikus frissítések. Ő irányít is víruskereső programok, de pusztán politikai okokból a Windows 7 nem rendelkezik saját víruskereső programokkal.

A legfontosabb az, hogy az Action Center csak egy néző. Ha azt látja, hogy egy adott védelmi intézkedés engedélyezve van, függetlenül attól, hogy az aktívan fut-e, az Action Center boldog lesz, és nem kap értesítést.

Unod már a támogatási központ üzeneteit? Kattintson a Műveletközpont beállításainak módosítása hivatkozásra a bal oldalon, és válassza ki, mely problémákat érdemes jelenteni, és melyeket hagyhatja figyelmen kívül. A Műveletközpontból érkező összes üzenetet letilthatja, ha kikapcsolja ezen az oldalon az összes jelölőnégyzetet, de a teljes szolgáltatás teljes kikapcsolásához meg kell nyitnia a Szolgáltatások ablakot (services.msc), és ki kell kapcsolnia a Műveletközpontot. Ezzel nem tiltja le az esetlegesen használt tűzfalat, víruskeresőt vagy automatikus frissítést, csak az ezekhez az eszközökhöz tartozó megfigyelőeszközöket és a hozzájuk tartozó üzeneteket.

Itt nem módosíthatja a tűzfal vagy a kártevőirtó beállításait. Ehhez vissza kell térnie a Vezérlőpultra, és ott meg kell nyitnia a megfelelő programot.

Nagyon pontos kifejezés: „nincs sebezhetetlen rendszerek”. Egyetlen rendszer sem teljesen biztonságos. Ha a számítógép be van kapcsolva, és a számítógép csatlakozik a hálózathoz, bármilyen óvintézkedést is tesznek, a rendszer sebezhető, és a hálózat többi számítógépét sebezhetővé teheti. Mindig fel kell vállalni a korábban fel nem ismert gyengeségek és fenyegetések jelenlétét, és tovább kell erősíteni a rendszer biztonságát.

Az emberi tényező és hiányosságai

Ha egy cég alkalmazottja tevékenysége jellegéből adódóan hozzáfér számítási erőforrások az utóbbi, akkor olyan információkkal rendelkezik, amelyek értékesek lehetnek a támadók számára. Nézzünk példákat az információszivárgásokra.

- A nehezen feltörhető jelszavakat is nehéz megjegyezni, ezért gyakran papírra írják őket ( Jegyzetfüzet, üzleti napló, matrica a monitoron stb.).

- Egy normális beszélgetés során előfordulhat, hogy az ember túl sokat kibökik.

- A szociotechnika vagy a manipulatív viselkedés hatékony technika a támadók számára. Például egy támadó kiadhatja magát egy főnöknek, és arra kényszerítheti a felhasználót, hogy adjon neki fontos információ vagy fordítva, adja ki magát a felhasználónak, és kérje meg a rendszergazdát, hogy mondja meg neki a jelszót telefonon.

- Az elégedetlen alkalmazottak komoly veszélyt jelenthetnek. Ez különösen veszélyes, ha egy ilyen alkalmazott Rendszergazda vagy olyan személy, aki üzleti titkot képező fontos információhoz fér hozzá.

Ezekkel a sebezhető pontokkal és fenyegetésekkel szemben a legjobb védekezés a személyzet képzése, tudatosságuk növelése, valamint a rendszerszabályok megsértése miatti szankciók kiszabása.

Rendszer és hálózati rendszergazdák ebben a folyamatban segédjátékot játszanak, de nagyon fontos szerep. Például egy adminisztrátor figyelemmel kísérheti a felhasználói műveleteket, és a rendszer működési szabályait alaposan ismerve azonosíthatja a jogosulatlan tevékenységet és jelentheti azt a biztonsági szolgálatnak.

Az éberségből sosem elég

Mindig legyen tudatában annak, hogy mi történik a környezetében. Ha bármi szokatlan jelenik meg, derítse ki, miért. Fedezze fel az azonosított gyengeségeket, és próbálja meg csökkenteni a fenyegetések valószínűségét.

A rendszeres ellenőrzés fő eszköze az naplófájlok. A naplófájlok elemzése betekintést nyújt a történtekbe és esetleg a felelősökbe. Gyakran segít azonosítani a gyengeségeket és a lehetséges veszélyeket. A naplófájlokban tárolt információk értelmezése teljesen manuális folyamat.

A szabad szoftverek lehetséges veszélye

Az ilyen programok előnye a forráskódok elérhetősége. Még ha néhányunknak nincs is elegendő tudása a forráskód ellenőrzéséhez vagy tesztkörnyezet létrehozásához, mások megtehetik. Az észrevett hibákat jelentik a fejlesztőknek, megjegyzéseiket levelezőlistákon is közzéteszik ( bugtraq).

Mindig ellenőrizze a letöltött programok gyenge pontjait, PGP aláírásait (C) és MD5 ellenőrző összegeit (CS). Ha hiányzik a KS vagy a C, elemezze a forráskódot, vagy futtassa a programot biztonságos környezetés nézd meg, mi történik.

A hálózati féregjárvány problémája bármely számára releváns helyi hálózat. Előbb-utóbb előfordulhat olyan helyzet, amikor egy hálózati vagy e-mail féreg behatol a LAN-ba, és a használt víruskereső nem észleli. A hálózati vírus a LAN-on keresztül terjed az operációs rendszer olyan biztonsági résein keresztül, amelyeket a fertőzés időpontjában nem zártak le, vagy írható sebezhetőségeken keresztül megosztott erőforrások. Az e-mail vírus, ahogy a neve is sugallja, e-mailben terjed, feltéve, hogy nem blokkolja a kliens vírusirtója és a vírusirtó levelezőszerver. Ráadásul a LAN-on belülről is megszerveződhet a járvány egy bennfentes tevékenységének eredményeként. Ebben a cikkben a LAN számítógépek működési elemzésének gyakorlati módszereit fogjuk megvizsgálni különféle eszközök segítségével, különösen a szerző AVZ segédprogramjával.

A probléma megfogalmazása

Ha járványt vagy valamilyen rendellenes tevékenységet észlel a hálózaton, az adminisztrátornak gyorsan meg kell oldania legalább három feladatot:

- észleli a fertőzött számítógépeket a hálózaton;

- mintákat keressen a rosszindulatú programokból, amelyeket elküldhet egy vírusirtó laboratóriumba, és dolgozzon ki ellenintézkedési stratégiát;

- tegyen intézkedéseket a vírus LAN-on való terjedésének megakadályozására és a fertőzött számítógépeken történő megsemmisítésére.

Bennfentes tevékenység esetén az elemzés fő lépései megegyeznek, és legtöbbször a bennfentes által a LAN számítógépekre telepített harmadik féltől származó szoftverek észlelésére vezethetők vissza. Ilyen szoftverek például a távoli adminisztrációs segédprogramok, keyloggerekés különféle trójai könyvjelzőket.

Nézzük meg részletesebben az egyes feladatok megoldását.

Keresse meg a fertőzött számítógépeket

A fertőzött számítógépek hálózaton történő kereséséhez legalább három módszert használhat:

- automatikus távoli PC-elemzés - információszerzés a futó folyamatokról, betöltött könyvtárakról és illesztőprogramokról, jellemző minták keresése - például adott nevű folyamatok vagy fájlok;

- Számítógépes forgalom elemzése szippantó segítségével - ez a módszer nagyon hatékony a spam botok, e-mailek és hálózati férgek elkapására, azonban a szippantó használatának fő nehézsége abból adódik, hogy a modern LAN switchekre épül, és emiatt a rendszergazda nem tudja felügyelni a a teljes hálózatot. A probléma kétféleképpen oldható meg: egy szippantó futtatásával a routeren (amely lehetővé teszi a PC-s adatok internettel történő cseréjének figyelését) és a kapcsolók figyelő funkcióinak használatával (sok modern kapcsolók lehetővé teszi olyan megfigyelő port hozzárendelését, amelyhez a rendszergazda által megadott egy vagy több kapcsolóport forgalma duplikálódik);

- hálózat terhelési tanulmány - be ebben az esetben Nagyon kényelmes az intelligens kapcsolók használata, amelyek nemcsak a terhelés felmérését teszik lehetővé, hanem a rendszergazda által megadott portok távolról történő letiltását is. Ez a művelet jelentősen leegyszerűsödik, ha az adminisztrátor rendelkezik egy hálózati térképpel, amely információkat tartalmaz arról, hogy mely PC-k csatlakoznak a megfelelő kapcsolóportokhoz, és hol találhatók;

- mézesedények használata - erősen ajánlott több mézesedény létrehozása a helyi hálózaton, amelyek lehetővé teszik a rendszergazda számára, hogy időben észlelje a járványt.

A hálózaton lévő PC-k automatikus elemzése

Az automatikus PC-elemzés három fő szakaszra redukálható:

- teljes PC vizsgálat elvégzése - folyamatok futtatása, betöltött könyvtárak és illesztőprogramok, automatikus futtatás;

- operatív kutatások végzése - például jellemző folyamatok vagy fájlok keresése;

- tárgyak karanténba helyezése bizonyos kritériumok szerint.

A fenti problémák mindegyike megoldható a szerző AVZ segédprogramjával, amelyet úgy terveztek, hogy a szerveren lévő hálózati mappából induljanak el, és támogatja a szkriptnyelvet az automatikus számítógép-ellenőrzéshez. Az AVZ felhasználói számítógépeken való futtatásához a következőket kell tennie:

- Helyezze az AVZ-t a kiszolgáló egy hálózati mappájába, amely nyitva van olvasásra.

- Hozzon létre LOG és Quarantine alkönyvtárakat ebben a mappában, és engedélyezze a felhasználók számára, hogy írjanak beléjük.

- Indítsa el az AVZ-t LAN számítógépeken a rexec segédprogram vagy a bejelentkezési parancsfájl használatával.

Az AVZ 3. lépésben történő elindítását a következő paraméterekkel kell végrehajtani:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Ebben az esetben a Priority=-1 paraméter csökkenti az AVZ folyamat prioritását, az nw=Y és nq=Y paraméterek a karantént „hálózati futás” módba kapcsolják (ebben az esetben egy alkönyvtár jön létre a karantén mappában minden számítógéphez, amelynek neve egybeesik a hálózat neve PC), a HiddenMode=2 arra utasítja a felhasználót, hogy megtagadja a hozzáférést a grafikus felhasználói felülethez és az AVZ vezérlőkhöz, és végül a legfontosabb Script paraméter megadja a szkript teljes nevét az AVZ által a felhasználó számítógépén végrehajtott parancsokkal. Az AVZ szkriptnyelv használata meglehetősen egyszerű, és kizárólag a számítógépes vizsgálat és kezelés problémáinak megoldására összpontosít. A szkriptek írásának leegyszerűsítésére speciális szkriptszerkesztőt használhatunk, amely online promptot, szabványos szkriptek létrehozására szolgáló varázslót és a megírt szkript helyességét futtatás nélkül ellenőrző eszközöket tartalmaz (1. ábra).

Rizs. 1. AVZ szkriptszerkesztő

Nézzünk meg három tipikus szkriptet, amelyek hasznosak lehetnek a járvány elleni küzdelemben. Először is szükségünk van egy számítógépes kutatási szkriptre. A szkript feladata a rendszer tanulmányozása és egy protokoll létrehozása az eredményekkel egy adott hálózati mappa. A script így néz ki:

ActivateWatchDog(60 * 10);

// Indítsa el a keresést és az elemzést

// Rendszerfeltárás

ExecuteSysCheck(GetAVZDirectory+

‘\LOG\’+GetComputerName+’_log.htm’);

//Az AVZ leállítása

A szkript végrehajtása során a hálózati számítógépek vizsgálatának eredményeit tartalmazó HTML fájlok jönnek létre a LOG mappában (feltételezve, hogy az a szerver AVZ könyvtárában jön létre, és a felhasználók számára írható), és gondoskodni kell arról, hogy egyediség, a protokollnévben a vizsgált számítógép neve szerepel. A szkript elején van egy parancs, amely engedélyezi a watchdog időzítőt, amely 10 perc elteltével erőszakkal leállítja az AVZ folyamatot, ha a szkript végrehajtása során hiba lép fel.

Az AVZ protokoll kényelmes a kézi tanulmányozáshoz, de az automatizált elemzéshez kevés haszna van. Ezenkívül az adminisztrátor gyakran ismeri a kártevő fájl nevét, és csak a meglétét vagy hiányát kell ellenőriznie ebből a fájlból, és ha elérhető, helyezze karanténba elemzés céljából. Ebben az esetben a következő szkriptet használhatja:

// A watchdog időzítő engedélyezése 10 percre

ActivateWatchDog(60 * 10);

// Rosszindulatú programok keresése név szerint

QuarantineFile('%WinDir%\smss.exe', 'Gyanú az LdPinch.gen miatt');

QuarantineFile('%WinDir%\csrss.exe', 'Gyanú az LdPinch.gen miatt');

//Az AVZ leállítása

Ez a szkript a QuarantineFile függvényt használja a megadott fájlok karanténba helyezésére. Az adminisztrátor csak a karantén tartalmát (Karantén\hálózati_név_számítógép\karanténdátum\ mappa) tudja elemezni a karanténba helyezett fájlok megléte szempontjából. Felhívjuk figyelmét, hogy a QuarantineFile funkció automatikusan blokkolja a biztonságos AVZ adatbázis vagy a Microsoft digitális aláírási adatbázisa által azonosított fájlok karanténba helyezését. Mert praktikus alkalmazás ez a szkript továbbfejleszthető - megszervezheti a fájlnevek betöltését egy külső szöveges fájlból, a talált fájlokat összevetheti az AVZ adatbázisokkal, és a munka eredményével szöveges protokollt generál:

// Fájl keresése a megadott néven

function CheckByName(Fname: string) : logikai érték;

Eredmény:= FájlLétez(FName) ;

ha Eredmény, akkor kezdje

eset CheckFile(FName) of

1: S:= ‘, a fájlhoz való hozzáférés le van tiltva’;

1: S:= ‘, rosszindulatú programként észlelve (‘+GetLastCheckTxt+’)’;

2: S:= ‘, a fájlszkenner gyanítja (‘+GetLastCheckTxt+’)’;

3: kilépés; // A biztonságos fájlokat figyelmen kívül hagyja

AddToLog(’A ‘+NormalFileName(FName)+’ fájl neve gyanús’+S);

//Hozzáadás megadott fájl karantén alatt

QuarantineFile(FName,’gyanús fájl’+S);

SuspNames: TStringList; // A gyanús fájlok nevének listája

// Fájlok ellenőrzése a frissített adatbázisban

ha FileExists(GetAVZDirectory + ‘files.db’) akkor kezdődik

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('Name adatbázis betöltve - rekordok száma = '+inttostr(Felfüggesztett nevek.Szám));

// Keresési hurok

i:= 0 esetén SuspNames.Count - 1 do

CheckByName(Függőnevek[i]);

AddToLog('Hiba a fájlnevek listájának betöltésekor');

SaveLog(GetAVZDirectory+’\LOG\’+

GetComputerName+'_files.txt');

Ahhoz, hogy ez a szkript működjön, létre kell hozni az AVZ mappában a felhasználók által írható Karantén és LOG könyvtárakat, valamint a files.db szövegfájlt – ennek a fájlnak minden sora tartalmazza a gyanús fájl nevét. A fájlnevek makrókat tartalmazhatnak, amelyek közül a leghasznosabb a %WinDir% (útvonal a Windows mappa) és a %SystemRoot% (a System32 mappa elérési útja). Az elemzés másik iránya lehet a felhasználói számítógépeken futó folyamatok listájának automatikus vizsgálata. A futó folyamatokkal kapcsolatos információk a rendszerkutatási protokollban találhatók, de az automatikus elemzéshez kényelmesebb a következő szkriptrészlet használata:

eljárás ScanProcess;

S:= ''; S1:= '';

//Folyamatok listájának frissítése

RefreshProcessList;

AddToLog(‘Folyamatok száma = ‘+IntToStr(GetProcessCount));

// A fogadott lista elemzési ciklusa

i:= 0 esetén a GetProcessCount-hoz - 1 kezdődik

S1:= S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Folyamat keresése név szerint

if pos('trojan.exe', LowerCase(GetProcessName(i))) > 0, akkor

S:= S + GetProcessName(i)+’,’;

ha S<>''akkor

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

Ebben a szkriptben a folyamatok tanulmányozása külön ScanProcess eljárásként történik, így könnyen elhelyezhető saját szkriptben. A ScanProcess eljárás két folyamatlistát épít fel: teljes lista folyamatok (utólagos elemzéshez), valamint azon folyamatok listája, amelyek az adminisztrátor szempontjából veszélyesnek minősülnek. Ebben az esetben demonstrációs célból a „trojan.exe” nevű folyamat veszélyesnek minősül. A veszélyes folyamatokkal kapcsolatos információk a _alarm.txt szövegfájlba, az összes folyamat adatai az _all_process.txt fájlba kerülnek. Könnyen belátható, hogy bonyolíthatja a szkriptet, ha hozzáadja azt, például a folyamatfájlokat a biztonságos fájlok adatbázisával ellenőrzi vagy a neveket futtatható fájlok folyamatok számára külső alap. Hasonló eljárást használnak a Smolenskenergóban használt AVZ-szkriptek: a rendszergazda rendszeresen tanulmányozza összegyűjtött információkatés módosítja a szkriptet azáltal, hogy hozzáadja a biztonsági szabályzat által tiltott programok folyamatainak nevét, például az ICQ és a MailRu.Agent, amely lehetővé teszi a tiltott szoftverek gyors ellenőrzését a vizsgált PC-ken. A folyamatlista másik felhasználási módja az, hogy megtalálja azokat a számítógépeket, amelyeken hiányzik egy szükséges folyamat, például egy víruskereső.

Végezetül nézzük meg az utolsó hasznos elemző szkriptet – egy olyan szkriptet, amely automatikusan karanténba helyezi az összes fájlt, amelyet a biztonságos AVZ adatbázis és a Microsoft digitális aláírási adatbázisa nem ismer fel:

// Autokarantén végrehajtása

ExecuteAutoQuarantine;

Az automatikus karantén megvizsgálja a futó folyamatokat és a betöltött könyvtárakat, szolgáltatásokat és illesztőprogramokat, mintegy 45 automatikus indítási módszert, böngésző és felfedező bővítmény modulokat, SPI/LSP kezelőket, ütemező feladatokat, nyomtatási rendszer kezelőket stb. A karantén különlegessége, hogy ismétlésvezérléssel adnak hozzá fájlok, így az autokarantén funkció többször is meghívható.

Az automatikus karantén előnye, hogy segítségével a rendszergazda gyorsan gyűjtheti a potenciált gyanús fájlok a hálózat összes számítógépéről, hogy tanulmányozhassa őket. A fájlok tanulmányozásának legegyszerűbb (de a gyakorlatban nagyon hatékony) formája lehet a kialakult karantén ellenőrzése számos népszerű antivírussal maximális heurisztikus módban. Meg kell jegyezni, hogy az automatikus karantén egyidejű elindítása több száz számítógépen nagy terhelést okozhat a hálózaton és a fájlszerveren.

Forgalomkutatás

A forgalomkutatás háromféleképpen végezhető:

- kézi szippantókkal;

- a padlóban automatikus üzemmód- ebben az esetben a szippantó információkat gyűjt, majd a protokolljait vagy manuálisan, vagy valamilyen szoftverrel dolgozza fel;

- automatikusan behatolásérzékelő rendszerek (IDS) használatával, mint például a Snort (http://www.snort.org/) vagy azok szoftver- vagy hardveranalógjai. A legegyszerűbb esetben az IDS egy szippantóból és egy rendszerből áll, amely elemzi a szippantó által gyűjtött információkat.

A behatolásérzékelő rendszer optimális eszköz, mert lehetővé teszi szabálykészletek létrehozását a hálózati tevékenység anomáliáinak észlelésére. Második előnye a következő: a legtöbb modern IDS lehetővé teszi a forgalomfigyelő ügynökök több hálózati csomóponton történő elhelyezését - az ágensek információkat gyűjtenek és továbbítanak. Sniffer használata esetén nagyon kényelmes a UNIX sniffer tcpdump konzol használata. Például a 25-ös porton (SMTP protokoll) végzett tevékenység figyeléséhez elegendő a sniffert a parancs sor típus:

tcpdump -i em0 -l tcp 25-ös port > smtp_log.txt

Ebben az esetben a csomagok rögzítése az em0 interfészen keresztül történik; a rögzített csomagokkal kapcsolatos információk az smtp_log.txt fájlban lesznek tárolva. A protokoll viszonylag könnyen elemezhető manuálisan ebben a példában A 25-ös porton végzett tevékenységek elemzése lehetővé teszi az aktív spamrobotokkal rendelkező számítógépek azonosítását.

A Honeypot alkalmazása

Egy elavult számítógép, amelynek teljesítménye nem teszi lehetővé a termelési problémák megoldását, mézesedényként használható. Például egy 64 MB-os Pentium Pro sikeresen használható csapdaként a szerző hálózatában véletlen hozzáférésű memória. Erre a számítógépre telepítenie kell a leggyakoribb LAN-t operációs rendszerés válasszon egyet a stratégiák közül:

- Telepítsen egy operációs rendszert frissítési csomagok nélkül - ez jelzi egy aktív hálózati féreg megjelenését a hálózaton, amely kihasználja az operációs rendszer ismert sebezhetőségeit;

- telepítsen egy operációs rendszert olyan frissítésekkel, amelyek a hálózat többi számítógépére telepítve vannak - a Honeypot analóg lesz bármelyik munkaállomással.

Minden stratégiának megvannak a maga előnyei és hátrányai; A szerző főleg a frissítés nélküli opciót használja. A Honeypot létrehozása után létre kell hoznia egy lemezképet gyors helyreállítás rendszert, miután azt kártékony program károsította. A lemezkép alternatívájaként használhat megváltoztatási visszaállítási rendszereket, például a ShadowUser-t és analógjait. A Honeypot felépítése után figyelembe kell venni, hogy számos hálózati féreg keresi a fertőzött számítógépeket a fertőzött számítógép IP-címéből számított IP-tartomány átvizsgálásával (gyakori tipikus stratégiák az X.X.X.*, X.X.X+1.*, X.X.X-1.*), - ezért ideális esetben minden alhálózaton legyen Honeypot. Kiegészítő előkészítő elemként a Honeypot rendszeren mindenképpen több mappához kell hozzáférést nyitni, és ezekbe a mappákba érdemes több különböző formátumú mintafájlt elhelyezni, a minimum készlet EXE, JPG, MP3.

Természetesen a Honeypot létrehozása után az adminisztrátornak figyelemmel kell kísérnie annak működését, és reagálnia kell a rajta észlelt rendellenességekre ez a számítógép. Az auditorok a változások rögzítésére használhatók; Fontos szempont, hogy a legtöbb szippantó képes beállítani, hogy riasztást küldjön a rendszergazdának, ha egy meghatározott hálózati tevékenységet észlel. Például a CommView snifferben egy szabály magában foglalja egy „képlet” megadását, amely leír egy hálózati csomagot, vagy mennyiségi kritériumokat (másodpercenként meghatározott számú csomag vagy bájtnál több küldése, csomagok küldése azonosítatlan IP- vagy MAC-címekre) Ábra. 2.

Rizs. 2. Hozzon létre és konfiguráljon egy hálózati tevékenység riasztást

Figyelmeztetésképpen a legkényelmesebb a címre küldött e-mail üzeneteket használni Postafiók rendszergazda – ebben az esetben azonnali riasztásokat kaphat a hálózat összes csapdájáról. Ezen túlmenően, ha a szippantó lehetővé teszi több riasztás létrehozását, célszerű megkülönböztetni a hálózati tevékenységet úgy, hogy kiemeli a emailben, FTP/HTTP, TFTP, Telnet, MS Net, másodpercenként több mint 20-30 csomaggal megnövekedett forgalom bármely protokoll esetén (3. ábra).

Rizs. 3. Értesítő levél elküldve

ha a megadott feltételeknek megfelelő csomagokat észlel

Csapda szervezésekor érdemes több, a hálózatban használt sebezhetőt ráhelyezni. hálózati szolgáltatások vagy telepítse az emulátorukat. A legegyszerűbb (és ingyenes) a szabadalmaztatott APS segédprogram, amely telepítés nélkül működik. Az APS működési elve abból adódik, hogy meghallgatja az adatbázisában leírt sok TCP és UDP portot, és a csatlakozás pillanatában előre meghatározott vagy véletlenszerűen generált választ ad ki (4. ábra).

Rizs. 4. Az APS segédprogram fő ablaka

Az ábrán a Smolenskenergo LAN-on valós APS aktiválás során készült képernyőképe látható. Amint az ábrán látható, egy kísérletet rögzítettek az egyik kliens számítógép csatlakoztatására a 21-es porton. A protokollok elemzése azt mutatta, hogy a próbálkozások periodikusak, és a hálózaton több csapda rögzíti őket, amiből arra következtethetünk, hogy a A hálózat ellenőrzése folyamatban van, hogy jelszavak kitalálásával FTP-kiszolgálókat keressen és törjön fel. Az APS naplókat vezet, és üzeneteket küldhet az adminisztrátoroknak a felügyelt portokhoz regisztrált kapcsolatokról, ami kényelmes a hálózati szkennelések gyors észleléséhez.

Honeypot létrehozásakor hasznos megismerkedni a témával kapcsolatos online forrásokkal, különösen a http://www.honeynet.org/ címen. A webhely Eszközök részében (http://www.honeynet.org/tools/index.html) számos eszközt találhat a támadások rögzítésére és elemzésére.

Távoli rosszindulatú programok eltávolítása

Ideális esetben az adminisztrátor a rosszindulatú programok észlelése után elküldi azokat a vírusirtó laboratóriumba, ahol az elemzők azonnal megvizsgálják őket, és a megfelelő aláírásokat hozzáadják a víruskereső adatbázishoz. Ezek az aláírások át automatikus frissítés a felhasználó számítógépére kerül, és a víruskereső rendszergazdai beavatkozás nélkül automatikusan eltávolítja a rosszindulatú programokat. Ez a lánc azonban nem mindig a várt módon működik, különösen a következő okok lehetségesek:

- a hálózati rendszergazdától független okok miatt előfordulhat, hogy a képek nem jutnak el a víruskereső laboratóriumba;

- a vírusirtó laboratórium nem megfelelő hatékonysága - ideális esetben a minták vizsgálata és az adatbázisba bevitele legfeljebb 1-2 órát vesz igénybe, ami azt jelenti, hogy a frissített aláírási adatbázisok egy munkanapon belül beszerezhetők. Azonban nem minden vírusirtó laboratóriumok olyan gyorsan működnek, és több napig (ritka esetekben akár hetekig) is várhat a frissítésekre;

- a víruskereső nagy teljesítménye - számos rosszindulatú program aktiválás után megsemmisíti a víruskeresőt vagy más módon megzavarja működésüket. Klasszikus példák – beillesztés hosts fájl olyan bejegyzések, amelyek blokkolják a víruskereső automatikus frissítési rendszerének normál működését, törli a folyamatokat, szolgáltatásokat és víruskereső illesztőprogramokat, károsítja a beállításokat stb.

Ezért a fenti helyzetekben manuálisan kell kezelnie a rosszindulatú programokat. A legtöbb esetben ez nem nehéz, hiszen a számítógépes vizsgálat eredménye feltárja a fertőzött PC-ket, valamint a kártevő fájlok teljes nevét. Nem marad más hátra, mint távolról eltávolítani őket. Ha a rosszindulatú program nincs védve a törlés ellen, akkor a következő AVZ-szkript segítségével megsemmisíthető:

// Fájl törlése

DeleteFile('fájlnév');

ExecuteSysClean;

Ez a szkript töröl egy megadott fájlt (vagy több fájlt, mivel egy szkriptben korlátlan számú DeleteFile parancs lehet), majd automatikusan megtisztítja a rendszerleíró adatbázist. Bonyolultabb esetben a kártevő megvédheti magát a törléstől (például újra létrehozhatja fájljait és rendszerleíró kulcsait), vagy rootkit technológiával álcázhatja magát. Ebben az esetben a szkript bonyolultabbá válik, és így fog kinézni:

// Anti-rootkit

SearchRootkit(igaz, igaz);

// AVZGuard vezérlése

SetAVZGuardStatus(true);

// Fájl törlése

DeleteFile('fájlnév');

// BootCleaner naplózás engedélyezése

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Importálja a BootCleaner feladatba a szkript által törölt fájlok listáját

BC_ImportDeletedList;

// A BootCleaner aktiválása

// Heurisztikus rendszertisztítás

ExecuteSysClean;

Windows újraindítása (true);

Ez a szkript magában foglalja a rootkitek elleni aktív ellenlépést, az AVZGuard rendszer (ez egy rosszindulatú programok blokkolása) és a BootCleaner rendszer használatát. A BootCleaner egy olyan illesztőprogram, amely eltávolítja a megadott objektumokat a KernelMode-ból az újraindítás során, a rendszerindítás korai szakaszában. A gyakorlat azt mutatja, hogy egy ilyen szkript képes megsemmisíteni a meglévő rosszindulatú programok túlnyomó részét. Kivételt képeznek a rosszindulatú programok, amelyek minden újraindításkor megváltoztatják végrehajtható fájljai nevét – ebben az esetben a rendszerellenőrzés során felfedezett fájlok átnevezhetők. Ebben az esetben manuálisan kell fertőtlenítenie a számítógépet, vagy létre kell hoznia saját kártevő-aláírásait (az aláíráskeresést megvalósító szkriptre az AVZ súgójában olvashat példát).

Következtetés

Ebben a cikkben megvizsgáltunk néhány gyakorlati technikát a LAN-járvány kézi, használat nélküli leküzdésére víruskereső termékek. A leírt technikák többsége külföldi PC-k és trójai könyvjelzők keresésére is használható a felhasználói számítógépeken. Ha nehézségei vannak a rosszindulatú programok megtalálásával vagy a kezelési szkriptek létrehozásával, a rendszergazda használhatja a http://virusinfo.info fórum „Súgó” vagy a http://forum.kaspersky.com fórum „Vírusok elleni küzdelem” részét. /index.php?showforum= 18. A protokollok tanulmányozása és a kezelésben való segítségnyújtás mindkét fórumon ingyenes, a PC-elemzés az AVZ protokollok szerint történik, és a legtöbb esetben a kezelés egy AVZ-szkript végrehajtásából áll a fertőzött számítógépeken, amelyet e fórumok tapasztalt szakemberei állítottak össze. .

A hálózatvédelem egy teljes és szükséges tevékenységek összessége, amely magában foglalja a szervezést, a szoftverkészítést, valamint a fizikai és technikai intézkedések elfogadását. Csak egy ilyen komplexum biztosíthatja az információs erőforrás tulajdonságainak maximális elérését.

Információs források

Ma óvatosnak kell lennie bizonyos tulajdonságok titkosításával információs források. A hálózatok védelme a szükséges intézkedések megtételével lehetséges. Az információs hálózatnak számos fő tulajdonsága van:

Számítógépes hálózatának védelme a hívatlan vendégektől

Ha a hálózat nincs jelszóval védett, akkor vezetéknélküli kapcsolat illetéktelen felhasználók csatlakozhatnak. A legtöbb esetben ezt nem szándékosan teszik, hanem csak azért, mert modern mobil eszközökés a kütyük automatikusan csatlakoznak a hálózathoz. A számítógépes hálózatok védelme megakadályozza a nem tervezett forgalomfelvételt. De bizonyos esetekben a helyzet súlyosbodhat. Néha a felhasználók nem biztonságos kapcsolaton keresztül kezdenek illegális tartalmat letölteni.

Ha a tulajdonos személyi számítógép nem tett semmilyen intézkedést a hálózat harmadik fél általi illetéktelen hozzáféréstől való védelmére, akkor veszélynek teszi ki magát. Lépjen az útválasztó felületére, és módosítsa a hálózati hozzáférési adatokat. Az útválasztó címét az ilyen eszköz vásárlásakor kiadott utasítások jelzik. Ha nincs ott, akkor az IP-címet saját segítségével határozhatja meg hálózati eszköz. Ehhez megnyílik egy böngészőablak, ahol be kell írni a 192.168.1.1 címet a sorba.

Miért szükséges a számítógépes hálózat biztonságossá tétele?

Ha a helyi hálózati védelem teljesen hiányzik, akkor ez a veszély fő és fő forrásává válhat. A modern hackerek nagy része speciális programokat, úgynevezett sniffereket használhat a meglévő nem biztonságos kapcsolatok azonosítására. A hackerek gyorsan és egyszerűen elfoghatják a különféle szolgáltatásoktól kapott személyazonosító adatokat.

Ha egy otthoni vagy irodai számítógép vezeték nélküli hálózatának kapcsolata nem biztonságos, a felhasználóknak rendkívül óvatosnak kell lenniük. A megosztott mappákban lévő tartalmat sok más felhasználó használhatja. Ez azért történik, mert nincs számítógépvédelem, és a szakértők azt tanácsolják minden felhasználónak és nagy szervezetek vezetőjének, hogy hozzanak létre otthoni csoport, amely összetett jelszóval lesz védve.

Hackelés

Az elmúlt néhány évben számos módszer vált a legnépszerűbbvé a számítógép illegális hackelés elleni védelmére:

- Szűrés MAC-címek szerint.

- Az SSID elrejtése, vagyis a hálózat nevének osztályozása.

Ezekkel az intézkedésekkel nem biztosított a hálózatvédelem teljes biztonság felhasználók számára. A hackerek gyorsan meg tudják határozni a hálózat nevét, ha adaptert használnak. Módosított illesztőprogram használatával speciális megfigyelési módra válthat. A szippantóknak nevezett programok segítenek megbirkózni ezzel a feladattal.

A hackerek addig figyelik a számítógépes hálózatot, amíg egy felhasználó vagy ügyfél nem csatlakozik hozzá. Ezután a csomagadatok manipulálásával eltávolíthatja a klienst a hálózatból. Amikor az ügyfél újracsatlakozik, a támadók láthatják a használt hálózat nevét.

Ez a folyamat sok ember számára bonyolultnak tűnhet, de a gyakorlatban egyáltalán nem az. Az egész eljárás nem tart tovább öt percnél.

Csalárd program számítógépes hálózatok feltörésére

Napjainkban az Aircrack-ng nevű szoftvercsomag különösen keresett és népszerű a hackerek körében. A számítógépes csalók az adapterek gyors feltörésére használják vezetéknélküli hálózat. A szippantó mellett a bemutatott program egy speciális alkalmazást is tartalmaz, amely lehetővé teszi az összes szükséges illesztőprogram letöltését és módosítását az adapteren.

A program lehetőséget biztosít a WEP-kulcs helyreállítására is. Manapság számos olyan módszer létezik, amelyek lehetővé teszik a gyors és egyszerű feltörést számítógép hálózat. De az ügyfél vagy a személyi számítógép felhasználója megvédheti saját eszközét, amelyre a hálózatvédelmi program telepítve lesz. Egy egész alkalmazáscsomagot tartalmaz, amely megvédi számítógépét a hackerek jogosulatlan feltörésétől.

Ahhoz, hogy megvédje eszközét a csalóktól, meg kell találnia a legújabb firmware-t, amely támogatja az új titkosítási módszereket. BAN BEN speciális programok Minden, amire szüksége van személyi számítógépének védelméhez, már megvan. szükséges firmware adatok titkosítására. Ha a felhasználó nem frissít, a vezeték nélküli hálózati adapter veszélybe kerülhet.

Nyilvános hotspot

Az állami intézmények ingyenes hozzáférést biztosítanak a vezeték nélküli hálózathoz. Vonzó hellyé válnak a számítógépes csalók gyülekezésére. Nagy mennyiség megy át rajtuk, amit később számlák feltörésének eszközeként használnak, vagy kávézókban, szállodákban vagy sok más helyen ingyenes hozzáférési pontokat találhat.

De nem csak a számítógépes csalók tudhatnak meg jelszavakat és egyéb fontos információkat. A hálózathoz csatlakozó többi felhasználó lehallgathatja a személy személyes adatait. A fiókokat gyakran különféle webhelyeken figyelik.

Az internet és a cookie-k védelme szükséges intézkedés a bemeneti információk titkosításához. Manapság számos támadási módszer létezik, amelyek nagyon egyszerűek. Még egy kezdő hacker vagy egy hozzáértő felhasználó is használhatja őket. A Firesheep nevű kiterjesztést számos modern böngészőben használják. Ez az alkalmazás lehetővé teszi, hogy automatikusan megtalálja és elolvassa más felhasználók fiókjait.

Hogyan védheti meg otthoni hálózatát?

A hálózati hozzáférés védelme kötelező intézkedés, amelyet minden személyi számítógép-felhasználónak meg kell tennie. Ha az útválasztót WPA2 titkosítással védik, a számítógépet és az információkat többé nem fenyegeti a hackerek veszélye. Nem ajánlott a vezeték nélküli hálózat jelszavát kiadni barátainak és ismerőseinek. Gadgetjeik és mobileszközeik rosszindulatú programokkal fertőződhetnek meg.

A közelmúltban új útválasztókat vezettek be, amelyek vendég módot is tartalmaznak. Fő előnye, hogy a router külön hálózatot hoz létre saját jelszavával. Ez legjobb védelem hálózatokat, mert ebben az esetben nem kerül felhasználásra.

Manapság egyre elterjedtebb a felhasználói számítógépek feltörése. A hackerek különféle célokból próbálnak hozzáférni mások eszközeihez – attól kezdve, hogy egyszerűen spameket küldenek az Önről email cím mielőtt személyes adatokat használna személyes haszonszerzésre, és az Ön feladata, hogy minden eszközzel megvédje számítógépét. Nézzük meg, hogyan védheti meg számítógépét a hackerektől.

Hogyan jutnak be a hackerek?

Először is meg kell értenie, hogy a hackerek hogyan tudnak behatolni az eszközébe, és milyen módon férnek hozzá a közvetlenül a merevlemezen található fájlokhoz és információkhoz. Csak így lehet megvédeni a készüléket.

A legtöbb esetben a betörő szerepét az tölti be konkrét program, amely a számítógépen az egyikben landol lehetséges módjai. Más szóval, rosszindulatú szoftver leggyakrabban vírusoknak nevezik. Víruskereső programmal megvédheti számítógépét az illetéktelen hozzáféréstől és a személyes térbe való behatolástól. Ebben az esetben a rendszer figyelmezteti Önt, hogy rosszindulatú vagy gyanús szoftvert próbál letölteni. Minden program több típusra osztható a kár mértéke szerint:

Mi a teendő, ha feltörték a számítógépét?

Először is másoljon át minden fontos információt egy harmadik féltől származó meghajtóra, amely nem ehhez a számítógéphez tartozik. Ha nem tudta megvédeni egy eszközön, akkor biztonságos lesz egy külső meghajtón. Ezt megelőzően azonban ellenőriznie kell a fájlokat egy víruskereső segítségével lehetséges fertőzések. Ha a hackerek nem jutottak el a fájlokhoz, akkor nyugodtan másold át őket flash meghajtóra vagy külső kemény lemezt, és törölje azt a számítógépről.

Ezt követően meg kell vizsgálnia a rendszert vírusok és gyanús szoftverek keresésére. A vizsgálat után válassza le a rendszert az internetről, és indítsa újra. Ha a víruskereső nem riaszt az újbóli ellenőrzés során, az azt jelenti, hogy a veszély elmúlt. A nagyobb megbízhatóság érdekében csak licencelt vírusirtó programokat használjon, és azonnal frissítse az adatbázisokat. Ez segít a rendszer megbízható védelmében. Most már tudja, hogyan védheti meg számítógépét.

A számítógép távoli elérésének letiltása

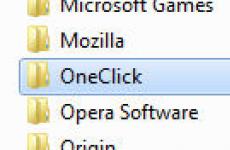

- Lépjen a Start menübe, és lépjen az Intézőbe;

- Kattintson a jobb gombbal a „Sajátgép” ikonra, és válassza a „Tulajdonságok” lehetőséget;

- A bal oldalon válassza ki a „Távoli hozzáférés beállítása” elemet;

- A „Távoli hozzáférés” lapon kattintson a „Speciális” gombra;

- Törölje az „Engedélyezés” jelölését távirányító ez a számítógép";