Защита от вируса шифровальщика windows 7. Как защититься от вируса шифровальщика Petya. Резервное копирование важных информационных систем и данных каждому сервису - свой выделенный сервер

В последнее время шифровальщики стали самым "попсовым" вирусом. Такой вирус шифрует все ваши файлы и требует выкуп за них. Вся прелесть вируса в его простоте. Хороший шифровальщик не "палится" антивирусами, а зашифрованные файлы практически нельзя расшифровать. Но, как и от любого вируса, вы можете защитить себя от заражения таким зловредом.

Как он работает

Я понимаю, что это скучно, но без знания теории не обойтись:)

Стандартный вирус, шифрующий ваши данные, работает по следующей схеме. Вы получаете сомнительный файл по электронной почте. Нарушая все законы информационной самозащиты, вы запускаете этот файл. Вирус отправляет запрос на сервер злоумышленника. Происходит генерация уникального ключа, с помощью которого все файлы на вашем компьютере шифруются. Ключ отсылается на сервер и хранится там.

Вирус показывает вам окошко (либо меняет рабочий стол) с предупреждением и требованием выкупа. За расшифровку файлов с вас потребуют определенное количество биткоинов (криптовалюта, использующаяся в интернете). При этом зашифрованные файлы невозможно открыть, сохранить, отредактировать, ибо они наглухо зашифрованы стойким алгоритмом.

При этом есть некоторые нюансы. Некоторые шифровальщики вообще выбрасывают ключ, а потому, заплатив выкуп, вы все равно не расшифруете ваши фото, видео и другие файлы.

Большинство шифровальщиков начинают работать после того, как получат ответ от сервера злоумышленника. А потому есть мизерный шанс, что успев вырубить интернет, вы прервете работу вируса (но провернуть это на практике нереально).

Есть и кривые шифровальщики, которые хранят ключ на компьютере жертвы, либо используют один ключ для всех. Для расшифровки в таких случаях существуют специальные утилиты и сервисы от антивирусных компаний.

Как защититься от шифровальщика

1) Установить антивирус

Если вы ещё не установили антивирус, то обязательно это сделайте. Даже бесплатные антивирусы типа Avast или Avira защитят вас в 80% случаев.

Так как исходный код самых популярных шифровальщиков уже давно известен антивирусным лабораториям, а потому они могут вычислить их и заблокировать их работу.

2) Используйте последнюю версию браузера

Вирусы часто используют уязвимости в браузере для заражения вашего компьютера. А потому важно постоянно обновлять браузер, ведь обновления исправляют критические и 0-day уязвимости в браузерах. Естественно, обновления выходят только для популярных браузеров. А потому использование экзотического браузера (типа Arora или, не дай бог, TheWorld) подвергает вас сильнейшему риску.

3) Не запускайте подозрительные файлы

В 90% случаев шифровальщики отправляются жертвам в виде спама по электронной почте. Поэтому не открывайте письма от незнакомых адресатов и с подозрительным содержанием. Обычно шифровальщики кочуют по интернету в виде псевдо-pdf. Т.е..pdf.exe. Естественно, что последнее.exe означает исполняемый файл под которым прячется вирус. Стоит его запустить, и можете забыть о драгоценных фотографиях из отпуска и документах по работе.

4) Корпоративный риск

Если вы работает в крупной компании, то будьте осторожны. Вы можете стать жертвой нацеленной атаки. В таких случаях злоумышленники заранее выясняют всю важную информацию о компании, её сотрудниках. В итоге, злоумышленники проведут замаскированную атаку. Например, вы можете получить отчет по работе с корпоративного (заранее взломанного) e-mail, который будет выглядеть как обычная корреспонденция, однако заразит вас шифровальщиком.

Поэтому будьте внимательны, регулярно обновляйте антивирус и браузер. А также не запускайте файлы с сомнительным расширением.

5) Регулярно сохраняйте важную информацию (backup)

Все важные файлы должны иметь резервную копию. Это защитит вас не только от шифровальщиков, но и от простейшего форс-мажора (отключили электричество, сломался ноутбук). Делать резервные копии можно по-разному. Можно сохранять всю важную информацию на usb-флешку. Можно сохранить все в "облаке" или на популярном файлохранилище (Dropbox и т.д.). А можно делать запароленные архивы и отправлять их самому себе по электронной почте.

Что не стоит делать

1) Обращаться к компьютерщикам

Вам могут пообещать избавиться от вируса и вернуть доступ к файлам. Но вряд ли кто-то на это способен. Нужно понимать, что алгоритмы шифрования были изначально придуманы так, чтобы их никто не расшифровал без ключа. Поэтому идти в «компьютерную помощь» всё равно что выкинуть деньги на ветер.

2) Надеяться только на антивирус

Злоумышленники используют отработанные схемы. А потому антивирусы не всегда выявляют вирус-шифровальщик. Это связано во многом потому, что чисто технически шифровальщик не является вирусом, т. к. не выдает своим поведением опасность, а потому эвристически анализатор антивирусов не выявляет работу такого вируса.

3) Быть наивным пользователем ОС на базе Линукс

Можно часто услышать, что под Линукс нет вирусов и система эта абсолютно безопасна и неуязвима. Только вот дистрибутивы на Линукс не защищают от вирусов, а просто не позволяют «выстрелить себе в ногу», т.е. не дают пользователю доступ к изменению системных файлов и настроек. Поэтому шифровальщики под Линукс могут запуститься только в случае, если получат root-доступ. Я надеюсь, не нужно говорить пользователям Линукс о том, что запускать сомнительные приложения из под рута — невероятная тупость:)

Выводы

Как видно от современной пандемии шифрования спасают всё те же старые добрые методы самозащиты и контроля. Не нужны специальные знания, не нужны специальные программы. Для безопасной работы вам достаточно лишь антивируса, обновлённого браузера и головы на плечах.

Последние советы раздела «Компьютеры & Интернет»:

Последнее время весь Интернет будоражат вирусные эпидемии. Вымогатель WannaCry, шифровальщик Petya и прочая виртуальная пакость атакует компьютеры и ноутбуки, мешая нормальной их работе и заражая хранящиеся на жестком диске данные. Делается это чтобы заставить пользователя заплатить деньги создателям вредоносной программы. Я хочу дать несколько советов, которые помогут максимально защитить компьютер от вирусов и не дать им поразить важные данные.

Их можно использовать как правила, соблюдение которых является залогом информационной безопасности вашего ПК.

1. Обязательно пользуйтесь антивирусом

На любом компьютере, у которого установлена операционная система Windows, имеющем доступ в сеть Интернет должна стоять антивирусная программа. Это даже не обсуждается, это — аксиома! В противном случае Вы можете практически в первый же день нахватать столько заразы, что спасёт только полная переустановка ОС с форматированием жесткого диска. Сразу же встаёт вопрос — а какой антивирус лучше установить? По своему опыту скажу, что лучше чем Kaspersky Internet Security или DrWeb Security Space нет пока ничего! Лично я сам активно используют обе программы дома и на работе и могу с уверенностью заявить, что они без проблем выявляют 99% всей попадающейся заразы, работают быстро и без нареканий, так что денег своих стоят однозначно.

Если Вы не готовы раскошелится на хорошую защиту компьютера от вирусов, то можно воспользоваться бесплатными антивирусными приложениями. Тем более, что их выбор очень велик. Я у себя уже выкладывал — можете воспользоваться одним из предложенных там вариантов.

Примечание: Для себя составил небольшой анти-рейтинг антивирусного ПО, которое я не использую сам и не советую другим. Вот они: Avast, Eset NOD32, F-Secure, Norton Antivirus, Microsoft Security Essentials. Поверьте, это не пустые слова и программы попали в этот список не случайно! Выводы сделаны на основе личного опыта использования, а так же опыта моих друзей и коллег.

2. Своевременно обновляйте операционную систему и программы

Старайтесь не пользоваться устаревшим программным обеспечением. Это касается не только обязательного регулярного обновления баз антивируса (хотя даже про это пользователи очень часто почему то забывают напрочь)! Не пренебрегайте хотя бы раз в месяц выполнять установку обновлений Windows. Тем более, что делает это ОС самостоятельно, достаточно лишь запустить поиск через Центр обновлений.

Про обновление других программ тоже не надо забывать, ведь на устаревших версиях всплывают уязвимости, которые сразу же стараются использовать злоумышленники, пытаясь заразить ваше устройство. Особенно это касается веб-браузеров и других приложений, через которые Вы работает в Интернете.

3. Не работайте под Администратором

Главная ошибка большинства юзеров, из-за которой способна рухнуть даже самая совершенная защита от вирусов — это работа в системе с максимальными полномочиями, то есть с правами Администратора. Создайте учётную запись обычного пользователя с ограниченными правами и работайте под ней. Старайтесь не давать полномочия Администратора и другим пользователям — это значительная брешь в безопасности вашего компьютера. Как показывает практика, большинство вредоносных приложений не смогли бы выполнить свою деструктивную задачу, если бы в момент попадания в систему пользователь не имел бы полномочий суперпользователя. Вредоносам просто не хватило бы прав на выполнение действий.

4. Пользуйтесь средствами восстановления системы

В каждой версии операционной системы от Microsoft, начиная с уже теперь древней Windows XP и заканчивая модной «Десяткой», есть встроенный инструмент создания и использования точек восстановления, с помощью которых можно сделать к предыдущему работоспособному состоянию.

Например, если Вы поймали вирус, то вы сможете вернуться к последней точке восстановления, когда ОС была ещё не поражена.

Стоит отметить, что если Вы поймали вымогателя-шифровальщика, то в некоторых случая можно восстановить какую-то часть зашифрованных файлов за счёт теневых копий Windows.

Обязательно проверьте включена ли эта функция в системе. Для этого кликаем правой кнопкой по значку компьютера и в появившемся меню выбираем пункт «Свойства»:

В появившемся окне в меню справа кликните на пункт «Дополнительные параметры чтобы появилось ещё одно окно Свойств системы:

На вкладке «Защита системы» надо найти и нажать кнопку «Настроить». Откроется ещё одно окошко. Ставим точку в чекбоксе «Включить защиту». Ниже нужно ещё будет сдвинуть ползунок использования диска хотя бы до 5-10%, чтобы ОС могла сохранить несколько точек восстановления. Применяем внесённые изменения.

5. Скрытые файлы и расширения

В Виндовс по умолчанию не показываются расширения файлов, а так же не видны скрытые файлы и папки. Это очень часто используется злоумышленниками для внедрения вирусов на ПК. Исполняемый файл с расширением «.exe» или скрипт «.vbs» обычно маскируют под документ Word или таблицу Excel и пытаются подсунуть ничего не подозревающему пользователю. Именно по этому принципу работают распространённые в последнее время шифровальшики.

Именно поэтому я рекомендую зайти в параметры папок и на вкладке «Вид» снять галочку «Скрывать расширения для зарегистрированных типов файлов», а ниже — поставить чекбокс «Показывать скрытые файлы, папки и диски». Нажимаем на кнопку «ОК». Это позволить Вам защитить свой компьютер от скрытых и замаскированных вирусов, а так же оперативно отслеживать вредоносные вложения в письмах, на флешках и т.п.

6. Отключите удалённое управление

В ОС Windows по умолчанию включена функция удалённого управление через протокол RDP — Remote Desktop Protocol. Это не есть хорошо, а потому данную опцию я бы порекомендовал отключить, если Вы ею не пользуетесь. Для этого открываем свойства системы и переходим в «Дополнительные параметры»:

Заходим на вкладку «Удалённый доступ» и ставим чекбокс «Не разрешать удалённые подключения к этому компьютеру». Так же надо снять галочку «Разрешать подключения удалённого помощника к этому компьютеру». Применяем настройки нажатием на кнопку «ОК».

7. Соблюдайте правила информационной безопасности

Не стоит забывать и про основы безопасной работы на ПК и в Интернете. Вот несколько правил, которые Вы должны обязательно выполнять сами и объяснить их важность своим родным, близким и коллегам по работе.

— Используйте сложные и длинные (не короче 8 символов) пароли;

— По возможности используйте двухфакторную авторизацию;

— Не сохраняйте пароли в памяти браузера;

— Не нужно хранить пароли в текстовых файлах, да и вообще не стоит держать их на компьютере;

— Выходите из учётной записи после завершения работы (если ПК пользуются несколько человек);

— Не открывайте вложения в письмах от неизвестных людей;

— Не запускайте файлы с расширением.exe,.bat,.pdf,.vbs из писем даже от известных Вам людей;

— Не используйте свой личный или рабочий E-Mail для регистрации на сайтах и в соцсетях;

Только обязательное соблюдение перечисленных основ цифровой безопасности позволит Вам держать защиту своего компьютера от вирусов-вымогателей и шифровальщиков на достаточно высоком уровне!

P.S.: Напоследок хочу сказать, что значительно проще заранее принять меры предосторожности и не допустить вирусного заражения, нежели потом разгребать его последствия в надежде восстановить хоть какую-нибудь информацию!

Трояны-шифровальщики - особый тип малвари, создаваемой для вымогательства (ransomware). Их массовый забег впервые был зарегистрирован в конце 2006 года. За прошедшие десять лет ситуация почти не изменилась. Сегодня всё так же новые образцы троянов продолжают шифровать файлы под носом у антивирусов и требовать плату за расшифровку. Кто в этом виноват и, главное, что делать?

WARNING

Если троян зашифровал файлы, сразу выключи компьютер! Затем загрузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Всадники шифрокалипсиса

Сегодня у большинства пользователей стоит какой-нибудь популярный антивирус или хотя бы MSRT – встроенное в Windows «средство для удаления вредоносных программ». Однако ransomware спокойно запускаются, шифруют файлы и оставляют сообщение с требованием выкупа. Обычно ключ для расшифровки обещают прислать после оплаты каким-нибудь полуанонимным способом. Например, зайти через Tor на страницу с дальнейшими инструкциями и перечислить выкуп на одноразовый номер кошелька.

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик - это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна подсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дополнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено - они ведь не системные. Затирает свободное место? Безопасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Превентивные меры

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их базах. Они могут лишь распознавать наиболее грубые модификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последствия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной защиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ обладает бесплатная утилита Veeam Endpoint Backup Free . Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

Кроме универсальных утилит для резервного копирования с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

GridinSoft Anti-Ransomware

Эта украинская утилита для предотвращения заражения программами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

CryptoPrevent Malware Prevention

Эта утилита оставила самое неоднозначное впечатление. CPMP действует проактивно на основе большого набора групповых политик и множества поведенческих фильтров, контролируя действия программ и состояние пользовательских каталогов. В ней доступны несколько режимов защиты, включая уровень «Максимальный», который работает по принципу «включил и забыл».

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

При этом графическая надстройка очень долго запускается и в ней нет оповещений в реальном времени. Также нет и привычного карантина. В режиме «Максимальная защита» все файлы, опознанные как опасные, просто удаляются без вопросов.

Для проверки мы попробовали поставить в CPMP максимальный уровень защиты и последовательно выпустить на волю семь разных троянов-вымогателей. Три из них были удалены CPMP сразу при попытке запуска. Никаких сообщений при этом не отображалось. Четыре других благополучно стартовали, однако до финиша не добрались. CPMP не давал им создать новые файлы и зашифровать пользовательские, но и не удалял. Загрузка процессора все время была 100%, диск стрекотал, и делать что-либо в тестовой системе было невозможно.

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требования о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «сайт», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Новый вирус вымогатель Petya.A стал, пожалуй, главным событием прошедшей недели. Вирусная атака привела к заражению сотни тысяч компьютеров не только в России и странах СНГ, но и по всему миру. Пока нет единого мнения, что могло стать причиной (например, не актуальная версия Windows) и кто находится в зоне опасности: только учреждения, банки, госструктуры или все компьютеры под управлением ОС Windows, необходимо заранее обезопасить свою систему. Как защититься от вируса шифровальщика Petya?

Оригинальный вирус Petya впервые проявил активность в 2016 году. Разработчик использует псевдоним Janus Cybercrime Solutions. Известен также аккаунт в Twitter – злоумышленники использовали учетную запись @JanusSecretary после взлома аккаунта злоумышленников, создавших вирус Chimera. Напомним, тогда в открытом доступе были опубликованы ключи, позволяющие вернуть в исходное состояние файлы, пострадавшие от шифровальщика.

После эпидемии вируса NotPetya, которая началась в июне, авторы оригинального вымогателя сделали очередное заявление. Стало известно, что они занялись изучением NotPetya, а также осуществляют попытки использовать ключи от Petya для расшифровки файлов. Однако многие специалисты сразу предположили, что это не сработает. Новый вирус работает иначе – он умышленно вносит серьезные изменения в структуру диска (включая шифрование записи MFT), а также полностью удаляет ключ. Скорее всего, полноценно расшифровать пострадавшие файлы уже физически невозможно.

Способ распространения вируса Petya.A

Распространения нового вируса происходит с помощью обычной фишинговой атаки (рассылка вредоносного кода в виде вложений на e-mail адреса). Любое подозрительное письмо, которое содержит вложение – потенциальный источник угрозы.

Как правило, вложения распространяются в виде документов Microsoft Word, но могут быть и другие файлы. Здесь будет не лишним, еще раз напомнить вам об основных .

После открытия сомнительного вложения, происходит заражение компьютера, и вирус шифрует главную загрузочную запись.

Чем опасен вирус Petya.A?

Расшифровка системы в обмен на денежный выкуп довольно распространенный и заурядный способ для обычных киберхулиганов. Однако, что касается самого вредоносного кода, как утверждают авторитетные источники — он не бы дилетантским.

Это не просто вирус-вымогатель. Технические условия и оборудование для совершения данной кибератаки исключает версию обычного сетевого мошенничества. По мнению ряда аналитиков, у вируса политические корни.

Впрочем, нас больше беспокоит его последствия. Новый вирус Petya зашифровывает жесткий диск и стирает загрузочную запись, что крайне усложняет восстановление информации в случае заражения системы. Как же от него защититься?

Как защититься от вируса Petya.A

Проанализировав работу шифровальщика, компании Symantec обнародовала простой способ защиты. Суть данного способа заключается в создании на системном диске специального файла, который должен убедить Petya.A, что он попал на уже заражённую ранее систему.

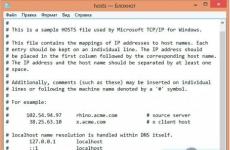

1. Откройте обычный блокнот Windows

2. Выберите вкладку Файл

, и кликните на пункт Сохранить как

4. Задайте файлу имя perfc и присвойте расширение .dll

(Тип файлов - значение — Все файлы)

3. Переместите его в C:\windows.

5. Кликните на файле правой клавишей мыши и выберите пункт Свойства

. Задайте атрибут – «Только чтение».

Обнаружив данный файл, вирус прекратит работу без последствий для системы.

Безусловно, данный способ нельзя отнести как конечное решение проблемы, но как мера предосторожности, которая позволяет защититься от вируса шифровальщика Petya на сегодняшний день, рекомендована для выполнения на всех системах под управлением ОС Windows.

Недавно Janus Cybercrime Solutions вновь проявили активность. На портале Mega.nz был опубликован архив с мастер-ключом, который можно использовать для всех версий Petya: первой версии 2016 года, второй модификации (интегрированной с вымогателем Mischa), а также новой версии, которая известна как GoldenEye. Ряд специалистов уже проверили подлинность ключа и подтвердили, что его можно использовать для получения доступа к архиву.

Напомним, ранее специалистам удавалось обойти шифрование первой версии Petya, однако публикация мастер-ключа позволит сделать данный процесс более быстрым и повысит вероятность успеха.

Уже известно, что данный ключ не поможет пострадавшим от вредоносной программы NotPetya – вирус значительно отличается (вирусописатели позаимствовали только часть кода).