Fiókok adminisztrációja az Active Directory tartományban. Active Directory engedélyek kezelése. A fiók- és jelszóblokkolási házirendek részletes beállításai az Adminisztrációs Központban

2002-ben kedvenc egyetemem számítástechnika tanszékének folyosóján sétálva egy friss plakátot láttam az „NT Systems” iroda ajtaján. A poszter a felhasználói fiókok ikonjait csoportokba rendezve ábrázolta, ahonnan a nyilak más ikonok felé ágaztak. Mindezt sematikusan egyesítették egy bizonyos szerkezetbe, valamiről írtak egységes rendszer bejelentkezés, engedélyezés és hasonlók. Amennyire most értem, ez a plakát a Windows NT 4.0 Domains és a Windows 2000 Active Directory rendszerek architektúráját ábrázolta. Ettől a pillanattól kezdve kezdődött és azonnal véget is ért az Active Directoryval való első ismeretségem, hiszen ezután egy kemény munkamenet következett, egy vidám vakáció, ami után egy barátom megosztotta FreeBSD 4 és Red Hat Linux lemezeket, és a következő néhány évben elmerültem a világ Unix-szerű rendszerek, de soha nem felejtettem el a plakát tartalmát.

Bekapcsolt rendszerekre Windows platform Szerver, akkor kellett visszamennem és közelebbről megismernem őket, amikor egy olyan céghez költöztem, ahol a teljes IT infrastruktúra menedzselése Active Directoryra épült. Emlékszem, hogy a cég főadminisztrátora minden megbeszélésen elismételte az Active Directory néhány bevált gyakorlatát. Most, 8 év rendszeres kommunikáció után az Active Directoryval, teljesen jól értem, hogyan működik ezt a rendszertés melyek az Active Directory bevált gyakorlatai.

Ahogy valószínűleg már sejtette, az Active Directoryról fogunk beszélni.

Akit érdekel ez a téma, szeretettel várunk a cicára.

Ezek az ajánlások a Windows 7 és újabb verziójú kliensrendszerekre érvényesek, a tartományok és erdők esetében Windows Server 2008/R2 és magasabb.

Szabványosítás

Az Active Directory tervezését az objektumok elnevezésére és a címtárban elfoglalt helyükre vonatkozó szabványok kidolgozásával kell kezdeni. Létre kell hozni egy dokumentumot, amely meghatározza az összes szükséges szabványt. Természetesen ez egy meglehetősen gyakori ajánlás az informatikusok számára. Az „először dokumentációt írunk, majd ennek alapján építünk rendszert” elv nagyon jó, de a gyakorlatban sok okból ritkán valósul meg. Ezen okok közé tartozik az egyszerű emberi lustaság vagy a megfelelő kompetencia hiánya, a többi ok az első kettőből származik.

Azt javaslom, hogy először írja meg a dokumentációt, gondolja át, és csak ezután folytassa az első tartományvezérlő telepítésével.

Példaként adok egy szakaszt a dokumentumnak az Active Directory objektumok elnevezésére vonatkozó szabványokról.

Objektumok elnevezése.

- A felhasználói csoportok nevének a GRUS_ előtaggal kell kezdődnie (GR - Group, US - Users)

- Név számítógépes csoportok a GRCP_ előtaggal kell kezdődnie (GR - csoport, CP - számítógépek)

- A jogosultsági csoportok delegálásának nevének a GRDL_ előtaggal kell kezdődnie (GR - Csoport, DL - Delegáció)

- Az erőforrás-hozzáférési csoportok nevének a GRRS_ előtaggal kell kezdődnie (GR - csoport, RS - erőforrások)

- A házirendekhez tartozó csoportok nevének a GPUS_, GPCP_ előtaggal kell kezdődnie (GP - Csoportházirend, US - Felhasználók, CP - Számítógépek)

- Az ügyfélszámítógépek nevének a szervezet nevéből származó két vagy három betűből kell állnia, amelyet egy kötőjellel elválasztott szám követ, például nnt-01.

- A szerverek neve csak két betűvel kezdődhet, amelyet egy kötőjel követ, majd a szerver szerepe és száma, például nn-dc01.

A dokumentáció írásának nagyon alaposnak kell lennie, ezzel sok időt takaríthat meg a jövőben.

Leegyszerűsítsen mindent, amennyire csak lehetséges, próbálja elérni az egyensúlyt

Az Active Directory felépítésénél követni kell az egyensúly elérésének elvét, egyszerű és érthető mechanizmusokat választva.

Az egyensúly elve a kívánt funkcionalitás és biztonság elérése a megoldás maximális egyszerűsége mellett.

Meg kell próbálni úgy felépíteni a rendszert, hogy felépítése érthető legyen a legtapasztalatlanabb adminisztrátor vagy akár felhasználó számára is. Például egy időben több tartományból álló erdőstruktúra létrehozására volt javaslat. Sőt, nem csak több tartományból álló struktúrák telepítését javasolták, hanem több erdőből származó struktúrákat is. Talán az „oszd meg és uralkodj” elv miatt létezett ez az ajánlás, vagy azért, mert a Microsoft mindenkinek azt mondta, hogy a tartomány a biztonsági határ, és a szervezetet tartományokra bontva különálló struktúrákat kapunk, amelyeket egyénileg is könnyebben lehet irányítani. De amint a gyakorlat azt mutatja, könnyebb karbantartani és felügyelni az egydomaines rendszereket, ahol a biztonsági határok nem tartományok, hanem szervezeti egységek (OU-k). Ezért kerülje az összetett, több tartományból álló struktúrák létrehozását, jobb az objektumokat szervezeti egység szerint csoportosítani.

Természetesen fanatizmus nélkül kell cselekednie - ha lehetetlen több tartomány nélkül, akkor több tartományt kell létrehoznia, erdőkkel is. A lényeg az, hogy megértsd, mit csinálsz, és mihez vezethet.

Fontos megérteni, hogy egy egyszerű Active Directory infrastruktúra könnyebben felügyelhető és felügyelhető. Még azt is mondanám, hogy minél egyszerűbb, annál biztonságosabb.

Alkalmazza az egyszerűsítés elvét. Próbáljon egyensúlyt elérni.

Kövesse az "objektum - csoport" elvet

Kezdje el az Active Directory-objektumok létrehozását egy csoport létrehozásával ennek a tárgynak, és már hozzárendeljük a csoporthoz szükséges jogokat. Nézzünk egy példát. Létre kell hoznia egy fő rendszergazdai fiókot. Először hozza létre a Head Admins csoportot, és csak ezután hozza létre magát a fiókot, és adja hozzá ezt a csoportot. Rendeljen főadminisztrátori jogokat a Head Admins csoporthoz, például úgy, hogy hozzáadja a Tartományi rendszergazdák csoporthoz. Szinte mindig kiderül, hogy egy idő után egy másik alkalmazott érkezik a munkahelyére, akinek hasonló jogokra van szüksége, és ahelyett, hogy a különböző Active Directory-részekre delegálnák a jogokat, egyszerűen hozzáadható a szükséges csoporthoz, amelyhez a rendszer már meghatározta a szerepkört. és átruházzák a szükséges jogköröket.

Egy másik példa. A rendszergazdák csoporthoz tartozó felhasználókkal rendelkező szervezeti egységhez jogokat kell delegálnia. Ne delegáljon jogokat közvetlenül az adminisztrátorok csoportjának, hanem hozzon létre egy speciális csoportot, például GRDL_OUName_Operator_Accounts, amelyhez jogokat rendel. Ezután egyszerűen adja hozzá a felelős rendszergazdák csoportját a GRDL_OUName_Operator_Accounts csoporthoz. Minden bizonnyal megtörténik, hogy a közeljövőben át kell ruháznia a szervezeti egység jogait a rendszergazdák egy másik csoportjára. És ebben az esetben egyszerűen hozzáadja a rendszergazdák adatcsoportját a GRDL_OUName_Operator_Accounts delegálási csoporthoz.

azt javaslom következő szerkezetet csoportok.

- Felhasználói csoportok (GRUS_)

- Rendszergazdai csoportok (GRAD_)

- Delegációs csoportok (GRDL_)

- Irányelvcsoportok (GRGP_)

- Szervercsoportok (GRSR_)

- Ügyfélszámítógépek csoportjai (GRCP_)

- Hozzáférés a csoportokhoz megosztott erőforrások(GRRS_)

- Nyomtató hozzáférési csoportok (GRPR_)

Fenntartja az egyensúlyt a csoportok szerepeinek korlátozásával, és ne feledje, hogy ideális esetben a csoport nevének teljes mértékben le kell írnia a szerepét.

OU építészet.

Egy szervezeti egység architektúráját mindenekelőtt a biztonság és az ehhez az OU-hoz való jogok rendszergazdákra való átruházása szempontjából kell átgondolni. Nem javaslom az OU-k architektúráját abból a szempontból tervezni, hogy a csoportházirendeket hozzájuk kapcsolják (bár ez a legtöbbször megtörténik). Egyesek számára kissé furcsának tűnhet az ajánlásom, de én egyáltalán nem javaslom a kötözést csoportszabályzat az OU-nak. További információ a Csoportházirendek részben.

OU rendszergazdák

Azt javaslom, hogy hozzon létre egy külön szervezeti egységet az adminisztratív fiókok és csoportok számára, ahol elhelyezheti az összes rendszergazda és mérnök fiókját és csoportját. technikai támogatás. Ehhez a szervezeti egységhez való hozzáférést korlátozni kell hétköznapi felhasználók, és csak a fő rendszergazdákra ruházza át az objektumok kezelését ebből az egységből.

OU Számítógépek

A számítógépes szervezeti egységeket a számítógépek földrajzi elhelyezkedése és a számítógéptípusok szempontjából a legjobb megtervezni. Ossza szét a különböző földrajzi helyekről származó számítógépeket különböző szervezeti egységekre, és ossza szét őket ügyfélszámítógépekre és szerverekre. A szerverek feloszthatók Exchange, SQL és másokra is.

Felhasználók, jogok az Active Directoryban

Különös figyelmet kell fordítani az Active Directory felhasználói fiókokra. Ahogy az OU-ról szóló részben elhangzott, a felhasználói fiókokat az ezekre a fiókokra való felhatalmazás elve alapján kell csoportosítani. Szintén fontos betartani a legkisebb jogosultság elvét – minél kevesebb joga van egy felhasználónak a rendszerben, annál jobb. Azt javaslom, hogy azonnal adja meg a felhasználó jogosultsági szintjét a fiókja nevében. A mindennapi munkához szükséges fióknak a felhasználó vezetéknevéből és latin kezdőbetűiből kell állnia (például IvanovIV vagy IVIvanov). Kötelező mezők: Keresztnév, Kezdőbetűk, Vezetéknév, Megjelenített név (oroszul), e-mail, mobil, Munkakör, Menedzser.

A rendszergazdai fiókoknak a következő típusúaknak kell lenniük:

- Rendszergazdai jogokkal a felhasználói számítógépekhez, de nem a szerverekhez. A tulajdonos kezdőbetűiből és a helyi előtagból kell állnia (például iivlocal)

- Szerverek és Active Directory felügyeleti jogokkal. Csak kezdőbetűket kell tartalmaznia (például iiv).

Hadd magyarázzam el, miért érdemes szétválasztani az adminisztrátori fiókokat szerver- és ügyfélszámítógép-adminisztrátorokra. Ezt biztonsági okokból kell megtenni. Az ügyfélszámítógépek rendszergazdái jogosultak szoftvert telepíteni az ügyfélszámítógépekre. Soha nem lehet biztosan megmondani, hogy milyen szoftver lesz telepítve és miért. Ezért nem biztonságos a tartományi rendszergazdai jogosultságokkal rendelkező program telepítése, amely veszélybe kerülhet. Az ügyfélszámítógépeket csak helyi rendszergazdai jogokkal kell felügyelnie erről a számítógépről. Ez lehetetlenné teszi számos tartományi rendszergazdai fiókok elleni támadást, mint például a „Pass The Hash”. Ezenkívül az ügyfélszámítógépek rendszergazdáinak meg kell szüntetniük a kapcsolatot a terminálszolgáltatásokon keresztül, valamint a számítógéphez fűződő hálózati kapcsolatot. A technikai támogatási és adminisztratív számítógépeket külön VLAN-ban kell elhelyezni, hogy korlátozzák a hozzáférésüket az ügyfélszámítógépek hálózatából.

Rendszergazdai jogok hozzárendelése a felhasználókhoz

Ha rendszergazdai jogokat kell adnia egy felhasználónak, soha ne helyezze a fiókját napi használatra a számítógép helyi rendszergazdái csoportjába. A napi munkához tartozó fióknak mindig korlátozott jogokkal kell rendelkeznie. Hozzon létre neki egy külön adminisztrátori fiókot, például a namelocal-t, és adja hozzá ezt a fiókot a helyi rendszergazdák csoportjához egy házirend segítségével, korlátozva az alkalmazást csak a felhasználó számítógépén elemszintű célzással. A felhasználó használhatja ezt a fiókot a Run AS mechanizmussal.

Jelszó házirendek

Teremt egyéni politikák jelszavak a felhasználók és a rendszergazdák számára finomszemcsés jelszóházirend használatával. Javasoljuk, hogy a felhasználói jelszó legalább 8 karakterből álljon, és legalább negyedévente módosítsa. Az adminisztrátoroknak célszerű kéthavonta módosítani a jelszót, legalább 10-15 karakter hosszúságúnak kell lennie, és meg kell felelnie a bonyolultsági követelményeknek.

Domain és helyi csoportok összetétele. Korlátozott csoportok mechanizmusa

A tartományi számítógépeken a tartomány és a helyi csoportok összetételét csak a tartományban szabad szabályozni automatikus üzemmód, a Korlátozott csoportok mechanizmus használatával. A következő példa segítségével elmagyarázom, hogy miért kell ezt csak így csinálni. Általában egy Active Directory-domain feldarabolása után a rendszergazdák hozzáadják magukat olyan tartománycsoportokhoz, mint a Domain admins, Enterprise Admins, szükséges csoportok a technikai támogatást nyújtó mérnökök és más felhasználók szintén csoportokra vannak osztva. A domain adminisztrációja során a jogok kiadásának folyamata sokszor megismétlődik, és rendkívül nehéz lesz megjegyezni, hogy tegnap ideiglenesen hozzáadta Nina Petrovna könyvelőt az 1C rendszergazdák csoportjához, és ma el kell távolítania a csoportból. A helyzet tovább romlik, ha a cégnek több adminisztrátora van, és mindegyik időről időre hasonló stílusban ad jogokat a felhasználóknak. Alig egy év múlva szinte lehetetlen lesz kitalálni, hogy kihez milyen jogok ruháznak. Ezért a csoportok összetételét csak csoportházirendekkel szabad szabályozni, amelyek minden alkalmazásnál mindent rendbe tesznek.

Beépített csoportok összetétele

Érdemes elmondani, hogy az olyan beépített csoportoknak, mint a fiókkezelők, biztonsági mentési operátorok, kriptográfiai kezelők, vendégek, nyomtatókezelők, kiszolgálókezelők, üresnek kell lenniük mind a tartományban, mind a kliens számítógépeken. Ezek a csoportok elsősorban annak biztosításához szükségesek visszafelé kompatibilitás régebbi rendszerekkel, és ezeknek a csoportoknak a felhasználói túl sok jogot kapnak a rendszerben, és lehetővé válnak a privilégium-eszkalációs támadások.

Helyi rendszergazdai fiókok

A Korlátozott csoportok mechanizmus használatával le kell tiltania számlákat helyi rendszergazdák bekapcsolva helyi számítógépek, blokkolja a vendégfiókokat, és törölje a helyi rendszergazdák csoportját a helyi számítógépeken. Soha ne használjon csoportházirendeket a helyi rendszergazdai fiókok jelszavainak beállítására. Ez a mechanizmus nem biztonságos, a jelszó közvetlenül kivonható a szabályzatból. Ha azonban úgy dönt, hogy nem blokkolja a helyi rendszergazdai fiókokat, használja a LAPS-mechanizmust a jelszavak helyes beállításához és elforgatásához. Sajnos a LAPS beállítása nem teljesen automatizált, ezért szüksége lesz rá kézi üzemmód attribútumok hozzáadása az Active Directory sémához, jogok hozzárendelése, csoportok hozzárendelése stb. Ezért könnyebb blokkolni a helyi rendszergazdai fiókokat.

Szolgáltatási számlák.

A szolgáltatások futtatásához használja a szolgáltatásfiókokat és a gMSA-mechanizmust (Windows 2012 és újabb rendszereken érhető el)

Csoportházirendek

Dokumentumszabályzat létrehozása/módosítása előtt.

Házirend létrehozásakor használja a Házirend - Csoport elvet. Azaz, mielőtt létrehozna egy házirendet, először hozzon létre egy csoportot ehhez a házirendhez, távolítsa el a Hitelesített felhasználók csoportot a házirend hatóköréből, és adja hozzá a létrehozott csoportot. A házirendet ne a szervezeti egységhez, hanem a tartománygyökérhez kapcsolja, és szabályozza alkalmazásának hatókörét objektumok hozzáadásával a házirendcsoporthoz. Ezt a mechanizmust rugalmasabbnak és érthetőbbnek tartom, mint egy szabályzatot egy szervezeti egységhez kötni. (Pontosan erről írtam az OU Architecture című részben).

Mindig módosítsa a szabályzat hatályát. Ha csak felhasználók számára hozott létre házirendet, akkor tiltsa le a számítógép szerkezetét, és fordítva, tiltsa le a felhasználói struktúrát, ha csak számítógépekre hozott létre házirendet. Ezeknek a beállításoknak köszönhetően a házirendek gyorsabban alkalmazhatók.

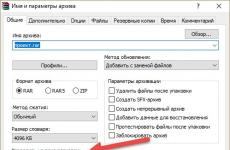

Állítsa be naponta biztonsági mentés Power Shell használatával, így konfigurációs hibák esetén mindig visszaállíthatja a beállításokat az eredetire.

Központi Áruház

A Windows 2008-tól kezdődően lehetővé vált az ADMX csoportházirend-sablonok tárolása egy központi tárolóhelyen, a SYSVOL-ban. Korábban alapértelmezés szerint az összes házirend-sablont helyileg tárolták az ügyfeleken. Ha ADMX-sablonokat szeretne elhelyezni a központi tárolóban, át kell másolnia a %SystemDrive%\Windows\PolicyDefinitions mappa tartalmát az almappákkal együtt az ügyfélrendszerekből (Windows 7/8/8.1) a tartományvezérlő %SystemDrive%\Windows\ könyvtárába. SYSVOL\domain\Policies\PolicyDefinitions tartalommal egyesítve, de csere nélkül. Ezután készítse el ugyanazt a másolatot a szerverrendszerekből, kezdve a legrégebbivel. IN utolsó lehetőség, amikor mappákat és fájlokat másol a legtöbbről legújabb verziója szerverre, készítsen másolatot a merge és REPLACE funkcióval.

ADMX sablonok másolása

Ezenkívül bármilyen szoftvertermék ADMX sablonja elhelyezhető a központi tárolóban, például Microsoft Office, az Adobe, a Google és mások termékei. Nyissa meg a szoftvergyártó webhelyét, töltse le az ADMX csoportházirend-sablont, és csomagolja ki bármely tartományvezérlőn a %SystemDrive%\Windows\SYSVOL\domain\Policies\PolicyDefinitions mappába. Most már irányíthatja, mire van szüksége szoftver termék csoportszabályzatokon keresztül.

WMI szűrők

A WMI-szűrők nem túl gyorsak, ezért célszerű az elemszintű célzási mechanizmust használni. De ha az elemszintű célzás nem használható, és a WMI használata mellett dönt, akkor azt javaslom, hogy azonnal készítsen magának néhány leggyakoribb szűrőt: „Csak kliens operációs rendszerek” szűrő, „Csak szerver operációs rendszerek”, „Windows 7 ” szűrők, „Windows” szűrők 8, „Windows 8.1”, „Windows 10”. Ha kész WMI-szűrőkészlettel rendelkezik, akkor könnyebb lesz alkalmazni szükséges szűrő a kívánt politikához.

Az Active Directory eseményeinek auditálása

Ügyeljen arra, hogy engedélyezze az eseménynaplózást a tartományvezérlőkön és más kiszolgálókon. Javaslom a következő objektumok auditálásának engedélyezését:

- Számítógépes fiókkezelés ellenőrzése – siker, kudarc

- Egyéb számlakezelési események auditálása – siker, kudarc

- Biztonsági csoport menedzsment auditálása – siker, kudarc

- Felhasználói fiókkezelés ellenőrzése – siker, kudarc

- Kerberos hitelesítési szolgáltatás ellenőrzése – hiba

- Egyéb fiókbejelentkezési események ellenőrzése – sikertelenség

- Ellenőrzési ellenőrzési politika változása – siker, kudarc

Speciális ellenőrzési beállítások

Nem fogok részletesen foglalkozni az ellenőrzési beállításokkal, mivel az interneten elegendő számú cikk foglalkozik ezzel a témával. Csak annyit teszek hozzá, hogy az auditálás engedélyezése mellett érdemes e-mailes riasztásokat beállítani a kritikus biztonsági eseményekről. Érdemes megfontolni azt is, hogy a nagy eseményszámú rendszerekben érdemes külön szervereket dedikálni a naplófájlok gyűjtésére és elemzésére.

Adminisztrációs és tisztító szkriptek

Minden hasonló és gyakran ismétlődő műveletet adminisztrációs szkriptekkel kell végrehajtani. Ezek a műveletek a következők: felhasználói fiókok létrehozása, rendszergazdai fiókok létrehozása, csoportok létrehozása, szervezeti egység létrehozása stb. Az objektumok szkriptekkel történő létrehozása lehetővé teszi az Active Directory objektum-elnevezési logikájának tiszteletben tartását azáltal, hogy szintaktikai ellenőrzéseket épít be közvetlenül a parancsfájlokba.

Érdemes olyan tisztító szkripteket is írni, amelyek automatikusan figyelik a csoportok összetételét, azonosítják azokat a felhasználókat és számítógépeket, amelyek hosszú ideje nem csatlakoztak a tartományhoz, azonosítják más szabványok megsértését stb.

Nem tekintettem kifejezetten hivatalos ajánlásnak arra, hogy adminisztrátori szkripteket használjunk a megfelelőség ellenőrzésére és a háttérműveletek végrehajtására. De én magam jobban szeretem az ellenőrzéseket és eljárásokat automatikus módban, szkriptek használatával, mivel ez sok időt takarít meg, és sok hibát kiküszöböl, és természetesen az adminisztráció kissé unixos megközelítése itt is megjelenik, amikor könnyebb begépelni néhány parancsokat, mint kattintson a windowsra.

Kézi adminisztráció

Önnek és kollégáinak néhány adminisztrációs műveletet kézzel kell elvégezniük. Erre a célra javaslom az mmc konzol használatát, amelyhez beépülő modulok vannak hozzáadva.

Ahogy a későbbiekben elhangzik, a tartományvezérlőinek Server Core módban kell működniük, vagyis a teljes AD-környezetet csak a számítógépéről, konzolok segítségével kell felügyelnie. Az Active Directory adminisztrálásához telepítenie kell a Távoli kiszolgálófelügyeleti eszközöket a számítógépére. A konzolokat Active Directory rendszergazdai jogokkal és delegált felügyelettel rendelkező felhasználóként kell futtatni a számítógépen.

Művészet Aktív vezérlés A konzolokat használó címtárhoz külön cikkre van szükség, sőt talán egy külön oktatóvideóra is, tehát itt csak magáról az elvről beszélek.

Domainvezérlők

Minden tartományban legalább két vezérlőnek kell lennie. A tartományvezérlőknek a lehető legkevesebb szolgáltatással kell rendelkezniük. Nem szabad egy tartományvezérlőt fájlszerverré alakítani, vagy ne adj isten terminálkiszolgáló szerepére frissíteni. Használja az operációs rendszereket a tartományvezérlőkön Server Core módban, a WoW64 támogatás teljes eltávolításával jelentősen csökkenti a szükséges frissítések számát és növeli azok biztonságát.

A Microsoft korábban nem javasolta a tartományvezérlők virtualizálását, mivel a visszaállításkor pillanatképek Feloldhatatlan replikációs konfliktusok lehetségesek. Lehet, hogy más okai is voltak, nem tudom biztosan. Mostanra a hipervizorok megtanulták, hogy a vezérlőknek szóljanak, hogy állítsák vissza őket pillanatképekből, és ez a probléma megszűnt. Folyamatosan virtualizáltam a vezérlőket, pillanatfelvételek készítése nélkül, mert nem értem, miért van szükség ilyen pillanatképek készítésére a tartományvezérlőkön. Szerintem könnyebb megcsinálni biztonsági másolat tartományvezérlő szabvány azt jelenti. Ezért javaslom az összes lehetséges tartományvezérlő virtualizálását. Ez a konfiguráció rugalmasabb lesz. A tartományvezérlők virtualizálása során helyezze őket különböző fizikai gazdagépekre.

Ha egy tartományvezérlőt nem biztonságos fizikai környezetben vagy szervezete fiókirodájában kell elhelyeznie, használja az írásvédett tartományvezérlőt erre a célra.

FSMO szerepkörök, elsődleges és másodlagos vezérlők

Az FSMO tartományvezérlő szerepkörök továbbra is félelmet keltenek az új rendszergazdák fejében. Az újoncok gyakran elavult dokumentációból tanulják meg az Active Directoryt, vagy hallgatnak más rendszergazdák történeteit, akik egyszer olvastak valamit valahol.

Mind az öt + 1 szerepre vonatkozóan röviden el kell mondani a következőket. A Windows Server 2008-tól kezdve már nincsenek elsődleges és másodlagos tartományvezérlők. Mind az öt tartományvezérlő szerepkör hordozható, de egyszerre nem lehet több vezérlőn. Ha kivesszük az egyik vezérlőt, ami például 4 szerepkör tulajdonosa volt, és töröljük, akkor ezeket a szerepköröket könnyen átvihetjük más vezérlőkre, és semmi rossz nem történik a tartományban, semmi nem fog eltörni. Ez azért lehetséges, mert a tulajdonos az adott szerepkörhöz kapcsolódó munkával kapcsolatos összes információt közvetlenül az Active Directoryban tárolja. És ha átadjuk a szerepet egy másik vezérlőnek, akkor az először az Active Directoryban tárolt információkhoz fordul, és megkezdi a szolgáltatás végrehajtását. A domain elég lehet hosszú ideig szereptulajdonosok nélkül léteznek. Az egyetlen „szerep”, amelynek mindig az Active Directoryban kell lennie, és amely nélkül minden nagyon rossz lesz, a globális katalógus (GC) szerepkör, amelyet a tartomány összes vezérlője viselhet. Azt javaslom, hogy a tartományban minden vezérlőhöz hozzárendelje a GC szerepkört, minél több van, annál jobb. Természetesen lehet találni olyan eseteket, amikor nem érdemes tartományvezérlőre telepíteni a GC szerepkört. Nos, ha nincs rá szüksége, akkor ne. Kövesse az ajánlásokat fanatizmus nélkül.

DNS szolgáltatás

A DNS-szolgáltatás kritikus fontosságú az Active Directory működése szempontjából, és megszakítás nélkül kell működnie. Szolgáltatás A DNS jobb csak telepítse az egyes tartományvezérlőkre és tárolja DNS zónák magában az Active Directoryban. Ha az Active Directoryt fogja használni a DNS-zónák tárolására, akkor a tartományvezérlők TCP/IP-kapcsolati tulajdonságait úgy kell konfigurálnia, hogy minden vezérlőnek bármely más DNS-kiszolgálója legyen elsődleges DNS-kiszolgálóként, és a másodlagost 127.0 címre állítsa be. 0.1. Ezt a beállítást azért kell megtenni, mert az Active Directory szolgáltatás normál indításához egy működő DNS szükséges, a DNS elindításához pedig az Active Directory szolgáltatásnak kell futnia, mivel maga a DNS zóna van benne.

Feltétlenül állítson be fordított keresési zónákat az összes hálózathoz, és engedélyezze a PTR rekordok automatikus biztonságos frissítését.

Ezenkívül azt javaslom, hogy engedélyezze az elavult DNS-rekordok automatikus zónatisztítását (dns-tisztítás).

Azt javaslom, hogy a védett Yandex szervereket DNS-továbbítóként adja meg, ha nincs más gyorsabb az Ön földrajzi helyén.

Webhelyek és replikáció

Sok adminisztrátor hozzászokott ahhoz, hogy a webhelyek a számítógépek földrajzi csoportja. Például a moszkvai oldal, a szentpétervári oldal. Ez az ötlet abból a tényből fakadt, hogy az Active Directory eredeti felosztása helyekre a replikációs hálózati forgalom kiegyensúlyozása és szétválasztása céljából történt. A moszkvai tartományvezérlőknek nem kell tudniuk, hogy immár tíz számítógépes fiókot hoztak létre Szentpéterváron. Ezért a változásokkal kapcsolatos ilyen információkat óránként egyszer lehet továbbítani ütemterv szerint. Vagy akár megismételheti a változtatásokat naponta egyszer és csak éjszaka, hogy sávszélességet takarítson meg.

A webhelyekről ezt mondanám: a webhelyek a számítógépek logikai csoportjai. Jól összekapcsolt számítógépek hálózati kapcsolat. És maguk a webhelyek egy kicsivel kapcsolódnak egymáshoz áteresztőképesség, ami manapság nagyon ritka. Ezért az Active Directoryt nem a replikációs forgalom kiegyensúlyozása érdekében osztom fel helyekre, hanem általánosságban a hálózati terhelés kiegyensúlyozása és a helyszíni számítógépektől érkező klienskérések gyorsabb feldolgozása érdekében. Hadd magyarázzam el egy példával. Van egy szervezet 100 megabites helyi hálózata, amelyet két tartományvezérlő szolgál ki, és van egy felhő, ahol ennek a szervezetnek az alkalmazásszerverei találhatók két másik felhővezérlővel. Egy ilyen hálózatot két helyre fogok osztani úgy, hogy a vezérlők helyi hálózat a helyi hálózatról érkező klienskéréseket, a felhőben lévő vezérlők pedig az alkalmazáskiszolgálóktól érkező kéréseket dolgozták fel. Ezenkívül ez lehetővé teszi a kérések elkülönítését az elosztott fájlrendszer és az Exchange szolgáltatások felé. És mivel mostanában ritkán látok 10 megabit/másodpercnél kisebb internetes csatornát, engedélyezem az értesítés alapú replikációt, ilyenkor az adatok replikációja azonnal megtörténik, amint bármilyen változás történik az Active Directoryban.

Következtetés

Ma reggel azon gondolkodtam, hogy az emberi önzést miért nem fogadják szívesen a társadalomban, és valahol az észlelés mélyén miért vált ki rendkívül negatív érzelmeket. És az egyetlen válasz, ami eszembe jutott, az az volt, hogy az emberi faj nem maradt volna fenn ezen a bolygón, ha nem tanulta volna megosztás fizikai és szellemi erőforrások. Ezért osztom meg Önnel ezt a cikket, és remélem, hogy javaslataim segítenek javítani rendszereit, és lényegesen kevesebb időt fog fordítani a hibaelhárításra. Mindez felszabaduláshoz vezet több időt és energiát a kreativitásra. Sokkal kellemesebb a kreatív és szabad emberek világában élni.

Jó lenne, ha lehetőség szerint kommentben megosztanád az Active Directory felépítésével kapcsolatos tudásodat és gyakorlataidat.

Béke és jóság mindenkinek!

Segíthetsz és utalhatsz át pénzt az oldal fejlesztésére

Intelligencia

- **Alapok távoli ügyintézés a Windows 7 Service Pack 1 (SP1) kiszolgálói CSAK futó számítógépekre telepíthetők Windows vezérlés 7 vagy Windows 7 Service Pack 1 (SP1) Professional, Enterprise és Ultimate kiadások.**

A Windows 7 SP1 rendszerhez készült Remote Server Administration Tools segítségével az informatikai rendszergazdák kezelhetik a Windows Server 2008 R2 SP1 vagy Windows Server 2008 R2 rendszert futtató távoli számítógépekre telepített szerepköröket és szolgáltatásokat (bizonyos szerepkörök és szolgáltatások esetén pedig Windows Server 2008 vagy Windows Server 2003 rendszert). távoli számítógép Windows 7 vagy Windows 7 Service Pack 1 (SP1) rendszert futtat. Ezek az eszközök támogatást nyújtanak távirányító operációs rendszerrel rendelkező számítógépek Windows rendszerek Server 2008 R2 SP1, Windows Server 2008 R2 és Windows Server 2008 (egyes szerepkörökhöz és szolgáltatásokhoz) a Server Core telepítésekor vagy amikor teljes telepítés ezek operációs rendszerek. A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök segítségével távolról kezelheti a Windows Server 2003 kiválasztott szerepköreit és szolgáltatásait, bár ehhez az operációs rendszerhez nincs lehetőség a Server Core telepítésére.

Által funkcionalitás ez a szolgáltatás összehasonlítható a Windows Server 2003 rendszerfelügyeleti eszközeivel és a Windows Vista SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközökkel.

- A Windows 7 SP1 rendszerhez készült távoli kiszolgálófelügyeleti eszközök telepíthetők Windows 7 vagy Windows 7 SP1 Professional, Enterprise és Ultimate kiadásokat futtató számítógépekre. Adott szoftver telepíthető CSAK Windows 7 vagy Windows 7 Service Pack 1 (SP1) Professional, Enterprise és Ultimate kiadásokat futtató számítógépeken; nem telepíthető a kezelni kívánt célkiszolgálókra.

Erről az oldalról töltheti le a Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök 32 bites és 64 bites verzióját. Töltse le és telepítse azt a verziót, amely megfelel annak a számítógépnek, amelyre telepíteni kívánja az adminisztrációs eszközöket. Azok a felhasználók, akik nem tudják, melyik architektúrát használják számítógépükön - x86 vagy x64, olvassák el a részt.

A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök segítségével kezelheti azokat a szerepköröket és szolgáltatásokat, amelyek a Server Core telepítése vagy a 64 bites Windows Server 2008 R2 SP1 vagy a Windows operációs rendszer Server 2008 R2 teljes telepítése során futnak. A Windows Server 2008 vagy Windows Server 2003 rendszeren futó bizonyos szerepkörök és szolgáltatások távfelügyeletét is támogatják.

A Windows 7 Service Pack 1 (SP1) távoli kiszolgálófelügyeleti eszközeit nem szabad olyan számítógépre telepíteni, amelyen Windows Server 2003 felügyeleti eszközök vagy Windows 2000 Server® felügyeleti eszközök futnak. A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök telepítése előtt távolítsa el az Administration Tools Pack vagy a Remote Server Administration Tools összes verzióját a számítógépről.

A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök csak egy példánya telepíthető egy számítógépre. Az új csomag telepítése előtt el kell távolítania a Windows 7 SP1 távoli kiszolgálófelügyeleti eszközeinek meglévő példányait. Ez magában foglalja a különböző nyelvű másolatokat is.

A Windows 7 SP1 távoli kiszolgálófelügyeleti eszközeivel és a támogatott operációs rendszerekkel kapcsolatos részletekért lásd: .

- Távoli kiszolgálófelügyeleti eszközök telepítése a Windows 7 SP1 rendszerhez

Rendszergazdák azon a számítógépen, amelyre telepíteni szeretné az Adminisztrációs eszközcsomagot, vagy jelentkezzen be a számítógépre a beépített fiókkal Adminisztrátor.

Figyelem! A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök telepítése előtt távolítsa el az Administration Tools Pack vagy a Remote Server Administration Tools összes verzióját a számítógépről.

Figyelem! A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök csak egy példánya telepíthető egy számítógépre. Az új csomag telepítése előtt el kell távolítania a Windows 7 SP1 távoli kiszolgálófelügyeleti eszközeinek meglévő példányait. Ez magában foglalja a különböző nyelvű másolatokat is. A Windows 7 SP1 rendszerhez készült Távoli kiszolgálófelügyeleti eszközök meglévő példányainak eltávolítására vonatkozó utasításokért lásd: ezen az oldalon.

1. Töltse le a Távoli kiszolgálófelügyeleti eszközöket a Windows 7 SP1 rendszerhez Windows 7 vagy Windows 7 SP1 rendszert futtató számítógépre a Microsoft letöltőközpontjából.

2. Nyissa meg azt a mappát, ahová a csomagot letöltötte, kattintson rá duplán a kibontásához, és futtassa a Távoli kiszolgálófelügyeleti eszközök a Windows 7 SP1 rendszerhez telepítővarázslót.

. Figyelem! Az Administration Tools Pack telepítésének megkezdéséhez el kell fogadnia a licenc és a korlátozott jótállás feltételeit.

3. Kövesse a varázsló összes utasítását, és kattintson a gombra Kész hogy a telepítés befejezése után befejezze működését.

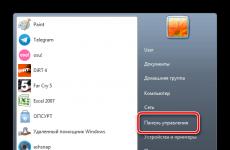

4. Nyomja meg a gombot Indul, válassza ki az elemet Vezérlőpultés kattintson Programok.

5. A területen Programok és összetevők válasszon egy lehetőséget.

6. Ha a Felhasználói fiókok felügyelete ablak engedélyt kér a " Windows összetevők", nyomja meg a gombot Folytatás.

7. A párbeszédpanelen Windows összetevők bővítse ki az elemet.

8. Válassza ki a telepíteni kívánt távfelügyeleti eszközöket.

9. Nyomja meg a gombot RENDBEN.

10. Szabja testre menüjét Indul hogy a parancsikon megjelenjen benne Adminisztráció(hiányában):

Kattintson a gombra Indul kattintson a jobb gombbal, és válassza ki a parancsot Tulajdonságok;

A lapon Start menü kattintson a gombra Dallam;

A párbeszédpanelen A Start menü testreszabása görgessen a listán az elemhez Adminisztrációés jelölje be a négyzetet Megjelenítés a Minden programban és a Start menüben. Kattintson a gombra RENDBEN. A Windows 7 SP1 távoli kiszolgálófelügyeleti eszközei által telepített beépülő modulok parancsikonjai hozzáadódnak a listához Adminisztráció menü Indul.

Az egyes távoli kiszolgálófelügyeleti eszközök újratelepítése vagy eltávolítása a Windows 7 SP1 rendszerhez

Ha eltávolította a Távfelügyeleti eszközt egy Windows 7 vagy Windows 7 Service Pack 1 (SP1) rendszert futtató számítógépről, az alábbi lépések végrehajtásával újratelepítheti.

Egyedi távfelügyeleti eszközök újratelepítése

1. Kattintson a gombra Indul, válassza ki az elemet Vezérlőpultés kattintson Programok.

2. A területen Programok és összetevők opció kiválasztása Kapcsolja be vagy ki a Windows szolgáltatásait.

3. Ha a Felhasználói fiókok felügyelete ablak engedélyt kér egy párbeszédpanel megnyitásához Windows összetevők, nyomja meg a gombot Folytatás.

4. A párbeszédpanelen Windows összetevők bővítse ki az elemet Távoli szerveradminisztrációs eszközök.

5. Válassza ki a telepíteni kívánt távoli felügyeleti eszközöket, vagy törölje az eltávolítani kívánt eszközök jelölőnégyzetéből. Kattintson a gombra RENDBEN.

A Windows 7 SP1 rendszerhez készült távoli kiszolgálófelügyeleti eszközök teljes eltávolítása

A csoport tagjának kell lennie Rendszergazdák azon a számítógépen, amelyről eltávolítani szeretné az Adminisztrációs eszközcsomagot, vagy jelentkezzen be a számítógépre a beépített fiókkal Adminisztrátor.

A teljes adminisztrációs eszközcsomagot eltávolíthatja számítógépéről a segítségével segédprogram Program eltávolítása a vezérlőpulton.

Az Administration Tools Pack eltávolítása

1. Kattintson a gombra Indul, válassza ki az elemet Vezérlőpult, majd a környéken Programok kattintson az elemre Program eltávolítása.

2. Kattintson az elemre A telepített frissítések megtekintése.

3. Válasszon ki egy elemet Frissítés ehhez Microsoft Windows (958830) .

4. Nyomja meg a gombot Töröl.

- Távoli kiszolgálófelügyeleti eszközök telepítése a Windows 7 SP1 rendszerhez

Windows6.1-KB958830-x64-RefreshPkg.msu

Windows6.1-KB958830-x86-RefreshPkg.msu

Megjelenés dátuma:

Rendszerkövetelmények

Támogatott operációs rendszer

Windows 7; Windows 7 Service Pack 1

Telepítési útmutató

Active Directory – a Microsoft címtárszolgáltatása operációs rendszerhez Windows család N.T.

Ez a szolgáltatás lehetővé teszi a rendszergazdák számára, hogy csoportházirendeket használjanak a felhasználói munkakörnyezet beállításainak, szoftvertelepítéseinek, frissítéseinek stb. egységességének biztosítására.

Mi az Active Directory lényege és milyen problémákat old meg? Olvass tovább.

A peer-to-peer és multi-peer hálózatok szervezésének elvei

De egy másik probléma is felmerül, mi van akkor, ha a user2 a PC2-n úgy dönt, hogy megváltoztatja a jelszavát? Ha ezután a felhasználó1 megváltoztatja a fiók jelszavát, a PC1 felhasználó2 nem fog tudni hozzáférni az erőforráshoz.

Egy másik példa: van 20 munkaállomásunk 20 fiókkal, amelyekhez hozzáférést szeretnénk biztosítani egy bizonyos , ehhez 20 fiókot kell létrehoznunk fájlszerverés hozzáférést biztosít a szükséges erőforráshoz.

Mi van, ha nem 20, hanem 200 van?

Amint Ön is tudja, a hálózati adminisztráció ezzel a megközelítéssel abszolút pokollá válik.

Ezért a munkacsoportos megközelítés alkalmas kis irodai hálózatokhoz, amelyek legfeljebb 10 számítógépet tartalmaznak.

Ha 10-nél több munkaállomás van a hálózatban, akkor racionálisan indokolttá válik az a megközelítés, amelyben egy hálózati csomópont delegálják a hitelesítési és engedélyezési jogokat.

Ez a csomópont a tartományvezérlő – Active Directory.

Domain Controller

A vezérlő a számlák adatbázisát tárolja, pl. mind a PC1, mind a PC2 fiókokat tárolja.

Mostantól minden fiók egyszer regisztrálásra kerül a vezérlőn, és a helyi fiókok szükségessége értelmetlenné válik.

Mostantól, amikor a felhasználó bejelentkezik a számítógépre, megadva felhasználónevét és jelszavát, ezeket az adatokat privát formában továbbítják a tartományvezérlőnek, amely hitelesítési és engedélyezési eljárásokat hajt végre.

Ezt követően a vezérlő a bejelentkezett felhasználónak útlevelet állít ki, amellyel utólag dolgozik a hálózaton, és amelyet más hálózati számítógépek, szerverek kérésére bemutat, amelyek erőforrásaihoz csatlakozni kíván.

Fontos! A tartományvezérlő egy Active Directory-t futtató számítógép, amely szabályozza a felhasználói hozzáférést a hálózati erőforrásokhoz. Erőforrásokat tárol (pl. nyomtatók, mappák megosztott hozzáférés), szolgáltatások (pl. e-mail), emberek (felhasználói és felhasználói csoport fiókok), számítógépek (számítógépes fiókok).

Az ilyen tárolt erőforrások száma elérheti az objektumok millióit.

Az MS Windows következő verziói működhetnek tartományvezérlőként: Windows Server 2000/2003/2008/2012, kivéve a Web-Edition.

A tartományvezérlő amellett, hogy a hálózat hitelesítési központja, egyben az összes számítógép vezérlőközpontja is.

A számítógép közvetlenül a bekapcsolás után kapcsolatba lép a tartományvezérlővel, jóval a hitelesítési ablak megjelenése előtt.

Így nem csak a bejelentkezési nevet és jelszót megadó felhasználó, hanem a kliens számítógép is hitelesítésre kerül.

Az Active Directory telepítése

Nézzünk egy példát az Active Directory telepítésére a Windows Server 2008 R2 rendszeren. Tehát az Active Directory szerepkör telepítéséhez lépjen a „Kiszolgálókezelő” oldalra:

Adja hozzá a „Szerepek hozzáadása” szerepet:

Válassza ki az Active Directory tartományi szolgáltatások szerepkörét:

És kezdjük a telepítést:

Ezt követően értesítési ablakot kapunk a telepített szerepkörről:

A tartományvezérlő szerepkör telepítése után folytassuk magának a vezérlőnek a telepítését.

Kattintson a „Start” gombra a programkereső mezőben, írja be a DCPromo varázsló nevét, indítsa el, és jelölje be a speciális telepítési beállítások négyzetét:

Kattintson a „Tovább” gombra, és válassza ki, hogy a felkínált lehetőségek közül hozzon létre egy új domaint és erdőt.

Írja be a domain nevet, például example.net.

NetBIOS domain nevet írunk, zóna nélkül:

Válassza ki domainünk funkcionális szintjét:

A tartományvezérlő működésének sajátosságai miatt DNS szervert is telepítünk.

Az adatbázis, a naplófájl és a rendszerkötet helye változatlan marad:

Adja meg a domain rendszergazdai jelszavát:

Ellenőrizzük a kitöltés helyességét, és ha minden rendben van, kattintson a „Tovább” gombra.

Ezt követően megkezdődik a telepítési folyamat, amelynek végén megjelenik egy ablak, amely tájékoztatja Önt, hogy a telepítés sikeres volt:

Bevezetés az Active Directoryba

A jelentés kétféle számítógépes hálózatot tárgyal, amelyek operációs rendszerekkel hozhatók létre Microsoft rendszerek: munkacsoport(munkacsoport) és az Active Directory tartomány.

Az Active Directory rendszerfelügyeleti szolgáltatásokat nyújt. Sokan vannak a legjobb alternatíva helyi csoportokat, és lehetővé teszik a létrehozását számítógépes hálózatok Vel hatékony irányításés megbízható adatvédelem.

Ha korábban nem találkozott az Active Directory koncepciójával, és nem tudja, hogyan működnek ezek a szolgáltatások, akkor ez a cikk Önnek szól. Találjuk ki, mit jelent ezt a koncepciót, melyek az ilyen adatbázisok előnyei, és hogyan kell létrehozni és konfigurálni őket a kezdeti használatra.

Az Active Directory nagyon kényelmes módja rendszerkezelés. Az Active Directory használatával hatékonyan kezelheti adatait.

Ezek a szolgáltatások lehetővé teszik egyetlen, tartományvezérlők által kezelt adatbázis létrehozását. Ha vállalkozása van, irodát vezet, vagy általában sok olyan ember tevékenységét irányítja, akiknek egyesülniük kell, egy ilyen domain hasznos lesz az Ön számára.

Ez magában foglalja az összes objektumot - számítógépeket, nyomtatókat, faxokat, felhasználói fiókokat stb. Azon tartományok összegét, amelyeken az adatok találhatók, „erdőnek” nevezzük. Az Active Directory adatbázis egy tartományi környezet, ahol az objektumok száma akár 2 milliárd is lehet. El tudod képzelni ezeket a mérlegeket?

Vagyis egy ilyen „erdő” vagy adatbázis segítségével az irodában nagyszámú alkalmazottat és berendezést köthet össze, és anélkül, hogy helyhez lenne kötve - más felhasználók is kapcsolódhatnak a szolgáltatásokban, pl. egy másik városban lévő cég irodájából.

Ezenkívül az Active Directory szolgáltatások keretében több tartományt is létrehoznak és kombinálnak - minél nagyobb a vállalat, annál több eszközre van szükség a berendezéseinek adatbázison belüli vezérléséhez.

Továbbá egy ilyen hálózat létrehozásakor egy vezérlő tartomány kerül meghatározásra, és még más tartományok későbbi jelenléte esetén is az eredeti továbbra is „szülő” marad - vagyis csak annak van teljes hozzáférése az információkezeléshez.

Hol tárolják ezeket az adatokat, és mi biztosítja a domainek létezését? Az Active Directory létrehozásához vezérlőket használnak. Általában kettő van belőlük – ha az egyikkel történik valami, az információ a második vezérlőre kerül mentésre.

Egy másik lehetőség az adatbázis használatára, ha például az Ön cége együttműködik egy másikkal, és közös projektet kell végrehajtania. Ebben az esetben előfordulhat, hogy illetéktelenek hozzáférést igényelnek a domain fájlokhoz, és itt egyfajta „kapcsolatot” lehet létrehozni két különböző „erdő” között, amely lehetővé teszi a szükséges információk elérését a fennmaradó adatok biztonságának kockáztatása nélkül.

Általánosságban elmondható, hogy az Active Directory egy olyan eszköz, amely egy bizonyos struktúrán belüli adatbázis létrehozására szolgál, függetlenül annak méretétől. A felhasználók és az összes berendezés egyetlen „erdőbe” egyesül, tartományok jönnek létre és helyezik el a vezérlőkön.

Azt is tanácsos tisztázni, hogy a szolgáltatások csak olyan eszközökön működhetnek, amelyekkel szerver rendszerek Windows. Ezenkívül a vezérlőkön 3-4 jön létre DNS szerver. Kiszolgálják a tartomány fő zónáját, és ha valamelyik meghibásodik, más szerverek helyettesítik.

Rövid idő után Aktív felülvizsgálat Címtár dumák számára, természetesen érdekli a kérdés – miért cserélnénk le egy helyi csoportot egy teljes adatbázisra? Természetesen a lehetőségek köre itt sokszorosan szélesebb, és annak érdekében, hogy megtudjuk, milyen más rendszerkezelési különbségek vannak ezen szolgáltatások között, nézzük meg közelebbről az előnyeiket.

Az Active Directory előnyei

Az Active Directory előnyei a következők:

- Egyetlen erőforrás használata a hitelesítéshez. Ebben a helyzetben minden számítógépen hozzá kell adnia az összes olyan fiókot, amely hozzáférést igényel az általános információkhoz. Minél több felhasználó és berendezés, annál nehezebb ezeket az adatokat szinkronizálni közöttük.

Így a szolgáltatások adatbázissal történő használatakor a fiókok egy pontban tárolódnak, és a változtatások azonnal érvénybe lépnek minden számítógépen.

Ez hogy működik? Minden alkalmazott az irodába érkezve elindítja a rendszert és bejelentkezik a fiókjába. A bejelentkezési kérelem automatikusan elküldésre kerül a szervernek, és azon keresztül történik a hitelesítés.

Ami a nyilvántartás vezetésének bizonyos sorrendjét illeti, a felhasználókat mindig csoportokra oszthatja - „HR osztály” vagy „Számvitel”.

Ebben az esetben még egyszerűbb az információkhoz való hozzáférés biztosítása - ha meg kell nyitnia egy mappát az egyik osztály dolgozói számára, akkor ezt az adatbázison keresztül teheti meg. Együtt hozzáférnek a kívánt mappához az adatokkal, míg mások a dokumentumok zárva maradnak.

- Minden adatbázis-résztvevő irányítása.

Ha egy helyi csoportban minden tag független és nehezen vezérelhető egy másik számítógépről, akkor a tartományokban beállíthat bizonyos szabályokat, amelyek megfelelnek a vállalati szabályzatnak.

Hogy vagy rendszergazda megadhatja a hozzáférési és biztonsági beállításokat, majd alkalmazhatja azokat az egyes felhasználói csoportokra. Természetesen a hierarchiától függően egyes csoportok szigorúbb beállításokat kaphatnak, míg mások hozzáférést kaphatnak a rendszer más fájljaihoz és műveleteihez.

Ezenkívül, amikor új személy csatlakozik a céghez, számítógépe azonnal megkapja a szükséges beállításokat, amelyek a munkához szükséges összetevőket is tartalmazzák.

- Sokoldalúság a szoftvertelepítésben.

Ha már a komponenseknél tartunk, az Active Directory segítségével nyomtatókat rendelhet hozzá, a szükséges programokat egyszerre telepítheti az összes alkalmazott számára, és megadhatja az adatvédelmi beállításokat. Általánosságban elmondható, hogy egy adatbázis létrehozása jelentősen optimalizálja a munkát, felügyeli a biztonságot és egyesíti a felhasználókat a munka maximális hatékonysága érdekében.

Ha pedig egy cég külön közművet vagy speciális szolgáltatásokat üzemeltet, akkor azok szinkronizálhatók a tartományokkal és egyszerűsíthetők azokhoz való hozzáférés. Hogyan? Ha a cégben használt összes terméket kombinálja, akkor a dolgozónak nem kell különböző bejelentkezési neveket és jelszavakat megadnia az egyes programokba való belépéshez – ez az információ általános lesz.

Most, hogy az Active Directory használatának előnyei és értelme világossá vált, nézzük meg e szolgáltatások telepítésének folyamatát.

Windows Server 2012 rendszeren adatbázist használunk

Az Active Directory telepítése és konfigurálása nem nehéz feladat, és egyszerűbb is, mint első pillantásra tűnik.

A szolgáltatások betöltéséhez először a következőket kell tennie:

- Módosítsa a számítógép nevét: kattintson a „Start” gombra, nyissa meg a Vezérlőpultot, válassza a „Rendszer” lehetőséget. Válassza a „Beállítások módosítása” lehetőséget, és a „Számítógép neve” sorral szemben lévő Tulajdonságokban kattintson a „Módosítás” gombra, és adjon meg egy új értéket a fő számítógéphez.

- Szükség szerint indítsa újra a számítógépet.

- Állítsa be a hálózati beállításokat a következőképpen:

- A vezérlőpulton nyissa meg a hálózatok és a megosztás menüjét.

- Módosítsa az adapter beállításait. Kattintson a jobb gombbal a „Tulajdonságok” elemre, és nyissa meg a „Hálózat” lapot.

- A lista ablakában kattintson a 4-es számú Internet protokollra, majd ismét kattintson a „Tulajdonságok” elemre.

- Adja meg a szükséges beállításokat, például: IP-cím - 192.168.10.252, alhálózati maszk - 255.255.255.0, fő átjáró - 192.168.10.1.

- A „Preferred DNS server” sorba írja be a címet helyi szerver, az „Alternatív...” részben - egyéb DNS-kiszolgáló címek.

- Mentse el a változtatásokat, és zárja be az ablakokat.

Állítsa be az Active Directory szerepköreit a következőképpen:

- A Start menüben nyissa meg a Kiszolgálókezelőt.

- A menüből válassza a Szerepkörök és szolgáltatások hozzáadása lehetőséget.

- A varázsló elindul, de kihagyhatja az első leírást tartalmazó ablakot.

- Ellenőrizze a „Szerepek és összetevők telepítése” sort, és folytassa tovább.

- Válassza ki számítógépét az Active Directory telepítéséhez.

- A listából válassza ki a betöltendő szerepkört - az Ön esetében ez az „Active Directory Domain Services”.

- Megjelenik egy kis ablak, amely a szolgáltatásokhoz szükséges összetevők letöltését kéri - fogadja el.

- Ezután a rendszer felkéri, hogy telepítsen más összetevőket – ha nincs rájuk szüksége, egyszerűen hagyja ki ezt a lépést a „Tovább” gombra kattintva.

- A telepítővarázsló megjelenít egy ablakot a telepítendő szolgáltatások leírásával – olvassa el, és lépjen tovább.

- Megjelenik a telepíteni kívánt összetevők listája - ellenőrizze, hogy minden rendben van-e, és ha igen, nyomja meg a megfelelő gombot.

- Amikor a folyamat befejeződött, zárja be az ablakot.

- Ennyi – a szolgáltatások letöltődnek a számítógépére.

Az Active Directory beállítása

Egy tartományszolgáltatás konfigurálásához a következőket kell tennie:

- Indítsa el az azonos nevű telepítővarázslót.

- Kattintson a sárga mutatóra az ablak tetején, és válassza a „Kiszolgáló előléptetése tartományvezérlővé” lehetőséget.

- Kattintson az új erdő hozzáadása lehetőségre, és adjon nevet a gyökértartománynak, majd kattintson a Tovább gombra.

- Adja meg az „erdő” és a tartomány működési módjait - leggyakrabban egybeesnek.

- Hozzon létre egy jelszót, de feltétlenül emlékezzen rá. Folytassa tovább.

- Ezt követően megjelenhet egy figyelmeztetés, hogy a domain nincs delegálva, és egy felszólítás, hogy ellenőrizze a domain nevet – ezeket a lépéseket kihagyhatja.

- A következő ablakban módosíthatja az adatbázis-könyvtárak elérési útját - ha nem felelnek meg Önnek, tegye ezt meg.

- Most látni fogja az összes beállítást – ellenőrizze, hogy helyesen választotta-e ki őket, és lépjen tovább.

- Az alkalmazás ellenőrzi, hogy az előfeltételek teljesülnek-e, és ha nincs megjegyzés, vagy nem kritikusak, kattintson a „Telepítés” gombra.

- A telepítés befejezése után a számítógép magától újraindul.

Arra is kíváncsi lehet, hogyan adhat hozzá felhasználót az adatbázishoz. Ehhez használja az „Active Directory felhasználók vagy számítógépek” menüt, amelyet a vezérlőpult „Adminisztráció” részében talál, vagy használja az adatbázis-beállítások menüt.

Új felhasználó hozzáadásához kattintson a jobb gombbal a domain nevére, válassza a „Létrehozás”, majd a „Megosztás” lehetőséget. Megjelenik előtted egy ablak, ahol meg kell adni az új részleg nevét – ez egy mappaként szolgál, ahová a különböző részlegekről gyűjtheti a felhasználókat. Ugyanígy később további részlegeket hoz létre, és megfelelően helyezi el az összes alkalmazottat.

Ezután, miután létrehozott egy osztálynevet, kattintson rá jobb gombbal, és válassza a „Létrehozás”, majd a „Felhasználó” lehetőséget. Most már csak a szükséges adatok megadása és a felhasználó hozzáférési beállításainak megadása van hátra.

Amikor új profil létrejön, kattintson rá a kiválasztással helyi menü, és nyissa meg a Tulajdonságok elemet. A „Fiók” lapon távolítsa el a „Letiltás…” melletti jelölőnégyzetet. Ez minden.

Az általános következtetés az, hogy az Active Directory erőteljes és hasznos eszköz a rendszerfelügyelethez, amely segít egyesíteni az összes alkalmazott számítógépét egy csapatban. A szolgáltatások segítségével biztonságos adatbázist hozhat létre, és jelentősen optimalizálhatja a munkát és az információk szinkronizálását az összes felhasználó között. Ha cége vagy bármely más telephelye elektronikus számítógépekhez és hálózatokhoz csatlakozik, konszolidálnia kell a számlákat, és figyelemmel kell kísérnie a munkát és a titoktartást, akkor az Active Directory alapú adatbázis telepítése kiváló megoldás lesz.

Szép napot mindenkinek, folytatjuk a rendszeradminisztrációs leckéket. Folytassuk ma az Active Directory fő objektumainak megértését. Miután kitaláltuk az Active Directory tervezését, az első dolog, amit létre kell hoznunk, egy szervezeti egység (OU) struktúrája. Ez azért történik, hogy a rendszeradminisztrátor jogosultságokat delegálhasson bizonyos feltételek szerint egyesített objektumcsoportokra, és ugyanezen okokból csoportházirendeket alkalmazhasson. Ha kényelmes hierarchiát szervez magának, akkor az AD-ben minden olyan lesz, mint egy hack, amivel sok időt takaríthat meg.

A hirdetésemben egy ilyen szerkezetet fogok létrehozni:

- A tetején a területi hovatartozáshoz tartozó szervezeti egység található. Az én esetemben ezek városok

- Ezek tehát az OU szerverek, felhasználók és számítógépek

- Ezután, ha szükséges, feloszthatja emeletekre, részlegekre és minden másra, ami csak elképzelhető.

Nos, kezdjük el tulajdonképpen. Nyissa meg a Start-Adminisztráció-ADUC menüpontot

Írja be a szervezeti egység nevét, esetemben várost. Ezután hasonló módon létrehozzuk a szükséges számú szervezeti egységeket a kívánt hierarchiában.

Számomra így néz ki. Több város is tartalmaz további szervezeti egységeket:

- Felhasználók

- Levelezési csoportok

- Csoportok

- Rendszerfiókok

- Szerverek

- Számítógépek

Ha hirtelen vagy rossz helyen hozott létre egy extra szervezeti egységet, megpróbálhatja törölni vagy áthelyezni, ezt megteheti a jobb gombbal a törlés gombbal vagy a tetején lévő kereszt használatával. De látni fogja, hogy az OU védett a törlés ellen.

Nincs elegendő jogosultság egy szervezeti egység törléséhez, vagy az objektum védett a véletlen törlés ellen

A probléma kijavításához és az Active Directoryban való rendezéshez lépjen a „További összetevők megtekintése” menübe.

Most kattintson a jobb gombbal a kívánt szervezeti egységre, és válassza ki a tulajdonságokat.

Lépjünk az „Objektum” fülre, és nézzük meg ezt a jelölőnégyzetet, amely védi az OU-t. Eltávolítása után manipulációkat hajthat végre, tanácsot ad, hogy mit kell tennie, tegye vissza a jelölőnégyzetet.

Amint látható, a Microsoft nagyon triviálissá tette az objektumok létrehozásának folyamatát az Active Directoryban, mivel sok mindent egyszerűen a rendszergazda delegál, például a fiókokat létrehozó HR osztályra. Ha bármilyen kérdése van, írja meg a megjegyzésekben, szívesen beszélgetek.