A lehetséges fenyegetések típusai. Információbiztonsági fenyegetések. Az információvédelem eszközei és módszerei

12. TÉMAKÖR AZ INFORMÁCIÓS RENDSZEREK BIZTONSÁGA

12.1 Az információs fenyegetések fogalma és típusai

12.2 A rendszertervezés alapelvei információbiztonság

12.3 Gazdasági rendszerek információvédelmi rendszerének megszervezése

IN modern világ az információ stratégiai erőforrássá válik, egy gazdaságilag fejlett állam egyik fő gazdagságává. Az oroszországi informatizáció gyors javulása, az egyén, a társadalom és az állam létfontosságú érdekeinek minden szférájába való behatolása a kétségtelen előnyök mellett számos jelentős probléma megjelenését is okozta. Az egyik az információ védelmének szükségessége volt. Tekintettel arra, hogy jelenleg a gazdasági potenciált egyre inkább a fejlettség határozza meg információs szerkezet, ezzel arányosan nő a gazdaság információs hatásokkal szembeni potenciális kiszolgáltatottsága.

A számítógépes hálózat minden meghibásodása nemcsak „erkölcsi” kárt jelent a vállalkozás dolgozóinak és hálózati rendszergazdák. A technológia fejlődésével elektronikus fizetések, "papírmentes" dokumentumáramlás és mások, súlyos hiba helyi hálózatok egész vállalatok és bankok munkáját egyszerűen megbéníthatja, ami jelentős anyagi veszteségekhez vezet. Nem véletlen, hogy a számítógépes hálózatok adatvédelme napjaink egyik legégetőbb problémája.

Alatt az információbiztonságot fenyegető veszély olyan eseményekre vagy tevékenységekre utal, amelyek korrupciót, jogosulatlan használatot vagy akár megsemmisítést eredményezhetnek információs források felügyelt rendszer, valamint szoftver és hardver.

Általában hívják azt a személyt, aki megpróbál megzavarni egy információs rendszert, vagy jogosulatlanul hozzáfér az információhoz "számítógép-kalóz" (hacker).

A mások titkainak elsajátítását célzó illegális akcióik során a hackerek igyekeznek ilyen forrásokat találni bizalmas információkat, amely a legmegbízhatóbb információkat nyújtaná számukra maximális mennyiségek Vel minimális költségek hogy megkapja. Használatával különféle típusok trükkök és különféle technikák és eszközök felhasználásával kiválasztják az ilyen forrásokhoz kapcsolódó módszereket és megközelítéseket. IN ebben az esetben információforrás alatt olyan anyagi objektumot értünk, amely bizonyos információkkal rendelkezik, amelyek a támadók vagy a versenytársak számára kifejezetten érdekesek.

Ha az információ értéke elveszik annak tárolása és/vagy terjesztése során, akkor jogsértés fenyegetése az információk titkossága. Ha az információ értékvesztéssel megváltozik vagy megsemmisül, akkor az megvalósul fenyegeti az információ integritását. Ha az információ nem jut el időben a jogszerű felhasználóhoz, akkor annak értéke csökken, és idővel teljesen leértékelődik, ami veszélyezteti az információ felhasználásának vagy elérhetőségének hatékonyságát.

Tehát az információbiztonságot fenyegető veszélyek megvalósítása az információk titkosságának, integritásának és elérhetőségének megsértéséből áll. A támadó megtekintheti, módosíthatja vagy akár megsemmisítheti a bizalmas információkat, valamint korlátozhatja vagy blokkolhatja a jogos felhasználók információhoz való hozzáférését. Ebben az esetben a támadó lehet a szervezet alkalmazottja vagy kívülálló. De ezen túlmenően az információ értéke csökkenhet a személyzet véletlen, nem szándékos tévedései, valamint a természet által néha okozott meglepetések miatt.

Az információs fenyegetést a következők okozhatják:

1. természeti tényezők (természeti katasztrófák - tűz, árvíz, hurrikán, villámcsapás és egyéb okok);

2. emberi tényezők. Az utóbbiak viszont a következőkre oszlanak:

– véletlenszerű, nem szándékos fenyegetések. Ezek az információk (tudományos, műszaki, kereskedelmi, monetáris és pénzügyi dokumentáció) előkészítésének, feldolgozásának és továbbításának folyamatában fellépő hibákkal kapcsolatos fenyegetések; céltalan „agyelszívással”, tudással, információval (például a népességvándorlással, más országokba utazással, családdal való újraegyesítéssel kapcsolatban stb.) Ezek olyan fenyegetések, amelyek a rendszerek tervezési, fejlesztési és gyártási folyamatának hibáival, ill. alkatrészeik (épületek, építmények, helyiségek, számítógépek, kommunikációs berendezések, operációs rendszerek, alkalmazási programok stb.), rossz minőségű gyártásból eredően a berendezések működési hibáival; az információk előkészítésének és feldolgozásának folyamatában bekövetkezett hibákkal (a programozók és a felhasználók hibái az elégtelen képzettség és a rossz minőségű szolgáltatás miatt, az üzemeltetői hibák az adatok előkészítésében, bevitelében és kiadásában, az információk javításában és feldolgozásában);

– az emberek szándékos, szándékos cselekedetei által okozott fenyegetés. Ezek olyan fenyegetések, amelyek tudományos felfedezések, gyártási titkok feltalálása, új technológiák önző és egyéb antiszociális okokból történő átvitelével, eltorzításával és megsemmisítésével kapcsolatosak (dokumentáció, rajzok, felfedezések és találmányok leírása és egyéb anyagok); hivatalos és egyéb tudományos, műszaki és kereskedelmi beszélgetések lehallgatása és továbbítása; célzott „agyelszívással”, tudással, információval (például öncélú más állampolgárság megszerzésével kapcsolatban). Ezek egy automatizált információs rendszer erőforrásaihoz való jogosulatlan hozzáféréssel kapcsolatos fenyegetések (számítógépek és kommunikáció technikai változtatásai, számítógépekhez és kommunikációs csatornákhoz való kapcsolódás, adathordozók ellopása: hajlékonylemezek, leírások, nyomatok stb.).

A szándékos fenyegetések célja, hogy kárt okozzanak az AIS-felhasználóknak, és ezek aktív és passzív csoportokra oszlanak.

Passzív fenyegetés főszabály szerint az információs források jogosulatlan felhasználását célozzák anélkül, hogy azok működését befolyásolnák. Passzív fenyegetés például a kommunikációs csatornákon keringő információk meghallgatásával való megszerzésére irányuló kísérlet.

Aktív fenyegetések célja a rendszer normál működésének megzavarása a hardverre, szoftverre és információs erőforrásokra gyakorolt célzott hatás révén. Az aktív fenyegetések közé tartozik például a kommunikációs vonalak megsemmisítése vagy elektronikus zavarása, a számítógép vagy operációs rendszerének letiltása, az adatbázisokban vagy a rendszerinformációkban lévő információk torzítása stb. Az aktív fenyegetések forrásai lehetnek támadók közvetlen akciói, szoftvervírusok stb.

A szándékos fenyegetések a következőkre oszlanak belső az irányított szervezeten belül felmerülő, és külső .

A belső fenyegetéseket leggyakrabban a társadalmi feszültség és a nehéz erkölcsi légkör határozza meg.

A külső fenyegetéseket a versenytársak rosszindulatú cselekedetei, a gazdasági feltételek és egyéb okok (például természeti katasztrófák) határozhatják meg. Külföldi források szerint széles körben elterjedt ipari kémkedés - ez káros az üzleti titok tulajdonosára nézve, a jogellenes információgyűjtés, kisajátítás és átadás üzleti titok, olyan személy által, akit a tulajdonosa erre nem jogosult.

A fő biztonsági fenyegetések a következők:

1. bizalmas információk nyilvánosságra hozatala;

2. információ kompromittálása;

3. információs források jogosulatlan felhasználása;

4. az erőforrások hibás felhasználása; jogosulatlan információcsere;

5. információ megtagadása;

6. a szolgáltatás megtagadása.

A fenyegetés végrehajtásának eszközei bizalmas információk nyilvánosságra hozatala Előfordulhat jogosulatlan hozzáférés az adatbázisokhoz, csatornák lehallgatása stb. Mindenesetre olyan információ megszerzése, amely egy bizonyos személy (személycsoport) tulajdonát képezi, ami az információ értékének csökkenéséhez, sőt elvesztéséhez vezet.

A fenyegetések végrehajtása a következő cselekvések és események egyikének a következménye: közzétételek bizalmas információk, bizalmas információk kiszivárogtatása és jogosulatlan hozzáférés védett információkhoz. Az információ nyilvánosságra hozatala vagy kiszivárogtatása megsérti az információk bizalmas kezelését korlátozott hozzáférés(12.1. ábra).

|

|||

Rizs. 12.1 - Információbiztonságot sértő tevékenységek és események

Bizalmas információk kiszivárogtatása- ez a bizalmas információk ellenőrizetlen kibocsátása az IP vagy azon személyek körén kívül, akikre szolgáltatás útján rábízták, vagy a munka során ismertté váltak. Ez a szivárgás oka lehet:

1. bizalmas információk nyilvánosságra hozatala;

2. információáramlás különféle, elsősorban technikai csatornákon keresztül;

3. a bizalmas információkhoz való jogosulatlan hozzáférés különféle módokon.

Információ közzététele tulajdonosa vagy birtokosa azon tisztségviselők és felhasználók szándékos vagy gondatlan cselekménye, akikre szolgálatuk vagy munkájuk során a vonatkozó információt szabályszerűen rábízták, és amely az információhoz való hozzáférést nem engedő személyekkel való megismerkedéshez vezetett.

Lehetséges bizalmas információk ellenőrizetlen eltávolítása vizuális-optikai, akusztikus, elektromágneses és egyéb csatornákon keresztül.

Fizikai természetüknél fogva a következő információtovábbítási módok lehetségesek:

1. Fénysugarak.

2. Hanghullámok.

3. Elektromágneses hullámok.

4. Anyagok és anyagok.

Információszivárgási csatornán a bizalmas információforrástól a támadóig vezető fizikai utat értjük, amelyen keresztül védett információ kiszivárogtatása vagy jogosulatlan átvétele lehetséges. Az információszivárgási csatorna kialakulásához (kialakulásához, létesítéséhez) bizonyos térbeli, energia- és időbeli feltételek, valamint a támadó oldali információ észlelésének és rögzítésének megfelelő eszközei szükségesek.

A gyakorlat vonatkozásában, figyelembe véve az oktatás fizikai jellegét, az információszivárgási csatornák a következő csoportokba sorolhatók:

1. vizuális-optikai;

2. akusztikus (beleértve az akusztikus-átalakítót is);

3. elektromágneses (beleértve a mágneses és elektromos);

4. kézzelfogható (papír, fényképek, mágneses adathordozók, különféle típusú ipari hulladékok - szilárd, folyékony, gáznemű).

A szivárgási tényezők közé tartozhatnak például:

1. a vállalati alkalmazottak nem ismerik kellőképpen az információvédelmi szabályokat, és nem értik (vagy nem értik) azok gondos betartásának szükségességét;

2. használata nem tanúsított technikai eszközöket bizalmas információk feldolgozása;

3. gyenge kontroll az információvédelmi szabályok betartása felett jogi, szervezési és mérnöki intézkedésekkel.

Az információkhoz való jogosulatlan hozzáférés fő tipikus módjai a következők:

1. elektronikus sugárzás elfogása;

3. lehallgató eszközök (könyvjelzők) használata;

4. távoli fotózás;

5. az akusztikus sugárzás elfogása és a nyomtatószöveg helyreállítása;

6. adathordozó és dokumentumhulladék ellopása;

7. a maradék információ beolvasása a rendszermemóriában az engedélyezett kérések végrehajtása után;

8. adathordozók másolása a biztonsági intézkedések leküzdésével;

9. regisztrált felhasználónak álcázni magát;

10. hoax (rendszerkérések álcázása);

11. szoftvercsapdák használata;

12. a programozási nyelvek és operációs rendszerek hiányosságainak kihasználása;

13. „Trójai faló” típusú speciális blokkok beépítése a programkönyvtárakba;

14. illegális csatlakozás berendezésekhez és kommunikációs vezetékekhez;

15. a védelmi mechanizmusok rosszindulatú letiltása;

16. számítógépes vírusok bevezetése és használata.

Megjegyzendő, hogy a számítógépes vírusok problémája jelenleg különösen nagy veszélyt jelent, mivel nem sikerült hatékony védelmet kidolgozni ellenük. A jogosulatlan hozzáférés fennmaradó útjai egy megfelelően megtervezett és kiépített biztonsági rendszerrel megbízhatóan blokkolhatók

Az alábbiakban felsoroljuk a leggyakoribb technikai fenyegetéseket és előfordulásuk okait:

1. az információs rendszerhez való jogosulatlan hozzáférés – az információs rendszerhez való jogosulatlan felhasználó hozzáférése következtében következik be;

2. adat nyilvánosságra hozatala - annak eredményeként jön létre, hogy egy személy információhoz jut vagy olvas, illetve az információ véletlenül vagy szándékosan történő esetleges nyilvánosságra hozatala;

3. adatok és programok jogosulatlan módosítása – az adatok személy általi módosítása, törlése vagy megsemmisítése következtében lehetséges szoftver helyi számítógépes hálózatok véletlenül vagy szándékosan;

4. a helyi számítógépes hálózatok forgalmának nyilvánosságra hozatala - az információhoz való hozzáférés vagy annak egy személy általi elolvasása, valamint annak véletlen vagy szándékos nyilvánosságra hozatala az információ helyi számítógépes hálózatokon keresztül történő továbbítása során;

5. a helyi számítógépes hálózatok forgalmi meghamisítása annak legális felhasználása, amikor olyan üzenetek jelennek meg, amelyek úgy néznek ki, mintha egy legitim feladó küldte volna őket, de valójában nem ez a helyzet;

6. a helyi számítógépes hálózatok működésképtelensége olyan fenyegetések megvalósításának következménye, amelyek nem teszik lehetővé a helyi számítógépes hálózatok erőforrásainak kellő időben történő rendelkezésre állását.

A fenyegetések információs objektumokat befolyásoló módjai a következőkre oszthatók:

– tájékoztató jellegű;

– szoftver és matematika;

– fizikai;

– rádióelektronikai;

– szervezeti és jogi.

A tájékoztatási módszerek a következők:

– a célzás és az időszerűség megsértése információcsere, illegális információgyűjtés és -felhasználás;

– az információs forrásokhoz való jogosulatlan hozzáférés;

– információk manipulálása (dezinformáció, információk elrejtése vagy tömörítése);

– az információfeldolgozási technológia megsértése.

A szoftverek és a matematikai módszerek a következők:

– számítógépes vírusok bevezetése;

– szoftver és hardver beágyazott eszközök telepítése;

– automatizált adatok megsemmisítése vagy módosítása információs rendszerek.

A fizikai módszerek a következők:

– információfeldolgozó és kommunikációs eszközök megsemmisítése vagy megsemmisítése;

– számítógép vagy egyéb adathordozó megsemmisítése, megsemmisítése vagy ellopása;

– szoftver- vagy hardverkulcsok és pénzeszközök ellopása kriptográfiai védelem információ;

– a személyzetre gyakorolt hatás;

A rádióelektronikai módszerek a következők:

– információ lehallgatása technikai csatornákon annak lehetséges kiszivárogtatásáról;

– végrehajtás elektronikus eszközök információ lehallgatása technikai eszközökben és helyiségekben;

– adathálózatokban és kommunikációs vonalakban hamis információk lehallgatása, visszafejtése és kikényszerítése;

– hatás a jelszókulcsos rendszerekre;

– kommunikációs vonalak és vezérlőrendszerek rádióelektronikus elnyomása.

A szervezési és jogi módszerek a következők:

– a jogszabályi előírások be nem tartása a szükséges szabályozási rendelkezések elfogadásának késedelme miatt információs szféra;

– az állampolgárok és szervezetek számára fontos információkat tartalmazó dokumentumokhoz való hozzáférés jogellenes korlátozása.

Az ilyen fenyegetések lényege általában abban rejlik, hogy valamilyen kárt okoznak a vállalkozásnak.

A lehetséges károsodás megnyilvánulása nagyon eltérő lehet:

1. a szervezet üzleti hírnevének erkölcsi és anyagi károsodása;

2. az egyének személyes adatainak nyilvánosságra hozatalával összefüggő erkölcsi, fizikai vagy anyagi kár;

3. védett (bizalmas) információk nyilvánosságra hozatalából eredő anyagi (pénzügyi) kár;

4. anyagi (pénzügyi) kár a sérült védett információforrások helyreállításának szükségességéből;

5. harmadik féllel szemben vállalt kötelezettségek teljesítésének képtelenségéből eredő anyagi kár (veszteség);

6. az egész vállalkozás munkájában bekövetkezett szervezetlenségből eredő erkölcsi és anyagi kár.

A megvalósult fenyegetés azonnali kárát a fenyegetés hatásának nevezzük.

A biztonsági fenyegetések a következő kritériumok szerint osztályozhatók:

1. A fenyegetés megvalósításának célja szerint. Egy adott biztonsági fenyegetés megvalósítása a következő célokat követheti:

– a bizalmas információk megsértése;

– az információ integritásának megsértése;

– a teljesítmény (részleges vagy teljes) megszakadása.

2. Az objektumra gyakorolt hatás elve szerint:

– a rendszer alanya (felhasználó, folyamat) objektumhoz (adatfájlokhoz, kommunikációs csatornához stb.) való hozzáférésének használata;

– rejtett csatornák használata.

A rejtett csatorna olyan kommunikációs útvonal, amely lehetővé teszi két kommunikációs folyamat számára, hogy a rendszer biztonsági szabályzatát sértő módon cseréljenek információkat.

3. A tárgyra gyakorolt hatás természete szerint.

E kritérium szerint különbséget tesznek az aktív és a passzív befolyásolás között.

Az aktív befolyásolás mindig azzal jár, hogy a felhasználó olyan tevékenységet hajt végre, amely túlmutat a feladatkörén, és sérti a meglévő biztonsági szabályzatot. Ez lehet hozzáférés bizonyos adatkészletekhez, programokhoz, jelszó-helyreállítás stb. Az aktív befolyásolás a rendszer állapotának megváltozásához vezet, és végrehajtható akár hozzáféréssel (például adathalmazokhoz), akár hozzáféréssel, akár rejtett csatornák használatával.

A passzív befolyásolás úgy valósul meg, hogy a felhasználó megfigyeli az esetleges mellékhatásokat (például a program működéséből eredően), és elemzi azokat. Az ilyen jellegű elemzések alapján néha egészen érdekes információkhoz juthat. A passzív befolyásolás egyik példája a két hálózati csomópont közötti kommunikációs vonal figyelése. A passzív befolyásolás mindig csak az információk bizalmasságának megsértésével jár, mivel ennek során nem végeznek műveleteket tárgyakkal és alanyokkal. A passzív befolyásolás nem vezet a rendszer állapotának változásához.

4. Felhasznált biztonsági hiba előfordulása miatt.

Bármilyen fenyegetés megvalósítása csak akkor lehetséges, ha az adott rendszerben valamilyen hiba vagy biztonsági rés van.

Ezt a hibát az alábbi okok egyike okozhatja:

– a biztonságpolitika nem megfelelő a valós rendszerhez. Ez azt jelenti, hogy a kidolgozott biztonsági politika nem tükrözi olyan mértékben az információfeldolgozás valós vonatkozásait, hogy lehetővé váljon ennek az eltérésnek a felhasználása jogosulatlan műveletek végrehajtására;

– adminisztrációs irányítási hibák, amelyek az elfogadott biztonsági politika hibás megvalósítását vagy támogatását jelentik egy adott szervezetben. Például a biztonsági szabályzat szerint meg kell tagadni a felhasználók hozzáférését egy bizonyos adathalmazhoz, de valójában (a biztonsági adminisztrátor hanyagsága miatt) ez az adatkészlet minden felhasználó számára elérhető.

– a programalgoritmusok, a köztük lévő kapcsolatok stb. hibái, amelyek egy program vagy programkészlet tervezési szakaszában merülnek fel, és amelyek miatt a dokumentációban leírtaktól teljesen eltérően használhatók. Ilyen hiba például a felhasználó-hitelesítési program hibája, amikor bizonyos műveletekkel a felhasználó jelszó nélkül tud bejelentkezni a rendszerbe.

– a programalgoritmusok megvalósításának hibái (kódolási hibák), a köztük lévő kapcsolatok stb., amelyek a megvalósítás vagy a hibakeresés szakaszában merülnek fel, és amelyek dokumentálatlan tulajdonságok forrásaként is szolgálhatnak.

5. A támadás célpontjának befolyásolásának módszerével (aktív befolyásolással):

– közvetlen hatás a támadás célpontjára (beleértve a jogosultságok használatát), például közvetlen hozzáférés egy adathalmazhoz, programhoz, szolgáltatáshoz, kommunikációs csatornához stb., valamilyen hiba kihasználásával. Az ilyen műveletek általában könnyen megakadályozhatók a hozzáférés-vezérléssel.

– az engedélyezési rendszerre gyakorolt hatás (beleértve a jogosultságok lefoglalását). Ezzel a módszerrel jogosulatlan műveleteket hajtanak végre a támadási objektum felhasználói jogaival kapcsolatban, majd magához az objektumhoz való hozzáférést törvényes módon hajtják végre. Példa erre a jogosultságok lefoglalása, amely azután akadálytalan hozzáférést tesz lehetővé bármely adat- és programkészlethez, különösen az „álarcot”, amelyben a felhasználó valamilyen módon átveszi egy másik felhasználó hatáskörét azáltal, hogy megszemélyesíti őt.

6. A támadás tárgya szerint. Az AIS működésének megzavarásának egyik legfontosabb összetevője a támadás célpontja, azaz. egy támadó által érintett rendszerelem. A támadás célpontjának meghatározása lehetővé teszi, hogy intézkedéseket hozzon a jogsértés következményeinek kiküszöbölésére, az összetevő visszaállítására, ellenőrzések létrehozására az ismételt jogsértések megelőzésére stb.

7. A támadás segítségével.

A támadók szabványos szoftvereket vagy speciálisan tervezett programokat használhatnak a rendszer befolyásolására. Az első esetben a hatás eredménye általában megjósolható, hiszen a legtöbb szabványos programok rendszerek jól tanulmányozottak. A speciálisan kifejlesztett programok használata nagy nehézségekkel jár, de veszélyesebb is lehet, ezért védett rendszerekben nem javasolt a rendszerbiztonsági adminisztrátor engedélye nélkül nem engedni, hogy az AISE-be programokat adjanak hozzá.

8. A támadás célpontjának állapota szerint. A tárgy állapota a támadás időpontjában jelentős hatással lehet a támadás eredményére és a következményeinek megszüntetésére irányuló munkára.

A támadás célpontja a következő három állapot egyikében lehet:

– tárolás – lemezen, mágnesszalagon, in RAM vagy bármely más passzív állapotban lévő helyen. Ebben az esetben az objektumra gyakorolt hatás általában hozzáféréssel történik;

– átvitel – kommunikációs vonalakon keresztül a hálózati csomópontok között vagy egy csomóponton belül. A hatás magában foglalja a továbbított információ töredékeihez való hozzáférést (például a hálózati átjátszón lévő csomagok elfogása), vagy az egyszerű lehallgatást rejtett csatornákon keresztül;

– feldolgozás – olyan helyzetekben, amikor a támadás célpontja a felhasználói folyamat.

Ez a besorolás azt mutatja, hogy milyen nehézségekbe ütközik a lehetséges fenyegetések azonosítása és azok végrehajtása. Ez ismét megerősíti azt a tézist, miszerint nem lehet azonosítani az AISEO-t fenyegető veszélyek teljes halmazát és megvalósítási módjait.

Az információbiztonság pedig a legtágabb értelemben az információk véletlen vagy szándékos befolyásolástól való védelmének eszközei. Függetlenül attól, hogy mi áll a hatás hátterében: természetes tényezők vagy mesterséges okok, az információ tulajdonosa veszteségeket szenved el.

Információbiztonsági alapelvek

- Integritás Az információs adat az információ azon képességét jelenti, hogy mind a tárolás során, mind az ismételt továbbítás után megőrizze eredeti formáját és szerkezetét. Az adatok módosítására, törlésére vagy kiegészítésére csak az adatokhoz jogszerűen hozzáféréssel rendelkező tulajdonos vagy felhasználó jogosult.

- Titoktartás - olyan jellemző, amely azt jelzi, hogy korlátozni kell az információforrásokhoz való hozzáférést egy bizonyos kör számára. A műveletek és műveletek során az információ csak az információs rendszerekben szereplő és az azonosítást sikeresen befejezett felhasználók számára válik elérhetővé.

- Elérhetőség Az információs források azt jelentik, hogy a szabadon hozzáférhető információkat kellő időben és akadálytalanul át kell adni az erőforrások teljes körű felhasználóinak.

- Hitelesség azt jelzi, hogy az információ egy megbízható személyhez vagy tulajdonoshoz tartozik, aki egyben információforrásként is működik.

Az információbiztonság biztosítása és támogatása sokféle intézkedést foglal magában, amelyek megakadályozzák, figyelik és kiküszöbölik a harmadik felek jogosulatlan hozzáférését. Az információbiztonsági intézkedések célja továbbá az információk sérülése, torzulása, blokkolása vagy másolása elleni védelem. Fontos, hogy az összes feladatot egyszerre oldják meg, csak akkor biztosítható a teljes, megbízható védelem.

Az információbiztonsági problémákra átfogó megoldást nyújt a DLP rendszer. szabályozza az adatátviteli csatornák maximális számát, és a belső vizsgálatokhoz széles eszköztárat biztosít a cég információbiztonsági szolgálatának.

A védelem információs módszerével kapcsolatos fő kérdések különösen akkor akutak, amikor a hackelés vagy az információ eltorzításával járó lopás számos súlyos következménnyel és anyagi kárral jár.

A modellezéssel létrehozott információátalakítás logikai lánca így néz ki:

FENYEGETŐ FORRÁS ⇒ RENDSZER SÉRÜLÉKENYSÉGI TÉNYEZŐ ⇒ CSELEKVÉS ( BIZTONSÁGI VESZÉLY) ⇒ TÁMADÁS ⇒ KÖVETKEZMÉNYEK

Az információbiztonsági fenyegetések típusai

Az információs fenyegetés egy automatizált rendszerre gyakorolt lehetséges hatás vagy hatás, amely azt követően károsítja valakinek a szükségleteit.

Napjainkban több mint 100 pozíció és típusú fenyegetés éri az információs rendszert. Fontos az összes kockázat elemzése különböző diagnosztikai technikák segítségével. Az elemzett mutatók és azok részletezése alapján az információs térben a fenyegetések elleni védekezési rendszer kompetens kialakítása lehetséges.

Az információbiztonságot fenyegető veszélyek nem önmagukban nyilvánulnak meg, hanem a biztonsági rendszer leggyengébb láncszemeivel való esetleges interakción keresztül, vagyis sebezhetőségi tényezőkön keresztül. A fenyegetés egy adott gazdagép objektumon lévő rendszerek megzavarásához vezet.

A fő sebezhetőségek a következő tényezők miatt merülnek fel:

- a szoftver és a hardver platform tökéletlensége;

- eltérő szerkezeti jellemzők automatizált rendszerek az információáramlásban;

- a rendszer működési folyamatainak egy része hibás;

- a kommunikációs protokollok és interfészek pontatlansága;

- nehéz üzemi körülmények és információs hely.

A fenyegetési forrásokat leggyakrabban azzal a céllal indítják el, hogy az információs károk miatt jogellenes haszonra tegyenek szert. De az is előfordulhat, hogy a védelem elégtelensége és a fenyegető tényező masszív hatása miatt véletlenül is fenyegetések léphetnek fel.

A sérülékenységek osztályokra oszthatók, ezek lehetnek:

- célkitűzés;

- véletlen;

- szubjektív.

Ha megszünteti vagy legalább mérsékli a sérülékenységek hatását, elkerülheti az információtároló rendszert érő teljes fenyegetést.

Objektív sebezhetőségek

Ez a típus közvetlenül függ a védelemre szoruló létesítmény műszaki kialakításától és jellemzőitől. Lehetetlen ezektől a tényezőktől teljesen megszabadulni, de részleges kiküszöbölésüket mérnöki technikákkal a következő módokon érik el:

1. A sugárzás technikai eszközeivel kapcsolatban:

- elektromágneses technikák (a sugárzás és jelek mellékváltozatai kábelvonalak, műszaki berendezések elemei);

- hangbeállítások (akusztikus vagy rezgésjelekkel kiegészítve);

- elektromos (jelek becsúszása az elektromos hálózati láncokba, vonalak és vezetők zavarása miatt, egyenetlen árameloszlás miatt).

2. Aktív:

- rosszindulatú programok, illegális programok, technológiai kilépések a programokból, amelyeket a „szoftverkönyvjelzők” kifejezés egyesít;

- hardveres könyvjelzők - olyan tényezők, amelyekbe közvetlenül kerül sor telefonvonalak, V elektromos hálózatok vagy csak bent.

3. Azok, amelyeket a védelem alatt álló objektum jellemzői hozzák létre:

- az objektum elhelyezkedése (ellenőrzött zóna láthatósága és hiánya az információs objektum körül, rezgés vagy hangvisszaverő elemek jelenléte az objektum körül, az objektum távoli elemeinek jelenléte);

- információcsere csatornák szervezése (rádiócsatornák használata, frekvenciák bérbeadása vagy univerzális hálózatok használata).

4. Azok, amelyek a hordozóelemek jellemzőitől függenek:

- elektroakusztikus módosításokkal ellátott alkatrészek (transzformátorok, telefonkészülékek, mikrofonok és hangszórók, induktorok);

- befolyás alatt álló dolgok elektromágneses mező(médiák, mikroáramkörök és egyéb elemek).

Véletlenszerű sebezhetőségek

Ezek a tényezők az előre nem látható körülményektől és az információs környezet környezeti jellemzőitől függenek. Az információs térben szinte lehetetlen megjósolni, de fontos felkészülni rájuk gyors megszüntetése. Az ilyen problémákat műszaki vizsgálat lefolytatásával és az információbiztonságot fenyegető veszély megtorlásával lehet megoldani:

1. Rendszerhibák és meghibásodások:

- bekapcsolt műszaki eszközök meghibásodása miatt különböző szinteken információk feldolgozása és tárolása (beleértve a rendszer működéséért és az ahhoz való hozzáférés ellenőrzéséért felelős személyeket is);

- hibás működés és elavulás egyedi elemek(tároló adathordozók, például hajlékonylemezek, kábelek, összekötő vezetékek és mikroáramkörök lemágnesezése);

- különböző szoftverek meghibásodása, amelyek támogatják az információtárolási és -feldolgozási lánc összes láncszemét (vírusirtó, alkalmazás- és szervizprogramok);

- információs rendszerek segédberendezéseinek működési zavarai (erőműátviteli szintű problémák).

2. Az információbiztonságot gyengítő tényezők:

- a kommunikáció, például a vízellátás vagy az áramellátás, valamint a szellőzés és a csatornázás károsodása;

- a kerítések (kerítések, padlók az épületben, berendezések házai, ahol információkat tárolnak) működési zavarai.

Szubjektív sebezhetőségek

Ez az altípus a legtöbb esetben az alkalmazottak helytelen intézkedéseinek eredménye az információtároló és -védelmi rendszerek fejlesztése szintjén. Ezért az ilyen tényezők kiküszöbölése hardvert és szoftvert használó technikákkal lehetséges:

1. Az információbiztonságot sértő pontatlanságok és durva hibák:

- a kész szoftver betöltésének vagy az algoritmusok előzetes kidolgozásának szakaszában, valamint használatának időpontjában (esetleg a napi működés során, az adatbevitel során);

- a programok és információs rendszerek kezelésének szakaszában (nehézségek a rendszerrel való munka elsajátítása során, a szolgáltatások egyéni beállítása, az információáramlással való manipuláció során);

- használat közben műszaki berendezések(a be- és kikapcsolási szakaszban az információ továbbítására vagy fogadására szolgáló eszközök működtetése).

2. Zavarok a rendszerek működésében az információs térben:

- személyes adatvédelmi rendszer (a problémát az elbocsátott alkalmazottak vagy a meglévő alkalmazottak munkaszüneti időben okozzák; jogosulatlanul hozzáférnek a rendszerhez);

- Biztonsági mód (miközben hozzáfér egy tárgyhoz vagy technikai eszközök);

- műszaki eszközökkel végzett munka közben (az energiatakarékosság vagy a felszerelés károsodása lehetséges);

- adatokkal végzett munka során (információ átalakítása, tárolása, adatok keresése és megsemmisítése, hibák és pontatlanságok megszüntetése).

Sebezhetőségi rangsor

Minden egyes sebezhetőséget figyelembe kell venni és a szakembereknek értékelniük kell. Ezért fontos meghatározni azokat a kritériumokat, amelyek alapján értékelhető a fenyegetés kockázata, valamint a meghibásodás vagy az információbiztonság megkerülésének valószínűsége. A mutatók kiszámítása rangsorolás segítségével történik. Az összes kritérium között három fő van:

- Elérhetőség Ez egy olyan kritérium, amely figyelembe veszi, mennyire kényelmes a fenyegetésforrásnak egy bizonyos típusú sebezhetőséget kihasználni az információbiztonság megsértésére. A mutató tartalmazza az információhordozó műszaki adatait (például a berendezés méreteit, összetettségét és költségét, valamint az információs rendszerek feltörésére nem specializált rendszerek és eszközök alkalmazásának lehetőségét).

- Végzet- olyan jellemző, amely felméri a sebezhetőség mélységét a programozók azon képességére, hogy megbirkózzanak az információs rendszereket fenyegető veszély következményeivel. Ha csak az objektív sebezhetőségeket értékeljük, akkor ezek információtartalma meghatározásra kerül - az a képesség, hogy egy hasznos jelet bizalmas adatokkal továbbítson egy másik helyre anélkül, hogy deformálódna.

- Mennyiség- az információtároló és -megvalósító rendszer részleteinek számbavételének jellemzői, amelyek a rendszer bármely típusú sérülékenységében rejlenek.

Az egyes mutatók az egyes sérülékenységek együtthatóinak számtani átlagaként számíthatók ki. A veszély mértékének felmérésére képletet használnak. A sebezhetőségek összességére a maximális pontszám 125, ez a szám a nevezőben van. A számláló pedig tartalmazza a CD, CF és KK szorzatát.

Ahhoz, hogy pontosan tájékozódhasson a rendszervédelem mértékéről, szakértőkkel kell bevonnia egy elemző osztályt. Felmérik az összes sebezhetőséget, és ötpontos rendszer segítségével információs térképet készítenek. Egy az információbiztonság befolyásolásának és annak megkerülésének minimális lehetőségének, öt pedig a befolyás és ennek megfelelően a veszély maximális szintjének felel meg. Az összes elemzés eredményeit egy táblázatban foglalják össze, a befolyás mértéke osztályokra van osztva a rendszer sebezhetőségi együtthatójának kiszámításának megkönnyítése érdekében.

Ahhoz, hogy pontosan tájékozódhasson a rendszervédelem mértékéről, szakértőkkel kell bevonnia egy elemző osztályt. Felmérik az összes sebezhetőséget, és ötpontos rendszer segítségével információs térképet készítenek. Egy az információbiztonság befolyásolásának és annak megkerülésének minimális lehetőségének, öt pedig a befolyás és ennek megfelelően a veszély maximális szintjének felel meg. Az összes elemzés eredményeit egy táblázatban foglalják össze, a befolyás mértéke osztályokra van osztva a rendszer sebezhetőségi együtthatójának kiszámításának megkönnyítése érdekében.

Milyen források veszélyeztetik az információbiztonságot?

Ha leírjuk az információbiztonsági védelmet megkerülő fenyegetések osztályozását, több osztályt is megkülönböztethetünk. Az osztályok fogalma azért szükséges, mert kivétel nélkül minden tényezőt leegyszerűsít, rendszerez. Az alap olyan paramétereket tartalmaz, mint:

1. Az információbiztonsági rendszerbe történő beavatkozás szándékossági foka:

- a személyzet hanyagsága által okozott fenyegetés az információs dimenzióban;

- csalók által kezdeményezett fenyegetés, és ezt személyes haszonszerzés céljából teszik.

2. Megjelenési jellemzők:

- ember okozta és mesterséges információbiztonsági fenyegetés;

- az információbiztonsági rendszerek ellenőrzésén kívül eső, természeti katasztrófák által okozott természeti fenyegető tényezők.

3. A fenyegetés közvetlen okának osztályozása. A tettes lehet:

- olyan személy, aki a vállalat alkalmazottainak megvesztegetésével bizalmas információkat közöl;

- természeti tényező, amely katasztrófa vagy helyi katasztrófa formájában jelentkezik;

- szoftver speciális berendezést vagy implementációt használ rosszindulatú kód olyan műszaki berendezésekbe, amelyek megzavarják a rendszer működését;

- véletlen törlés adatok, engedélyezett szoftver- és hardveralapok, az operációs rendszer meghibásodása.

4. A fenyegetettség mértéke az információs forrásokban:

- az információs térben történő adatfeldolgozás időpontjában (vírusprogramoktól érkező levelek akciója);

- átvételkor új információk;

- függetlenül az információtároló rendszer tevékenységétől (rejtjelek feltörése vagy információs adatok kriptovédelme esetén).

Az információbiztonsági fenyegetések forrásainak egy másik osztályozása is létezik. Más paramétereken alapul, és a rendszer meghibásodásának vagy feltörésének elemzésekor is figyelembe veszik. Számos mutatót figyelembe vesznek.

A fenyegetés besorolása

| Fenyegetés forrás állapota |

|

| A befolyás mértéke |

|

| Lehetőség az alkalmazottak számára, hogy hozzáférjenek egy program- vagy erőforrásrendszerhez |

|

| Az alapvető rendszererőforrásokhoz való hozzáférés módja |

|

| Információk elhelyezése a rendszerben |

|

Ugyanakkor nem szabad megfeledkeznünk az olyan fenyegetésekről sem, mint a véletlen és szándékos. A kutatások bebizonyították, hogy a rendszerekben az adatok rendszeresen különböző reakcióknak vannak kitéve az információfeldolgozási és tárolási ciklus minden szakaszában, valamint a rendszer működése során.

Olyan tényezők, mint:

- berendezések hibás működése;

- időszakos zaj és háttér a kommunikációs csatornákban külső tényezők hatására (a csatorna kapacitását és sávszélességét figyelembe veszik);

- pontatlanságok a szoftverben;

- hibák az alkalmazottak vagy a rendszerben lévő más alkalmazottak munkájában;

- az Ethernet környezet működésének sajátosságai;

- vis maior természeti katasztrófák vagy gyakori áramkimaradások idején.

A szoftver- és hardverforrások eseményeinek figyeléséhez kényelmes a SIEM rendszer használata. Egyetlen felületen feldolgozza az eseményfolyamot, azonosítja a fenyegetéseket és összegyűjti az eredményeket, ami felgyorsítja a belső vizsgálatokat.

A szoftverek működésében a leggyakrabban előfordulnak hibák, és ennek eredményeként fenyegetés jelenik meg. Minden programot emberek fejlesztenek, így az emberi hibákat és hibákat nem lehet kiküszöbölni. A munkaállomások, routerek, szerverek az emberek munkájára épülnek. Minél összetettebb a program, annál nagyobb a lehetőség a benne lévő hibák felfedezésére és az információbiztonsági fenyegetésekhez vezető sérülékenységek észlelésére.

E hibák némelyike nem vezet nemkívánatos eredményhez, például a szerver leállásához, az erőforrások jogosulatlan használatához vagy a rendszer működésképtelenségéhez. Az ilyen platformok, ahol információkat loptak el, további támadások platformjává válhatnak, és veszélyt jelenthetnek az információbiztonságra.

Az információ biztonságának biztosítása érdekében ebben az esetben frissítéseket kell használnia. Telepítheti őket a fejlesztők által készített csomagokkal. A jogosulatlan vagy nem engedélyezett programok telepítése csak ronthatja a helyzetet. Valószínűleg nem csak szoftverszinten, hanem általában a hálózaton lévő információk biztonságának védelmével kapcsolatos problémák is felmerülhetnek.

Az információbiztonság szándékos fenyegetése egy bűnöző jogellenes cselekményéhez kapcsolódik. Az információs bűnöző lehet a cég alkalmazottja, egy információs forrás látogatója, versenytársak vagy bérelt személyek. A bűncselekmény elkövetésének több oka is lehet: pénzbeli indíttatás, a rendszer működésével és biztonságával kapcsolatos elégedetlenség, érvényesülési vágy.

Lehetőség van a támadó cselekedeteinek előzetes szimulálására, különösen, ha ismeri a célját és cselekedeteinek indítékait:

- Egy személy információval rendelkezik a rendszer működéséről, annak adatairól és paramétereiről.

- A csaló készsége és tudása lehetővé teszi számára, hogy fejlesztői szinten járjon el.

- A bűnöző képes kiválasztani a legsebezhetőbb helyet a rendszerben, és szabadon behatol az információba, és veszélyt jelent rá.

- Érdekelt fél lehet bárki, akár alkalmazott, akár külső támadó.

A banki alkalmazottak esetében például az alábbi szándékos fenyegetéseket tudjuk azonosítani, amelyek az intézményben végzett tevékenység során realizálódhatnak:

- A vállalati alkalmazottak megismertetése a számukra hozzáférhetetlen információkkal.

- Személyes adatok, akik nem dolgoznak ebben a bankban.

- Szoftverkönyvjelzők az információs rendszert fenyegető veszélyekkel.

- Szoftverek és adatok másolása előzetes engedély nélkül személyes használatra.

- Nyomtatott információk ellopása.

- Elektronikus média ellopása.

- Információk szándékos eltávolítása a tények elrejtése érdekében.

- Helyi támadás végrehajtása információs rendszer ellen.

- Lemondások az esetleges ellenőrzésről távoli hozzáférés vagy az adatok átvételének tényének megtagadása.

- Banki adatok törlése az archívumból engedély nélkül.

- A banki jelentések jogosulatlan javítása a jelentést nem készítő személy által.

- A kommunikációs utakon áthaladó üzenetek megváltoztatása.

- Vírustámadás következtében megsérült adatok jogosulatlan megsemmisítése.

Információbiztonsági kivonat

Konkrét példák az információbiztonság és az adathozzáférés megsértésére

Az illetéktelen hozzáférés a számítógépes bűnözés egyik „népszerűbb” módszere. Vagyis az a személy, aki jogosulatlanul hozzáfér egy személy adataihoz, megsérti a biztonsági szabályzatban rögzített szabályokat. Ezzel a hozzáféréssel nyíltan kihasználják a biztonsági rendszer hibáit, és az információ lényegéig behatolnak. A nem megfelelő beállítások és a biztonsági módszerek beállítása szintén növeli a jogosulatlan hozzáférés lehetőségét. Az információbiztonsághoz való hozzáférés és a fenyegetettség helyi módszerekkel és speciális hardvertelepítésekkel egyaránt megvalósul.

A hozzáféréssel a csaló nem csak hozzáférhet az információkhoz és lemásolhatja azokat, hanem módosíthatja és törölheti az adatokat. Ez a következőkkel történik:

- berendezésből vagy elemeiből, kommunikációs csatornákból, tápegységekből vagy földelő hálózatokból származó közvetett elektromágneses sugárzás elfogása;

- technológiai vezérlőpanelek;

- helyi adathozzáférési vonalak (rendszergazdák vagy alkalmazottak termináljai);

- tűzfalak;

- hibafelismerési módszerek.

Az információkhoz való hozzáférési módok és fenyegetések sokféleségéből a főbb bűncselekmények nagyjából azonosíthatók:

- Jelszó elfogás;

- "Álarcos mulatság";

- A privilégiumok illegális használata.

Jelszó elfogás - elterjedt hozzáférési technika, amellyel a legtöbb alkalmazott és az információbiztonsággal foglalkozók találkoztak. Ez a csalás magában foglalhatja speciális programok, amelyek egy ablakot szimulálnak a monitor képernyőjén a név és a jelszó megadásához. A bevitt adatok egy támadó kezébe kerülnek, majd egy üzenet jelenik meg a kijelzőn, amely jelzi, hogy a rendszer nem működik megfelelően. Ekkor ismét felbukkanhat a jogosultsági ablak, amely után az adatok ismét az információelfogó kezébe kerülnek, és így biztosított a rendszerhez való teljes hozzáférés, illetve lehetőség van saját változtatásokra. A jelszavak elfogására más módszerek is léteznek, ezért érdemes jelszavas titkosítást alkalmazni az átvitel során, ezt pedig speciális programok vagy RSA segítségével lehet megtenni.

Az információ fenyegetésének módja "Álarcos mulatság" sok tekintetben az előző technika folytatása. A lényeg az információs rendszerben a vállalat hálózatában lévő másik személy nevében végzett tevékenységek. A támadók terveinek a rendszerben való megvalósítására a következő lehetőségek állnak rendelkezésre:

- Hamis adatok továbbítása a rendszerben más személy nevében.

- Belépés az információs rendszerbe más munkavállaló adatainak felhasználásával és további műveletek végrehajtása (jelszó előzetes lehallgatásával).

Az „álarcos” különösen a banki rendszerekben veszélyes, ahol a fizetési manipulációk veszteséghez vezetik a céget, és a hibáztatás és a felelősség egy másik személyt terhel. Emellett a banki ügyfelek is szenvednek.

A privilégiumok illegális használata - az információlopás és az információs rendszer biztonságának csorbítása típusának megnevezése önmagáért beszél. Ezek az emberek a támadók áldozataivá válnak a rendszergazdák számára. E taktika alkalmazásakor az „álarcoskodás” folytatása akkor következik be, amikor egy alkalmazott vagy egy harmadik fél az adminisztrátor nevében hozzáfér a rendszerhez, és az információbiztonsági rendszert megkerülve illegális manipulációkat hajt végre.

De van egy árnyalat: a bűncselekménynek ebben a verziójában először le kell hallgatnia a rendszer jogosultságainak listáját. Ez történhet magának az adminisztrátornak a hibájából is. Ehhez meg kell találnia egy hibát a biztonsági rendszerben, és jogosulatlanul be kell hatolnia.

Az információbiztonságot fenyegető veszélyek szándékosan fordulhatnak elő az adatátvitel során. Ez a távközlési rendszerekre és információs hálózatokra vonatkozik. A szándékos jogsértést nem szabad összetéveszteni az információk engedélyezett módosításával. Ez utóbbi lehetőséget olyan személyek hajtják végre, akik rendelkeznek a változtatást igénylő felhatalmazással és ésszerű feladatokkal. A jogsértések rendszertöréshez, ill teljes eltávolítása adat.

Létezik egy információbiztonsági fenyegetés is, amely sérti az adatok bizalmas kezelését és titkosságát. Minden információt harmadik fél, azaz hozzáférési jogokkal nem rendelkező kívülálló kap. Az információk titkosságának megsértése mindig akkor történik, amikor a rendszerhez illetéktelen hozzáférést kapnak.

Az információbiztonságot fenyegető veszély megzavarhatja egy vállalat vagy egy alkalmazott teljesítményét. Ezek olyan helyzetek, amikor az információkhoz vagy az azok megszerzéséhez szükséges erőforrásokhoz való hozzáférés blokkolva van. Az egyik alkalmazott szándékosan vagy véletlenül blokkoló helyzetet hoz létre, a másik ilyenkor a blokkolásba botlik, és szolgáltatásmegtagadást kap. Meghibásodás például a csatorna- vagy csomagváltás során lehetséges, és a fenyegetés az információátvitel során is. műholdas rendszerek. Elsődleges vagy azonnali lehetőségek közé sorolhatók, mivel létrehozásuk közvetlen hatással van a védelem alatt álló adatokra.

A helyi szintű információbiztonságot fenyegető főbb fenyegetések a következő típusúak:

- Számítógépes vírusok amelyek sértik az információbiztonságot. Hatással vannak egy számítógép vagy számítógép-hálózat információs rendszerére, miután beléptek a programba és önállóan reprodukálódnak. A vírusok leállíthatják a rendszer működését, de többnyire lokálisan hatnak;

- "férgek"- módosítás vírusprogramok, ami az információs rendszert blokkolt és túlterhelt állapotba vezeti. A szoftver minden alkalommal aktiválja és replikálja magát, amikor a számítógép elindul. A memória és a kommunikációs csatornák túlterheltek;

- « trójai falók» - olyan programok, amelyeket hasznos szoftverek leple alatt telepítenek a számítógépre. De valójában másolnak személyes akták, továbbítsa őket a támadónak, megsemmisítve a hasznos információkat.

Még egy számítógép biztonsági rendszere is számos biztonsági fenyegetést jelent. Ezért a programozóknak figyelembe kell venniük a biztonsági rendszer paramétereinek ellenőrzésének veszélyét. Néha még az ártalmatlan dolgok is veszélyt jelenthetnek. hálózati adapterek. Fontos először meghatározni a védelmi rendszer paramétereit, jellemzőit, és megadni a lehetséges módokat annak megkerülésére. Egy alapos elemzés után megértheti, hogy mely rendszerek igényelnek a legnagyobb fokú biztonságot (a sebezhetőségekre összpontosítva).

A biztonsági rendszer paramétereinek nyilvánosságra hozatala közvetett biztonsági fenyegetésnek minősül. A tény az, hogy a paraméterek nyilvánosságra hozatala nem teszi lehetővé a csaló számára, hogy megvalósítsa tervét, és másolja le az információkat vagy módosítsa azokat. A támadó csak azt fogja megérteni, hogy milyen alapelveket kell követni, és hogyan valósíthatja meg az információbiztonság védelmét közvetlenül fenyegető veszélyt.

A nagyvállalatoknál az információbiztonságot védő módszereket speciális cégbiztonsági szolgálatnak kell kezelnie. Alkalmazottainak módot kell keresniük az információk befolyásolására és a támadók mindenféle áttörésének kiküszöbölésére. A biztonsági szabályzatot a helyi előírásoknak megfelelően alakítják ki, amit fontos szigorúan betartani. Érdemes figyelni a kivételre emberi tényező, valamint az információbiztonsággal kapcsolatos összes technikai eszközt jó állapotban tartson.

Az okozott kár

A károsodás mértéke és megnyilvánulásai eltérőek lehetnek:

- Erkölcsi és anyagi kár, amelyet olyan személyeknek okoztak, akiknek az adatait ellopták.

- Pénzügyi kár csaló által okozott információs rendszerek helyreállításának költségeivel kapcsolatban.

- Anyagköltségek az információbiztonsági rendszer változásai miatti munkavégzés képtelenségével kapcsolatos.

- Erkölcsi kár a vállalat üzleti hírnevével kapcsolatos, vagy globális szinten a kapcsolatok megszakadásához vezet.

Az a személy, aki a jogsértést elkövette (jogosulatlan információhoz jutott, vagy a biztonsági rendszereket feltörték), fennáll a károkozás lehetősége. Valamint az információ birtokában lévő alanytól függetlenül, de külső tényezők és hatások (ember okozta katasztrófák, természeti katasztrófák) eredményeként kár keletkezhet. Az első esetben a bűnösség az alanyra esik, a bűncselekmény megállapítása és a büntetés kiszabása bírósági úton történik.

Lehetséges művelet:

- bűnös szándékkal (közvetlen vagy közvetett);

- gondatlanságból (szándékos károkozás nélkül).

Az információs rendszerekkel kapcsolatos bûncselekményért való felelõsség megválasztása az ország hatályos jogszabályai szerint, különösen az elsõ esetben a büntetõ törvénykönyv szerint történik. Ha a bűncselekményt gondatlanságból követik el, és a kár csekély, akkor a helyzetet a polgári, közigazgatási vagy választottbírósági jog veszi figyelembe.

Az információs tér károsodása a tárgyi vagyon elvesztésével járó, a tulajdonosra (jelen esetben információra) nézve kedvezőtlen következménynek minősül. A jogsértés következményei következnek be. Az információs rendszerek károsodása a nyereség csökkenése vagy elmaradt haszon formájában fejezhető ki, ami elmaradt haszonnak minősül.

A lényeg az, hogy időben forduljon bírósághoz, és derítse ki a bűncselekmény elemeit. A kárt a jogszabályok szerint kell minősíteni, és a bírósági eljárásban igazolni kell, valamint fontos az egyének cselekményének mértéke, a törvény alapján kiszabott büntetés mértéke is. Az ilyen bûncselekményekkel és biztonsággal leggyakrabban a kiberrendõrség vagy az ország biztonsági szolgálata foglalkozik, attól függõen, hogy az információkba való beavatkozás milyen mértékben és jelentõségû.

Az információvédelmi szakaszt ma a legrelevánsabbnak tekintik, és minden vállalkozás megköveteli. Nemcsak a PC-t, hanem minden információval kapcsolatba kerülő műszaki eszközt is védeni kell. Minden adat fegyverré válhat a támadók kezében, ezért a modern informatikai rendszerek titkosságának a legmagasabb szinten kell lennie.

A DLP és SIEM rendszerek egyidejű alkalmazása hatékonyabban oldja meg az adatvédelem problémáját. A programokat egy 30 napos ingyenes próbaverzió alatt a gyakorlatban is kipróbálhatja.

Az információbiztonságot támadó fél késése csak a biztonsági rendszer áthaladása miatt lehetséges. Nincsenek abszolút módszerek a fenyegetések elleni védekezésre, ezért az információbiztonsági rendszert mindig fejleszteni kell, hiszen a csalók is fejlesztik a technikáikat. Még nem találták fel univerzális módszer, amely mindenkinek megfelel és száz százalékos védelmet ad. Fontos, hogy korai szinten megakadályozzuk a behatolók beszivárgását.

Új fejlesztése információs technológiaés az általános számítógépesítés oda vezetett, hogy az információbiztonság nemcsak kötelezővé válik, hanem az információs rendszerek egyik jellemzője is. Az információfeldolgozó rendszereknek van egy meglehetősen széles osztálya, amelyek fejlesztésében a biztonsági tényező elsődleges szerepet játszik (például banki információs rendszerek).

IP biztonság alatt a rendszer biztonságát jelenti a normál működési folyamatokba való véletlen vagy szándékos beavatkozástól, információlopási kísérlettől (illetéktelen megszerzéstől), összetevőinek módosításától vagy fizikai megsemmisítésétől. Más szavakkal, ez a képesség arra, hogy ellensúlyozza az IS-t érő különféle zavaró hatásokat.

Az információbiztonság veszélyben van Olyan eseményekre vagy tevékenységekre utal, amelyek a kezelt rendszer információforrásainak, valamint szoftvereinek és hardvereinek torzulásához, jogosulatlan használatához vagy akár megsemmisüléséhez vezethetnek.

Az információbiztonsági fenyegetések két fő típusra oszthatók - természetes és mesterséges.. Maradjunk a természeti fenyegetéseknél, és próbáljuk meg azonosítani a főbbeket . Természetes veszélyekre ide tartoznak a tüzek, az árvizek, a hurrikánok, a villámcsapások és más természeti katasztrófák és jelenségek, amelyek emberi ellenőrzésen kívül esnek. E fenyegetések közül a leggyakoribb a tüzek. Az információbiztonság érdekében szükséges feltétel annak a helyiségnek a felszerelése, amelyben a rendszerelemek találhatók (digitális adathordozók, szerverek, archívumok stb.) tűzérzékelőkkel, a tűzbiztonságért felelősök kijelölése és a tűzoltó berendezések rendelkezésre állása. Ezen szabályok betartása minimálisra csökkenti a tűz által okozott információvesztés veszélyét.

Ha értékes információtároló eszközökkel rendelkező helyiségek találhatók a víztestek közvetlen közelében, akkor az árvíz miatti információvesztés veszélyének vannak kitéve. Ebben a helyzetben csak annyit lehet tenni, hogy az épület első, árvízveszélyes emeletein meg kell szüntetni az adathordozók tárolását.

Egy másik természetes veszély a villámlás. Nagyon gyakran villámcsapás miatt meghibásodnak. hálózati kártyák, elektromos alállomások és egyéb berendezések. A nagy szervezetek és vállalkozások, például a bankok különösen jelentős veszteségeket szenvednek el, amikor a hálózati berendezések meghibásodnak. Az ilyen problémák elkerülése érdekében a csatlakozó hálózati kábeleket árnyékolni kell (árnyékolt hálózati kábel ellenálló elektromágneses interferencia), és a kábel árnyékolását földelni kell. Az elektromos alállomásokba villámcsapás elkerülése érdekében földelt villámhárítót kell felszerelni, a számítógépeket, szervereket pedig szünetmentes tápegységekkel kell ellátni.

A következő típusú fenyegetés mesterséges fenyegetések, ami viszont nem szándékos és szándékos fenyegetésekre oszthatók. Nem szándékos fenyegetések- ezek olyan tettek, amelyeket az emberek figyelmetlenségből, tudatlanságból, figyelmetlenségből vagy kíváncsiságból követnek el. Ez a fajta fenyegetés magában foglalja olyan szoftvertermékek telepítését, amelyek nem szerepelnek a munkavégzéshez szükséges termékek listáján, és ezt követően instabil munka rendszerek és információvesztés. Ide tartoznak más „kísérletek” is, amelyek nem voltak rosszindulatúak, és az őket végrehajtó személyek nem voltak tisztában a következményekkel. Sajnos az ilyen típusú fenyegetést nagyon nehéz ellenőrizni, nemcsak a személyzetnek kell képzettnek lennie, hanem mindenkinek tisztában kell lennie a jogosulatlan cselekedeteiből eredő kockázattal.

Szándékos fenyegetés- a szándékos fizikai megsemmisítés rosszindulatú szándékával, majd a rendszer meghibásodásával kapcsolatos fenyegetések. A szándékos fenyegetések közé tartoznak a belső és külső támadások. A közhiedelemmel ellentétben a nagy cégek gyakran nem hackertámadások miatt szenvednek el több millió dolláros veszteséget, hanem saját alkalmazottaik hibájából. Modern történelem sok példát tud a szándékos belső fenyegetések információ - ezek a konkurens szervezetek trükkjei, amelyek ügynököket vezetnek be vagy toboroznak egy versenytárs későbbi dezorganizációjához, bosszút álljanak azon alkalmazottakért, akik elégedetlenek a bérekkel vagy a vállalati státusszal stb. Annak érdekében, hogy az ilyen esetek kockázata minimális legyen, szükséges, hogy a szervezet minden alkalmazottja megfeleljen az úgynevezett „megbízhatósági státusznak”.

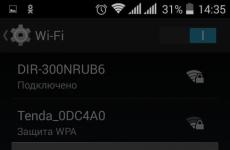

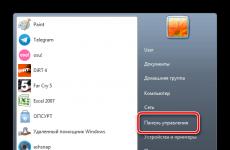

Külső szándékosnak a fenyegetések közé tartozik a hackertámadásokkal való fenyegetés is. Ha az információs rendszer csatlakozik a globális internethez, akkor a hackertámadások megelőzése érdekében használni kell tűzfal(az ún. tűzfal), amely akár a hardverbe építhető, akár szoftveresen implementálható.

Azt a személyt, aki megpróbál megzavarni egy információs rendszert, vagy jogosulatlanul hozzáfér az információkhoz, általában crackernek, és néha „számítógép-kalóznak” (hackernek) nevezik.

A mások titkainak elsajátítását célzó illegális akcióik során a hackerek arra törekszenek, hogy olyan bizalmas információforrásokat találjanak, amelyek a lehető legmegbízhatóbb információkat biztosítanák számukra maximális mennyiségben, minimális költségek mellett. Különféle trükkök és különféle technikák és eszközök segítségével kiválasztják az ilyen forrásokhoz vezető utakat és megközelítéseket. Ebben az esetben az információforrás olyan anyagi objektumot jelent, amely bizonyos információkkal rendelkezik, amelyek a támadók vagy a versenytársak számára kifejezetten érdekesek.

Az információbiztonságot fenyegető főbb veszélyek és normál működés Az IP-k a következők:

Bizalmas információk kiszivárogtatása;

Az információ kompromittálása;

Információs források jogosulatlan használata;

Az információs források helytelen használata;

Jogosulatlan információcsere előfizetők között;

Információ megtagadása;

Információs szolgáltatások megsértése;

A privilégiumok illegális használata.

Bizalmas információk kiszivárogtatása- ez a bizalmas információ ellenőrizetlen kibocsátása az IP-n vagy azon személyek körén kívül, akikre szolgáltatás útján rábízták, vagy a munka során ismertté váltak. Ez a szivárgás oka lehet:

Bizalmas információk nyilvánosságra hozatala;

Információtovábbítás különféle, elsősorban technikai csatornákon keresztül;

Bizalmas információkhoz való jogosulatlan hozzáférés különféle módokon.

Az információ tulajdonosa vagy birtokosa általi nyilvánosságra hozatala azon tisztségviselők és felhasználók szándékos vagy gondatlan cselekedete, akikre szolgálatuk vagy munkájuk során a vonatkozó információt az előírt módon rábízták, és amely olyan személyek megismeréséhez vezetett, akiknek nem volt szabad hozzáférni ehhez az információhoz.

Lehetséges a bizalmas információk ellenőrizetlen elvesztése vizuális-optikai, akusztikus, elektromágneses és egyéb csatornákon keresztül.

Jogosulatlan hozzáférés- bizalmas információ jogellenes, szándékos megszerzése olyan személy által, aki nem jogosult a védett információhoz való hozzáférésre.

Az információkhoz való jogosulatlan hozzáférés leggyakoribb módjai a következők:

Elektronikus sugárzás elfogása;

Lehallgató eszközök (könyvjelzők) használata;

Távoli fényképezés;

Az akusztikus sugárzás elfogása és a nyomtatószöveg helyreállítása;

Adathordozók másolása a biztonsági intézkedések leküzdésével

Maszkolás regisztrált felhasználóként;

Maszkolás rendszerkérésként;

Szoftvercsapdák használata;

A programozási nyelvek és operációs rendszerek hiányosságainak kihasználása;

Illegális csatlakozás speciálisan tervezett hardver berendezésekhez és kommunikációs vonalakhoz, amelyek hozzáférést biztosítanak az információkhoz;

A védelmi mechanizmusok rosszindulatú letiltása;

Titkosított információk dekódolása speciális programokkal;

Információs fertőzések.

A jogosulatlan hozzáférés felsorolt módszerei meglehetősen sok technikai tudást és megfelelő hardvert, ill szoftverfejlesztés a betörőtől. Például használják technikai csatornák A kiszivárogtatások fizikai utak a bizalmas információforrástól a támadóig, amelyen keresztül védett információkhoz juthatunk. A szivárgási csatornák oka az áramköri megoldások tervezési és technológiai tökéletlensége vagy az elemek működési kopása. Mindez lehetővé teszi a hackerek számára, hogy bizonyos fizikai elveken működő konvertereket hozzanak létre, amelyek ezekben az elvekben rejlő információátviteli csatornát - egy szivárgási csatornát - alkotnak.

Vannak azonban meglehetősen primitív módjai az illetéktelen hozzáférésnek:

Adathordozók és dokumentumhulladék ellopása;

Kezdeményező együttműködés;

Hajlam az együttműködésre a betörő részéről;

Vizsgálat;

Lehallgatás;

Megfigyelés és egyéb módok.

A bizalmas információk kiszivárogtatásának bármely módja jelentős anyagi és erkölcsi károkat okozhat mind az információs rendszert működtető szervezet, mind annak felhasználói számára.

Nagyon sokféle rosszindulatú program létezik és fejlesztenek folyamatosan, amelyek célja az adatbázisban és a számítógépes szoftverekben található információk károsodása. Ezeknek a programoknak a fajtáinak nagy száma nem teszi lehetővé, hogy tartós és megbízható védekezési eszközöket dolgozzunk ki ellenük.

A mai informatikai és tárolási társadalomban elektronikus média hatalmas alapok Az információbiztonság biztosításával kapcsolatos kérdések és az információs fenyegetések típusai nem tétlenek. A cikk témája a természetes vagy mesterséges eredetű véletlen és szándékos cselekmények, amelyek kárt okozhatnak az információ tulajdonosában vagy felhasználójában.

Az információs szféra biztonságának biztosításának elvei

Az információbiztonság fő elvei, a biztonságát és integritását biztosító rendszer:

- Az információs adatok integritása. Ez az elv azt jelenti, hogy az információ továbbítása és tárolása során megtartja tartalmát és szerkezetét. Az adatok létrehozásának, megváltoztatásának vagy megsemmisítésének joga csak a megfelelő hozzáférési státusszal rendelkező felhasználók számára van fenntartva.

- Adatvédelem. Nyilvánvaló, hogy az adattömbhöz való hozzáférés egyértelműen korlátozott felhasználói körrel rendelkezik ebben a rendszerben, ezáltal védelmet nyújt az információkhoz való jogosulatlan hozzáférés ellen.

- Az adatkészlet elérhetősége. Ennek az elvnek megfelelően a jogosult felhasználók időben és akadálytalanul hozzáférnek hozzá.

- Az információk megbízhatósága. Ez az elv abban nyilvánul meg, hogy az információ szigorúan csak ahhoz az alanyhoz tartozik, akitől azt kapta, és aki a forrása.

Biztonsági kihívások

Az információbiztonsági kérdések akkor kerülnek előtérbe, amikor a számítógépes rendszerben fellépő zavarok és hibák súlyos következményekkel járhatnak. Az információbiztonsági rendszer feladatai pedig sokrétű és átfogó intézkedéseket jelentenek. Ezek közé tartozik a visszaélés, a sérülés, a torzítás, az információk másolása és blokkolása. Ez magában foglalja a megfelelő szintű felhatalmazással nem rendelkező személyek illetéktelen hozzáférésének megfigyelését és megakadályozását, az információszivárgás, valamint az integritását és bizalmasságát fenyegető minden lehetséges fenyegetés megakadályozását. Az adatbázisok korszerű fejlődésével a biztonsági kérdések nemcsak a kis- és magánfelhasználók, hanem a pénzintézetek és a nagyvállalatok számára is fontossá válnak.

Az információbiztonsági fenyegetések típusainak osztályozása

A „fenyegetés” alatt ebben az összefüggésben olyan potenciálisan lehetséges cselekvéseket, jelenségeket és folyamatokat értünk, amelyek nemkívánatos következményekhez vagy hatásokhoz vezethetnek az operációs rendszerre vagy az abban tárolt információkra. A modern világban meglehetősen nagy számban ismertek ilyen információs fenyegetések, amelyek típusait az egyik kritérium alapján osztályozzák.

Tehát az előfordulás természete szerint megkülönböztetik:

- Természetes veszélyek. Ezek azok, amelyek fizikai hatások vagy természeti jelenségek következtében keletkeztek.

- Ember okozta fenyegetés. TO ezt a fajt Az információs fenyegetések magukban foglalnak mindent, ami emberi cselekedetekkel kapcsolatos.

A szándékosság mértékének megfelelően a fenyegetéseket véletlenszerűre és szándékosra osztják.

Az információbiztonságot fenyegető veszély közvetlen forrásától függően lehet természeti (például természeti jelenségek), emberi (információ titkosságának megsértése azok nyilvánosságra hozatalával), szoftveres és hardveres. Ez utóbbi típus pedig felosztható engedélyezett (az operációs rendszerek működési hibái) és jogosulatlan (weboldalak feltörése és vírusfertőzés) fenyegetésekre.

Osztályozás forrástávolság szerint

A forrás helyétől függően az információs fenyegetések három fő típusa létezik:

- A számítógép operációs rendszerén kívüli forrásból származó fenyegetések. Például az információ elfogása a kommunikációs csatornákon történő továbbításakor.

- Olyan fenyegetések, amelyek forrása a vezérelt operációs rendszeren belül van. Például adatlopás vagy információszivárgás.

- Magán a rendszeren belül felmerülő veszélyek. Például egy erőforrás helytelen átvitele vagy másolása.

Egyéb besorolások

A forrás távoli elhelyezkedésétől függetlenül az információs fenyegetés típusa lehet passzív (a hatás nem jár az adatszerkezet változásával) és aktív (a hatás megváltoztatja az adatok szerkezetét, a számítógépes rendszer tartalmát).

Ezenkívül információs fenyegetések jelenhetnek meg a számítógéphez való hozzáférés szakaszában, és az engedélyezett hozzáférés (például az adatok jogosulatlan felhasználása) után észlelhetők.

Elhelyezkedésüktől függően a fenyegetések 3 típusúak lehetnek: azok, amelyek a külső memóriaeszközökön, a RAM-ban és a kommunikációs vonalak mentén keringő információk elérésének szakaszában merülnek fel.

Egyes fenyegetések (például információlopás) nem függnek a rendszer tevékenységétől, mások (vírusok) kizárólag az adatfeldolgozás során észlelhetők.

Nem szándékos (természetes) fenyegetések

Az ilyen típusú információs fenyegetések megvalósításának mechanizmusait elég jól tanulmányozták, csakúgy, mint azok megelőzésére szolgáló módszereket.

Különleges veszély a számítógépes rendszerek baleseteket és természeti (természeti) jelenségeket ábrázolnak. Az ilyen befolyás eredményeként azzá válik nem elérhető információk(egészben vagy részben), eltorzulhat vagy teljesen megsemmisülhet. Egy információbiztonsági rendszer nem tudja teljesen kiküszöbölni vagy megakadályozni az ilyen fenyegetéseket.

Egy másik veszély a számítógépes rendszer fejlesztése során elkövetett hibák. Például helytelen működési algoritmusok, helytelen szoftver. Ezeket a hibákat gyakran alkalmazzák a támadók.

A nem szándékos, de jelentős információbiztonsági fenyegetések másik típusa a felhasználók hozzá nem értése, hanyagsága vagy figyelmetlensége. Az esetek 65%-ában a rendszerek meggyengült információbiztonsága a funkcionális kötelezettségek felhasználói általi megsértése vezetett az információk elvesztéséhez, valamint a titkosság és az integritás megsértéséhez.

Szándékos információs fenyegetés

Ezt a fajta fenyegetést a dinamikus jelleg és a szabálysértők célzott intézkedéseinek új típusai és módszerei folyamatosan bővítik.

Ezen a területen a támadók speciális programokat használnak:

- A vírusok kisméretű programok, amelyek önállóan másolnak és terjednek a rendszerben.

- A férgek olyan segédprogramok, amelyek a számítógép minden indításakor aktiválódnak. A vírusokhoz hasonlóan ezeket is lemásolják és önállóan terjesztik a rendszerben, ami túlterheléshez és a munka blokkolásához vezet.

- Trójai falók – alatta rejtve hasznos alkalmazások malware. Ők azok, akik elküldhetik a támadót információs fájlokés semmisítse meg a rendszerszoftvert.

A rosszindulatú programok azonban nem az egyetlen szándékos behatolási eszköz. A kémkedés számos módszerét is alkalmazzák - lehallgatást, programok és biztonsági attribútumok ellopását, feltörést és dokumentumok ellopását. A jelszavak lehallgatása leggyakrabban speciális programokkal történik.

Ipari kémkedés

Az FBI és a Computer Security Institute (USA) statisztikái azt mutatják, hogy a behatolások 50%-át maguk a vállalatok vagy vállalkozások alkalmazottai követik el. Rajtuk kívül az ilyen jellegű információs fenyegetések alanyai között szerepelnek egymással versengő cégek, hitelezők, vevő-eladó cégek, valamint bűnügyi elemek.

A hackerek és a technopatkányok különös aggodalomra adnak okot. Ezek képzett felhasználók és programozók, akik feltörik a weboldalakat és számítógépes hálózatok haszonszerzés céljából vagy sportérdekből.

Hogyan védjük meg az információkat?

A különféle információs fenyegetések állandó növekedése és dinamikus fejlődése ellenére továbbra is léteznek védekezési módszerek.

- A fizikai védelem az információbiztonság első szakasza. Ez magában foglalja az illetéktelen felhasználók hozzáférésének korlátozását és a hozzáférési rendszert, különösen a szerverrészleghez való hozzáférést illetően.

- Alapszint Az információbiztonsági programok olyan programok, amelyek blokkolják számítógépes vírusokÉs víruskereső programok, kétes jellegű levelezés szűrésére szolgáló rendszerek.

- A szoftverfejlesztők által kínált DDoS támadások elleni védelem.

- Teremtés biztonsági másolatok más külső adathordozón vagy az úgynevezett „felhőben” tárolva.

- Katasztrófa- és adat-helyreállítási terv. Ez a módszer azért fontos nagy cégek akik meg akarják védeni magukat és csökkenteni szeretnék az állásidőt meghibásodás esetén.

- Az adatok titkosítása elektronikus médiával történő továbbításkor.

Az információvédelem integrált megközelítést igényel. És mit több módszereket alkalmaznak, annál hatékonyabb a védelem a jogosulatlan hozzáférés, az adatok megsemmisítésével, sérülésével, valamint ellopásával szemben.

Néhány tény, hogy elgondolkodtassunk

2016-ban a bankok 26%-a tapasztalt DDoS-támadást.

Az egyik legnagyobb személyes adatszivárgás 2017 júliusában történt az Equifax hiteltörténeti hivatalnál (USA). 143 millió ember és 209 ezer szám adatai hitelkártyák bűnözők kezébe került.

"Aki birtokolja az információkat, az birtokolja a világot." Ez a kijelentés nem veszítette el relevanciáját, különösen ami a versenyt illeti. Így 2010-ben az iPhone 4 bemutatója megszakadt, mert az egyik alkalmazott egy bárban felejtette az okostelefon prototípusát, a megtaláló diák pedig eladta a prototípust újságíróknak. Ennek eredményeként a médiában több hónappal a hivatalos bemutatása előtt megjelent egy exkluzív ismertető az okostelefonról.

Az információbiztonság veszélyben van alatt olyan feltételek és tényezők összességét értjük, amelyek az információbiztonság megsértésének potenciális vagy tényleges veszélyét teremtik meg.

Védett információkat befolyásoló tényező - olyan jelenség, cselekvés vagy folyamat, amely a védett információ kiszivárgását, torzulását, megsemmisülését vagy az azokhoz való hozzáférés blokkolását eredményezheti.

Az információbiztonsági fenyegetés forrása - tárgy ( egyedi, anyagi tárgy vagy fizikai jelenség), amely az információbiztonságot fenyegető veszély közvetlen oka.

Információs rendszer sebezhetősége (rés)- az információs rendszer olyan tulajdonsága, amely lehetővé teszi a benne feldolgozott információk biztonságát fenyegető veszélyek megvalósítását.

Az információkkal és információs forrásokkal kapcsolatban azonosíthatók az információk integritását, bizalmasságát, megbízhatóságát és elérhetőségét fenyegető veszélyek, amelyek különféle formák szabálysértések (1. ábra).

Az információs erőforrásokat fenyegető fenti fenyegetéseket általában a következő módokon hajtják végre:

1. A hatóságoknál meglévő titkosszolgálati forrásokon keresztül közigazgatásés olyan kereskedelmi struktúrák, amelyek képesek bizalmas információk megszerzésére (bíróságok, adóhatóságok, kereskedelmi bankok stb.).

2. A szervezetben vagy a tevékenységéhez közvetlenül kapcsolódó struktúrákban közvetlenül dolgozó személyek megvesztegetésével.

3. Kommunikációs eszközökben és rendszerekben, számítástechnikában keringő információk elfogásával a felderítés és információgyűjtés technikai eszközeivel.

4. Bizalmas beszélgetések meghallgatásával és a bizalmas információforrásokhoz való jogosulatlan hozzáférés egyéb eszközeivel.

Rizs. 1. Az információs fenyegetések hatása az információbiztonsági kritériumokra

Az információbiztonság befolyásolja az érdekvédelmet különböző területeken a társadalom és az állam élete. Mindegyikük saját információbiztonsági jellemzőkkel rendelkezik, amelyek a biztonsági objektumok sajátosságaihoz és az információbiztonsági fenyegetésekkel szembeni sebezhetőségükhöz kapcsolódnak.

Például az információbiztonság biztosítása szempontjából számítógépes rendszerek(CS) a CS-ben az információbiztonságot fenyegető potenciális fenyegetések teljes készlete két osztályba sorolható.

Olyan fenyegetések, amelyek nem kapcsolódnak a támadók szándékos cselekedeteihez, és amelyekben megvalósul véletlenszerű pillanatok az időt hívják véletlen vagy nem szándékos.

Az ebbe az osztályba tartozó fenyegetések megvalósítása a legnagyobb információveszteséggel jár (statisztikai adatok szerint - a CS információs erőforrásainak bármilyen fenyegetés által okozott kár 80%-a). Ebben az esetben megsemmisülés, az információ integritásának és elérhetőségének megsértése következhet be. Az információ titkosságát ritkábban sértik meg, de ez megteremti az információ rosszindulatú befolyásolásának előfeltételeit.

Természeti katasztrófák és balesetek tele vannak a legpusztítóbb információra vonatkozó következményekkel, mivel a média fizikai megsemmisülésnek van kitéve, az információ elveszik vagy lehetetlenné válik a hozzáférés.

Kudarcok és kudarcok A bonyolult rendszerek elkerülhetetlenek. A meghibásodások, üzemzavarok következtében a műszaki berendezések teljesítménye zavart okoz, adatok, programok megsemmisülnek, torzulnak, az eszközök működési algoritmusa megzavarodik. Az egyes csomópontok és eszközök működési algoritmusainak megsértése az információk bizalmas kezelésének megsértéséhez is vezethet. Például az információkibocsátó eszközök meghibásodása és meghibásodása az információhoz való jogosulatlan hozzáféréshez vezethet a kommunikációs csatornára, nyomtatóeszközre stb.

Hibák a CS, az algoritmus és a szoftver fejlesztésében a hibák a következményekhez hasonló következményekkel járnak (műszaki eszközök meghibásodása és meghibásodása. Ezen túlmenően az ilyen hibákat a támadók felhasználhatják a számítógépes rendszer erőforrásainak befolyásolására. Az operációs rendszerek (OS) hibái, ill. szoftver ah információvédelem.

Az Egyesült Államok Nemzeti Szabványügyi és Technológiai Intézete (NIST) szerint az információbiztonsági incidensek 65%-a a a felhasználók és a karbantartó személyzet hibái. Az alkalmazottak funkcionális kötelezettségeinek hozzá nem értő, gondatlan vagy figyelmetlen végrehajtása az információk sértéséhez, integritásának és bizalmasságának megsértéséhez, valamint a biztonsági mechanizmusok veszélyeztetéséhez vezet.

A számítógépes rendszerek információbiztonságát fenyegető veszélyek másik csoportja a szándékosan létrehozott fenyegetésekből áll. Az ebbe az osztályba tartozó fenyegetések fizikai lényegüknek és megvalósítási mechanizmusuknak megfelelően öt csoportra oszthatók:

Hagyományos vagy egyetemes kémkedés és szabotázs;

Az információkhoz való jogosulatlan hozzáférés;

Elektromágneses sugárzásés tippek;

Szerkezetek módosítása;

Rosszindulatú programok.

A kémkedés és szabotázs módszerei és eszközei továbbra is relevánsak az információforrásokra gyakorolt nem kívánt befolyás forrásaiként. , amelyeket információk megszerzésére vagy megsemmisítésére használtak és használnak. Ezek a módszerek a számítógépes rendszerek használatával összefüggésben is hatékonyak és eredményesek. Leggyakrabban arra használják őket, hogy információkat szerezzenek a biztonsági rendszerről a rendszerbe való behatolás érdekében, valamint információforrások ellopására és megsemmisítésére.

A kereskedelmi tevékenységek fenyegetéseinek is megvannak a sajátosságai.

Az egyes szervezetekkel kapcsolatban a következő főbbek vannak A külső fenyegetések típusai:

1. Tisztességtelen versenytársak.

2. Bűnözői csoportok és alakulatok.

3. Magánszemélyek és adminisztratív apparátus szervezeteinek jogellenes cselekményei, beleértve az adószolgáltatásokat is.

4. Az információgyűjtésre, -feldolgozásra és -továbbításra megállapított szabályok megsértése.

A belső fenyegetések fő típusai:

1. A szervezet saját személyzetének szándékos bűncselekményei.

2. Az alkalmazottak nem szándékos cselekedetei és hibái.

3. Berendezések és műszaki eszközök meghibásodása.

4. Az információfeldolgozó eszközök szoftveres hibái.

A belső és külső fenyegetések szorosan hatnak egymásra. Például a gazdasági tevékenységek kriminalizálásának általános tendenciája a különböző besorolású munkavállalók erkölcsi és etikai normáinak csökkenéséhez vezet, és gyakran olyan cselekvésekre készteti őket, amelyek károsak a vállalkozásra nézve.

A belső és külső fenyegetések arányát a következő mutatók jellemzik: a fenyegetések 81,7%-át vagy maguk a szervezetek alkalmazottai, vagy közvetlen vagy közvetett részvételükkel követik el (belső fenyegetések); a fenyegetések 17,3%-a külső fenyegetés vagy bűncselekmény; A fenyegetések 1,0%-a véletlenszerű személyektől származó fenyegetés.

Különféle tárgyak A kereskedelmi tevékenységekben a következő veszélyek vannak:

1. Emberi erőforrások (személyzet, alkalmazottak, partnerek stb.), beleértve a munkaerő- és személyi erőforrásokat.

2. Anyagi erőforrások.

3. Pénzügyi források.

4. Ideiglenes erőforrások.

5. Információs források, beleértve a szellemi erőforrásokat (szabadalmak, befejezetlen tervezési fejlesztések, know-how, szoftver termékek, számviteli és statisztikai információk tömbjei stb.).

A vállalkozásokat fenyegető legveszélyesebb forrást a saját alkalmazottak jelentik. A belső fenyegetés indítékai ebben az esetben a felelőtlenség, hozzá nem értés (alacsony képzettség), személyes indítékok (önigazolás, önző érdekek).

Az orosz gazdaság továbbra is magas fokú monopolizálásával összefüggésben a vállalkozói tevékenységet veszélyezteti a tisztességtelen verseny, amely:

1. Minden olyan cselekmény, amely ahhoz vezet, hogy a fogyasztó összetévesztheti e szervezet vállalkozását, áruit, ipari vagy kereskedelmi tevékenységét egy versenytárs vállalkozásával, árujával, ipari vagy kereskedelmi tevékenységével.

2. Üzleti tevékenység során olyan hamis állítások, amelyek lejáratják egy versenytárs vállalkozását, áruit, ipari vagy kereskedelmi tevékenységét.

3. Kereskedelmi tevékenység során olyan utasítások vagy megjelölések használata, amelyek megtévesztik a fogyasztót az áru jellegét, gyártási módját, jellemzőit, meghatározott célra való alkalmasságát vagy mennyiségét illetően.

A fenyegetések megvalósítása ebben az esetben csökkenti a szervezetek működésének hatékonyságát és megbízhatóságát, és esetenként tevékenységük leállításához is vezethet egy gazdasági, társadalmi, jogi, szervezeti, információs, környezeti, műszaki, ill. büntetőjogi természet. A fenyegetés tárgyai lehetnek az üzleti tevékenység gazdasági alapját képező anyagi, személyes („emberi”), pénzügyi, információs és egyéb tőke elemei.

Minden fenyegetés bizonyos – erkölcsi vagy anyagi – károkat (veszteségeket) von maga után, és az e fenyegetés leküzdésére irányuló intézkedések célja annak mértéke elfogadható szintre csökkenteni.

Az esetleges károk (veszteségek) felméréséhez szükség van az üzleti tevékenységgel összefüggő veszteségek fajtáinak ismeretére és azok valószínűségi előrejelzési értékének kiszámítására. A lehetséges károknak (veszteségeknek) a következő típusai vannak: