Adatbiztonság: az információbiztonság biztosítása. Az információbiztonság biztosítása Az információ biztonsága és védelme

Információbiztonsági szabályzat.

1. Általános rendelkezések

Ez az irányelv információbiztonság (tovább – Politika ) nézetrendszert határoz meg az információbiztonság biztosításának problémájával kapcsolatban, és szisztematikusan mutatja be az információs infrastruktúra objektumok információbiztonságának biztosításának céljait és célkitűzéseit, valamint szervezeti, technológiai és eljárási vonatkozásait, beleértve egy halmazt is. információs központok, a szervezet adatbankjai és kommunikációs rendszerei. Ez a politika az Orosz Föderáció hatályos jogszabályainak követelményeit és az információs infrastruktúra fejlesztésének közvetlen kilátásait, valamint a modern szervezési és technikai módszerek és hardver jellemzőit és képességeit figyelembe véve került kidolgozásra. szoftver információvédelem.

A Szabályzat főbb rendelkezései és követelményei a szervezet minden strukturális részlegére vonatkoznak.

A politika módszertani alapja az egységes politika kialakításának és megvalósításának az információs infrastruktúra létesítmények információbiztonságának biztosítása, az összehangolt vezetői döntések meghozatala és az információbiztonság biztosítását célzó gyakorlati intézkedések kidolgozása, a szervezet strukturális részlegeinek tevékenységének összehangolása terén. információs infrastruktúra infrastruktúra létrehozása, fejlesztése és üzemeltetése során az információbiztonsági követelményeknek megfelelően.

A házirend nem szabályozza a helyiségek biztonságának megszervezését és az információs infrastruktúra elemeinek biztonságának és fizikai épségének biztosítását, a természeti katasztrófáktól és az energiaellátó rendszer meghibásodásától való védelmet, hanem egy információbiztonsági rendszer kiépítését feltételezi ugyanezen a koncepción. mint a szervezet egészének biztonsági rendszere.

A politika megvalósítását a szervezetben a vonatkozó iránymutatások, szabályzatok, eljárások, utasítások, útmutatók és információbiztonsági értékelési rendszer biztosítják.

A szabályzat a következő kifejezéseket és meghatározásokat használja:

Automatizált rendszer ( AC) — személyzetből és tevékenységeik automatizálási eszközeiből álló rendszer, amely információs technológiát valósít meg a meghatározott funkciók ellátására.

Információs infrastruktúra— az információs tér és az információs interakció eszközeinek működését és fejlesztését biztosító szervezeti struktúrák rendszere. Az információs infrastruktúra információs központokból, adat- és tudásbankokból, kommunikációs rendszerekből áll, és hozzáférést biztosít a fogyasztók számára az információs forrásokhoz.

Információs források ( IR) – ezek külön dokumentumok és különálló dokumentumtömbök, dokumentumok és dokumentumtömbök információs rendszerek ah ( könyvtárak, archívumok, alapok, adatbázisok és egyéb információs rendszerek).

Információs rendszer (IP) - információfeldolgozó rendszer és a megfelelő szervezeti erőforrások ( humán, műszaki, pénzügyi stb.), amelyek információkat szolgáltatnak és terjesztenek.

Biztonság -érdekvédelmi állapot ( célokat) szervezetek fenyegetettségi körülmények között.

Információbiztonság ( IS) — fenyegetésekkel kapcsolatos biztonság információs szféra. A biztonságot az információbiztonsági tulajdonságok – elérhetőség, integritás, az információs eszközök titkossága – biztosításával érik el. Az információbiztonsági tulajdonságok prioritását a meghatározott vagyontárgyak kamatértéke határozza meg ( célokat) szervezetek.

Az információs eszközök rendelkezésre állása - a szervezet információbiztonságának tulajdona, amely abban áll, hogy az információs eszközöket a jogosult felhasználó rendelkezésére bocsátják, a felhasználó által megkívánt formában és helyen, és akkor, amikor szüksége van rá.

Az információs eszközök integritása - a szervezet információbiztonságának azon képessége, hogy változatlan maradjon, vagy korrigálja az információs eszközeiben észlelt változásokat.

Az információs eszközök bizalmas kezelése - a szervezet információbiztonságának tulajdona, amely abban áll, hogy az információvagyon feldolgozása, tárolása és továbbítása úgy történik, hogy az információvagyonhoz csak az arra jogosult felhasználók, rendszerobjektumok vagy folyamatok férhessenek hozzá.

Információbiztonsági rendszer ( TOLLHEGY) — védőintézkedések, védőfelszerelések és működésükhöz szükséges eljárások, beleértve az erőforrásokat és adminisztratív szervezeti) rendelkezés.

Jogosulatlan hozzáférés– a munkavállaló hatósági jogkörét sértő információkhoz való hozzáférés, elzárt információkhoz való hozzáférés nyilvános hozzáférés olyan személyektől származó információk, akik nem rendelkeznek engedéllyel ezen információkhoz való hozzáférésre, vagy ahhoz, hogy az információkhoz való hozzáférésre jogosult személy a hatósági feladatok ellátásához szükséges mennyiséget meghaladó mértékben férhessen hozzá.

2. Az információbiztonság biztosításának általános követelményei

Információbiztonsági követelmények ( tovább -IS ) meghatározza a szervezet tevékenységének tartalmát és céljait az információbiztonság-irányítási folyamatok keretében.

Ezek a követelmények a következő területekre vonatkoznak:

- a szerepek kiosztása és elosztása, valamint a személyzetbe vetett bizalom;

- az információs infrastruktúra objektumok életciklusának szakaszai;

- védelem az illetéktelen hozzáférés ellen ( tovább - NSD ), beléptetés és regisztráció automatizált rendszerek ah, a távközlési berendezésekben és az automatikus telefonközpontokban stb.;

- vírusvédelem;

- Internetes források használata;

- pénzeszközök felhasználása kriptográfiai védelem információ;

- személyes adatok védelme.

3. Védendő tárgyak

A főbb védendő objektumok a következők:

- információs források , amelyeket dokumentumok és információtömbök formájában mutatnak be, függetlenül azok bemutatásának formájától és típusától, beleértve a bizalmas és nyilvános információkat is;

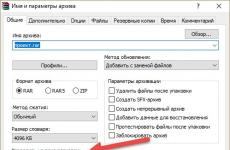

- információforrások kialakításának, elosztásának és felhasználásának rendszere, könyvtárak, archívumok, adatbázisok és adatbankok, információs technológiák, információk gyűjtésére, feldolgozására, tárolására és továbbítására vonatkozó előírások és eljárások, műszaki és kiszolgáló személyzet;

- információs infrastruktúra, beleértve az információfeldolgozó és -elemző rendszereket, a feldolgozásához, továbbításához és megjelenítéséhez szükséges hardvert és szoftvert, beleértve a csatornákat is információcsereés távközlés, információbiztonsági rendszerek és eszközök, létesítmények és helyiségek, amelyekben az információs infrastruktúra elemei találhatók.

3.1. Az automatizált rendszer jellemzői

Különböző kategóriájú információk keringenek az AS-ben. A védett információkat egyetlen vállalati hálózat különböző alhálózatairól különböző felhasználók oszthatják meg.

Számos AS alrendszer biztosítja a külső ( állami és kereskedelmi, orosz és külföldi) szervezetek betárcsázós és dedikált kommunikációs csatornákon keresztül, speciális információtovábbítási eszközöket használva.

Az AS technikai eszközeinek komplexuma adatfeldolgozó eszközöket ( munkaállomások, adatbázis-kiszolgálók, levelezőszerverek stb.), adatcsere eszköz a helyi számítógépes hálózatokban, globális hálózatokhoz való hozzáférés lehetőségével ( kábelrendszer, hidak, átjárók, modemek stb.), valamint tárolóhelyek ( incl. archiválás) adatok.

Az AS működésének főbb jellemzői a következők:

- az információk feldolgozásának és továbbításának nagyszámú különböző technikai eszközének egyetlen rendszerben való kombinálásának szükségessége;

- sokféle megoldandó feladat és feldolgozott adattípus;

- különböző célú, hovatartozású és titkossági szintű információk egyesítése egyetlen adatbázisban;

- csatlakozási csatornák elérhetősége külső hálózatokhoz;

- a működés folyamatossága;

- a különböző biztonsági szintek követelményeivel rendelkező alrendszerek jelenléte, fizikailag egyetlen hálózatba egyesítve;

- a felhasználók és a kiszolgáló személyzet kategóriáinak sokfélesége.

Általánosságban elmondható, hogy egy AS a távközlési eszközökkel összekapcsolt részlegek helyi számítógépes hálózatainak gyűjteménye. Minden helyi számítógépes hálózat számos összekapcsolt és kölcsönhatásban lévő automatizált alrendszert integrál ( technológiai területeken), megoldást kínálva a problémákra a szervezet egyes strukturális részlegei által.

Az informatizálási objektumok a következők:

- technológiai berendezések ( számítástechnikai berendezések, hálózati és kábeles berendezések);

- információs források;

- szoftver ( operációs rendszerek, adatbázis-kezelő rendszerek, rendszerszintű és alkalmazási szoftverek);

- automatizált kommunikációs és adatátviteli rendszerek (telekommunikáció);

- kommunikációs csatornák;

- irodahelyiségek.

3.2. A védendő szervezeti információs eszközök típusai

A szervezet AS alrendszereiben különböző szintű bizalmas információk keringenek, amelyek korlátozott terjesztésű információkat tartalmaznak ( hivatalos, kereskedelmi, személyes adatok) és nyilvános információk.

Az AS dokumentumfolyamat a következőket tartalmazza:

- fizetési megbízások és pénzügyi dokumentumok;

- jelentések ( pénzügyi, elemző stb.);

- személyes fiókokkal kapcsolatos információk;

- személyes adatok;

- egyéb korlátozott információ.

Az AS-ben keringő és a következő típusú információs eszközökben található minden információ védelem alá esik:

- kereskedelmi és hivatali titkot képező információk, amelyekhez való hozzáférést a szervezet, mint az információ tulajdonosa korlátozza a szövetségi törvény rendelkezéseivel összhangban." Információról, informatizálásról és információvédelemről » jogok és szövetségi törvény » Az üzleti titkokról »;

- személyes adatok, amelyekhez való hozzáférés a szövetségi törvény értelmében korlátozott " A személyes adatokról »;

- nyílt információ, az információk integritásának és elérhetőségének biztosítása szempontjából.

3.3. Az automatizált rendszer felhasználói kategóriái

A szervezetnek számos felhasználói és szervizes kategóriája van, akiknek különféle hatáskörökkel kell rendelkezniük az AS információs erőforrásokhoz való hozzáféréshez:

- hétköznapi felhasználók ( végfelhasználók, szervezeti egységek alkalmazottai);

- szerver rendszergazdák ( fájlszerverek, alkalmazásszerverek, adatbázis-kiszolgálók), helyi számítógépes hálózatok és alkalmazásrendszerek;

- rendszerprogramozók ( általános fenntartásáért felelős szoftver ) szervereken és felhasználói munkaállomásokon;

- Alkalmazásszoftver-fejlesztők;

- Számítógépes hardver karbantartási szakemberek;

- információbiztonsági rendszergazdák stb.

3.4. Az automatizált rendszer fő összetevőinek sebezhetősége

Az AS legsebezhetőbb összetevői a hálózati munkaállomások - automatizált munkaállomások ( tovább – AWS ) dolgozók. Az információkhoz való jogosulatlan hozzáférési kísérletek vagy jogosulatlan cselekvések kísérletei ( akaratlan és szándékos) számítógépes hálózaton. A munkaállomások hardver- és szoftverkonfigurációjának megsértése, valamint működési folyamataikba való jogellenes beavatkozás az információk blokkolásához, a fontos problémák időben történő megoldásának képtelenségéhez, valamint az egyes munkaállomások és alrendszerek meghibásodásához vezethet.

A hálózati elemek, például a dedikált fájlszerverek, adatbázis-kiszolgálók és alkalmazáskiszolgálók különleges védelmet igényelnek. A csereprotokollok és a szerver erőforrásokhoz való hozzáférést korlátozó eszközök hátrányai jogosulatlan hozzáférést tesznek lehetővé a védett információkhoz, és befolyásolhatják a különböző alrendszerek működését. Ebben az esetben a kísérletek távolról ( hálózati állomásokról), és közvetlen ( a szerverkonzolról) hatással van a szerverek működésére és biztonsági intézkedéseikre.

Hidak, átjárók, hubok, útválasztók, kapcsolók és mások hálózati eszközök,a kommunikációs csatornák és eszközök is védelemre szorulnak. A támadók használhatják őket a hálózat átstrukturálására és megzavarására, a továbbított információk lehallgatására, a forgalom elemzésére és az adatcsere-folyamatok megzavarására.

4. Az információbiztonság alapelvei

4.1. A biztonságos üzemeltetés általános elvei

- A problémák időben történő felismerése. A szervezetnek azonnal észlelnie kell azokat a problémákat, amelyek potenciálisan hatással lehetnek üzleti céljaira.

- A probléma kialakulásának kiszámíthatósága. A szervezetnek azonosítania kell az ok-okozati összefüggéseket lehetséges problémákatés ennek alapján készítsenek pontos előrejelzést fejlődésükről.

- A problémák üzleti célokra gyakorolt hatásának felmérése. A szervezetnek megfelelően fel kell mérnie az azonosított problémák hatását.

- A védőintézkedések megfelelősége. A szervezetnek olyan védelmi intézkedéseket kell kiválasztania, amelyek megfelelnek a fenyegetések és behatolók modelljének, figyelembe véve az intézkedések végrehajtásának költségeit és a fenyegetések végrehajtásából eredő esetleges veszteségek mértékét.

- A védőintézkedések hatékonysága. A szervezetnek hatékonyan kell végrehajtania a megtett védelmi intézkedéseket.

- A tapasztalatok felhasználása a döntések meghozatala és végrehajtása során. A szervezetnek a döntéshozatal és a végrehajtás minden szintjén fel kell halmoznia, általánosítania és fel kell használnia mind saját, mind más szervezetek tapasztalatait.

- A biztonságos működés elveinek folytonossága. A szervezetnek biztosítania kell a biztonságos működés elveinek folyamatos érvényesülését.

- A védőintézkedések ellenőrizhetősége. A szervezet csak olyan kontrollokat valósítson meg, amelyek megfelelő működése igazolható, a szervezet pedig rendszeresen értékelje a kontrollok megfelelőségét és végrehajtásuk eredményességét, figyelembe véve a kontrollok hatását a szervezet üzleti céljaira.

4.2. Speciális alapelvek az információbiztonság biztosítására

- A speciális információbiztonsági alapelvek megvalósítása a szervezeten belüli információbiztonsági menedzsment folyamatok érettségi szintjének növelését célozza.

- A célok meghatározása. A szervezet funkcionális és információbiztonsági céljait kifejezetten meg kell határozni egy belső dokumentumban. A bizonytalanság oda vezet, hogy „ bizonytalanság” szervezeti felépítés, személyzeti szerepkörök, információbiztonsági politikák és a megtett védelmi intézkedések megfelelőségének értékelésének képtelensége.

- Ismerje meg ügyfeleit és alkalmazottait. A szervezetnek információval kell rendelkeznie ügyfeleiről, és gondosan kell kiválasztania a személyzetet ( dolgozók), kialakítani és fenntartani a vállalati etikát, amely kedvező bizalmi környezetet teremt a szervezet vagyonkezelési tevékenységéhez.

- Megszemélyesítés, a szerepek és felelősségek megfelelő megosztása. A szervezet tisztségviselőinek a vagyonával kapcsolatos döntésekért való felelősségét meg kell személyesíteni, és azt elsősorban garancia formájában kell végrehajtani. Megfelelőnek kell lennie a szervezet céljaira gyakorolt befolyás mértékének, irányelvekben rögzítve, ellenőrizve és javítva.

- A szerepkörök megfelelősége a funkcióknak és eljárásoknak, összehasonlíthatósága a kritériumokkal és értékelési rendszerrel. A szerepeknek megfelelően tükrözniük kell a szervezetben betöltött funkciókat és a végrehajtásukra elfogadott eljárásokat. Az egymással összefüggő szerepek kiosztásánál figyelembe kell venni azok megvalósításának szükséges sorrendjét. A szerepnek összhangban kell lennie a végrehajtás hatékonyságának értékelésére szolgáló kritériumokkal. A betöltött szerep fő tartalmát és minőségét valójában a rá alkalmazott értékelési rendszer határozza meg.

- A szolgáltatások elérhetősége. A szervezetnek biztosítania kell ügyfelei és partnerei számára a szolgáltatások és szolgáltatások elérhetőségét a vonatkozó szerződésekben meghatározott határidőn belül. megállapodások) és/vagy egyéb dokumentumokat.

- Az információbiztonsági támogatás megfigyelhetősége és értékelhetősége. Minden javasolt védőintézkedést úgy kell megtervezni, hogy alkalmazásuk eredménye egyértelműen megfigyelhető legyen ( átlátszó), és a szervezet megfelelő jogosultsággal rendelkező részlege értékelheti.

5. A biztonsági információk szolgáltatásának céljai és célkitűzései

5.1. Az információs kapcsolatok alanyai az automatizált rendszerben

Az AS használata és az információbiztonság biztosítása során a jogviszonyok alanyai:

- Szervezet, mint az információs források tulajdonosa;

- az atomerőmű működését biztosító szervezet részlegei;

- a szervezet strukturális részlegeinek alkalmazottai, mint felhasználói és információszolgáltatók az AS-ben a rájuk ruházott funkcióknak megfelelően;

- jogi és magánszemélyek, amelyre vonatkozó információkat a rendszer felhalmozza, tárolja és feldolgozza az AS-ben;

- az AS létrehozásában és működtetésében részt vevő egyéb jogi személyek és magánszemélyek ( rendszerelemek fejlesztői, a szakterület különböző szolgáltatásaiban részt vevő szervezetek információs technológia stb.).

Felsorolt tantárgyak információs kapcsolatokérdekelne:

- az információ bizonyos részének bizalmas kezelése;

- megbízhatóság ( teljesség, pontosság, megfelelőség, integritás) információ;

- védelem a hamis ( megbízhatatlan, torz) információ;

- időben történő hozzáférés a szükséges információkhoz;

- a törvényes jogok megsértéséért való felelősség elhatárolása ( érdekeit) az információs kapcsolatok egyéb alanyai és az információkezelésre megállapított szabályok;

- az információfeldolgozási és -továbbítási folyamatok folyamatos nyomon követésének és irányításának lehetősége;

- bizonyos információk védelme az illegális sokszorosítástól ( szerzői jogok védelme, információtulajdonos jogai stb.).

5.2. Az információbiztonság célja

Az információbiztonság biztosításának fő célja, hogy megvédje az információs kapcsolatok alanyait az esetleges anyagi, erkölcsi vagy egyéb károktól az AS működési folyamatába való véletlen vagy szándékos jogosulatlan beavatkozás vagy a benne keringő információkhoz való jogosulatlan hozzáférés révén. illegális felhasználás.

Ezt a célt az információ következő tulajdonságainak biztosításával és folyamatos karbantartásával és egy automatizált feldolgozási rendszerrel érik el:

- a feldolgozott információk elérhetősége a regisztrált felhasználók számára;

- a kommunikációs csatornákon keresztül tárolt, feldolgozott és továbbított információ bizonyos részének bizalmas kezelése;

- a kommunikációs csatornákon keresztül tárolt, feldolgozott és továbbított információk integritása és hitelessége.

5.3. Információbiztonsági feladatok

Az információbiztonság biztosításának fő céljának eléréséhez az atomerőmű információbiztonsági rendszerének gondoskodnia kell hatékony megoldás a következő feladatokat:

- védelem az AS működési folyamatába való illetéktelen személyek általi beavatkozás ellen;

- a regisztrált felhasználók hozzáférésének korlátozása az AS hardveréhez, szoftveréhez és információs erőforrásaihoz, azaz az illetéktelen hozzáférés elleni védelem;

- a felhasználói műveletek rögzítése védett AS-erőforrások használatakor a rendszernaplókban, és rendszeres időközönként figyelemmel kíséri a rendszerfelhasználói műveletek helyességét e naplók tartalmának a biztonsági osztály szakemberei általi elemzésével;

- jogosulatlan módosítás elleni védelem és integritás ellenőrzése ( a változhatatlanságot biztosítva) programvégrehajtási környezet és annak visszaállítása megsértés esetén;

- védelem a jogosulatlan módosításokkal szemben és az AS-ben használt szoftverek integritásának ellenőrzése, valamint a rendszer védelme a jogosulatlan programok, beleértve a számítógépes vírusokat is, behatolása ellen;

- információk védelme a szivárgás ellen technikai csatornák feldolgozása, tárolása és kommunikációs csatornákon történő továbbítása során;

- a kommunikációs csatornákon keresztül tárolt, feldolgozott és továbbított információk védelme a jogosulatlan nyilvánosságra hozataltól vagy torzítástól;

- az információcserében részt vevő felhasználók hitelesítésének biztosítása;

- a kriptográfiai információvédelmi intézkedések fennmaradásának biztosítása a kulcsrendszer egy részének kompromittálódása esetén;

- az információbiztonságot fenyegető veszélyforrások, az információs kapcsolatok érdekelt alanyainak kárt okozó okok és feltételek időben történő azonosítása, az információbiztonságot fenyegető veszélyekre és a negatív tendenciákra adott gyors reagálás mechanizmusának létrehozása;

- feltételek megteremtése a magán- és jogi személyek jogellenes cselekményei által okozott károk minimalizálásához és lokalizálásához, az információbiztonsági megsértések negatív hatásainak mérsékléséhez és következményeinek megszüntetéséhez.

5.4. Információbiztonsági problémák megoldásának módjai

Az információbiztonság biztosításával kapcsolatos problémák megoldása megvalósul:

- minden védendő rendszererőforrás szigorú figyelembe vétele ( információk, feladatok, kommunikációs csatornák, szerverek, munkaállomások);

- a szervezet strukturális részlegeinek alkalmazottai információfeldolgozási folyamatainak és intézkedéseinek szabályozása, valamint az AS szoftverek és hardverek karbantartását és módosítását végző személyzet intézkedéseinek szabályozása az információbiztonsági kérdésekre vonatkozó szervezeti és adminisztratív dokumentumok alapján;

- az információbiztonsági kérdésekre vonatkozó szervezeti és adminisztratív dokumentumok követelményeinek teljessége, valós megvalósíthatósága és következetessége;

- az információbiztonságot biztosító gyakorlati intézkedések megszervezéséért és végrehajtásáért felelős alkalmazottak kinevezése és képzése;

- minden alkalmazott felruházása a funkcionális feladatai ellátásához szükséges minimális hatáskörökkel az AS erőforrásokhoz való hozzáféréshez;

- az AS hardverét és szoftverét használó és szervizelõ összes alkalmazott világos ismerete és szigorú betartása az információbiztonsági kérdésekre vonatkozó szervezeti és adminisztratív dokumentumok követelményeivel;

- az automatizált információfeldolgozási folyamatokban funkcionális feladatai keretében részt vevő és az AS-erőforrásokhoz hozzáféréssel rendelkező alkalmazottak személyes felelőssége a tetteikért;

- technológiai folyamatok végrehajtása információfeldolgozáshoz a szoftverek, hardverek és adatok védelmét szolgáló szervezeti és technikai intézkedések komplexeinek felhasználásával;

- hatékony intézkedések megtétele a műszaki berendezések fizikai épségének biztosítására és az atomerőmű-elemek szükséges biztonsági szintjének folyamatos fenntartására;

- műszaki alkalmazása ( szoftver és hardver) a rendszererőforrások védelmének eszközei és használatuk folyamatos adminisztratív támogatása;

- az információáramlás elhatárolása és a korlátozott terjesztésű információk nem védett kommunikációs csatornákon történő továbbításának tilalma;

- hatékony ellenőrzés a munkavállalók információbiztonsági követelmények betartása felett;

- állandó megfigyelés hálózati erőforrások, a sebezhetőségek azonosítása, időben történő észlelése és semlegesítése a külső és belső fenyegetések számítógépes hálózatok biztonsága;

- a szervezet érdekeinek jogi védelme az információbiztonság területén a jogellenes cselekményekkel szemben.

- a megtett intézkedések és az alkalmazott információbiztonsági eszközök hatékonyságának és elégségességének folyamatos elemzése, javaslatok kidolgozása és megvalósítása az AS információbiztonsági rendszerének fejlesztésére.

6. Információbiztonsági fenyegetések

6.1. Információbiztonsági fenyegetések és forrásaik

Az AS-ben feldolgozott információk biztonságát fenyegető legveszélyesebb fenyegetések a következők:

- a titoktartás megsértése ( nyilvánosságra hozatal, kiszivárgás) hivatalos vagy üzleti titok, beleértve a személyes adatokat;

- meghibásodás ( a munka szervezetlensége) AS, információk blokkolása, technológiai folyamatok megzavarása, a problémák időben történő megoldásának elmulasztása;

- integritás megsértése ( torzítás, helyettesítés, megsemmisítés) információk, szoftverek és egyéb AS-források.

Az AS-információk biztonságát fenyegető fő veszélyforrások a következők:

- természeti és ember okozta nemkívánatos események;

- terroristák, bűnöző elemek;

- számítógépes támadók, akik célzott pusztító hatást hajtanak végre, beleértve a számítógépes vírusok és más típusú rosszindulatú kódok és támadások használatát;

- szoftverek és hardverek, fogyóeszközök, szolgáltatások stb. szállítói;

- berendezések telepítését, üzembe helyezését és javítását végző vállalkozók;

- a felügyeleti és szabályozó hatóságok követelményeinek, a hatályos jogszabályoknak való be nem tartása;

- hibák, meghibásodások, a szoftver és a hardver megsemmisülése/károsodása;

- azon alkalmazottak, akik jogi résztvevői az AS-ben zajló folyamatoknak, és a kapott hatáskörökön kívül járnak el;

- olyan alkalmazottak, akik jogi résztvevői az AS-ben zajló folyamatoknak, és a kapott hatáskörök keretein belül járnak el.

6.2. Az információbiztonság megsértéséhez vezető nem szándékos cselekvések és azok megelőzésére irányuló intézkedések

Az automatizált rendszerben az információfeldolgozási folyamatokhoz közvetlenül hozzáférő szervezeti alkalmazottak potenciális forrásai a nem szándékos véletlen cselekvéseknek, amelyek az információbiztonság megsértéséhez vezethetnek.

Az információbiztonság megsértéséhez vezető nem szándékos főbb tevékenységek (az emberek által véletlenül, tudatlanságból, figyelmetlenségből vagy hanyagságból, kíváncsiságból, de rosszindulatú szándék nélkül elkövetett cselekedetek). 1. táblázat.

1. táblázat

| Az információbiztonság megsértéséhez vezető főbb intézkedések | |

| Az alkalmazottak cselekményei, amelyek a rendszer részleges vagy teljes meghibásodásához vagy a hardver vagy szoftver meghibásodásához vezetnek; berendezések kikapcsolása vagy az eszközök és programok üzemmódjának megváltoztatása; a rendszer információs erőforrásainak megsemmisítése ( berendezések nem szándékos károsodása, fontos információkat tartalmazó programok vagy fájlok törlése, megsérülése, beleértve a rendszerinformációkat is, a kommunikációs csatornák károsodása, az adathordozók nem szándékos megrongálása stb.) | Szervezeti intézkedések ( ). Fizikai eszközök alkalmazása a jogsértés nem szándékos elkövetésének megakadályozására. Alkalmazása műszaki ( hardver és szoftver) az erőforrásokhoz való hozzáférés korlátozásának eszközei. A kritikus erőforrások lefoglalása. |

| Olyan programok illetéktelen indítása, amelyek szakszerűtlen használat esetén a rendszer működésének elvesztését okozhatják ( fagyasztás vagy hurkolt) vagy visszafordíthatatlan változtatásokat hajt végre a rendszerben ( adathordozó formázása vagy átstrukturálása, adatok törlése stb.) | Szervezeti intézkedések ( az összes potenciálisan veszélyes program eltávolítása a munkaállomásról). Alkalmazása műszaki ( hardver és szoftver) az automatizált munkaállomásokon a programokhoz való hozzáférés korlátozásának eszközei. |

| Nem regisztrált programok jogosulatlan bevezetése és használata ( játékok, oktatási, technológiai és egyéb, amelyek nem szükségesek az alkalmazottak hivatalos feladataik ellátásához) később indokolatlan erőforrás-ráfordítással ( CPU idő, RAM, memória külső adathordozón stb.) | Szervezeti intézkedések ( tilalmak bevezetése). Alkalmazása műszaki ( hardver és szoftver) olyan eszközök, amelyek megakadályozzák az el nem számolt programok jogosulatlan megvalósítását és használatát. |

| A számítógép véletlen megfertőzése vírusokkal | Szervezeti intézkedések ( cselekmények szabályozása, tilalmak bevezetése). Technológiai intézkedések ( speciális programok használata vírusok észlelésére és megsemmisítésére). Hardver és szoftver használata a fertőzés megelőzésére számítógépes vírusok. |

| A hozzáférés-vezérlési attribútumok nyilvánosságra hozatala, átvitele vagy elvesztése ( jelszavak, titkosítási kulcsok vagy elektronikus aláírások, azonosító kártyák, igazolványok stb.) | Szervezeti intézkedések ( cselekmények szabályozása, tilalmak bevezetése, fokozott felelősség). Fizikai eszközök alkalmazása a megadott részletek biztonságának biztosítása érdekében. |

| A szervezeti korlátok figyelmen kívül hagyása ( megállapított szabályokat), amikor a rendszerben dolgozik | Szervezeti intézkedések ( ). További fizikai és technikai védelmi eszközök alkalmazása. |

| A védőfelszerelések hozzá nem értő használata, konfigurálása vagy illegális letiltása a biztonsági személyzet által | Szervezeti intézkedések ( a személyi állomány képzése, a felelősség és az ellenőrzés erősítése). |

| Hibás adatok megadása | Szervezeti intézkedések ( a felelősség és az ellenőrzés erősítése). Technológiai intézkedések az adatbeviteli operátorok hibáinak ellenőrzésére. |

6.3. Az információbiztonságot sértő szándékos cselekvések és azok megelőzésére irányuló intézkedések

Alapvető szándékos cselekvések ( önző célból, kényszerből, bosszúvágyból stb.), amelyek az üzem információbiztonságának megsértéséhez vezetnek, és intézkedéseket tesznek ezek megelőzésére és az esetleges károk csökkentésére 2. táblázat.

2. táblázat

| Az információbiztonság megsértéséhez vezető fő szándékos cselekmények | Intézkedések a fenyegetések megelőzésére és a károk minimalizálására |

| Egy automatizált rendszer összes vagy néhány legfontosabb összetevőjének fizikai megsemmisülése vagy meghibásodása ( eszközök, fontos rendszerinformációk hordozói, személyzet stb.), a számítógépes rendszerek működését biztosító alrendszerek letiltása vagy letiltása ( tápegység, kommunikációs vonalak stb.) | Szervezeti intézkedések ( cselekmények szabályozása, tilalmak bevezetése). Fizikai eszközök alkalmazása a szabálysértés szándékos elkövetésének megakadályozására. A kritikus erőforrások lefoglalása. |

| Ügynökök bevezetése a rendszer személyzetébe ( beleértve a biztonságért felelős adminisztratív csoportot is), toborzás ( vesztegetés, zsarolás, fenyegetés stb.) olyan felhasználók, akik bizonyos jogosultságokkal rendelkeznek a védett erőforrásokhoz való hozzáféréshez | Szervezeti intézkedések ( a személyzet kiválasztása, elhelyezése és munkája, az ellenőrzés és a felelősség erősítése). A személyzeti műveletek automatikus regisztrálása. |

| Adathordozó ellopása ( nyomatok, mágneslemezek, szalagok, tárolóeszközök és teljes személyi számítógépek), ipari hulladék ellopása ( nyomatok, feljegyzések, leírt adathordozók stb.) | Szervezeti intézkedések ( ). |

| Adathordozók jogosulatlan másolása, maradék információk beolvasása RAM-ból és külső tárolóeszközökről | Szervezeti intézkedések ( védett információkat tartalmazó adathordozók tárolásának és használatának megszervezése). Technikai eszközök használata a védett erőforrásokhoz való hozzáférés korlátozására és a dokumentumok nyomtatott példányainak kézhezvételének automatikus regisztrálására. |

| Jelszavak és egyéb beléptetési adatok illegális megszerzése ( ügynök által, a felhasználók hanyagságából, kiválasztással, a rendszerfelület szimulálásával szoftveres könyvjelzőkkel stb.) később regisztrált felhasználónak álcázva. | Szervezeti intézkedések ( cselekmények szabályozása, tilalmak bevezetése, személyzettel való munka). Olyan technikai eszközök használata, amelyek megakadályozzák a jelszavak, kulcsok és egyéb részletek lehallgatására szolgáló programok megvalósítását. |

| Az egyedi fizikai jellemzőkkel, például számmal rendelkező felhasználók automatizált munkaállomásainak jogosulatlan használata munkaállomás a hálózaton, fizikai cím, cím a kommunikációs rendszerben, hardveres kódoló egység stb. | Szervezeti intézkedések ( a helyiségekbe való bejutás szigorú szabályozása és az ezeken a munkaállomásokon való munkavégzés engedélyezése). A beléptetés fizikai és műszaki eszközeinek alkalmazása. |

| A szoftver jogosulatlan módosítása - szoftveres „könyvjelzők” és „vírusok” bevezetése ( « trójai falók" és "hibák"), azaz olyan programrészek, amelyek nem szükségesek a deklarált funkciók megvalósításához, de lehetővé teszik a biztonsági rendszer leküzdését, titkos és illegális hozzáférést a rendszer erőforrásaihoz védett információk nyilvántartása és továbbítása, illetve a rendszer működésének megzavarása céljából. | Szervezeti intézkedések ( a munkához jutás szigorú szabályozása). Fizikai és technikai eszközök alkalmazása a hozzáférés szabályozására, valamint a munkaállomás hardver- és szoftverkonfigurációjának illetéktelen módosításának megakadályozására. Programintegritás-figyelő eszközök alkalmazása. |

| Kommunikációs csatornákon továbbított adatok lehallgatása, elemzésük megszerzése érdekében bizalmas információkat valamint a csereprotokollok tisztázása, a hálózatba való belépésre és a felhasználók engedélyezésére vonatkozó szabályok, valamint a későbbi kísérletek utánzásuk a rendszerbe való behatolásukra | A kommunikációs csatornák fizikai védelme. Titkosító védelmi eszközök alkalmazása a továbbított információkhoz. |

| A hálózatok zavarása a rendszer működésében közhasználatú jogosulatlan adatmódosítás, bizalmas információkhoz való hozzáférés, alrendszerek működésének megzavarása, stb. | Szervezeti intézkedések ( nyilvános hálózatokban való csatlakozás és működés szabályozása). Speciális technikai védelmi eszközök alkalmazása ( tűzfalak, biztonsági ellenőrző eszközök és a rendszererőforrások elleni támadások észlelése stb.). |

6.4. Információszivárgás technikai csatornákon keresztül

Az atomerőmű műszaki berendezéseinek üzemeltetése során az információ szivárgásának vagy az információ integritásának megsértésének, a műszaki berendezések teljesítményének megzavarásának a következő csatornái lehetségesek:

- informatív jel oldalsó elektromágneses sugárzása műszaki eszközökről és információs átviteli vonalakról;

- elektronikus számítástechnikai berendezéssel feldolgozott tájékoztató jel irányítása az irodai ellenőrzött területen túlnyúló vezetékekre, vezetékekre, pl. a földelési és tápellátási áramkörökön;

- különféle elektronikus eszközök információ elfogása ( incl. "könyvjelzők"), kommunikációs csatornákhoz vagy információfeldolgozás technikai eszközeihez csatlakozik;

- információ megjelenítése a képernyőkről és egyéb, optikai eszközökkel történő megjelenítési eszközökről;

- hardverre vagy szoftverre gyakorolt hatás az integritás megsértése érdekében ( pusztítás, torzítás) az információ, a technikai eszközök működőképessége, az információbiztonság eszközei és az információcsere időszerűsége, beleértve az elektromágneseseket is, speciálisan megvalósított elektronikus és szoftvereszközökön keresztül ( "könyvjelzők").

Figyelembe véve a feldolgozás sajátosságait és az információk biztonságának biztosítását, a bizalmas információk kiszivárgásának veszélyét ( beleértve a személyes adatokat is) technikai csatornákon keresztül irrelevánsak a szervezet számára.

6.5. Egy valószínű szabálysértő informális modellje

Szabálysértő az a személy, aki tiltott műveleteket kísérelt meg ( akciók) tévedésből, tudatlanságból vagy tudatosan ártó szándékkal ( önző érdekekből) vagy anélkül ( játék vagy öröm kedvéért, önigazolás céljából stb.) és ehhez különféle lehetőségeket, módszereket és eszközöket használva.

Az atomerőmű védelmi rendszerét a rendszerbe behatoló következő lehetséges típusokra vonatkozó feltételezések alapján kell felépíteni ( figyelembe véve a személyek kategóriáját, motivációját, képzettségét, speciális eszközök elérhetőségét stb.):

- « Tapasztalatlan (gondatlan) felhasználó„- olyan alkalmazott, aki megkísérelhet tiltott műveleteket végezni, jogosítványán túlmenően hozzáférhet a védett AS erőforrásokhoz, helytelen adatokat adhat meg stb. tévedésből, hozzá nem értésből vagy hanyagságból származó cselekmények rosszindulatú szándék nélkül, és csak rendszeres ( elérhető számára) hardver és szoftver.

- « Amatőr"- egy alkalmazott, aki önző célok vagy rosszindulatú szándék nélkül, önigazolásból vagy önbizalomból próbál legyőzni a védelmi rendszert" sportérdek" A biztonsági rendszer leküzdéséhez és a tiltott műveletek végrehajtásához különféle módszereket használhat az erőforrásokhoz való további hozzáférési jogok megszerzésére ( nevek, jelszavak stb. más felhasználók), hiányosságok a védelmi rendszer kiépítésében és a rendelkezésére álló személyzetben ( munkaállomásra telepítve) programok ( jogosulatlan cselekmények azáltal, hogy túllépik a felhatalmazást az engedélyezett eszközök használatára). Ezenkívül megpróbálhat további nem szabványos eszközöket és technológiai szoftvereket használni ( hibakeresők, segédprogramok), önállóan fejlesztett programok vagy szabványos kiegészítők technikai eszközöket.

- « Csaló"- az a munkavállaló, aki illegális technológiai műveletek végrehajtását, hamis adatok megadását és hasonló cselekményeket kísérelhet meg személyes haszonszerzés céljából, kényszerből vagy rosszindulatú szándékból, de csak rendszeres ( telepítve van a munkaállomásra, és elérhető a számára) hardver és szoftver a saját vagy egy másik alkalmazott nevében ( nevének és jelszavának ismeretében, rövid távú munkahelyi távollétének igénybevételével stb.).

- « Külső behatoló (támadó)„- önző érdekből, bosszúból vagy kíváncsiságból céltudatosan cselekvő kívülálló vagy volt alkalmazott, esetleg más személlyel összejátszva. Használhatja az információbiztonság megsértésére szolgáló módszerek teljes skáláját, a nyilvános hálózatokra jellemző biztonsági rendszerek feltörésének módszereit és eszközeit ( különösen az IP-alapú hálózatok), beleértve a szoftverkönyvjelzők távoli megvalósítását, valamint speciális műszeres és technológiai programok használatát, a csereprotokollok és a szervezet hálózati csomópontjainak védelmi rendszerének meglévő gyengeségei felhasználásával.

- « Belső támadó„- a rendszer felhasználójaként regisztrált alkalmazott, aki önző érdekből vagy bosszúból céltudatosan cselekszik, esetleg olyan személyekkel összejátszva, akik nem a szervezet alkalmazottai. A biztonsági rendszer feltörésének módszereinek és eszközeinek teljes skáláját tudja használni, beleértve a hozzáférési adatok megszerzésének titkos módszereit, a passzív eszközöket (a rendszerelemek módosítása nélküli lehallgatási technikai eszközök), az aktív befolyásolás módszereit és eszközeit ( technikai eszközök módosítása, adatátviteli csatornákhoz való kapcsolódás, szoftveres könyvjelzők megvalósítása és speciális műszeres és technológiai programok használata), valamint a belső és a nyilvános hálózatokból származó hatások kombinációi.

Belső elkövető a következő személyi kategóriákba tartozó személy lehet:

- az AS regisztrált végfelhasználói ( osztályok és kirendeltségek alkalmazottai);

- az alkalmazottak nem dolgozhatnak atomerőművekkel;

- az atomerőmű műszaki berendezéseit kiszolgáló személyzet ( mérnökök, technikusok);

- szoftverfejlesztési és -karbantartási osztályok alkalmazottai ( alkalmazás- és rendszerprogramozók);

- a szervezet épületeit és helyiségeit kiszolgáló műszaki személyzet ( takarítók, villanyszerelők, vízvezeték-szerelők és más olyan dolgozók, akik hozzáférhetnek azokhoz az épületekhez és helyiségekhez, ahol az AS alkatrészek találhatók);

- különböző szintű vezetők.

- elbocsátott dolgozók;

- a szervezet életének biztosításával kapcsolatos kérdésekben együttműködő szervezetek képviselői ( energia, víz, hőellátás stb.);

- berendezéseket, szoftvereket, szolgáltatásokat stb. szállító cégek képviselői;

- bűnszervezetek és versengő kereskedelmi struktúrák tagjai vagy a nevükben eljáró személyek;

- olyan személyek, akik véletlenül vagy szándékosan külső hálózatról léptek be a hálózatba ( "hackerek").

Az alkalmazottak közül a felhasználóknak és a kiszolgáló személyzetnek van a legnagyobb lehetősége a jogosulatlan cselekmények végrehajtására, mivel rendelkeznek bizonyos erőforrásokhoz való hozzáférési jogkörrel és jó információfeldolgozási technológiai ismeretekkel. A jogsértők ezen csoportjának tettei közvetlenül összefüggenek a hatályos szabályok és előírások megsértésével. A szabálysértőknek ez a csoportja különös veszélyt jelent a bűnözői szervezetekkel való interakció során.

A kitelepített munkavállalók a munkatechnológiai ismereteiket, a védőintézkedéseket és a hozzáférési jogokat felhasználhatják céljaik elérése érdekében.

A bûnszervezetek jelentik a külsõ fenyegetés legagresszívebb forrását. Terveik megvalósítása érdekében ezek a struktúrák nyíltan megsérthetik a törvényt, és minden rendelkezésükre álló erővel és eszközzel bevonhatják tevékenységükbe a szervezet alkalmazottait.

A hackerek rendelkeznek a legmagasabb műszaki képesítéssel és ismerik az AS-ben használt szoftver gyengeségeit. A legnagyobb veszélyt a dolgozó vagy elbocsátott alkalmazottakkal és bűnszervezetekkel való érintkezéskor jelentik.

Az eszközök, információs rendszerek fejlesztésével, szállításával és javításával foglalkozó szervezetek külső veszélyt jelentenek, mivel esetenként közvetlen hozzáféréssel rendelkeznek információforrásokhoz. A bûnszervezetek ezeket a szervezeteket arra használhatják, hogy tagjaikat ideiglenesen alkalmazzák a védett információkhoz való hozzáférés érdekében.

7. Technikai politika az információbiztonság területén

7.1. A műszaki politika alapvető rendelkezései

Az információbiztonság területén a technikai politika megvalósítása azon a feltevésen alapuljon, hogy nem csak egyetlen külön eszközzel nem lehet a szükséges információbiztonsági szintet biztosítani ( eseményeket), hanem egyszerű kombinációjuk segítségével is. Ezeket szisztematikusan össze kell hangolni egymással ( komplex alkalmazás), és az egyes fejlesztés alatt álló AS elemeket egy egységes információs rendszer részének kell tekinteni biztonságos kialakításban, amikor optimális arány műszaki ( hardver, szoftver) alapok és szervezési intézkedések.

Az AS-információk biztonságát biztosító technikai politika megvalósításának fő irányai az információs erőforrások védelmének biztosítása a lopás, elvesztés, kiszivárgás, megsemmisülés, torzulás vagy hamisítás ellen illetéktelen hozzáférés és különleges behatások miatt.

Az információbiztonságot biztosító műszaki politika meghatározott területei keretében a következőket végzik:

- engedélyezési rendszer bevezetése az előadóművészek befogadására felhasználók, szerviz személyzet) bizalmas jellegű művekre, dokumentumokra és információkra;

- előadóművészek és illetéktelen személyek belépésének korlátozása olyan épületekbe és helyiségekbe, ahol bizalmas munkát végeznek, és amelyeken információs és kommunikációs eszközök találhatók, tárolva, továbbítva) bizalmas jellegű információk közvetlenül az információs és kommunikációs eszközökhöz;

- a felhasználók és a kiszolgáló személyzet hozzáférésének megkülönböztetése az információs erőforrásokhoz, az információ feldolgozására és védelmére szolgáló szoftverekhez az AS-ben szereplő különböző szintű és célú alrendszerekben;

- dokumentumok, információs tömbök elszámolása, a felhasználók és a kiszolgáló személyzet tevékenységeinek nyilvántartása, a jogosulatlan hozzáférés és a felhasználók, a kiszolgáló személyzet és az illetéktelen személyek tevékenységének ellenőrzése;

- vírusprogramok és szoftverkönyvjelzők automatizált alrendszerekbe való bevezetésének megakadályozása;

- Számítógépes technológia és kommunikáció segítségével feldolgozott és továbbított információk kriptográfiai védelme;

- számítógépes adathordozók, kriptográfiai kulcsok megbízható tárolása ( kulcsfontosságú információk) és forgalmuk, ide nem értve a lopást, a helyettesítést és a megsemmisítést;

- a technikai eszközök szükséges redundanciája és a tömbök és adathordozók megkettőzése;

- az automatizált alrendszerek különböző elemei által keltett hamis kibocsátások és interferenciák szintjének és információtartalmának csökkentése;

- az ellenőrzött területen túlnyúló információs objektumok tápellátásának, földelésének és egyéb áramköreinek elektromos leválasztása;

- optikai és lézeres megfigyelőrendszerek ellensúlyozása.

7.2. Információbiztonsági rendszer kialakítása

Figyelembe véve az üzem biztonságát fenyegető azonosított veszélyeket, az információbiztonsági rendszert olyan módszerek és intézkedések összességeként kell kialakítani, amelyek megvédik az erőműben és az azt támogató infrastruktúrában keringő információkat a véletlen vagy szándékos természetes vagy mesterséges hatásoktól, kárt okoz az információ tulajdonosainak vagy felhasználóinak.

Az információbiztonsági rendszer létrehozására irányuló intézkedések sorozata a következőket tartalmazza:

- az információbiztonság szervezeti és jogi rendszerének kialakítása az AS-ben ( szabályozó dokumentumok, személyzettel való munka, irodai munka);

- szervezeti és technikai intézkedések végrehajtása a korlátozott terjesztésű információk műszaki csatornákon keresztül történő kiszivárgás elleni védelmére;

- szervezeti, szoftveres és technikai intézkedések a jogosulatlan tevékenységek megelőzésére ( hozzáférés) az AS információforrásokhoz;

- intézkedéscsomag a korlátozottan terjedő információforrások véletlen vagy szándékos hatások utáni védelmét szolgáló eszközök és rendszerek működésének ellenőrzésére.

8. Az információbiztonságot biztosító intézkedések, módszerek és eszközök

8.1. Szervezeti intézkedések

Szervezeti intézkedések- ezek olyan szervezeti jellegű intézkedések, amelyek az atomerőművek működését, erőforrásaik felhasználását, a karbantartó személyzet tevékenységét, valamint a felhasználók rendszerrel való interakciójának rendjét szabályozzák oly módon, hogy az a legnehezebb ill. kiküszöböli a biztonsági fenyegetések megvalósításának lehetőségét, és ezek megvalósulása esetén csökkenti a kár mértékét.

8.1.1. Biztonságpolitika kialakítása

A szervezeti intézkedések fő célja az információbiztonsági szemléletet tükröző információbiztonsági politika kialakítása, ennek megvalósítása a szükséges erőforrások allokálásával és a helyzet figyelemmel kísérésével.

Gyakorlati szempontból a nukleáris biztonságpolitikát célszerű két szintre osztani. A legfelső szintbe a szervezet egészének tevékenységét érintő döntések tartoznak. Ilyen megoldások például a következők:

- kialakítása vagy átdolgozása átfogó program az információbiztonság biztosítása, a végrehajtásért felelősök azonosítása;

- célok megfogalmazása, feladatok meghatározása, tevékenységi területek meghatározása az információbiztonság területén;

- döntések meghozatala a biztonsági program végrehajtásával kapcsolatos kérdésekben, amelyeket a szervezet egészének szintjén mérlegelnek;

- szabályozási ( jogi) biztonsági kérdések adatbázisa stb.

Az alsóbb szintű szabályzat meghatározza a célok eléréséhez és az információbiztonsági problémák megoldásához szükséges eljárásokat és szabályokat, és ezeket a szabályokat részletezi (szabályozza):

- mi az információbiztonsági politika hatálya;

- mi a szerepe és felelőssége az információbiztonsági politika végrehajtásáért felelős tisztviselőknek;

- aki hozzáférési joggal rendelkezik a korlátozott információkhoz;

- kik és milyen feltételek mellett olvashatnak és módosíthatnak információkat stb.

Az alacsonyabb szintű politikának:

- rendelkezzen az információs kapcsolatokra vonatkozó szabályozásról, amely kizárja az önkényes, monopolisztikus vagy jogosulatlan fellépés lehetőségét a bizalmas információforrásokkal kapcsolatban;

- meghatározza a koalíciós és hierarchikus elveket és módszereket a titkok megosztására és a korlátozott információkhoz való hozzáférés korlátozására;

- a kriptográfiai védelemhez, a jogosulatlan hozzáférés megakadályozásához, a hitelesítéshez, az engedélyezéshez, az azonosításhoz és más biztonsági mechanizmusokhoz olyan szoftvereket és hardvereket válasszon, amelyek garanciát nyújtanak az információs kapcsolatok alanyai jogainak és kötelezettségeinek érvényesítésére.

8.1.2. A műszaki eszközökhöz való hozzáférés szabályozása

A Bank védett munkaállomásainak és szervereinek üzemeltetését megbízható automata zárakkal, riasztórendszerrel felszerelt, állandó őrzés vagy megfigyelés alatt álló helyiségekben kell végezni, kizárva az illetéktelen személyek általi ellenőrizetlen belépés lehetőségét és a védett erőforrások testi épségét. helyiségében található ( AWS, dokumentumok, hozzáférési adatok stb.). Az ilyen munkaállomások műszaki eszközeinek elhelyezése és felszerelése kizárja a bemenet vizuális megtekintésének lehetőségét ( kimenet) hozzá nem kapcsolódó személyektől származó információk. A helyiségek takarítását a beépített berendezésekkel annak a felelős személynek a jelenlétében kell végezni, akihez ezeket a műszaki eszközöket hozzárendelték, vagy az egység szolgálatát teljesítő személy jelenlétében, olyan intézkedésekkel, amelyek megakadályozzák illetéktelen személyek hozzáférését a védett területre. erőforrás.

A korlátozott hozzáférésű információk feldolgozása során csak az ezen információkkal való foglalkozásra jogosult személyzet tartózkodhat a helyiségben.

A munkanap végén a védett automata munkaállomásokkal felszerelt helyiségeket őrzés alá kell helyezni.

A hivatalos dokumentumok és a védett információkat tartalmazó számítógépes adathordozók tárolására az alkalmazottak fémszekrényeket, valamint iratmegsemmisítési eszközöket kapnak.

A bizalmas információk feldolgozására vagy tárolására használt technikai eszközöket lepecsételni kell.

8.1.3. A munkavállalók információforrásokhoz való hozzáférésének szabályozása

Az engedélyezési hozzáférési rendszer keretein belül meghatározásra kerül: ki, kinek, milyen tájékoztatást, milyen típusú hozzáférésre és milyen feltételekkel nyújthat; beléptető rendszer, amely magában foglalja az AS összes felhasználója számára meghatározott műveletekhez rendelkezésre álló információk és szoftver erőforrások meghatározását ( olvasni, írni, módosítani, törölni, végrehajtani) meghatározott szoftver- és hardver-hozzáférési eszközök használatával.

Szigorúan szabályozni kell a dolgozók atomerőművekkel való munkavégzésének engedélyezését és az erőforrásokhoz való hozzáférést. Az AS-alrendszerek felhasználóinak összetételében és jogkörében bármilyen változtatást a megállapított eljárásnak megfelelően kell végrehajtani.

Az AS fő információfelhasználói a szervezet strukturális részlegeinek alkalmazottai. Az egyes felhasználók jogosultsági szintjét egyénileg határozzák meg, a következő követelmények betartásával:

- a nyílt és bizalmas információk lehetőség szerint különböző szervereken találhatók;

- minden alkalmazott csak a számára előírt jogokat élvezi azokkal az információkkal kapcsolatban, amelyek birtokában munkaköri feladataival összhangban dolgoznia kell;

- a főnöknek joga van megtekinteni beosztottjai információit;

- szabály szerint kell végrehajtani a legkritikusabb technológiai műveleteket "két kéz"— a bevitt adatok helyességét egy másik, adatbeviteli joggal nem rendelkező tisztviselő igazolja.

Az üzemben dolgozni felvett valamennyi munkavállaló és az üzem karbantartó személyzet személyes felelősséggel tartozik az automatizált információfeldolgozásra megállapított eljárás, valamint a rendelkezésükre álló védett rendszererőforrások tárolására, felhasználására és átadására vonatkozó szabályok megsértéséért. Felvételkor minden alkalmazottnak alá kell írnia a bizalmas információk megőrzésére vonatkozó követelmények betartására és a megsértésükért való felelősségre vonatkozó kötelezettségvállalást, valamint a védett információkkal való munkavégzésre vonatkozó szabályokat az AS-ben.

Az AS alrendszerekben a védett információk feldolgozását a jóváhagyott technológiai utasításoknak megfelelően kell végrehajtani ( parancsokat) ezekre az alrendszerekre.

A munkaállomásokkal védett felhasználók számára ki kell dolgozni a szükséges technológiai utasításokat, beleértve az információbiztonság biztosítására vonatkozó követelményeket.

8.1.4. Az adatbázisok karbantartásának és az információs források módosításának folyamatainak szabályozása

Szigorúan szabályozni kell az adatbázisok adatbázis-karbantartásának minden műveletét az AS-ben, valamint az alkalmazottak hozzáférését az adatbázisokkal való munkavégzéshez. Az AS-adatbázisok felhasználóinak összetételében és jogkörében bekövetkezett bármilyen változtatást a megállapított eljárásnak megfelelően kell végrehajtani.

A nevek terjesztése, jelszavak generálása, az adatbázisokhoz való hozzáférés korlátozására vonatkozó szabályok fenntartása az Informatikai Osztály munkatársainak feladata. Ebben az esetben a DBMS és az operációs rendszerek védelmére szabványos és kiegészítő eszközök is használhatók.

8.1.5. Karbantartási folyamatok szabályozása, hardver és szoftver erőforrások módosítása

A védendő rendszererőforrások ( feladatok, programok, munkaállomások) szigorú elszámolás alá tartoznak ( megfelelő űrlapok vagy speciális adatbázisok használata alapján).

Azon automatizált munkaállomások hardver- és szoftverkonfigurációjának, amelyeken védett információkat dolgoznak fel, vagy amelyekről lehetőség van a védett erőforrásokhoz való hozzáférésre, meg kell felelnie a munkaállomás felhasználóira ruházott funkcionális felelősségi körnek. Minden nem használt (extra) bemeneti/kimeneti eszköz ( COM, USB, LPT portok, hajlékonylemez-meghajtók, CD-k és egyéb adathordozók) ilyen munkaállomásokon le kell tiltani (törölni), a munkaállomás lemezeiről is törölni kell a szoftvereszközöket és a munkához szükségtelen adatokat.

A karbantartás, karbantartás és a védelem megszervezésének egyszerűsítése érdekében az automatizált munkahelyeket szoftverrel kell ellátni és egységesen konfigurálni ( megállapított szabályok szerint).

Az új munkaállomások üzembe helyezését, valamint a hardver és szoftver konfigurációjában, a meglévő munkaállomásokon a szervezet automatizált rendszereiben történő minden változtatást csak a megállapított módon szabad végrehajtani.

Minden szoftver ( a szervezet szakemberei által kifejlesztett, gyártó cégektől kapott vagy vásárolt) a megállapított eljárásnak megfelelően tesztelni kell, és át kell adni a szervezet programtárába. Az AS alrendszerekben csak a letétkezelőtől az előírt módon kapott szoftvert szabad telepíteni és használni. A szoftvertárban nem szereplő szoftverek használatát az AS-ben meg kell tiltani.

A szoftverfejlesztést, a kifejlesztett és vásárolt szoftverek tesztelését, a szoftverek üzembe helyezését a megállapított eljárási rend szerint kell elvégezni.

8.1.6. Felhasználói felkészítés és oktatás

A rendszerhez való hozzáférés biztosítása előtt annak felhasználóinak, valamint a vezető és karbantartó személyzetnek meg kell ismernie a bizalmas információk listáját és jogosultsági szintjét, valamint a rendszer követelményeit és eljárását meghatározó szervezeti, szabályozási, műszaki és működési dokumentációt. az ilyen információk feldolgozását.

Az információk védelme a fenti területek mindegyikén csak akkor lehetséges, ha a felhasználók kidolgoztak egy bizonyos tudományágat, pl. szabványok, amelyek mindenki számára kötelezőek, aki az üzemben dolgozik. Ilyen normák közé tartozik minden olyan szándékos vagy nem szándékos cselekvés tilalma, amely megzavarja a rendszer normál működését, többlet erőforrásköltséget okoz, sérti a tárolt és feldolgozott információk integritását, valamint sérti a jogos felhasználók érdekeit.

Minden munkavállalónak, aki munkavégzése során meghatározott atomerőmű-alrendszert használ, ismernie kell az atomerőmű védelmére vonatkozó szervezeti és adminisztratív dokumentumokat, ismernie kell és szigorúan be kell tartania a technológiai utasításokat és az információbiztonság biztosítására vonatkozó általános kötelezettségeket. Kommunikációs követelmények meghatározott dokumentumokat védett adatok feldolgozására jogosult személyek részére az osztályvezetőknek aláírás ellenében kell elvégezniük.

8.1.7. Felelősség az információbiztonsági követelmények megsértéséért

Az információbiztonsági követelményeknek egy szervezet alkalmazottai általi minden súlyos megsértése esetén belső vizsgálatot kell lefolytatni. A felelősökkel szemben megfelelő intézkedéseket kell hozni. A személyi felelősség mértékét az információ biztonságos automatizált feldolgozása érdekében megállapított szabályok megsértésével elkövetett cselekményekért az okozott kár, a rosszindulatú szándék és egyéb tényezők alapján kell meghatározni.

A felhasználók cselekedeteikért való személyes felelőssége elvének megvalósításához szükséges:

- a felhasználók és az általuk kezdeményezett folyamatok egyedi azonosítása, azaz. mögéjük azonosító létrehozása, amely alapján a hozzáférést a hozzáférés ésszerűsége elvének megfelelően megkülönböztetik;

- felhasználói hitelesítés ( hitelesítés) jelszavak, különféle fizikai alapú kulcsok stb. alapján;

- regisztráció ( fakitermelés) az információs rendszer erőforrásaihoz való hozzáférést szabályozó mechanizmusok működése, feltüntetve a dátumot és időpontot, az igénylő és a kért erőforrások azonosítóit, az interakció típusát és eredményét;

- válasz a jogosulatlan hozzáférési kísérletekre ( riasztás, blokkolás stb.).

8.2. Műszaki védelmi eszközök

műszaki ( hardver és szoftver) védőfelszerelések - különböző elektronikai eszközök ill speciális programok, amely az atomerőműben található és (önállóan vagy más eszközökkel kombinálva) védelmi funkciókat lát el ( a felhasználók azonosítása és hitelesítése, az erőforrásokhoz való hozzáférés korlátozása, eseményregisztráció, információk kriptográfiai védelme stb.).

Figyelembe véve az automatizált rendszer információbiztonságának biztosítására vonatkozó valamennyi követelményt és elvet a védelem minden területén, a következő eszközöket kell beépíteni a védelmi rendszerbe:

- a felhasználók és az AS-elemek hitelesítésének eszközei ( terminálok, feladatok, adatbázis elemek stb.), amely megfelel az információk és a feldolgozott adatok titkosságának fokának;

- az adatokhoz való hozzáférés korlátozásának eszközei;

- Adatsorokban és adatbázisokban lévő információk kriptográfiai védelmének eszközei;

- a kezelés nyilvántartásba vételére és a védett információk felhasználásának nyomon követésére szolgáló eszközök;

- az észlelt jogosulatlan hozzáférésre vagy megkísérelt jogosulatlan hozzáférésre való reagálás eszközei;

- a hamis kibocsátások és interferencia szintjének és információtartalmának csökkentésére szolgáló eszközök;

- az optikai megfigyelő berendezések elleni védelmi eszközök;

- vírusok és rosszindulatú programok elleni védelem;

- mind az AS-elemek, mind pedig azon helyiségek szerkezeti elemeinek elektromos leválasztásának eszközei, ahol a berendezés található.

Az illetéktelen hozzáférés elleni védelem technikai eszközei az alábbi fő feladatok megoldásáért felelősek:

- a felhasználók azonosítása és hitelesítése nevek és/vagy speciális hardver segítségével ( Érintse meg a Memória, Intelligens kártya stb.);

- a munkaállomások fizikai eszközeihez való felhasználói hozzáférés szabályozása ( lemezek, I/O portok);

- szelektív (diszkrecionális) hozzáférés-szabályozás logikai meghajtók, könyvtárak és fájlok;

- a védett adatokhoz való hozzáférés mérvadó (kötelező) megkülönböztetése a munkaállomáson és azon fájlszerver;

- a futtatható programok zárt szoftverkörnyezetének létrehozása, mind a helyi, mind a hálózati meghajtókon;

- számítógépes vírusok és rosszindulatú programok behatolása elleni védelem;

- a védelmi rendszermodulok, rendszerlemezterületek és tetszőleges fájllisták integritásának ellenőrzése automatikus módban és rendszergazdai parancsokkal;

- felhasználói műveletek regisztrálása egy biztonságos naplóban, több szintű regisztráció jelenléte;

- a fájlszerver biztonsági rendszeréből származó adatok védelme az összes felhasználó hozzáférésétől, beleértve a hálózati rendszergazdát is;

- hozzáférés-vezérlési beállítások központi kezelése a hálózati munkaállomásokon;

- a munkaállomásokon előforduló összes NSD esemény regisztrálása;

- a hálózati felhasználók munkája feletti operatív ellenőrzés, a munkaállomások működési módjának megváltoztatása és a blokkolási lehetőség ha szükséges) bármely hálózati állomást.

A technikai védelmi eszközök eredményes alkalmazása feltételezi, hogy az alábbiakban felsorolt követelmények teljesítését szervezeti intézkedések és az alkalmazott fizikai védelmi eszközök biztosítják:

- az összes AS komponens fizikai integritása biztosított;

- minden alkalmazott ( rendszer felhasználója) egyedi rendszernévvel és a rendszererőforrásokhoz való hozzáféréshez szükséges funkcionális feladatai ellátásához szükséges minimális jogosultságokkal rendelkezik;

- műszeres és technológiai programok használata munkaállomásokon ( segédprogramokat, hibakeresőket stb.), amely lehetővé teszi a biztonsági intézkedések feltörését vagy megkerülését, korlátozott és szigorúan szabályozott;

- a védett rendszerben nincsenek programozó felhasználók, a programok fejlesztése és hibakeresése a védett rendszeren kívül történik;

- a hardver és a szoftver konfigurációjának minden módosítása szigorúan meghatározott módon történik;

- hálózati berendezések ( hubok, kapcsolók, útválasztók stb.) kívülállók számára elérhetetlen helyen található ( speciális helyiségek, szekrények stb.);

- Az információbiztonsági szolgáltatás folyamatos kezelési és adminisztrációs támogatást nyújt az információbiztonsági eszközök működéséhez.

8.2.1. Felhasználó azonosítási és hitelesítési eszközök

Annak megakadályozása érdekében, hogy illetéktelen személyek hozzáférjenek az AS-hez, biztosítani kell, hogy a rendszer minden jogos felhasználót (vagy a felhasználók korlátozott csoportjait) felismerjen. Ehhez a rendszerben ( védett helyen) minden egyes felhasználóról számos olyan jellemzőt kell tárolni, amelyek alapján ez a felhasználó azonosítható. A jövőben a rendszerbe való bejelentkezéskor, illetve adott esetben a rendszerben bizonyos műveletek elvégzésekor a felhasználó köteles azonosítani magát, pl. tüntesse fel a rendszerben a hozzá rendelt azonosítót. Ezen kívül az azonosításhoz különféle típusú eszközök használhatók: mágneskártyák, kulcsbetétek, hajlékonylemezek stb.

Hitelesítés ( hitelesítés) a felhasználóknak jelszavak (titkos szavak) vagy speciális hitelesítés-ellenőrzési eszközök használatán kell alapulniuk egyedi jellemzők felhasználók (paraméterei).

8.2.2. Az automatizált rendszer erőforrásaihoz való hozzáférés korlátozásának eszközei

A felhasználó felismerése után a rendszernek engedélyeznie kell a felhasználót, vagyis meg kell határoznia, hogy milyen jogosultságokat kap a felhasználó, pl. milyen adatokat és hogyan használhat, milyen programokat tud végrehajtani, mikor, mennyi ideig és milyen terminálokról tud működni, milyen rendszererőforrásokat használhat stb. A felhasználói jogosultságot a következő hozzáférés-felügyeleti mechanizmusokkal kell végrehajtani:

- attribútum-sémák, engedélylisták stb. használatán alapuló szelektív hozzáférés-szabályozási mechanizmusok;

- az erőforrás-érzékenységi címkéken és a felhasználói engedélyszinteken alapuló hiteles hozzáférés-ellenőrzési mechanizmusok;

- mechanizmusok a megbízható szoftverek zárt környezetének biztosítására ( az egyes felhasználók számára futtatható programok egyedi listája), amelyet olyan mechanizmusok támogatnak, amelyek azonosítják és hitelesítik a felhasználókat, amikor bejelentkeznek a rendszerbe.

Az egyes műszaki védelmi eszközök felelősségi és feladatai az eszközök dokumentációjában leírt képességeik és működési jellemzőik alapján kerülnek meghatározásra.

A hozzáférés-szabályozás technikai eszközeinek kell lenniük szerves része egységes rendszer hozzáférés szabályozás:

- ellenőrzött területre;

- elkülöníteni a szobákat;

- AS-elemekhez és információbiztonsági rendszerelemekhez ( fizikai hozzáférés);

- AS erőforrásokhoz ( program-matematikai hozzáférés);

- információs tárhelyekre ( adathordozók, kötetek, fájlok, adatkészletek, archívumok, referenciák, iratok stb.);

- aktív erőforrásokhoz ( pályázati programok, feladatok, igénylőlapok stb.);

- az operációs rendszerhez, rendszerprogramokés védelmi programok stb.

8.2.3. Eszközök a szoftverek és információs erőforrások integritásának biztosítására és felügyeletére

A programok, a feldolgozott információk és a biztonsági eszközök integritásának felügyeletét a biztosított feldolgozási technológia által meghatározott szoftverkörnyezet megváltoztathatatlansága, valamint az információk jogosulatlan javítása elleni védelem érdekében biztosítani kell:

- ellenőrző összegek kiszámításának eszközei;

- eszközök elektronikus aláírás;

- a kritikus erőforrások referenciapéldányaival való összehasonlításának eszközei ( és az integritás megsértése esetén a helyreállítás);

- beléptetési eszközök ( módosítási vagy törlési joggal történő hozzáférés tiltása).

Az információk és programok jogosulatlan megsemmisítéstől vagy torzítástól való védelme érdekében biztosítani kell:

- rendszertáblázatok és adatok sokszorosítása;

- kétoldalas nyomtatás és tükörkép adatok a lemezeken;

- Tranzakciókövetés;

- az operációs rendszer és a felhasználói programok, valamint a felhasználói fájlok integritásának időszakos ellenőrzése;

- vírusvédelem és ellenőrzés;

- adatmentés előre meghatározott séma szerint.

8.2.4. Biztonsági eseményvezérlők

Az ellenőrzéseknek biztosítaniuk kell, hogy minden eseményt észleljenek és rögzítsenek ( felhasználói műveletek, jogosulatlan hozzáférési kísérletek stb.), ami a biztonságpolitika megsértésével járhat, és válsághelyzetekhez vezethet. A vezérlőelemeknek lehetővé kell tenniük a következőket:

- a kulcsfontosságú hálózati csomópontok és hálózatalkotó kommunikációs berendezések folyamatos monitorozása, valamint hálózati tevékenység kulcsfontosságú hálózati szegmensekben;

- a vállalati és nyilvános hálózati szolgáltatások felhasználók általi használatának nyomon követése;

- biztonsági eseménynaplók karbantartása és elemzése;

- az információbiztonságot fenyegető külső és belső fenyegetések időben történő észlelése.

A biztonsági események naplózásakor a következő információkat kell rögzíteni a rendszernaplóban:

- az esemény dátuma és ideje;

- tárgyazonosító ( felhasználó, program) a regisztrált intézkedés végrehajtása;

- akció ( ha egy hozzáférési kérelmet naplóznak, a rendszer feljegyzi a hozzáférés objektumát és típusát).

A vezérlőknek képesnek kell lenniük a következő események észlelésére és rögzítésére:

- felhasználói bejelentkezés;

- felhasználói bejelentkezés a hálózatba;

- sikertelen kísérlet a rendszerbe vagy hálózatba való bejelentkezésre ( helytelen jelszóbevitel);

- kapcsolat fájlszerverrel;

- a program elindítása;

- a program befejezése;

- olyan program elindításának kísérlete, amely nem elérhető futtatásra;

- egy hozzáférhetetlen címtárhoz való hozzáférési kísérlet;

- a felhasználó számára hozzáférhetetlen lemezről történő információ olvasására/írására irányuló kísérlet;

- egy program elindításának kísérlete olyan lemezről, amely a felhasználó számára elérhetetlen;

- a biztonsági rendszer programjai és adatai sértetlenségének megsértése stb.

Az alábbi alapvető módszereket kell támogatni a nem megfelelőség észlelt tényeire való reagáláshoz ( biztonsági rendszergazda közreműködésével lehetséges):

- a tulajdonos értesítése az adatainak való megfelelés hiányáról;

- a program törlése ( feladatokat) a további végrehajtástól;

- értesítés az adatbázis-adminisztrátornak és a biztonsági adminisztrátornak;

- a terminál letiltása ( munkaállomás), ahonnan információhoz való jogosulatlan hozzáférési kísérletek vagy jogellenes tevékenységek történtek a hálózaton;

- az elkövető kizárása a regisztrált felhasználók listájáról;

- riasztójelzést adni stb.

8.2.5. Az információvédelem kriptográfiai eszközei

Az AS információbiztonsági rendszerének egyik legfontosabb eleme a kriptográfiai módszerek és eszközök alkalmazása az információk illetéktelen hozzáféréstől való védelmére, amikor azokat kommunikációs csatornákon továbbítják és számítógépes adathordozókon tárolják.

Az AS-ben a kriptográfiai információvédelem minden eszközének egy alapvető kriptográfiai magra kell épülnie. A kriptográfiai adathordozók használatához a szervezetnek rendelkeznie kell a törvény által meghatározott engedélyekkel.

Az AS-ben használt kriptográfiai védelmi eszközök kulcsrendszerének biztosítania kell a kriptográfiai túlélést és többszintű védelmet a kulcsinformációk kompromittálása ellen, a felhasználók védelmi szintek szerinti elkülönítését, valamint az egymással és más szintű felhasználókkal való interakciójuk területeit.

A kommunikációs csatornákon történő továbbítása során az információk titkosságát és imitációs védelmét előfizetői és csatornatitkosítási eszközök használatával kell biztosítani a rendszerben. Az információ előfizetői és csatornatitkosításának kombinációjának biztosítania kell annak végpontok közötti védelmét a teljes átviteli útvonalon, meg kell védenie az információt a kapcsolóközpontok hardverének és szoftverének meghibásodása és meghibásodása miatti hibás továbbítása esetén.

Az AS-nek, amely egy elosztott információs erőforrásokkal rendelkező rendszer, az elektronikus aláírások generálására és ellenőrzésére szolgáló eszközöket is alkalmaznia kell, biztosítva az üzenetek sértetlenségét és jogilag igazolható hitelességét, valamint a felhasználók hitelesítését, az előfizetői pontokat és az időpont visszaigazolását. üzenetek küldéséről. Ebben az esetben szabványos elektronikus aláírási algoritmusokat kell alkalmazni.

8.3. Információbiztonsági rendszer menedzsment

Az információbiztonsági rendszer kezelése az AS-ben célzottan hat a biztonsági rendszer összetevőire ( szervezési, technikai, szoftveres és kriptográfiai).

Az információbiztonsági rendszer irányításának megszervezésének fő célja az információvédelem megbízhatóságának növelése annak feldolgozása, tárolása és továbbítása során.

Az információbiztonsági rendszer kezelését egy speciális irányítási alrendszer valósítja meg, amely vezérlők, műszaki, szoftver és kriptográfiai eszközök, valamint különböző szintű, egymással kölcsönhatásban álló szervezeti intézkedések és vezérlőpontok összessége.

A vezérlő alrendszer funkciói: információs, vezérlési és segédrendszer.

Az információs funkció a védelmi rendszer állapotának folyamatos nyomon követéséből, a biztonsági mutatók elfogadható értékeknek való megfelelőségének ellenőrzéséből, valamint a biztonsági kezelők azonnali tájékoztatásából áll az üzemben felmerülő helyzetekről, amelyek az információbiztonság megsértéséhez vezethetnek. A védelmi rendszer állapotának figyelésére két követelmény vonatkozik: a teljesség és a megbízhatóság. A teljesség az összes védelmi eszköz lefedettségi fokát és működési paramétereit jellemzi. A szabályozás megbízhatósága jellemzi a szabályozott paraméterek értékeinek valós értékükhöz való megfelelőségét. A vezérlő adatok feldolgozása eredményeként a védelmi rendszer állapotáról információ keletkezik, amelyet összegezve továbbít a magasabb ellenőrzési pontokhoz.

Az irányítási funkció az üzem technológiai működésének megvalósítására vonatkozó tervek megfogalmazása az adott időpontban fennálló körülmények között fennálló információbiztonsági követelmények figyelembevételével, valamint az információs sérülékenység helyzetének helyének meghatározása, ill. megakadályozza a szivárgását azáltal, hogy azonnal blokkolja az üzem azon részeit, ahol az információbiztonságot fenyegetik. Az irányítási funkciók közé tartozik a könyvelés, a tárolás és a dokumentumok kiadása és információs médiumok, jelszavak és kulcsok. Ezzel egyidejűleg jelszavak és kulcsok generálása, beléptető eszközök karbantartása, az AS szoftverkörnyezetbe beépített új szoftverek elfogadása, a szoftverkörnyezet szabványnak való megfelelőségének figyelemmel kísérése, valamint az előrehaladás nyomon követése technológiai folyamat a bizalmas információk feldolgozásával az informatikai osztály és a gazdaságbiztonsági osztály dolgozói vannak megbízva.

A vezérlő alrendszer kiegészítő funkciói közé tartozik az AS-ben végzett összes művelet védett információval történő rögzítése, jelentési dokumentumok generálása és statisztikai adatok gyűjtése az információszivárgás lehetséges csatornáinak elemzése és azonosítása céljából.

8.4. A védelmi rendszer hatékonyságának nyomon követése

Az információbiztonsági rendszer hatékonyságának nyomon követése az ahhoz való jogosulatlan hozzáférésből eredő információszivárgás időben történő azonosítása és megelőzése, valamint az információk megsemmisítésére és az információs eszközök megsemmisítésére irányuló esetleges speciális befolyások megelőzése érdekében történik.

Az információbiztonsági intézkedések hatékonyságát szervezeti, technikai és szoftveres kontrollok segítségével értékelik a megállapított követelményeknek való megfelelés érdekében.

A vezérlés bármelyik használatával elvégezhető rendszeres alapok információbiztonsági rendszerekkel, valamint speciális vezérlőeszközök és technológiai felügyelet segítségével.

8.5. A személyes adatok információbiztonságának biztosításának jellemzői

A személyes adatok minősítése a személyes adatok biztonsági tulajdonságainak elvesztése a személyes adatok alanyára gyakorolt következményeinek súlyosságával összhangban történik.

- A személyes adatokról ” a személyes adatok speciális kategóriáira;

- a szövetségi törvény szerint minősített személyes adatok A személyes adatokról ” a biometrikus személyes adatokhoz;

- a személyes adatok különleges kategóriájába nem sorolható személyes adatok, biometrikus személyes adatok, nyilvánosan elérhető vagy anonimizált személyes adatok;

- a szövetségi törvény szerint minősített személyes adatok A személyes adatokról ” nyilvánosan elérhető vagy anonimizált személyes adatokra.

A személyes adatok harmadik fél részére történő továbbítását az alapon kell végrehajtani Szövetségi törvény vagy a személyes adatok alanyának hozzájárulása. Ha a szervezet a személyes adatok feldolgozását megállapodás alapján harmadik személyre bízza, a megállapodás elengedhetetlen feltétele a harmadik fél kötelezettsége, hogy gondoskodjon a személyes adatok titkosságáról és a személyes adatok biztonságáról azok kezelése során. .

A szervezetnek le kell állítania a személyes adatok feldolgozását, és meg kell semmisítenie az összegyűjtött személyes adatokat, hacsak az Orosz Föderáció jogszabályai másként nem rendelkeznek, az Orosz Föderáció jogszabályai által meghatározott határidőn belül a következő esetekben:

- a feldolgozási célok elérésekor, vagy amikor már nincs szükség ezek elérésére;

- a személyes adatok alanyának vagy a személyes adatok alanyainak jogainak védelmére felhatalmazott szerv kérésére - ha a személyes adat hiányos, elavult, megbízhatatlan, jogellenesen jutott hozzá, vagy az adatkezelés megjelölt céljához nem szükséges;

- amikor a személyes adatok alanya visszavonja személyes adatainak feldolgozásához adott hozzájárulását, ha az Orosz Föderáció jogszabályai szerint ilyen hozzájárulás szükséges;

- ha az üzemeltető számára lehetetlen a személyes adatok kezelése során elkövetett jogsértések megszüntetése.

A szervezetnek meg kell határoznia és dokumentálnia kell:

- a személyes adatok megsemmisítésére vonatkozó eljárás beleértve a személyes adatok anyagi hordozóit is);

- a személyes érintettek kérelmeinek feldolgozására vonatkozó eljárás ( vagy törvényes képviselőik) személyes adataik kezelésével kapcsolatban;

- intézkedési eljárás a Személyes Adatalanyok Jogainak Védelmére Felhatalmazott Testület vagy a személyes adatok területén ellenőrzést és felügyeletet gyakorló egyéb felügyeleti hatóságok megkeresése esetén;

- az AS személyes adatok információs rendszerként való besorolásának megközelítése ( tovább - ISPDn );

- ISPDn listája. Az ISPD listájának tartalmaznia kell az AS-t, amelynek létrehozásának és felhasználásának célja a személyes adatok feldolgozása.

Minden egyes ISPD esetében a következőket kell azonosítani és dokumentálni:

- a személyes adatok feldolgozásának célja;

- a kezelt személyes adatok mennyisége és tartalma;

- a személyes adatokkal végzett műveletek listája és azok feldolgozási módjai.

A személyes adatok mennyiségének és tartalmának, valamint a személyes adatok kezelésével kapcsolatos tevékenységek és módszerek felsorolásának meg kell felelnie az adatkezelés céljainak. Abban az esetben, ha olyan információtechnológiai folyamat végrehajtásához, amelynek megvalósítását az ISPD támogatja, bizonyos személyes adatok feldolgozására nincs szükség, ezeket a személyes adatokat törölni kell.

Az ISPD-ben a személyes adatok biztonságának biztosítására vonatkozó követelményeket általában az információ védelmét szolgáló szervezeti, technológiai, műszaki és szoftveres intézkedések, eszközök és mechanizmusok hajtják végre.

A végrehajtás megszervezése és ( vagy) a személyes adatok biztonságának biztosítására vonatkozó követelmények végrehajtását a személyes adatok biztonságának biztosításáért felelős szervezet szervezeti egysége vagy tisztségviselője (alkalmazottja), vagy szerződéses alapon szervezete - a személyes adatok biztonságának biztosításáért felelős szerződő fél végzi. olyan szervezet, amely a bizalmas információk technikai védelmében való működésre engedéllyel rendelkezik.

A szervezet ISPD-jének létrehozásának tartalmaznia kell a kidolgozást és a jóváhagyást ( nyilatkozat) a létrehozandó rendszerre vonatkozó, a műszaki leírásban előírt szervezeti, adminisztratív, tervezési és működési dokumentációt. A dokumentációnak tükröznie kell a kezelt személyes adatok biztonságának biztosításával kapcsolatos kérdéseket.

A koncepciók, műszaki specifikációk kidolgozását, tervezését, létrehozását és tesztelését, az ISPD átvételét és üzembe helyezését a személyes adatok biztonságának biztosításáért felelős szerkezeti egység vagy tisztségviselő (munkavállaló) jóváhagyásával és irányítása mellett kell elvégezni.

A szervezet ISPD-jéhez tartozó minden információs vagyont védeni kell a befolyástól rosszindulatú kód. A szervezetnek meg kell határoznia és dokumentálnia kell a személyes adatok biztonságának vírusvédelemmel történő biztosítására vonatkozó követelményeket, valamint a követelmények teljesítésének ellenőrzésére vonatkozó eljárást.