Kínai hackerek. Kémkedés a Nagy Fal mögül. Hogyan működnek a kínai hackerek csapatai. Merkel pártja támadás alatt áll

Az elmúlt évek célzott támadásainak többsége Ázsiába vezet, ahol a sanghaji szerverek üde színfoltként tűnnek fel. A vizsgálatok során a szakértők olyan markereket figyelnek meg, mint a kínai IP-címek, időbélyegek, nyelvi beállítások és Kínára jellemző szoftverek. Ebben a cikkben megpróbáljuk kitalálni, hogy ki szervezi ezeket a hackertámadásokat, és milyen konkrét hackercsoportok állnak a háttérben.

A nagyszabású célzott támadások kivizsgálása esetenként évekig tart, így végrehajtásuk részletei nem ismertek azonnal. Általános szabály, hogy a közzétételükig az összes használt sebezhetőséget kijavítják, rosszindulatú összetevőket adnak a víruskereső adatbázisokhoz, és blokkolják a C&C szervereket. Az ilyen jelentések érdekességei azonban azok a módszerek, amelyeket kisebb módosításokkal továbbra is alkalmaznak az új támadásoknál.

Kínai APT1 hackercsoport (más néven Comment Crew)

Ez a hackercsoport megkapta az első számú azonosítót, és nagymértékben hozzájárult az APT támadás – Advanced Persistent Threat – kifejezés népszerűsítéséhez. Egyfajta rekordot döntött az egy szervezettől ellopott adatmennyiség tekintetében: tíz hónap alatt az APT1 6,5 TB dokumentumot töltött le feltört szerverekről.

Sok bizonyíték van arra, hogy az APT1-et a kínai védelmi minisztérium hozta létre a Kínai Népi Felszabadító Hadsereg (PLA) 61398-as egysége alapján. A FireEye szakértői szerint 2006 óta működik a PLA vezérkarának harmadik igazgatóságának különálló struktúrájaként. Ez idő alatt az APT1 legalább 141 célzott támadást hajtott végre. Nehéz pontos számot adni, mivel egyes információbiztonsági incidenseket elhallgatnak, és az ismert támadások esetében nem mindig lehet bizonyítani, hogy egy adott csoporthoz tartoznak.

APT1 tevékenység régiónként, kép: fireeye.com

Az ország politikai vezetésének „információs háborúk megnyerésére” vonatkozó doktrínájának megfelelően az APT1-et 2016-ban megreformálták és megerősítették.

Az építkezés kezdete új alap APT1 2013-ban, fotó: DigitalGlobeJelenleg több ezer embert foglalkoztat. Főleg a Zhejiang Egyetemen és a Harbini Műszaki Egyetemen végzett hallgatókból áll, akik jó angol nyelvtudással rendelkeznek.

Földrajzilag az APT1 központja Pudongban található (Sanghaj új területe), ahol egy nagy épületegyüttes birtokában van. A bejáratukat őrzik, a teljes körút pedig beléptető-ellenőrzés alatt áll, akárcsak egy katonai bázison.

APT1 alapú sebességváltó, fotó: city8.comA támadás aktív szakaszának felgyorsítása és nyomvonalainak lefedése érdekében az APT1 „fokozó repülőtereket” használt – olyan fertőzött számítógépeket, amelyeket RDP és FTP szerverek vezéreltek, amelyek a rakományt tárolták. Mindegyikük földrajzilag ugyanabban a régióban volt, ahol a célpontok voltak.

Kétéves megfigyelési időszak alatt a FireEye 1905 ilyen közbenső csomópontot fedezett fel 832 különböző IP-címről, amelyek közül 817 a China Unicom és a China Telecom sanghaji hálózataihoz vezetett, és a Whois regisztrációs rekordjai közvetlenül Pudongra mutattak, ahol Az APT1 központja mellett nincs hasonló méretű szervezet.

Ezeket a közbenső csomópontokat általában egy HTRAN proxy (HUC Packet Transmit Tool) segítségével kezelték 937 különböző, APT1 által vezérelt szerverről.

Támadásai során az APT1 42 hátsó ajtót használt különböző családokból. Néhányat régen írtak, terjesztettek a darkneten vagy rendelésre módosítottak (Poison Ivy, Gh0st RAT és mások), de ebből a készletből kiemelkedik a Backdoor.Wualess és későbbi módosításai. Úgy tűnik, hogy ez az APT1 saját fejlesztése.

Más célzott támadásokhoz hasonlóan az APT1 forgatókönyvekben is a hasznos terhet az áldozatok számítógépére social engineering módszerekkel (különösen lándzsás adathalászattal) juttatták el. A Wualless hátsó ajtó fő funkciója a wuauclt.dll könyvtárban volt, amelyet a fertőzött e-mailből származó dropper trójai a célszámítógépekre helyezett. Windows vezérlés a rendszerkönyvtárba (%SYSTEMROOT%\wuauclt.dll).

A hátsó ajtó ezután ellenőrizte a korábbi fertőzéseket, és szükség esetén szolgáltatásként regisztrálta magát a rendszerleíró adatbázisban:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv "Start" = "2" HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\Parameters "ServiceDll" = "%SystemRoot%\wuauclt.dll" |

- NameLess.3322.org, 5202-es TCP-port;

- sb.hugesoft.org, 443-as TCP-port.

Ez utóbbi portot a böngészők alapértelmezés szerint a HTTPS-kapcsolatokhoz használják, így általában nem blokkolják a tűzfalak.

A parancs vételekor a hátsó ajtó a következő műveletek egyikét hajtotta végre:

- ellenőrizte a kapcsolat sebességét;

- a rendszerről és a felhasználókról adatokat gyűjtött és küldött;

- készített egy képernyőképet és elküldte;

- törölte a DNS-gyorsítótárat, és kicserélte benne a bejegyzéseket;

- letöltötte és elindította a következő kártevőt;

- leállította a megadott folyamatokat a memóriában;

- megkereste és elküldte a megadott kritériumoknak megfelelő fájlokat (főleg irodai formátumú dokumentumokat és archívumot);

- frissítettem a verziómat;

- másolatot mentett egy helyreállítási pontra (Rendszerkötet információ)

Ez utóbbi tulajdonság megnehezítette teljes eltávolítása hátsó ajtó, mivel az operációs rendszer általában blokkolta a hozzáférést a \System Volume Information\ könyvtárhoz.

A későbbi módosítások (például a Wualless.D) véletlenszerű fájlneveket, portszámok nagy készletét használták a C&C szerverekhez való csatlakozáshoz, és mint Titkos másolat iexplore.exe folyamat.

Az APT1 másik jellegzetessége a WEBC2 hátsó ajtók használata volt. Minimális funkciókészlettel rendelkeznek (főleg információgyűjtésre használják), és vezérlőszerverekhez kapcsolódnak, mint egy böngésző. A backdoor egy weblapot kap a szervertől, melynek címkéi vezérlőparancsokat tartalmaznak. Az ilyen forgalom felhasználói hálózati tevékenységnek tűnik, és általában nem kelt gyanút a biztonsági rendszerek viselkedéselemzőiben.

Az APT1 által használt egyéb forgalomelzavarási technikák közül kiemelkedik a MaCroMaIL (az MSN Messenger működését utánzó), a GLooxMaIL (a Jabber/XMPP klienst utánzó) és a CaLenDar (adatcseréje a Google naptár szinkronizálásához hasonló) hátsó ajtók kapcsolódnak. a C&C szerverekre.

A fertőzött számítógépekről való információgyűjtéshez az APT1 beépített Windows-eszközöket használt, amelyeket a backdoor parancsra létrehozott kötegfájlon (.bat) keresztül hívott meg. Hadd emlékeztesselek arra, hogy a > jel a kimenet fájlba való átirányítását jelzi a képernyőn való megjelenítés helyett, és a naplófájl kiterjesztése nem számít, mivel belsőleg ez egy egyszerű szöveges formátum ASCII/DOS kódolásban.

@echo kikapcsolva // Parancskimenet letiltása ipconfig /all>%TEMP%\ipconfig. log // A teljes IP-protokoll konfigurációs információkat, az összes hálózati adapter listáját és azok MAC-címét tárolja netstat -ano > %TEMP%\netstat. log // Mindent megjelenít hálózati kapcsolatokatés nyitott portok, az egyes folyamatazonosítókat és hálózati címeket numerikus formátumban jelzi net start > %TEMP%\services. log // Felsorolja az összes futó Windows szolgáltatást feladatlista /v>%TEMP%\tasks. lst // Létrehoz egy listát az összesről folyamatok futtatásaés az általuk felhasznált számítási erőforrások net user > %TEMP%\users. lst // Menti a Windows-fiókok listáját a helyi adatbázisból net localgroup rendszergazdák > %TEMP%\admins. lst // Megjeleníti azon fiókok listáját, amelyek a helyi Rendszergazdák csoport tagjai nettó használat > %TEMP%\shares. nettó // Megjeleníti a hálózati megosztásokhoz fűződő kapcsolatok listáját net view > %TEMP%\hosts. dmn // Megjeleníti az aktuális tartomány vagy hálózat gazdagépeinek listáját |

A megfelelő parancsok, például a net group használata is

Primitívségének köszönhető, hogy ez az információgyűjtési módszer hibátlanul működött. A beépített diagnosztikai eszközök bármely számítógépen elérhetőek bármilyen Windows verzió. A %TEMP% változó kiküszöböli a naplók mentéséhez szükséges mappák keresését. Bármely felhasználó (és a jogaival futó hátsó ajtó) írhat az ideiglenes fájlok könyvtárába. Egyetlen vírusirtó sem panaszkodik a szöveges formátumú fájlokra (különösen a szabványos típusú naplókra), és a felhasználó számára teljesen ártalmatlannak tűnnek - például telemetria begyűjtése a Microsofttól vagy rutin rendszergazdai ellenőrzések.

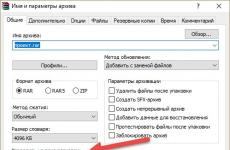

Az egyetlen különbség az volt, hogy az összegyűjtött naplókat egy .rar archívumba csomagolták, és elküldték az APT1 szerverekre, hogy további célokat válasszanak ki. Az adatszivárgás elemzésének bonyolítására a -hp kapcsolóval létrehozták a naplókat tartalmazó .rar archívumot (ez azt jelzi, hogy nem csak a tartalmat, hanem magukat a fájlneveket is titkosítani kell).

A rendszerjelentések összegyűjtése után a támadás következő szakaszában megkezdődött a felhasználói jelszavak megszerzése. Alapvetően ez a lépés nyilvánosan elérhető segédprogramokat is használt, amelyeket a hátsó ajtó elindított a C&C szervertől érkező parancsra:

- program NTLM-jelszókivonatok gyűjtésére a Windows fgdump-ban;

- jelszó hash dumper pwdump7 ;

- gsecdump és más TrueSec segédprogramok;

- pass-the-hash eszköztár és egyéb eszközök a webhelyről.

Mindegyiket nem vírusként vagy hacktoolként ismeri fel, és nem indítanak el víruskereső programokat a megfelelő beállításokkal (figyelmen kívül hagyják a jelszó-ellenőrző segédprogramokat).

A hash-jelszó pár megtalálásával (leggyakrabban egyszerű szótári támadásokkal) az APT1 képes volt távolról végrehajtani bármilyen műveletet egy valódi vállalati alkalmazott nevében. Ez magában foglalja az új adathalász e-mailek küldését a címéről és a vállalati hálózaton lévő fiókján keresztül (valamint a VPN-fiókján keresztül), hogy megtámadják a menedzsment és a partnerszervezetek számítógépeit. Ők és a rajtuk tárolt adatok lettek a végső cél. Az APT1 összességében több mint száz nagy nemzetközi vállalattól és társult egyetemtől lopja el a csúcstechnológiás fejlesztésekkel kapcsolatos információkat. Sok célpontot többször sikeresen megtámadtak.

APT3 kínai hackercsoport (UPS Team)

Feltehetően kapcsolatban áll az MSS-vel – a Kínai Népköztársaság Állambiztonsági Minisztériumával. A Kínai Információs Technológiai Értékelő Központon (CNITSEC) és a Guangdong ITSEC Security Centeren keresztül működik.

Guangdong üzleti központjában - a Huapu Square West Tower -ben több nagy célzott támadás nyomai vezetnek egyszerre. Ez a Boyusec központja, amely a Huawei-vel és a ZTE-vel együtt együttműködik a Shanghai Adups Technology-val, a CNITSEC egyik legfontosabb partnerével.

Így vagy úgy, az APT3 a technikailag legfejlettebb csoport. 0 napos sebezhetőségeket és egyedi hátsó ajtókat használ a támadásokban, folyamatosan változtatva a C&C szerverek, eszközök és módszerek készletét. Megközelítését jól szemlélteti három nagy célzott támadás, amelyekről az alábbiakban részletesebben lesz szó.

"Underground Fox" hadművelet

Az Operation Clandestine Fox nevű APT 2014 tavaszán kezdődött. A hatodiktól a tizenegyig terjedő verziótól az IE-t érintette, amely a NetMarketShare szerint akkoriban az összes böngésző körülbelül egyharmadát tette ki.

A Clandestine Fox kihasználta a CVE-2014-1776 biztonsági rést, ami a kupacot használó, használat utáni támadáshoz vezet.

A dinamikus memória vagy kupac úgy van kialakítva, hogy folyamatosan nagy blokkokban felülírja. Általában a következő szabad blokk kérésekor a kupackezelő annak a címét adja vissza, amelyet valamelyik objektum éppen felszabadított (főleg, ha az azonos méretű).

A Use-af-free támadás lényege, hogy miután egy objektum felszabadította a memóriát, a metódusok hívásakor a blokkjának címére egy ideig hivatkozik a ptr pointer. ennek a tárgynak. Ha először dinamikus memóriafoglalást kérünk, majd megpróbálunk meghívni egy metódust az újonnan felszabadult objektumon, akkor a kupackezelő nagy valószínűséggel a régi címet adja vissza. Ha egy rosszindulatú kódra mutató mutatót helyez el a virtuális metódustáblában (VMT), és magát a VMT-t egy új memóriablokk elejére írja, akkor a kártevő elindul, amikor egy korábban ott tárolt objektum metódusát hívják.

A Randomized Memory Allocation Mechanism (ASLR) az ilyen támadások megelőzésére szolgál. A Clandestine Fox hadművelet azonban egyszerű módszereket alkalmazott annak megkerülésére.

Ezek közül a legegyszerűbb az ASLR-t nem támogató modulok használata. Például a régi MSVCR71.DLL és HXDS.DLL könyvtárak, amelyeket az új /DYNAMICBASE opció nélkül fordítottak le. Ugyanarra a címre vannak betöltve a memóriában, és a legtöbb számítógépen jelen voltak a támadás idején. Az MSVCR71.DLL-t az IE tölti be a Windows 7 rendszerben (különösen az ms-help:// kezdetű súgóoldal megnyitásakor), a HXDS.DLL pedig az MS Office 2007 és 2010 alkalmazások futtatásakor.

Ezenkívül a Clandestine Fox egy technikát alkalmazott az adatvégrehajtás-megelőzési (DEP) rendszer megkerülésére, amelynek részletei csak az APT3 csoport következő támadásának elemzésekor váltak ismertté.

A "földalatti farkas" hadművelet

A Clandestine Wolf adathalász kampány az APT3 által 2015-ben végrehajtott „underground fox” kampány folytatása volt. Az egyik leghatékonyabb lett, mert kihasználta az Adobe Flash Player puffertúlcsordulási hibáját, amelyre akkor még nem volt javítás. A CVE-2015-3113 biztonsági rés a lejátszó összes jelenlegi Windows-, OS X- és Linux-verzióját érintette abban az időben. Lehetővé tette tetszőleges kód végrehajtását szinte felhasználói beavatkozás nélkül és a biztonsági rendszerek megkerülésével.

A levelezőlistán az APT3 felújított iMac-ek kedvezményes vásárlási ajánlatával csábított. Az e-mailben található hivatkozás egy flv fájlt tartalmazó weboldalra vezetett, és elindította az exploitot. Érdekes módon az exploit megkerülte a beépített DEP (Data Execution Prevention) védelmet, elfogta a hívásverem vezérlését, és visszatérés-orientált programozási (ROP) támadást hajtott végre. Ez a támadás meghívta a VirtualAlloc függvényt a Kernel32.dll fájlból, és mutatókat hozott létre a beágyazott shellkódra, és végrehajthatóként jelölte meg.

Az exploit a második védelmi réteget is megkerülte, kihasználva az Address Space Randomization (ASLR) ismert hibáit, és végrehajtható kódot fecskendezett be más folyamatokba (főleg a böngészőszálba).

A ROP támadás elrejtése érdekében a weboldalon található exploit titkosításra került (RC4), és a visszafejtéshez szükséges kulcsot egy szkript bontotta ki egy közeli képből. Ezért a fertőzött weboldal víruskereső vizsgálata sem talált semmi gyanúsat.

Ennek eredményeként a felhasználónak csak a hivatkozásra kellett kattintania, hogy a hátsó ajtó telepítve legyen a számítógépére. Sem az operációs rendszerbe és a böngészőbe beépített védelmi módszerek, sem az egyes vírusirtók nem tudtak védeni a 0day exploit ellen.

Dupla koppintás művelet

A Double Tap adathalász kampányra 2014 őszén került sor, két friss biztonsági réssel:

Az első biztonsági rés lehetővé teszi a VBScript-motor által megadott tömbméretek módosítását az OleAut32.dll könyvtár SafeArrayRedim függvényében fellépő hiba miatt. A második a win32k.sys rendszer-illesztőprogramhoz kapcsolódik, és a jogosultságok kiszélesítéséhez vezet a Windows kernel szintjén.

Az exploitokat a feltört webhelyek oldalaiba és HTML e-mailekbe ágyazott iframe elem segítségével indították el. Ezúttal a választott csali kb ingyenes előfizetés egy hónapig a Playboy Clubban, korlátlan hozzáférést biztosítva nagyfelbontású fényképekhez és Full HD klipekhez. A link a playboysplus.com hamis domainhez vezetett.

A rákattintás után a 46 KB méretű install.exe fájl letöltődött a számítógépre. Ez egy trójai-dropper, amely nem tartalmaz rosszindulatú funkciókat, és a támadás időpontjában az antivírusok sem aláírással, sem heurisztikus elemzéssel nem észlelték. Két fájlt hozott létre: doc.exe és test.exe a C:\Users\Public\ megosztott felhasználói könyvtárban. Ez a kódolt elérési út hiányzott néhány számítógépen, ami megakadályozta, hogy megfertőződjenek. Elég volt helyette egy változót használni (például %USERPROFILE% vagy %TEMP%), hogy egy ilyen összetett támadás ne akadjon el a legelején az abszolút útvonalakkal kapcsolatos félreértés miatt.

A doc.exe fájl támogatta a 64 bites architektúrát, és tartalmazta a CVE-2014-4113 biztonsági rés kihasználását. Arra volt szükség, hogy megpróbáljuk elindítani a test.exe hátsó ajtót rendszerjogokkal. A sikeresség ellenőrzése megtörtént konzol parancs whoami.

A test.exe viszont tartalmazta a CVE-2014-6332 biztonsági rést kihasználó kódot, amely egy másik, a Metasploitban található népszerű kizsákmányolás módosítása volt.

Ha sikeres, a hátsó ajtó telepít egy SOCKS5 proxyt, és egy rövid kérést (05 01 00) küld az első szintű C&C szervernek a 192.157.198.103 számon, a 1913-as TCP-porton. Ha 05 00-val válaszol, a hátsó ajtó a második szintre csatlakozik. A C&C szerver a 192.184-es, 60.229-es TCP-porton. Ezután meghallgatta a három bájtos parancsait, és végrehajtotta azokat.

A támadás előrehaladtával a hátsó ajtó frissítést kapott, és később a vírusirtók Backdoor.APT.CookieCutter, más néven Pirpi.rundll32 néven kezdték észlelni. exe "%USERPROFILE%\Application Data\mt.dat" UpdvaMt

A Rundll32 egy konzol segédprogram, amely lehetővé teszi explicit módon definiált függvények meghívását dinamikus könyvtárak(DLL). Eredetileg belső használatra készült a Microsoftnál, de aztán a Windows részévé vált (95-től). Ha más módon csak a megfelelő kiterjesztésű könyvtárhoz lehet hozzáférni, akkor a Rundll32 figyelmen kívül hagyja a fájlkiterjesztéseket.

Következtetések

A felbukkanó tényekből ítélve profi hackerek nagy csapatai dolgoznak a kínai kormánynak a kiberbiztonság területén. Némelyikük hivatalosan is katonai egységnek számít – államtitkokhoz hozzáférést biztosítanak, és a törzsjelzőkkel egyenlő védelem alatt állnak. Mások kereskedelmi cégeken keresztül működnek, és közvetlenül az üzleti központból hajtanak végre támadásokat. Megint mások civil csoportok, amelyek gyakran változnak. Úgy tűnik, utóbbiakra bízzák a legmocskosabb ügyeket, utána néhányat átadnak a rendvédelmi szerveknek, hogy fehérítsék a kormánypárt hírnevét. Defekt esetén egyszerűen kijelölik bűnösnek, és felveszik a következőket.

Dmitrij Kosirev, a MIA Rossiya Segodnya politikai kommentátora

Az „orosz hackerek” utáni vadászat Amerikában nem csak a russzofóbia miatt folyik: még mindig nem tudni, kitől tartanak jobban – tőlünk vagy a kínaiaktól. Bármilyen történet létezik kínai hackerekkel, akik „fenyegetik az Egyesült Államokat”, de mi Oroszországban ezt nyilvánvaló okokból nem vesszük észre, a KNK azonban odafigyel rájuk.

Például

Íme, lényegében közönséges anyag a Foreign Policy amerikai magazinból. Az amerikai ügyészek felderítették a kínai állammal kapcsolatban álló hackerek egy csoportját, és vádat emeltek a gyanúsítottak ellen. A "Boyuysek" cégük már bezárt.

A gyanú szerint három számítógépes zseni (vezetéknevük Wu, Dong és Xia) feltörte a Siemens amerikai részlegének, a Moody’s minősítő ügynökségnek és a GPS-navigációval foglalkozó Trimble-nek a rendszereit. Bárkivel is történik – lehet, hogy feltörték, de ismerős dallamok kezdtek megszólalni. Szó szerint: "Az összesített bizonyítékok és egy magán biztonsági cég által végzett vizsgálatok arra utalnak, hogy a cég a nagyhatalmú kínai állambiztonsági minisztérium leányvállalata, és úgy tűnik, hogy a kiberkémkedés frontjaként működik."

Egy meg nem nevezett magáncég „sugalja”, hogy „látszólag” van ilyesmi... De nem találtál pontosabb tényeket? És ha ilyenek nincsenek, akkor minek célozgatni rájuk? És akkor mi olyan ijesztő. Valami olyasmi, mint az „orosz hackerekkel”, akiket a Pokemonokhoz hasonlóan majdnem egy éve elkaptak az Egyesült Államok Kongresszusában, és ott is ugyanaz a helyzet: valaki „kéri” és „látszólag”.

A történet még kissé sértő is – azt hittük, hogy az oroszoknak monopóliumuk van a hackelésben az Egyesült Államokban. De kiderül, hogy a kínaiak elveszik tőlünk.

A „sinophobia” egyébként nemcsak Amerikát rázza meg. A világpolitika távoli tartománya is van - Ausztrália. A Global Times pekingi kiadása arról beszél, hogy az Egyesült Államokhoz hasonló történet most Ausztráliában bontakozik ki, ráadásul magas politikai szinten. Sam Dastyari szenátor elhagyta posztját a helyi kongresszusban. Azt mondta (ismét, „állítólag”) egy Huang Xiangmo nevű kínai üzletembernek, hogy az ausztrál titkosszolgálatok figyelik. Megint senkinek nincs bizonyítéka, de mivel „megerősítik”, a szenátornak csak egy választása van: lemond. Erre pedig különösen örömtelien reagál Malcolm Turnbill miniszterelnök, aki korábban „állítólag egy kínai befektetővel ebédelt”, és a média hangos kiáltást keltett emiatt.

Igen, a legfontosabb, amit nem mondtam: Huang Xiangmo nem csak üzletember, hanem „gyanítható, hogy kapcsolatban áll a Kínai Kommunista Párttal”.

Ezt jelenti – „gyanús”? Hazájában a kormánypártról beszélünk, hogy lehet, hogy nem lehet vele semmilyen kapcsolat? Arról nem is beszélve, hogy általában mit jelent egy párt, csaknem 90 millió emberből áll. De aztán visszatérünk az USA-ba, és emlékezünk arra, hogy ott egy amerikainak az orosz nagykövettel vagy általában bármely oroszral való találkozása szörnyű vád lett.

És rengeteg ilyen történet van az USA-ban és a műholdas országokban.

Általánosságban elmondható, hogy a dolog nem csak Oroszországban van. A jelenség egészének előzetes diagnózisa pedig egyértelmű: paranoia. Már csak az a kérdés, hogy miért jött létre most, és mik a jellemzői. Mint mindig, a legérdekesebb dolgok a részletekben rejlenek.

Tisztázzuk a diagnózist

Az ausztrál botrányokról szóló, fent említett kínai anyag Ausztrália egyik volt miniszterelnökének, Tony Abbottnak a régóta fennálló nyilatkozatát idézi. Az ausztrál Kínával kapcsolatos politikát ugyanis két érzelem vezérli - a félelem és a kapzsiság. Kapzsiság, mert kínai befektetők és kereskedelmi partnerek nélkül Ausztrália nagyon sápadt lesz. A félelem ugyanebből az okból származik.

De ez az USA-ban is így van. Íme a tények: a kínai turisták, diákok és más, az Egyesült Államokba látogatók csak 30 milliárd dollárt adtak az országnak 2015-ben. 2016-ban az áruforgalom elérte az 510 milliárdot, a szolgáltatások 110 milliárdot, a kölcsönös befektetések pedig 170 milliárdra nőttek.

Ez azt jelenti, hogy 1979 óta (amikor Kína, ahogyan ma ismerjük, még csak most kezdődött) az Amerikával folytatott kereskedelem 207-szeresére nőtt. Ez azt is jelenti, hogy Kína az Egyesült Államok első kereskedelmi partnere, Kína számára pedig az Egyesült Államok a második (az EU egésze az első helyen áll).

És itt van egy komoly kontraszt az orosz-amerikai helyzettel, ahol az üzleti kapcsolatok tízszer gyengébbek. Ezért lehet hangosan kiabálni az „orosz hackerekről”, de a kínai hackereknél minden valahogy kétértelmű - a kapzsiság ütközik a félelemmel.

Ugyanakkor, amikor a kínai befektetők valami fontosat és stratégiailag fontosat akarnak vásárolni az Egyesült Államok számára, a félelem győz. Más esetekben pedig, mint például Donald Trump elnök közelmúltbeli pekingi látogatásán, ahol számos gazdasági megállapodást írt alá, győz a kapzsiság (és az a vágy, hogy „Amerika újra naggyá tegyük”).

Figyeljük meg azt is, hogyan reagál a kínai hatóságok és a média az amerikai szinofóbia legújabb támadásaira – mint egy nagy kutya a hisztérikusan ugató korcsra. A kínaiak türelmesen magyarázzák: ugass, amennyit csak akarsz, ez nem változtat azon, hogy gazdaságilag szorosan összetartozunk.

És nem is beszélve arról, hogy Kína (mint Oroszország) egyáltalán nem javasolja Amerika globális szintű elpusztítását. Ahogy a London Economist egyik szerzője megjegyezte, a „Nyugat alternatívájáról” szóló kínai elképzelések lenyűgözően hangzanak, de homályosan vannak megfogalmazva, és nem világos, mit jelentenek a gyakorlatban. Vagyis nincs mitől különösebben félni.

...Egyszerű és tudományellenes szavakkal - bocsássák meg a szakértők - a paranoia azt jelenti, hogy egy szociálisan aktív ember képtelen helyesen felmérni a társadalomban elfoglalt helyét: mindig úgy tűnik neki, hogy körülötte mindenki vagy imádja, vagy gyűlöli és üldözi őt. A skizofrén éppen ellenkezőleg, egy álmodozó, aki kivonul a társadalomból a saját illuzórikus világába. De létezik paranoid skizofrénia is, amely mindkét végletet egyesíti.

Tehát az Egyesült Államok és a Nyugat hisztériája az orosz és kínai hackerek miatt (és általában a világban elfoglalt helyük megváltozásával kapcsolatban) inkább paranoid skizofréniának tűnik. Egyrészt saját kizárólagosságom illúziójában akarok élni, és ami még jobb, kereskedelmet és befektetést fejleszteni más hatalmakkal. Másrészt állandóan felmerül a gyanú, hogy ezek a „mások” utálnak és el akarnak pusztítani.

Általában kapzsiság és félelem.

Kínában a PLA és az Állambiztonsági Minisztérium egységeire épülő rendszeres struktúrák mellett civil hackercsapatokat is használnak kiberkémkedésre. Őket bízzák a legpiszkosabb munkával, így a leleplezés esetén minimális a kormány hírnevének károsodása. Ebben a cikkben elemezzük eszközeiket és módszereiket.

FIGYELMEZTETÉS

A cikkben található összes információ tájékoztató jellegű. Sem a szerkesztők, sem a szerző nem vállal felelősséget az anyagok által okozott esetleges károkért.

APT10

Az APT10 (más néven Menupass, alias Red Apollo, alias Stone Panda, alias CVNX) hackercsoport 2009 óta rendszeresen az elemzők radarján van. Elsősorban építőipari, mérnöki, repülőgépipari és távközlési cégeknek, valamint kormányzati szervezeteknek szól az Egyesült Államokban, Európában és Japánban. Ezen iparágak kiválasztása összhangban van Kína nemzetbiztonsági céljaival. A FireEye szerint az APT10 kiberkémkedés révén a kínai kormány hozzáfért katonai fejlesztésekhez, hírszerzési adatokhoz és egyéb értékes információkhoz. Ugyanez a csoport felelős az üzleti titoknak minősülő és a kínai vállalatok számára (különösen a távközlési szektorban) versenyelőnyt biztosító információk ellopásáért a nemzetközi piacon.

Sokáig azt hitték, hogy sorozatos támadások után az APT10 csoport elhagyta a helyszínt, de 2016-ban ismét felkeltette az információbiztonsági szakemberek figyelmét. 2016 és 2017 között az APT10 hatalmas adathalász kampányokat folytatott, amelyek mind a hat kontinenst érintették (igen, még az Antarktisz sarki állomásait is elérte).

Cloud Bunker hadművelet

A modern üzletoptimalizálási trendek új támadási vektorokat hoznak létre. Például informatikai szolgáltatások kiszervezése ill felhő szolgáltatások. Az APT10 és más hackercsoportok kezdik használni őket kiindulási pontként az áldozatok számítógépére való behatoláshoz.

Az APT10 stratégia nem csak a klasszikus lándzsás adathalászatot tartalmazza, hanem a szolgáltatókon keresztül történő támadások indítását is. Alapvetően az APT10 használja erre a segédprogramot távoli ügyintézés PlugX. Azért érdekes, mert informatikai szolgáltatók fertőzött szervereit használva létesít kapcsolatot C&C-jével. A PlugX csatlakozik a rendszerhez, teszteli a kapcsolatot, és ha sikeres, proxyt állít be megbízható szolgáltatók szerverein keresztül, Corel Tools-nak és más népszerű segédprogramoknak álcázva magát.

Sc create CorWrTool binPath="\"C:\Windows\vss\vixDiskMountServer.exe\"" start=auto displayname="Corel Writing Tools Utility" type=own sc leírása CorWrTool "Corel Graphics Corporation alkalmazások." ping -a psexec.exe

Így elkerülhető az IDS aktiválása és a tűzfal blokkolása, mivel a szolgáltató felhőszerverére irányuló forgalom ártalmatlannak tűnik számukra.

A menedzselt szolgáltatók (MSP) informatikai infrastruktúrájának használata az APT-k ugródeszkájaként az elmúlt két évben különösen népszerű program lett. A BAE Systems Applied Intelligence részlegének szakemberei a PricewaterhouseCoopers könyvvizsgálókkal együtt vizsgálják ezeket. Egy egyszerűsített diagram így néz ki.

A BAE szerint az APT10 arzenál jelentősen bővült 2016 és 2017 között. Bevezette a Scorpion Trojan és a SNUGRIDE hátsó ajtót – két olyan összetevőt, amelyek szükségesek a támadás első szakaszának felgyorsításához és célzotttá alakításához.

A Skorpió trójai 2016-ban vették észre először a japán szervezetek elleni hatalmas támadás során. Profilokat készít az áldozatról a számítógép nevének, a futó folyamatazonosítóknak, a %TEMP% változó elérési útnak és a verziónak a gyűjtésével Internet Explorer. Ezután továbbítja a kódolt rendszerinformációkat a merevkódolt vezérlőszerver (C&C) egyik címére a User-Agent karakterlánc használatával. Ezenkívül további rosszindulatú modulokat is letölthet és elindíthat, előkészítve következő lépés támadások.

A SNUGRIDE hátsó ajtó fő feladata egy fordított shell eldobása a NAT és a tűzfalak megkerüléséhez. Ha sikeres, HTTP-n keresztül lép kapcsolatba a parancs- és vezérlőkiszolgálóval, de minden kérést AES-sel titkosítva küld. A kulcs statikus és helyben tárolódik, így a titkosítás egyetlen célja az IDS és más forgalomelemző rendszerek összekeverése.

A célpontok kiválasztása után a hackerek más hátsó ajtókon keresztül irányították a fertőzött számítógépeket - RedLeaves és QuasarRAT. Mindkét összetevőt az APT10 készítette nyílt forráskódú projektek alapján. Az első a Trochilus fájlmódosított verziója, az utolsó pedig szintén egy patkány, amelyet APT10-ben módosítottak, és nyílt forráskódként érhető el a GitHubon. A RedLeaves konfigurációs fájl "titkosított" - XOR 0x53 kulccsal. A parancskiszolgálóval való csere is „titkosított” – RC4 használatával a 88888888-as kulccsal. A RedLeaves rendszerint egy fertőzött .DLL-en keresztül töltődik be, kihasználva azt a tényt, hogy bármely program indításakor megkezdődik a szükséges dinamikus könyvtárak keresése. ugyanabban a könyvtárban. Egyszerűen lecseréli az ieproxy.dll-t az IE-könyvtárban vagy más DLL-t a szabványos készletből.

Attól függően, hogy a fertőzött számítógépen vannak-e egyéb összetevők, az APT10 RedLeaves kiegészíti vagy helyettesíti a funkcionalitásukat. Ezenkívül elsődleges információkat gyűjthet az áldozatról, telepíthet egy fordított shellt, kereshet, küldhet vagy törölhet bizonyos fájlokat, készíthet és küldhet képernyőképeket, letölthet és elindíthat más rosszindulatú programokat a C&C paranccsal.

Érdekes módon nem használtak fejlett technikákat a támadások szolgáltatókon keresztül történő végrehajtásához. Minden a régi trükkök primitív, de hatékony halmazára korlátozódott – dupla kiterjesztésű (.doc.exe) fájlok átcsúsztatására a felhőszolgáltató alkalmazottainak, vagy parancsikonok küldésére a fertőzött fájlokhoz archivált dokumentumok leple alatt.

Itt van egy paradox helyzet: minél többet fektetnek be a cégek az információbiztonságba, annál hanyagabbak lesznek alkalmazottaik. Drága védelmi eszközökre támaszkodnak, hisz a fejlett szoftver- és hardverrendszerek valahogy teljesen automatikusan visszavernek minden támadást. Mark Rush, a Computer Sciences munkatársa azonban azt mondta: „Nincs olyan eszköz, amely megakadályozná az embereket abban, hogy idióta módon cselekedjenek.”

A BAE, a PwC és a FireEye közös akcióit követően az APT10 aktivitása jelentősen csökkent. Az elemzők azonban egyetértenek abban, hogy ez csak egy újabb vihar előtti nyugalom.

APT12

Az APT12 (más néven IXESHE, más néven DynCalc, más néven Calc Team, más néven DNSCALC, más néven Numbered Panda) a vélekedések szerint a PLA által egyéni műveletek elvégzésére felvett szabadúszók csoportja. Szintén 2009 óta aktív, rendszerint valódi e-mail fiókokból küld adathalász e-maileket, miután azokat feltörték. Elsősorban japán és tajvani média- és technológiai vállalatokat támadja.

A folytatás csak a tagok számára elérhető

1. lehetőség: Csatlakozzon a „webhely” közösséghez, hogy elolvassa az oldalon található összes anyagot

A meghatározott időszakon belüli közösségi tagság hozzáférést biztosít az ÖSSZES Hacker anyaghoz, növeli a személyes kumulatív kedvezményt, és lehetővé teszi, hogy professzionális Xakep Score értékelést gyűjtsön!

A kínai állami hírszerzéssel együttműködő kínai hackerek azóta aktívabbak új erőés ismét gyakori alanyai lettek a nagyszabású fenyegetésekről szóló amerikai médiaanyagoknak. Kémkednek más országok hadserege után és ellopják stratégiai fejlesztéseiket, kémkednek a nagy üzleti társaságok után, és átveszik az internetes hálózatokat. Már elkapták őket amerikai fegyverfejlesztések ellopásán és űrműholdas rendszerek feltörésén. Hogyan terrorizálják a nagy országokat a kínai kiberbűnözők – az anyagban.

Az elmúlt évben Kínából származó internetes kémeket értek rajta, hogy egyszerre több amerikai infrastruktúrát támadtak meg. Az űr- és távközlési ipart, valamint a haditengerészeti számítógépes hálózatokat sújtotta. Minden bizonyíték arra mutat, hogy a támadást nem csak közönséges hackerek hajtották végre, hanem főállású katonai hírszerző tisztek, akiknek létezését a kínai kormány továbbra is tagadja.

Hiba a mirigyben

2018 októberének elején a Bloomberg forrásai arról számoltak be, hogy a kínai katonai hírszerzés több éven keresztül közel 30 amerikai szervezet után kémkedett. Az áldozatok között volt kereskedelmi informatikai óriás, az Apple és a nagy pénzügyi szervezetek, valamint a kormányzati katonai vállalkozók. A cégek berendezéseibe olyan mikrochipek voltak beépítve, amelyeket a csomag nem tartalmazott. Az anyagban az szerepelt, hogy a táblákba azok gyártása során rizsszem méretű idegen eszközök kerülhetnek, amelyek képesek a külső forrásokkal való adatcserére és az eszköz átkódolásra való előkészítésére. Maguk a technológiai cégek cáfolták ezt az információt.

Kiderült, hogy állítólag kémfelszerelést ültettek be Supermicro szerverek. A cég a piacon a táblák fő szállítója. Egy volt amerikai hírszerző tiszt, aki névtelen akart maradni, "a szoftvervilágban" nevezte a céget. „Ez olyan, mint egy támadás az egész világ ellen” – fejezte be. Ezt megelőzően névtelen források arról számoltak be, hogy a Kínai Népköztársaság amerikai cégeknek szánt hardverekre kíván beszivárogni. A kockázatos partnerek között voltak a kínai óriáscégek, a Huawei és a ZTE, amelyek állítólag szorosan együttműködnek a kínai hadsereggel. Előzmények hiányában azonban senki ellen nem lehetett vádat emelni. A kínai kormány válaszul azt mondta, hogy erős védelmezője a számítógépes biztonságnak.

A kiberbiztonsági szakértők megjegyezték, hogy más gyártók hardverében már találkoztak hasonló „hibákkal”. Mindezt a berendezést Kínában gyártották. Az ilyen chipek évekig csendben figyelhetik a vállalat tevékenységét, és láthatatlanok virtuális rendszerek biztonság. Később kiderült, hogy nem csak a vállalati titkok érdekelték a hackereket: az érzékeny kormányzati hálózatokat is megtámadták.

A leleplezések bonyolították az Egyesült Államok és Kína között amúgy is feszült kapcsolatokat. Október 10-én az Egyesült Államok Igazságügyi Minisztériuma letartóztatta a kínai állambiztonsági minisztérium egyik magas rangú tisztviselőjét, Xu Yanjunt. Gazdasági kémkedéssel vádolják. A férfit április 1-jén vették őrizetbe Belgiumban, és az amerikai hatóságok kérésére kiadták. Kína koholtnak nevezte a Xu elleni vádakat.

Miután két évvel ezelőtt a Zecurion Analytics szerint a második helyen állt a kiberháborúk finanszírozásában, Kína nyilvánvalóan nem fog itt megállni. Ma, amikor a Reuters és a Bloomberg tipikus hírlapjai egy újabb kibertámadásról számolnak be a Siemens, a Trimble, a Moody's ellen, sőt a hackerek megpróbálják befolyásolni a dél-kínai-tengeri konfliktust, kijelenthető, hogy ilyen ütemben hamarosan kínai hackerek veszik át az irányítást. az elsőbbséget az oroszoktól.

depositphotos.com

Ausztrália elutasította a Huaweit, mint a Salamon-szigetekkel összekötő tengeralattjáró kábel kivitelezőjét, attól tartva, hogy Kína nemzetbiztonsági fenyegetést jelent majd, ha hozzáfér az ország internetes infrastruktúrájához.

A Bloomberg jelentése szerint 2016-ban megháromszorozódott a kínai kibertámadások száma: ekkor hét védelmi vállalkozásra szakosodott rakéták, radarok és navigációs technológiák, öt minisztérium, négy légiközlekedési vállalat és két nukleáris energia szektor szervezete.

A Kaspersky Lab szakértői 2017-ben a kínai hackerek kormányzati szervek és az orosz hadiipar elleni kibertámadásainak növekedését is feljegyezték. A Kínai Népköztársaság Kibertér Igazgatósága kiberbiztonsági irodájának vezetője, Zhao Zeliang ugyanakkor azt sem titkolja, hogy Kína kész katonai erőt bevetni információbiztonsága érdekében.

Gospodryad

Egy 2017 szeptemberében lezárt vádiratban a pittsburghi szövetségi ügyészek azt állítják, hogy a Boyusec kiberbiztonsági vállalat (hivatalosan Bo Yu Guangzhou Information Technology Co.) és különösen annak három kínai alkalmazottja (közülük kettő a Boyusec társalapítója) részt vett három nagy cég: a Siemens ipari óriás, a Moody's gazdasági elemző ügynökség és a Trimble GPS-szolgáltató.

Ezek a cégek fontos adatokat szivárogtattak ki. A közzétett adatok szerint körülbelül 407 GB adat tartozik a kategóriába üzleti titok, a Siemens energetikai, technológiai és közlekedési vállalatairól.

Miután jogosulatlanul hozzáfértek a Moody’s Analytics belső e-mail szerveréhez, a hackerek szabályt vezettek be a cég felső vezetőinek e-mailjeinek továbbítására. fiókot támadók irányítják. Ezenkívül több száz fájlt, köztük olyan tömörített adatokat, amelyek segítettek volna a versenytárs Trimble-nek hasonló terméket létrehozni anélkül, hogy dollármilliókat költöttek volna kutatásra, ellopták a GPS-szolgáltató szervereiről.

Most, hogy a Wall Street Journal azt állítja, hogy a cég egy hónapja megszűnt, kevesen emlékeznek majd arra, hogy Boyusec volt az, akit azzal gyanúsítottak, hogy a pekingi állambiztonsági minisztérium hírszerző szolgálata javára végzett számítógépes kémkedést, valamint a kínai hatóságokkal való kapcsolataival. A Huawei Technologies globális IKT-vállalat, amelyről a Pentagon felfedte, hogy kapcsolatban áll a kínai hadsereggel.

A Pentagon J-2 Joint Intelligence Directorate belső jelentése szerint a Boyusec és a Huawei együttműködve olyan biztonsági termékeket hoztak létre, amelyeket kínai gyártmányú számítógép- és telefonberendezésekre töltöttek fel, lehetővé téve a kínai hírszerzés számára az adatok gyűjtését, valamint a számítógépes és távközlési berendezések megfigyelését.

Az Intrusion Truth néven ismert névtelen csoport olyan adatokat hozott nyilvánosságra, amelyek a Boyusec kínai hírszerzési vállalkozót az APT3 néven ismert számítógépes kémcsoport által végrehajtott kibertámadásokhoz kötik. Az Intrusion Truth és a Recorded Future szerint a Boyusec csak egy a sok kiberbiztonsági vállalkozó közül, amelyeket a kínai kormány használ kiberintelligencia-gyűjtési műveleteinek támogatására.

Mindkét forrás azt állítja, hogy a Boyusec a Guangdong Information Technology Security Evaluation Center-nek (vagy Guangdong ITSEC-nek) tartozik, amely a Kínai Állambiztonsági Minisztérium (MSS) által irányított szervezet, a Kínai Információtechnológiai Biztonsági Értékelő Központ (CNITSEC) helyi ága. Ez a hierarchikus struktúra jól ismert, és korábban az Oxfordi Egyetem publikációiból is kiderült.

Terminator okostelefonok

A Kryptowire IT-biztonsági cég egyik alkalmazottja vakációján vásárolt egy BLU R1 HD okostelefont, és véletlenül gyanús hálózati forgalmat fedezett fel, amelyet az új kütyü generált.

Később a Kryptowire több mobilmodellt azonosított Android készülékek, amely olyan firmware-t tartalmaz, amely érzékeny személyes adatokat gyűjtött a felhasználókról, és ezeket az érzékeny adatokat harmadik fél szervereire továbbította a felhasználók nyilvánosságra hozatala vagy beleegyezése nélkül – ezek az eszközök az Egyesült Államok nagyobb online áruházaiban (például Amazon, BestBuy) elérhetők voltak, és a legnépszerűbb okostelefonok.

A katasztrófa mértéke, amely, mint kiderült, nem korlátozódott egy telefonra, valóban elképesztő: a New York Times megbecsülte az érintett telefonok és egyéb okoseszközök számát, amelyek a Shanghai Adups Technology Company tulajdonában lévő kínai szerverekkel kommunikáltak. , ismertebb nevén Adups, több mint 700 millió.

A Kryptowire alelnöke, Tom Karyyannis szerint a kártevő előre telepítve került az eszközökre, és a felhasználók tudta nélkül felügyeletet végzett. Hasonló vírusfunkcionalitást találtak a Huawei és egy másik nagy kínai telekommunikációs cég, a ZTE (a Huawei után a második legnagyobb) telefonjain is, és a szakértők szerint egy beépített „hátsó ajtót” jelentett, amely a szöveges üzenetek, névjegyzékek teljes tartalmát elküldi, és 72 óránként naplózza az eszközökről érkező hívásokat, helyadatokat és egyéb adatokat egy harmadik fél Kínában működő szerverére.

Mindez az Egyesült Államok és szövetségesei akciósorozatához vezetett, hogy elvágják a kínai IKT-óriásokat az amerikai piactól. Januárban az egyik legnagyobb amerikai mobilszolgáltató, az AT&T Inc. felhagyott a Huawei telefonok amerikai eladási tervével, és áprilisban a hatóságok, beleértve a vállalat által használt telefonokat is Intel processzorokés a Qualcomm hét évig.

Ráadásul a Reuters szerint az amerikai szankciók ellehetetleníthetik a felhasználást operációs rendszer Android a Google-tól a ZTE mobileszközökhöz, ami tulajdonképpen magának a cégnek a létezését kérdőjelezte meg.

Korábban az indiai hatóságok is betiltották a kínai berendezések használatát Huawei cégekés a ZTE a határrégióban. Mindez egyes bizonyítékok közvetettsége miatt egy újabb kereskedelmi háború epizódjára emlékeztet, és figyelembe véve, hogy az említett kínai ICT-óriások komoly versenyt jelentenek a felhasználóik utáni kémkedésben is részt vevő amerikai cégek termékeiért.

Az NSA és más amerikai hírszerző ügynökségek valószínűleg nem igazán aggódnak amiatt, hogy a Huawei és a ZTE telefonjaik hátsó ajtóin keresztül kémkedik a felhasználók után. Inkább attól tartanak, hogy a kínai IKT-óriások nyerhetnek műszaki megvalósíthatósága távközlési berendezések vezérlése, amely kínai cég sikeresen szállít az USA-ba, és erre épül az ország hálózati infrastruktúrája.

Nagyágyú

A "Nagy Ágyú" a kiberhadviselés szókincsébe került az "Aranypajzs" vagy Kína Nagy Tűzfala mellett. új eszköz a Középbirodalom cenzúráját a Torontói Egyetem kutatói nevezték el és írták le. Ellentétben a Nagy Tűzfallal, amely aktívan vizsgálja a Kínába tartó és onnan érkező vezetékek összes forgalmát, a Great Cannon egy támadási fegyver, kiváló támadási eszköz, amely elfogja a kínai internetes oldalakra érkező külföldi internetes forgalmat, " rosszindulatú kóddal, ill. saját belátása szerint irányítja át.

"Míg a támadás forrása a Great Firewall infrastruktúrájának része, a támadást egy különálló, eltérő képességekkel és architektúrával rendelkező támadórendszer hajtja végre, amelyet "Nagyágyúnak" nevezünk" - írják a tanulmány szerzői.

A Berkeley-i Kaliforniai Egyetem és a Torontói Egyetem tanulmányának szerzői szerint a Big Gun nemrég összegyűjtötte a Baidu-nak (a Google-hoz hasonló legnagyobb kínai keresőmotornak) szánt forgalmat, majd átirányította azt, DDoS támadást, a GitHub és a GreatFire.org programozók körében népszerű szolgáltatásra, amely segít megkerülni a Kínában használt internetes blokkokat, és a Kínában betiltott média „tükreinek” is otthont ad (pl. Az Új York Times).

A 4 napig tartó támadás a forgalmat fegyverként használta hétköznapi felhasználók Kínai Internet. Az egyes erőforrások betöltésekor fellépő késések mindössze 1,75%-kal nőttek – pontosan ennyibe került a forgalom elfogása és rosszindulatú kéréssé alakítása. Ez a támadást észlelhetetlenné tette az azt végrehajtó webszörfösök számára.

Van azonban egy egyszerű módja annak, hogy megvédje magát a „Nagy Ágyútól”: titkosítsa az összes webhelyet az interneten. A rendszer a maga összetettségével együtt nem lesz képes manipulálni a hatékonyan titkosított forgalmat. Az SSL/TLS protokollok (amelyeket a legtöbb felhasználó akkor használ, ha a HTTPS betűszót látja a webhelyeken HTTP helyett) elveti a manipuláció jeleit mutató kapcsolatokat, például azokat, amelyeket a Nagyágyú hagyott hátra. A Linux Alapítvány Let’s Encrypt projektje jelentős szerepet játszott e fegyver elleni küzdelemben, amely 2015 közepe óta ingyenes SSL-tanúsítványokat biztosított mindenkinek.

Mivel az üzenetek kommunikálnak bármely olyan kínai szerverrel, amely nem használja kriptográfiai védelem, ez megmagyarázza, hogy a „Nagyágyú” magjait túlnyomórészt hétköznapi kínai felhasználók alkotják, akiket a „Kínai Nagy Tűzfal” korlátoz a titkosított erőforrások használatában és látogatásában.

A kínai „Nagy fegyver” a harmadik ismert kormányzati fegyver az interneten, amely technológiát használ a felhasználók titkosítatlan internetes forgalmának meghamisítására információk ellenőrzésére vagy támadások indítására. Elődei az amerikai Nemzetbiztonsági Ügynökség által használt QUANTUM és a brit GCHQ voltak, amely Edward Snowden kiszivárogtatásainak köszönhetően vált ismertté. Éppen ez a körülmény akadályozza meg a nyugati országokat abban, hogy meggyőzően kritizálják a „kiberszuverenitás” biztosításának Kína által alkalmazott módszereit.

Kína ezeken a területeken sem úttörő, akárcsak az okostelefon-felhasználók megfigyelésében, csak ügyesen másolja a nyugati megközelítést, a nemzeti sajátosságokat figyelembe véve, a kiberháborúk egyenrangú résztvevőjének vallva magát. Hiszen a kiberháború, akárcsak a hagyományos háború, nem más, mint a politika más eszközökkel való folytatása, ahogy Carl von Clausewitz porosz katonai vezető mondta.

A kölcsönös vádaskodások és engedmények sorozatában pedig sok szempontból elsősorban politikai motivációt lehet látni, és Donald Trump egyik legutóbbi tweetje egyértelműen ezt erősíti meg: „Hszi kínai elnökkel együttműködünk, hogy lehetővé tegyük egy nagy kínai létrehozását. telefontársaság A ZTE gyorsan visszatér az üzleti életbe. Kínában túl sok ember veszítette el állását. A Kereskedelmi Minisztériumot arra utasították, hogy mindent helyesen tegyen!”