Hogyan jelent meg az első számítógépes vírus? Mi az a számítógépes vírus? A számítógépes vírusok típusai. Számítógépes vírusok elleni védelem Veszélyes számítógépes vírusok meghatározása

Ahhoz, hogy kényelmesen és biztonságosan dolgozhasson a számítógépen, rendelkeznie kell minimális ismeretekkel a személyes adatok védelméről. Ehhez először is tudnia kell, mi az a számítógépes vírus. Ne feledje azt is, hogy a legjobb módja annak, hogy leküzdje magát a víruskereső szoftverrel.

A számítógépes vírus definíciója a következő: „A számítógépes vírus olyan szoftver, amely képes önmagát másolni, beilleszteni magát a rendszerkódba stb. szoftver termékek, valamint helyrehozhatatlan károkat okoz a számítógép hardverében és az adathordozókon tárolt információkban.

Bármely vírus fő célja az, hogy kárt okozzon, információkat lopjon vagy felügyelje a számítógépet. A számítógépes vírusok egyéb tevékenységei is nyomon követhetők. A szaporodási hajlam lehetővé teszi a maximális károk okozását. Az a tény, hogy a vírusok nem csak egy helyi gépen belül képesek szaporodni, hanem hálózatokon keresztül is terjedhetnek, beleértve a globálisakat is, arra utal, hogy számítógépes vírusjárványok kitörései lehetségesek.

A számítógépes vírusokra jellemző fázisok és állapotok

- Passzív létezés: ebben az állapotban a vírus rögzítve van merevlemez, de addig nem tesz semmit, amíg a programozó által meghatározott feltételek nem teljesülnek.

- Szaporodás: olyan állapot, amelyben a vírus megszámlálhatatlan számú másolatot készít magáról, és a számítógép merevlemezére kerül, és szervizcsomagokkal a helyi hálózatba is továbbítja.

- Aktív létezés: ebben a módban a vírus elkezdi teljesíteni a célját - az adatok megsemmisítése, másolása, mesterséges kölcsönzés lemezterületés RAM-ot fogyaszt.

Hogyan jelentek meg a számítógépes vírusok?

Hivatalosan a számítógépes vírusok története 1981-ben kezdődik. A számítástechnika gyerekcipőben járt. Akkoriban senki sem tudta, mi az a számítógépes vírus. Richard Skrenta írta az első rendszerindító vírust az Apple II számítógéphez. Viszonylag ártalmatlan volt, és egy verset jelentetett meg a képernyőn. Később vírusok kezdtek megjelenni az MS-DOS-hoz. 1987-ben egyszerre három vírusjárványt jegyeztek fel. Ezt elősegítette egy viszonylag olcsó IBM-számítógép piacra lépése és a számítógépesítés növekedése az egész világon.

Az első járványt a Brain malware, vagyis a „pakisztáni vírus” okozta. Az Alvy fivérek fejlesztették ki, hogy megbüntesse a felhasználókat a feltört verzióik használatával szoftver. A testvérek nem számítottak arra, hogy a vírus átterjed Pakisztánon túlra, de igen, és a Brain vírus megfertőzte a számítógépeket szerte a világon.

A második járvány az Amerikai Egyesült Államokban, a Lehigh Egyetemen tört ki, és az egyetem számítógépes központjának könyvtárában található több száz floppy lemez megsemmisült. A járvány akkoriban átlagos mértékű volt, és a vírus mindössze 4 ezer számítógépet érintett.

A harmadik vírus, Jeruzsálem, a világ több országában megjelent. A vírus az összes fájlt azonnal megsemmisítette, amikor elindultak. Az 1987-1988-as járványok közül ez volt a legnagyobb.

1990 volt a vírusok elleni aktív küzdelem kiindulópontja. Ekkor már sok olyan programot írtak, ami károsította a számítógépeket, de a 90-es évekig ez nem jelentett nagy problémát.

1995-ben kezdtek megjelenni összetett vírusok, és olyan incidens történt, amelyben a Windows 95 béta verziójával rendelkező összes lemez vírussal fertőződött meg.

Manapság a „számítógépes vírus” kifejezés mindenki számára ismertté vált, és a károkozási programok iparága rohamosan növekszik és fejlődik. Minden nap új vírusok jelennek meg: számítógép, telefon, és most nézni a vírusokat. Ellenük bánni különféle cégek védőrendszereket gyártanak, de a számítógépek továbbra is fertőződnek a világ minden sarkában.

"Ebola" számítógépes vírus

Az Ebola számítógépes vírus napjainkban nagyon aktuális. A hackerek e-mailben küldik el, jól ismert cégek nevei mögé bújva. A vírus megtámadja a számítógépekre telepített szoftvereket, és nagyon gyorsan képes mindent törölni, ami a gépre van telepítve. Ezenkívül képes reprodukálni, beleértve a helyi hálózaton keresztül is. Így az Ebola napjaink egyik legveszélyesebb tárgya.

A rosszindulatú programok osztályozása

A számítógépes vírusokat különféle kritériumok szerint osztályozzák. Viselkedésüktől függően feltételesen 6 kategóriába sorolták őket: élőhely szerint, a kód szerkezeti jellemzői szerint, a számítógép megfertőzésének módja szerint, integritásuk szerint, képességeik szerint, és van még egy osztályozatlan vírus kategória.

Élőhelyüktől függően a következő típusú számítógépes vírusok léteznek:

- Hálózat- ezek a vírusok helyi vagy globális hálózatokon terjednek, és rengeteg számítógépet fertőznek meg világszerte.

- Fájl- be vannak ágyazva egy fájlba, megfertőzve azt. A veszély akkor kezdődik, amikor egy fertőzött fájl végrehajtásra kerül.

- Csomagtartó- bekerülnek a rendszerindító szektorba merevlemezés indítsa el a végrehajtást, amikor a rendszer elindul.

A kódjuk szerkezeti jellemzői alapján a vírusokat a következőkre osztják:

A kódfertőzés módja alapján a vírusokat két csoportra osztják:

- Rezidens- RAM-ot megfertőző rosszindulatú program.

- Nem rezidens- vírusok, amelyek nem fertőzik meg a RAM-ot.

Az integritás szerint a következőkre oszthatók:

- Megosztott- több fájlra bontott programok, amelyek végrehajtásának sorrendjéhez egy szkript van.

- Holisztikus- egyetlen programblokk, amelyet egy közvetlen algoritmus hajt végre.

A képességek alapján a vírusok a következő négy kategóriába sorolhatók:

- Ártalmatlan- olyan típusú számítógépes vírusok, amelyek lelassíthatják a számítógépet azáltal, hogy megsokszorozzák és felszívják a szabad helyet a merevlemezen.

- Nem veszélyes- a számítógépet lelassító vírusok jelentős helyet foglalnak el RAM hang- és grafikai effektusokat hozhat létre.

- Veszélyes- vírusok, amelyek komoly rendszerhibákhoz vezethetnek, a számítógép lefagyásától az operációs rendszer tönkretételéig.

- Nagyon veszélyes- vírusok, amelyek törölhetik a rendszerinformációkat, valamint a számítógép fizikai tönkretételéhez vezethetnek azáltal, hogy megzavarják a fő összetevők energiaelosztását.

Különféle vírusok, amelyek nem tartoznak az általános osztályozás alá:

- Hálózati férgek- vírusok, amelyek kiszámítják a hálózaton elérhető számítógépek címét és reprodukálják. Általában nem veszélyes vírusok közé tartoznak.

- Trójai falók vagy trójaiak. Az ilyen típusú számítógépes vírusok nevüket a híres trójai faló tiszteletére kapták. Ezek a vírusok úgy álcázzák magukat hasznos programokat. Főleg bizalmas információk ellopására szánják őket, de vannak veszélyesebb típusú kártevők is.

Hogyan lehet felismerni a vírust a számítógépen?

A vírusok láthatatlanok lehetnek, ugyanakkor nem kívánt műveleteket hajtanak végre a számítógépen. Az egyik esetben a vírus jelenlétét szinte lehetetlen észlelni, a másikban pedig a felhasználó a számítógépes fertőzés számos jelét észleli.

Azok számára, akik nem tudják, mi az a számítógépes vírus, a következő műveletek a számítógépen felvetik a veszély gyanúját:

- A számítógép lassabban kezdett dolgozni. Ráadásul a munka lassulása több mint jelentős.

- Azon fájlok megjelenése, amelyeket a felhasználó nem hozott létre. Különös figyelmet kell fordítani azokra a fájlokra, amelyek megfelelő név helyett karakterkészlettel vagy ismeretlen kiterjesztéssel rendelkeznek.

- Gyanús növekedés a RAM elfoglalt területén.

- A számítógép spontán leállása és újraindítása, nem szabványos viselkedése, a képernyő villogása.

- Programok letöltésének képtelensége.

- Váratlan hibák és összeomlási üzenetek.

Mindezek a jelek arra utalnak, hogy a számítógép nagy valószínűséggel fertőzött, ezért sürgősen ellenőrizni kell, nem tartalmaz-e rosszindulatú kódot tartalmazó fájlokat. Csak egy módja van a számítógép vírusellenőrzésének: víruskereső szoftver.

Víruskereső programok vagy vírusirtók,- ezek olyan szoftverrendszerek, amelyek kiterjedt számítógépes vírus-adatbázissal rendelkeznek, és alaposan ellenőrzik a merevlemezt ismerős fájlok vagy kódok jelenlétére. A víruskereső szoftver képes fertőtleníteni, törölni vagy elkülöníteni a fájlt egy speciálisan kijelölt területen.

A rosszindulatú programok elleni védelem módjai és módszerei

A számítógépes vírusok elleni védelem technikai és szervezési módszereken alapul. Technikai módszerek célja a vírusfenyegetések megelőzésére szolgáló eszközök használata: vírusirtó, tűzfal, spamszűrő és természetesen az operációs rendszer időben történő frissítése. Szervezeti - olyan módszerek, amelyek leírják a helyes felhasználói viselkedést a számítógépen az információbiztonság szempontjából.

A technikai módszerek megakadályozzák a vírusok szoftveren keresztüli bejutását a számítógépbe.

Antivírusok- figyelje a fájlrendszert, fáradhatatlanul ellenőrizze és keresse a rosszindulatú kód nyomait. A tűzfal célja a hálózati csatornákon keresztül érkező információk vezérlése és a nem kívánt csomagok blokkolása.

A tűzfal lehetővé teszi egy bizonyos típusú kapcsolat letiltását különböző kritériumok alapján: portok, protokollok, címek és műveletek.

Antispam- szabályozzák a nem kívánt levelek fogadását, és ha gyanús üzenet érkezik a levelezőkliensbe, blokkolják a csatolt fájlok végrehajtását mindaddig, amíg a felhasználó nem kényszeríti a végrehajtást. Egyes vélemények szerint a spam elleni küzdelem a leghatékonyabb módja a küzdelemnek, de naponta több tízmillió levelet blokkolnak beágyazott vírusokkal.

Operációs rendszer frissítés- olyan folyamat, amelyben a fejlesztők kijavítják az operációs rendszer működésében fellépő hibákat és hiányosságokat, amelyeket a programozók vírusírásra használnak fel.

A szervezési módszerek leírják a munkavégzés szabályait személyi számítógép, információfeldolgozás, szoftverindítás és -használat, négy alapelv alapján:

- Csak azokat a dokumentumokat és fájlokat futtassa és nyissa meg, amelyek megbízható forrásból származnak, és amelyekben erősen bízik. Ebben az esetben a felhasználó vállalja a felelősséget egy adott program elindításával.

- Ellenőrizze az összes bejövő információt bármelyikről külső források, legyen az internet, optikai lemez vagy flash meghajtót.

- Mindig tartsa naprakészen a víruskereső adatbázisokat és a szoftverhéj verzióját a fenyegetések észleléséhez és kiküszöböléséhez. Ez annak köszönhető, hogy a víruskereső szoftverfejlesztők folyamatosan fejlesztik termékeiket az új vírusok megjelenése alapján;

- Mindig fogadja el a víruskereső szoftver ajánlatait a számítógéphez csatlakoztatott flash meghajtó vagy merevlemez ellenőrzésére.

A vírusok megjelenésével olyan programok kezdtek megjelenni, amelyek lehetővé tették a vírusok megtalálását és semlegesítését. Naponta új vírusok jelennek meg a világon. A számítógépes termékek hibaelhárítását naponta többször frissítik, hogy naprakészek maradjanak. A számítógépes vírusok ellen tehát folyamatos küzdelem folyik, anélkül, hogy feladnánk.

Ma a víruskereső programok választéka nagyon nagy. Hébe-hóba új ajánlatok jelennek meg a piacon, és nagyon sokfélék: a teljes értékű szoftvercsomagoktól a kis szubrutinokig, amelyek csak egy vírustípusra fókuszálnak. Olyan biztonsági megoldásokat találhat, amelyek ingyenesek vagy fizetős licenccel érhetők el.

A víruskeresők az aláírás-adatbázisukban rengeteg veszélyes kód kivonatát tárolják számítógépes rendszerek objektumokat, és az ellenőrzés során összehasonlítja a dokumentumok és a végrehajtható fájlok kódjait az adatbázisukkal. Ha talál egyezést, a víruskereső értesíti a felhasználót, és felajánlja a biztonsági lehetőségek egyikét.

A számítógépes vírusok és az antivírus programok egymás szerves részét képezik. Van egy vélemény, hogy a kereskedelmi haszon érdekében a víruskereső programok önállóan fejlesztenek veszélyes objektumokat.

A víruskereső segédprogramok több típusra oszthatók:

- Detektor programok. A jelenleg ismert számítógépes vírusok egyikével fertőzött objektumok keresésére tervezték. Az érzékelők általában csak a fertőzött fájlokat keresik, de bizonyos esetekben képesek kezelni azokat.

- Könyvvizsgálói programok - ezek a programok az államra emlékeznek fájlrendszer, majd egy idő után ellenőrzik és ellenőrzik a változtatásokat. Ha az adatok nem egyeznek, a program ellenőrzi, hogy a gyanús fájlt a felhasználó szerkesztette-e. Ha a teszt eredménye negatív, a felhasználó egy üzenetet jelenít meg lehetséges fertőzés objektum.

- Gyógyító programok- programok és teljes merevlemezek kezelésére tervezték.

- Szűrő programok- ellenőrizze a számítógéphez kívülről érkező információkat, és tiltsa le a hozzáférést gyanús fájlok. Általában egy kérés jelenik meg a felhasználó számára. A szűrőprogramokat már minden modern böngészőben bevezetik a számítógépes vírusok időben történő észlelése érdekében. Ez egy nagyon hatékony megoldás, figyelembe véve az internet jelenlegi fejlettségi szintjét.

A legnagyobb víruskereső komplexek tartalmazzák az összes olyan segédprogramot, amelyek egyetlen nagy védelmi mechanizmusban vannak egyesítve. A vírusirtó szoftverek manapság kiemelkedő képviselői: Kaspersky anti-virus, Eset NOD32, Dr.Web, Norton Anti-Virus, Avira Antivirés az Avast.

Ezek a programok minden alapvető funkcióval rendelkeznek ahhoz, hogy biztonsági szoftvernek minősüljenek. szoftverrendszerek. Némelyikük rendkívül korlátozott ingyenes verziók, és néhányat csak pénzjutalom fejében biztosítanak.

A víruskereső programok típusai

Vannak vírusirtók otthoni számítógépekre, irodai hálózatokra, fájlszerverekés hálózati átjárók. Mindegyik képes megtalálni és eltávolítani a vírusokat, de a fő hangsúly az különböző verziók Az ilyen programok a rendeltetésüknek megfelelően készülnek. A legteljesebb funkcionalitást természetesen az otthoni vírusirtó szoftver biztosítja, amelynek az összes lehetséges sebezhetőség védelmét kell ellátnia.

Mi a teendő, ha azt gyanítja, hogy számítógépe fertőzött?

Ha a felhasználó úgy gondolja, hogy a számítógép vírussal fertőzött, először ne essen pánikba, hanem szigorúan kövesse az alábbi műveletsort:

- Zárjon be minden programot és fájlt, amellyel a felhasználó jelenleg dolgozik.

- Indítson el egy víruskereső programot (ha a program nincs telepítve, telepítse).

- Keresse meg a teljes szkennelési funkciót, és futtassa.

- A vizsgálat befejezése után a víruskereső számos lehetőséget kínál a felhasználónak az észlelt rosszindulatú objektumok kezelésére: fájlok - fertőtlenítés, rosszindulatú programok - törlés, nem törölhetőek - karantén.

- Javasoljuk, hogy szigorúan kövesse a víruskereső szoftver ajánlásait.

- A tisztítás befejezése után futtassa újra a vizsgálatot.

Ha a víruskereső egyetlen fenyegetést sem talált a vizsgálat során, ez azt jelenti, hogy a számítógép nem szabványos működését a számítógép hardverének problémái vagy az operációs rendszer belső hibái okozzák, ami szintén gyakran előfordul, különösen, ha a rendszer ritkán frissül.

Az Anna Kournikova vírus okkal kapta a nevét – a címzettek azt hitték, hogy egy szexi teniszező fotóit töltik le. A vírus anyagi kára nem volt a legjelentősebb, de a vírus igen népszerűvé vált a populáris kultúrában, különösen a 2002-es Barátok közt sorozat egyik epizódjában.

2. Sasser (2004)

2004 áprilisában a Microsoft kiadott egy javítást az LSASS (Authentication Server) rendszerszolgáltatáshoz. helyi rendszer biztonság). Kicsit később egy német tinédzser kiadta a Sasser férget, amely ezt a sérülékenységet használta ki a javítatlan gépeken. A Sasser számos változata jelent meg a légitársaságok, közlekedési társaságok és egészségügyi szolgáltatók hálózatában, 18 milliárd dolláros kárt okozva.

3. Melissa (1999)

A floridai sztriptíztáncosról elnevezett Melissa vírust úgy tervezték, hogy rosszindulatú kódot küldjön az áldozatok Microsoft Outlook címjegyzékében szereplő 50 legfontosabb kapcsolattartónak. A támadás annyira sikeres volt, hogy a vírus a számítógépek 20 százalékát fertőzte meg világszerte, és 80 millió dolláros kárt okozott.

A vírus létrehozóját, David L. Smith-t az FBI letartóztatta, 20 hónapot töltött börtönben, és 5000 dolláros bírságot fizetett.

Míg a listánkon szereplő rosszindulatú programok többsége gondot okozott, a Zeus (alias Zbot) eredetileg egy szervezett bűnözői csoport által használt eszköz volt.

A trójai adathalász és kulcsnaplózási technikákat használt az áldozatok bankszámláinak ellopására. A kártevő sikeresen ellopott 70 millió dollárt az áldozatok számláiról.

5. Storm Trojan (2007)

A Storm Trojan az egyik leggyorsabban terjedő fenyegetéssé vált, mivel a 2007. januári megjelenést követő három napon belül világszerte elérte a 8 százalékos fertőzöttségi arányt a számítógépeken.

A trójai hatalmas, 1-10 millió számítógépből álló botnetet hozott létre, és a 10 percenként változó kódot felépítő architektúrája miatt a Storm Trojan egy nagyon tartós rosszindulatú programnak bizonyult.

Az ILOVEYOU (Lánclevél) féreg egy rajongó szövegfájljának álcázta magát.

Valójában a szerelmes levél komoly fenyegetést jelentett: 2000 májusában a fenyegetés a hálózatba kapcsolt számítógépek 10 százalékára terjedt ki, így a CIA kénytelen volt leállítani szervereit, hogy megakadályozza a további terjedést. A kárt 15 milliárd dollárra becsülik.

7. Sircam (2001)

Sok korai rosszindulatú szkripthez hasonlóan a Sircam is használt módszereket social engineering hogy a felhasználókat az e-mail melléklet megnyitására kényszerítse.

A féreg véletlenszerű fájlokat használt Microsoft Office az áldozat számítógépén, megfertőzte és elküldte rosszindulatú kód címjegyzék névjegyei. A Sircam 3 milliárd dolláros kárt okozott a Floridai Egyetem tanulmánya szerint.

8. Nimda (2001)

A 2001. szeptember 11-i támadások után kibocsátott Nimda féregről széles körben úgy tartották, hogy kapcsolatban áll az al-Kaidával, de ezt soha nem sikerült bebizonyítani, sőt John Ashcroft főügyész is tagadta, hogy bármiféle kapcsolata lenne a terrorszervezettel.

A fenyegetés több vektoron átterjedt és bukáshoz vezetett banki hálózatok, szövetségi bírósági hálózatok és egyéb számítógépes hálózatok. A Nimda tisztítási költségei az első napokban meghaladták az 500 millió dollárt.

A mindössze 376 bájtos SQL Slammer féreg sok pusztítást csomagolt egy kompakt csomagba. A féreg leállította az internetet és a telefonközpontokat segélyszolgálatok, 12 000 Bank of America ATM-et, és lekapcsolta az internet nagy részét Dél-Korea. A féreg egy ohiói atomerőműben is meg tudta akadályozni a világhálóhoz való hozzáférést.

10. Michaelangelo (1992)

A Michaelangelo vírus viszonylag kis számú számítógépen terjedt el, és csekély tényleges kárt okozott. Az 1992. március 6-i „számítógép felrobbantására” szánt vírus koncepciója azonban tömeges hisztériát váltott ki a felhasználók körében, ami minden évben megismétlődött ezen a napon.

11. Red Code (2001)

A Mountain Dew különféle fajtáiról elnevezett Code Red féreg megjelenéskor megfertőzte a Microsoft IIS webszervereinek egyharmadát.

Lecserélésével meg tudta zavarni a whitehouse.gov webhelyet kezdőlap a következő üzenettel: „Kínai feltörték!” A Code Red által okozott kárt világszerte több milliárd dollárra becsülik.

12. Cryptolocker (2014)

A Cryptolockerrel fertőzött számítógépeket titkosították fontos fájlokatés váltságdíjat kellett fizetni. Azok a felhasználók, akik több mint 300 millió dollárt fizettek a hackereknek Bitcoinban, hozzáférést kaptak a titkosítási kulcshoz, míg mások örökre elveszítették a hozzáférést a fájlokhoz.

A Sobig.F trójai 2003-ban több mint 2 millió számítógépet fertőzött meg, megbénítva az Air Canada-t és lassulást okozva a számítógépes hálózatokban szerte a világon. A rosszindulatú program 37,1 milliárd dolláros tisztítási költséget eredményezett, ami minden idők egyik legdrágább kárelhárítási kampánya.

14. Skulls.A (2004)

A Skulls.A (2004) egy mobil trójai, amely megfertőzte a Nokia 7610-et és más SymbOS-eszközöket. A kártevőt úgy tervezték, hogy a fertőzött okostelefonokon az összes ikont Jolly Roger ikonra cserélje, és letiltson minden okostelefon-funkciót, kivéve a hívások kezdeményezését és fogadását.

Az F-Secure szerint a Skulls.A kisebb károkat okozott, de a trójai alattomos volt.

15. Stuxnet (2009)

A Stuxnet az egyik leghíresebb kiberhadviselésre létrehozott vírus. Az Izrael és az Egyesült Államok közös erőfeszítésének részeként létrehozott Stuxnet urándúsító rendszereket célzott Iránban.

A fertőzött számítógépek addig irányították a centrifugákat, amíg azok fizikailag megsemmisültek, és tájékoztatták a kezelőt, hogy minden művelet a szokásos módon zajlik.

2004 áprilisában a TechRepublic jó okkal a MyDoom-ot „minden idők legrosszabb fertőzésének” nevezte. A féreg 50 százalékkal növelte az oldalak betöltési idejét, megakadályozta a fertőzött számítógépek hozzáférését a víruskereső szoftverekhez, és támadásokat indított a Microsoft számítógép-óriás ellen, ami szolgáltatási hibákat okozott.

A MyDoom tisztítási kampány 40 milliárd dollárba került.

17. Netsky (2004)

A Netsky féreg, amelyet ugyanaz a tinédzser hozott létre, aki a Sasser-t fejlesztette, e-mail mellékletekkel körbeutazta a világot. A Netsky P verziója a világ legelterjedtebb féregje volt két évvel a 2004 februári megjelenése után.

18. Conficker (2008)

A Conficker férget (más néven Downup, Downadup, Kido) először 2008-ban fedezték fel, és arra tervezték, hogy letiltja a víruskereső programokat a fertőzött számítógépeken, és blokkolja automatikus frissítések, ami eltávolíthatja a fenyegetést.

A Conficker gyorsan elterjedt számos hálózaton, köztük az Egyesült Királyság, Franciaország és Németország védelmi hálózatán, és 9 milliárd dolláros kárt okozva.

Retro vírusok– közönséges fájlvírusok, amelyek megpróbálják megfertőzni a víruskereső programokat, megsemmisítve vagy működésképtelenné téve azokat.

Mutáns vírusok- Ez az önszaporodásra képes vírusok egyik fajtája. Másolatuk azonban egyértelműen eltér az eredetitől.

Láthatatlan vírusok olyan fájlvírusok, amelyeket a víruskereső programok nem találnak meg, mert meghamisítják a választ a vizsgálat során.

Kvázi vírus vagy trójai programok- Ezek olyan vírusok, amelyek nem képesek „reprodukcióra”. trójai a program hasznos vagy érdekes programnak álcázza magát, miközben működése során romboló munkát is végez (például törli a FAT táblát), vagy nem nyilvánosságra hozó információkat gyűjt a számítógépen. A vírusokkal ellentétben a trójai programok nem rendelkeznek önreplikáció tulajdonsággal.

A trójai programokat általában kereskedelmi terméknek álcázzák. A másik neve " trójai faló».

Replikátorvírusok („férgek”)- ezek a leggyakoribbak virtuális hálózat vírusok. Nagyon gyorsan "szaporodnak". Néha külön nevet adnak másolataiknak. Például "install.exe".

Logikai bombák– bizonyos ideiglenes vagy információs feltételek mellett elindított programok rosszindulatú műveletek végrehajtására (általában jogosulatlan információhoz való hozzáférés, adatok torzítása vagy megsemmisítése).

Nagyon veszélyes A vírusok önállóan formázzák meg a merevlemezt, és ezáltal megsemmisítik az összes meglévő információt.

Társ vírusok(companion) olyan vírusok, amelyek nem változtatnak fájlokat. Ezeknek a vírusoknak az a működési algoritmusa, hogy új szatellit fájlokat (duplikációkat) hoznak létre az EXE fájlokhoz, amelyek azonos nevűek, de COM kiterjesztéssel, például az XCOPY.EXE fájlhoz az XCOPY.COM fájl jön létre. A vírus COM fájlba íródik, és semmilyen módon nem változtatja meg az azonos nevű EXE fájlt. Egy ilyen fájl futtatásakor a DOS először a COM fájlt észleli és végrehajtja, azaz.

egy vírus, amely elindítja az EXE fájlt. Vírusok – férgek (féreg) - számítógépes hálózaton terjed, és társához hasonlóan a vírusok sem változtatnak fájlokat vagy szektorokat a lemezeken. Számítógépes hálózatról behatolnak a számítógép memóriájába, kiszámítják más számítógépek hálózati címeit, és ezekre a címekre küldik maguknak másolatait. A férgek csökkentik

áteresztőképesség szaporodhatnak anélkül, hogy bekerülnének más programokba, és „tele vannak” számítógépes vírusokkal.

egy vírus, amely elindítja az EXE fájlt. láthatatlan(Stealth) bizonyos eszközöket használnak, hogy álcázzák jelenlétüket a számítógépen. A vírus neve hasonló az amerikai lopakodó repülőgép nevéhez. A lopakodó vírusokat nehéz felismerni, mert elfogják az operációs rendszer hívását a fertőzött fájlokhoz vagy lemezszektorokhoz, és „helyettesítik” a fájlok nem fertőzött részeit.

A saját testüket különféle módon titkosító vírusokat nevezzük polimorf.

A polimorf vírusokat (vagy szellemvírusokat, mutáns vírusokat, polimorfokat) meglehetősen nehéz kimutatni, mivel másolataik gyakorlatilag nem tartalmaznak teljesen egyező kódrészleteket. Ezt úgy érik el, hogy a vírusprogramokhoz üres parancsokat (gubage) adnak, amelyek nem változtatják meg a vírus algoritmusát, de megnehezítik azok észlelését. Makróvírusok használja az adatfeldolgozó rendszerekbe épített makrónyelvek képességeit ( szövegszerkesztőkés táblázatok). Jelenleg makrovírusok fertőznek

Word dokumentum és Excel. Program

Word dokumentum monolitikus A vírus egyetlen egység, amely fertőzés után kimutatható.

megosztott

- A vírus részekre oszlik. Ezek a részek olyan utasításokat tartalmaznak, amelyek megmondják a számítógépnek, hogyan állítsa össze őket a vírus újbóli létrehozásához. Így a vírus szinte végig elosztott állapotban van, és csak rövid ideig gyűlik össze egyetlen egésszé. A hatás mértéke alapján a vírusok a következőkre oszthatók:

- Nem veszélyes vírusok– a számítógép erőforrásainak egy részét is elfoglalják, de a felhasználó tisztában van jelenlétükkel. Általában vizuális és hanghatások formájában jelennek meg, és nem károsítják a felhasználó adatait.

- Ártalmatlan vírusok – kismértékben befolyásolja a számítógép működését, lefoglalva a rendszer erőforrásainak egy részét. A felhasználók gyakran nincsenek is tudatában jelenlétüknek. Veszélyes vírusok– a normál működést megzavaró programok

- egyedi alkalmazások vagy az egész rendszert.

Nagyon veszélyes vírusok

- - olyan programok, amelyek feladata fájlok megsemmisítése, programok és operációs rendszerek letiltása vagy bizalmas adatok titkosításának feloldása.– olyan programok, amelyek a RAM-ban vannak, vagy ott tárolják az aktív részét, amelyek aztán elfogják a nem fertőzött programoktól az operációs rendszer felé érkező hívásokat, és azokba ágyazva folyamatosan megfertőzik az operációs rendszer bizonyos objektumait. A helyi vírusok végrehajthatják pusztító tevékenységeiket, és sokszor más fájlokat is megfertőzhetnek.

- Nem rezidens A vírusok nem fertőzik meg a számítógép RAM-ját, és csak egyszer aktívak, amikor a fertőzött program elindul.

Sokkal veszélyesebbek annak a vírusnak a következményei, amely megsemmisíti a lemezen lévő fájlok egy részét.

Ahogy sejthető, a rezidens vírusok jelentik a legnagyobb veszélyt, mivel aktív működési idejüket csak a teljes rendszer leállítása vagy újraindítása korlátozza, nem pedig egy különálló alkalmazás.

Élőhelyük alapján a vírusokat a következőkre osztják: hálózat, fájl, rendszerindítás, rendszer, fájl-boot.

Hálózati vírusokÉlőhelyükként globális vagy helyi számítógépes hálózatokat használnak. Nem mentik a kódjukat a számítógép merevlemezére, hanem közvetlenül behatolnak a PC RAM-jába. Az ilyen típusú vírusokat hálózati férgeknek nevezik, mivel képesek kiszámolni más gépek hálózati címét, miközben a számítógép memóriájában vannak, és önállóan másolatokat küldenek magukról ezekre a címekre. Egy ilyen vírus egyszerre több számítógép memóriájában is tartózkodhat. A hálózati vírusokat nehezebb észlelni, mint a fájlvírusokat. A hálózati vírusok nagy sebességgel terjednek, és nagymértékben lelassíthatják a munkát hardver számítógépes hálózat.

Fájlvírusok olyan programok, amelyek elképesztenek futtatható fájlok operációs rendszer és felhasználói alkalmazások. Leggyakrabban com, exe, bat, sys, dll kiterjesztésű fájlokba vannak beágyazva. Az ilyen vírusokat a legkönnyebb kimutatni és semlegesíteni. Az is jó, hogy rosszindulatú tevékenységüket csak a fertőzött program elindítása után tudják kimutatni.

Élőhely boot vírusok– merevlemezek és hajlékonylemezek speciális területei, amelyek az operációs rendszer betöltésére szolgálnak. Boot vírusok be vannak ágyazva a lemez indító szektorába (Boot szektor) vagy a rendszerlemez indítóprogramját tartalmazó szektorba (Master Boot Record - MBR). Egyes vírusok testüket a lemez szabad szektoraiba írják, és a FAT táblában „rossznak” (Bad cluster) jelölik meg. A rendszerindító vírus lecseréli az eredeti bejegyzést, és átveszi a rendszer irányítását. Ezeket a vírusokat a legnehezebb észlelni és eltávolítani, mert már a víruskereső alkalmazások betöltése előtt megkezdik munkájukat. A legnagyobb veszélyt is ők jelentik.

Fájl-indítás vírusok megfertőzik a lemezek rendszerindító szektorait és az alkalmazási programfájlokat.

Rendszervírusok behatolni rendszermodulokés sofőrök perifériás eszközök, befolyásolja a tolmácsprogramokat.

Hálózati féreg

Hálózati féreg- terjedő rosszindulatú program típusa hálózati csatornák, amelyek képesek önállóan felülkerekedni az automatizált és számítógépes hálózatok védelmi rendszerein, valamint magukról olyan másolatokat készíteni és továbbítani, amelyek nem mindig esnek egybe az eredetivel, és egyéb káros hatásokat is kifejtenek.

Hálózati féreg- terjedő rosszindulatú program típusa hálózati csatornák, amelyek képesek önállóan felülkerekedni az automatizált és számítógépes hálózatok védelmi rendszerein, valamint magukról olyan másolatokat készíteni és továbbítani, amelyek nem mindig esnek egybe az eredetivel, és egyéb káros hatásokat is kifejtenek.

A vírusokhoz hasonlóan a férgek életciklusa bizonyos szakaszokra osztható:

- Rendszerbehatolás.

- Aktiválás.

- Keresd az "áldozatokat".

- Másolatok előkészítése.

- A másolatok terjesztése.

Az 1. és 5. szakasz általában szimmetrikus, és elsősorban a használt protokollok és alkalmazások jellemzik őket.

A 4. szakasz - a másolatok elkészítése - gyakorlatilag nem különbözik a vírusszaporodás folyamatának hasonló szakaszától. A vírusmásolatok elkészítésével kapcsolatban elmondottak a férgek módosítása nélkül is érvényesek.

A rendszerbe való behatolás szakaszában a férgeket főként a használt protokollok típusa szerint osztják fel:

- Hálózati férgek- internetes protokollokat használó férgek és helyi hálózatok. Általában az ilyen típusú férgek úgy terjednek, hogy bizonyos alkalmazásokat a tcp/ip protokollverem alapvető csomagjainak helytelen kezelésére használnak.

- Levélférgek- férgek, amelyek e-mail üzenetek formájában terjednek.

- IRC férgek- IRC (Internet Relay Chat) csatornákon keresztül terjedő férgek.

- P2P férgek- peer-to-peer fájlmegosztó hálózatokon keresztül terjedő férgek.

- IM férgek- olyan férgek, amelyek azonnali üzenetküldő rendszereket (IM, Instant Messenger - ICQ, MSN Messenger, AIM stb.) használnak a terjedéshez

trójai

trójai(Trójai faló) egy olyan rosszindulatú program, amelynek fő célja az, hogy káros hatásokat okozzon a számítógépes rendszerben. A trójaiakat a saját másolataik létrehozására szolgáló mechanizmus hiánya jellemzi. Egyes trójaiak képesek önállóan leküzdeni a számítógépes védelmi rendszereket, hogy behatoljanak és megfertőzzék a rendszert. IN általános eset, egy trójai egy vírussal vagy féreggel együtt kerül be a rendszerbe a felhasználó gondatlan cselekedetei vagy egy támadó aktív tevékenysége következtében.

A trójaiak reprodukciós és terjesztési funkcióinak hiánya miatt életciklusuk rendkívül rövid - mindössze három szakaszból áll:

- Számítógép behatolás.

- Aktiválás.

- A hozzárendelt funkciók végrehajtása.

Ez természetesen nem jelenti azt, hogy a trójaiak élettartama rövid. Éppen ellenkezőleg, egy trójai hosszú ideig észrevétlen maradhat a számítógép memóriájában anélkül, hogy bármilyen módon felfedné jelenlétét, amíg a vírusirtó eszközök fel nem észlelik.

A trójaiak általában a következő két módszer valamelyikével oldják meg a felhasználó számítógépére való behatolás problémáját.

- Álca.

- Együttműködés vírusokkal és férgekkel.

- Keyloggers.

- Jelszótolvajok.

- Távirányító segédprogramok.

- Sraffozások (hátsó ajtó).

- Névtelen smtp szerverek és proxy-k.

- Tárcsázó segédprogramok.

- Böngészőbeállítások módosítói.

- Logikai bombák.

A férgek és vírusok ugyanarra képesek, mint a trójaiak. A megvalósítás szintjén ezek lehetnek egyedi trójai komponensek vagy beépített funkciók. Ezenkívül széles körben elterjedt természetük miatt a vírusokat és férgeket a rosszindulatú tevékenységek egyéb formái is jellemzik:

- A kommunikációs csatornák túlterhelése.

- DDoS támadások.

- Adatvesztés.

- Szoftver hiba.

A destruktív akciók jelenléte egyáltalán nem kötelező kritérium a programkód vírusosnak minősítéséhez. Azt is meg kell jegyezni, hogy a vírus önmagában az önreplikáció során óriási károkat okozhat.

Copyright MBOU "Gymnasium No. 75", Kazan 2014

"Azt hiszem, számítógépes vírusokéletformának kell tekinteni. Ez sokat elmond az emberi természetről: az élet egyetlen formája, amelyet eddig létrehoztunk, csak pusztulást hoz. Saját képünkre és hasonlatosságunkra teremtjük az életet.” Stephen Hawking

"Azt hiszem, számítógépes vírusokéletformának kell tekinteni. Ez sokat elmond az emberi természetről: az élet egyetlen formája, amelyet eddig létrehoztunk, csak pusztulást hoz. Saját képünkre és hasonlatosságunkra teremtjük az életet.” Stephen Hawking

Tanulmány

Kutatási célok:

Kutatási célok:

feltárni a gimnáziumi tanárok tanulóinak tudásszintjét a biológiai és számítógépes vírusokról, a számítógépes és biológiai vírusok megelőzésének és leküzdésének módszereiről.

Tények

Tények

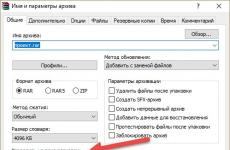

A rosszindulatú számítógépes programok egyik osztálya az úgynevezett zip bombák. Ezek .zip formátumú archív fájlok, amelyek mérete kicsomagoláskor többszörösére nő. Például az egyik leghíresebb zip bomba, a 42.zip mindössze 42 KB méretű, és az archívum 5 rétegű beágyazott archívumot tartalmaz, szintenként 16 fájllal. Az egyes fájlok mérete az utolsó szinten 4,3 GB, a teljes archívum pedig kicsomagolva 4,5 petabájtot foglal el. Az ilyen archívumok káros hatása az, hogy túlterhelik a rendszer erőforrásait vírusirtó vagy egyéb használat során rendszerprogramok, bár manapság minden tisztességes vírusirtó előre felismeri a bombákat, és nem próbálja meg a végéig kinyitni.

Az „I Love You” vírus (így hívták) a világ legpusztítóbb számítógépes vírusaként szerepelt a Guinness Rekordok Könyvében. Több mint 3 millió számítógéphez jutott el a bolygón, és a történelem legdrágábbja lett.

A statisztikák szerint a fejlett országokban minden harmadik internetező számítógépét évente legalább egyszer megtámadják számítógépes vírusok.

Izraelben működik egy vicces számítógépes vírus, amelyet állítólag az igazságszolgáltatás érdekében hoztak létre. Megkeresi az internetről illegálisan letöltött filmeket, zenéket és fényképeket a számítógépén, és megsemmisíti azokat. Érdekes módon, ha a felhasználó el akarja távolítani ezt a vírust a számítógépéről, pénzt kell fizetnie ezért a szolgáltatásért.

trójai faló

A trójaiak és a daánok háborúja azért kezdődött, mert Paris trójai herceg ellopta Spárta városából a gyönyörű görög Helénát. Férje, Menelaosz spártai király testvérével, Agamemnonnal görögök seregét gyűjtötte össze, és Trójába ment. A spártaiak a trójaiak ellen mentek.

A trójaiak és a daánok háborúja azért kezdődött, mert Paris trójai herceg ellopta Spárta városából a gyönyörű görög Helénát. Férje, Menelaosz spártai király testvérével, Agamemnonnal görögök seregét gyűjtötte össze, és Trójába ment. A spártaiak a trójaiak ellen mentek.

Tíz év kimerítő háború és ostrom után egy szép reggel a trójaiak, nem hittek a szemüknek, látták, hogy a görög tábor üres, a parton pedig egy hatalmas faló állt, amelyen dedikáló felirat volt: „Hála a jövőbeni biztonságos visszatérésért. otthon, az akhájok ezt az ajándékot Athénének ajánlják.

Laocoont pap, látva ezt a lovat, és ismerte a danaánok fortélyait, felkiáltott: „Bármi is legyen az, féljetek a danaánoktól, még azoktól is, akik ajándékot hoznak!” és lándzsáját a ló felé hajította. Azonban abban a pillanatban 2 hatalmas kígyó kúszott ki a tengerből és megölte Lakoont és két fiát, mivel maga Poszeidon isten akarta Trója elpusztítását.

Az ókori emberek nagy tisztelettel kezelték a szent ajándékokat, és Priamosz király döntése alapján a lovat behozták a városba, és az Athénének szentelt fellegvárban helyezték el. Amikor beköszöntött az éjszaka, a lóháton ülő fegyveres akhájok kiszálltak és megtámadták a város alvó lakóit. Így a lónak köszönhetően Tróját elfoglalták, és ezzel véget ért a trójai háború.

Aki vírusokat hoz létre

Az intézet szerint számítógépes biztonság, a vírusok szerzői általában 19-35 éves férfiak és nők, akiket rendkívüli képességeik jellemeznek, és általában a számítógépet választották szférául. szakmai tevékenységek. Jó néhány olyan esetet azonban feljegyeztek, amikor 12-15 éves tinédzserek hoztak létre vírusokat. A vírus szerzői egészen más indítékokból cselekszenek.

Az intézet szerint számítógépes biztonság, a vírusok szerzői általában 19-35 éves férfiak és nők, akiket rendkívüli képességeik jellemeznek, és általában a számítógépet választották szférául. szakmai tevékenységek. Jó néhány olyan esetet azonban feljegyeztek, amikor 12-15 éves tinédzserek hoztak létre vírusokat. A vírus szerzői egészen más indítékokból cselekszenek.

Számítógépes vírus- ez különleges számítógépes program, amely a szaporodási képességével tűnik ki. Ezenkívül a vírus károsíthatja vagy megsemmisítheti annak a felhasználónak az adatait, akinek nevében a fertőzött program elindul.

Egyes tapasztalatlan felhasználók vírusnak tekintik a kémprogramokat, a trójaiakat és még a spamet is.

Fokozatosan a vírusok terjedni kezdtek, és beágyazták a programok végrehajtható kódját, vagy más programokat váltottak fel. Egy ideig általánosan elfogadott volt, hogy a vírus, mint program, csak programokat képes megfertőzni, és a nem programokon végzett változtatások csak adatkárosodást jelentenek.

Később azonban a hackerek bebizonyították, hogy nem csak a futtatható kód lehet vírus. Megjelentek a kötegfájlok nyelvén írt vírusok, makróvírusok, amelyek makrók segítségével kerültek be az irodai programokba.

Aztán megjelentek a vírusok, amelyek kihasználták a bennük rejlő sebezhetőségeket népszerű programok segítségével terjednek speciális kód, amely be volt ágyazva az adatszekvenciába.

Az első számítógépes vírus születéséről számos változat létezik. De a tények alapján azt mondhatjuk, hogy Charles Babbage első számítógépén nem voltak vírusok, hanem a hetvenes évek közepén, IBM 360/370 volt már.

Az 1940-es években ismertté váltak Neumann János önreprodukáló matematikai automatákról szóló munkái. Ez tekinthető a számítógépes vírusok történetének kiindulópontjának. A következő években különböző tudósok számos tanulmányt végeztek Neumann gondolatainak tanulmányozására és fejlesztésére. Természetesen nem számítógépes vírus fejlesztésére, hanem a számítógépek képességeinek tanulmányozására, fejlesztésére törekedtek.

1962-ben az amerikai Bell Telephone Laboratories cégnél egy mérnökcsoport megalkotta a „Darwin” játékot. A játék lényege két olyan program szembesülése volt, amelyek reprodukciós, űrkutatási és romboló funkcióval rendelkeztek. Az nyert, akinek a programja törölte az ellenfél programjának összes példányát, és elfoglalta a csatateret.

De néhány éven belül világossá vált, hogy az önreplikálódó szerkezetek elmélete nem csak a mérnökök szórakoztatására használható.

A számítógépes vírusok rövid története

Manapság a számítógépes vírusokat általában három típusba sorolják:

Hagyományos viru c - amikor a számítógépbe kerül, reprodukálja önmagát, és problémákat okoz, például fájlok megsemmisítését. A legnagyobb kárt az I Love You vírus okozta 2000-ben – 8 milliárd dollárt.

« Férgek- a hálózaton keresztül bejutni a számítógépekbe, és rákényszeríteni az e-mail-elosztó programot, hogy a memóriában tárolt összes címre vírusos leveleket küldjön. A Blaster féreg 2003-ban több mint egymillió számítógépet tudott megfertőzni.

« trójai faló"- a program nem károsítja a számítógépet, de a rendszerbe kerülve hozzáférést biztosít a hackerek számára a számítógépen található összes információhoz, valamint a számítógép irányítását. 2002-ben a QAZ trójai program segítségével a hackereknek sikerült hozzáférniük a Microsoft programkódjaihoz.

1949 John von Naumann tudós kidolgozta az önreplikáló programok létrehozásának matematikai elméletét, amely a számítógépes vírusok létrehozásának első elmélete volt.

1950 Amerikai mérnökök egy csoportja játékot hoz létre: a programoknak el kell venniük egymástól a számítógépes helyet. Ezek a programok voltak a vírusok előfutárai.

1969 Először létre számítógépes hálózat ARPANET, amelyhez vezető amerikai kutatóközpontok és laboratóriumok számítógépei csatlakoztak.

1960-as évek vége. Megjelennek az első vírusok. Az első kitermelésre létrehozott vírus áldozata az Univax 1108 számítógép volt.

1974 Létrejött az ARPANET kereskedelmi analógja - a Telenet hálózat.

1975 Keresztül új hálózat Elterjedt a Creeper, a történelem első hálózati vírusa. Hogy semlegesítse, megírták az elsőt víruskereső program- A Reeper.

1979 A Xerox Kutatóközpont mérnökei létrehozták az első számítógépes férget.

1981 Apple számítógépek az Elk Cloner vírus által érintett, amely kalóz számítógépes játékokon keresztül terjed.

1983 A „számítógépes vírus” kifejezést először használták.

1986 Létrejött a Brain – az első vírus az IBM PC-hez.

1988 Létrejött egy „féreg”, amely masszívan fertőzött ARPANET.

1991 A VCS v 1.0 program készült, ami csak vírusok létrehozására szolgált.

1999 Első világjárvány. Vírus Méhfű Számítógépek tízezrei fertőződtek meg. Ez a vírusirtó iránti kereslet megugrását idézte elő.

2000. május. Vírus I Love You!, számítógépek millióit éri el néhány óra alatt.

2002 David Smith programozót börtönbüntetésre ítélték.

2003 Új sebességrekordot döntött a „Slammer” féreg, amely 10 perc alatt 75 ezer számítógépet fertőzött meg.

A számítógépes vírus meghatározása történelmileg problematikus kérdés, mivel meglehetősen nehéz megadni világos meghatározás vírus, amely csak a vírusokra jellemző tulajdonságokat vázolja fel, és nem érint másokat szoftverrendszerek. Éppen ellenkezőleg, ha a vírust bizonyos tulajdonságokkal rendelkező programként határozzuk meg, szinte azonnal találhatunk példát olyan vírusra, amely nem rendelkezik ilyen tulajdonságokkal.

A számítógépes vírus meghatározásával kapcsolatos másik probléma abban rejlik, hogy ma a vírus legtöbbször nem „hagyományos” vírust jelent, hanem szinte bármilyen rosszindulatú programot. Ez terminológiai zavarokhoz vezet, amit tovább bonyolít, hogy szinte minden modern vírusirtó képes észlelni az ilyen típusú kártevőket, így a „malware-virus” asszociáció egyre stabilabb.

Osztályozás

Jelenleg nem létezik egységes rendszer A vírusok osztályozása és elnevezése, azonban a különböző forrásokban különböző osztályozásokat találhat, ezek közül néhány:

A vírusok osztályozása a fertőzés módja szerint

Rezidens

Az ilyen vírusok, miután megszerezték az irányítást, így vagy úgy a memóriában maradnak, és folyamatosan keresik az áldozatokat, amíg le nem zárják a környezetet, amelyben végrehajtják. Az áttéréssel Windows probléma A memóriában maradás már nem releváns: szinte az összes vírus végrehajtásra került Windows környezet, valamint a környezetben Microsoft alkalmazások Az Office rezidens vírusok. Ennek megfelelően a rezidens attribútum csak a fájl DOS-vírusokra alkalmazható. Nem rezidens létezése Windows vírusok talán, de a gyakorlatban ritka kivételt képeznek.

Nem rezidens

Az ellenőrzés megszerzése után egy ilyen vírus egyszeri keresést végez az áldozatok után, majd átadja az irányítást a hozzá társított objektumnak (a fertőzött objektumnak). Ez a fajta vírus magában foglalja a script vírusokat.

A vírusok osztályozása hatásfok szerint

Ártalmatlan

A számítógép működését semmilyen módon nem befolyásoló vírusok (kivéve, ha terjedésük következtében csökkentik a szabad memória mennyiségét a lemezen);

Nem veszélyes

Vírusok, amelyek nem zavarják a számítógép működését, de csökkentik a szabad RAM és a lemezmemória mennyiségét, az ilyen vírusok műveletei bizonyos grafikus ill hanghatások;

Veszélyes

Vírusok, amelyek különféle problémákat okozhatnak a számítógéppel;

Nagyon veszélyes

Vírusok, amelyek hatása programok elvesztéséhez, adatok megsemmisüléséhez és információk törléséhez vezethet a lemez rendszerterületein.

A vírusok osztályozása álcázási módszerrel

Álcázási másolatok készítésekor a következő technológiák használhatók:

Titkosítás- a vírus két funkcionális részből áll: magából a vírusból és a kódolóból. A vírus minden példánya egy titkosítóból, egy véletlenszerű kulcsból és magából a vírusból áll, ezzel a kulccsal titkosítva.

Metamorfizmus- a vírus különböző másolatainak készítése parancsblokkok ekvivalensre cseréjével, kódrészletek cseréjével, „szemét” parancsok beszúrásával jelentős kódrészletek közé, amelyek gyakorlatilag semmit sem csinálnak.

Titkosított vírus

Ez egy vírus, amely egyszerű véletlenszerű kulcsú titkosítást és megváltoztathatatlan titkosítót használ. Az ilyen vírusokat a titkosítási aláírás könnyen felismeri.

Ransomware vírus

A legtöbb esetben a ransomware vírus e-mailben érkezik csatolmányként a felhasználó számára ismeretlen személytől, esetleg egy jól ismert bank vagy működő nagy szervezet nevében. A levelek olyan fejlécekkel érkeznek, mint: „Egyeztetési jelentés...”, „A bankkal szemben fennálló tartozása...”, „Regisztrációs adatok ellenőrzése”, „Önéletrajz”, „Folyószámla zárolása” és így tovább. A levél mellékletet tartalmaz olyan dokumentumokkal, amelyek megerősítik a levél fejlécében vagy törzsében közölt tényt. Amikor megnyitja ezt a mellékletet, azonnal elindul egy ransomware vírus, amely csendesen és azonnal titkosítja az összes dokumentumot. A felhasználó úgy észleli a fertőzést, hogy látja, hogy az összes korábban ismerős ikonnal rendelkező fájl most ismeretlen típusú ikonokkal jelenik meg. A bűnöző pénzt fog követelni a visszafejtésért. De gyakran még a támadó fizetése után is elhanyagolható az esély az adatok helyreállítására.

A rosszindulatú e-mail mellékletek leggyakrabban a .zip, .rar, .7z formátumú archívumokban találhatók. És ha a fájlkiterjesztések megjelenítési funkciója le van tiltva a számítógépes rendszerbeállításokban, akkor a felhasználó (a levél címzettje) csak olyan fájlokat fog látni, mint a „Document.doc”, „Act.xls” és hasonlók. Más szóval, a fájlok teljesen ártalmatlannak tűnnek. De ha engedélyezi a fájlkiterjesztések megjelenítését, akkor azonnal látni fogja, hogy ezek nem dokumentumok, hanem végrehajtható programok vagy parancsfájlok, például „Document.doc.exe” vagy „Act. xls.js”. Az ilyen fájlok megnyitásakor nem a dokumentum nyílik meg, hanem egy ransomware vírus indul el. Ez csak rövid lista a legnépszerűbb „veszélyes” fájlkiterjesztések: .exe, .com, .js, .wbs, .hta, .bat, .cmd. Ezért ha a felhasználó nem tudja, hogy mit küldtek neki a mellékletben, vagy a feladó nem ismerős, akkor valószínűleg a levél titkosító vírust tartalmaz.

A gyakorlatban előfordul, hogy egy közönséges Word-fájlt (.doc kiterjesztéssel) kapnak e-mailben, amelyben a szövegen kívül egy kép, egy hiperhivatkozás (az internet ismeretlen webhelyére mutató) vagy egy beágyazott található. OLE objektum. Ha rákattint egy ilyen tárgyra, azonnali fertőzés lép fel.

A titkosító vírusok 2013 óta egyre népszerűbbek. 2013 júniusában híres cég A McAfee nyilvánosságra hozott adatokat, amelyek szerint 2013 első negyedévében 250 000 egyedi példányt gyűjtöttek össze zsarolóvírus-vírusokról, ami több mint kétszerese a 2012 első negyedévében észlelt vírusok számának.

2016-ban ezek a vírusok új szintre léptek, megváltoztatva a működési elvet. 2016 áprilisában információ jelent meg a hálózaton egy új típusú ransomware vírusról, amely titkosítás helyett külön fájlokat, titkosítja a fájlrendszer MFT tábláját, ami ahhoz vezet, hogy az operációs rendszer nem tudja felismerni a lemezen lévő fájlokat, és valójában az egész lemez titkosítva van.

Polimorf vírus

Egy vírus, amely metamorf titkosítót használ a vírus törzsének véletlenszerű kulccsal történő titkosításához. Ebben az esetben a titkosító új másolatainak beszerzéséhez felhasznált információk egy része is titkosítható. Például egy vírus több titkosítási algoritmust is implementálhat, és új másolat létrehozásakor nemcsak a kódoló parancsait, hanem magát az algoritmust is megváltoztathatja.

A vírusok osztályozása élőhely szerint

Az „élőhely” a számítógép, az operációs rendszerek vagy alkalmazások rendszerterületeire utal, amelyek összetevőibe (fájlokba) a víruskód be van ágyazva. Élőhelyük alapján a vírusok a következőkre oszthatók:

- csomagtartó;

- fájlt

- makrovírusok;

- script vírusok.

A DOS-vírusok korszakában a hibrid file-boot vírusok gyakoriak voltak. Az operációs rendszerekre való hatalmas átállás után Windows család Maguk a csizmavírusok és az említett hibridek is gyakorlatilag eltűntek. Külön érdemes megjegyezni, hogy az adott operációs rendszer vagy alkalmazás környezetében való működésre tervezett vírusok hatástalannak bizonyulnak más operációs rendszerek és alkalmazások környezetében. Ezért azt a környezetet, amelyben képes végrehajtani, a vírus külön attribútumaként azonosítják. A fájlvírusok esetében ezek a DOS, Windows, Linux, MacOS, OS/2. Makróvírusokhoz – Word, Excel, PowerPoint, Office. Néha egy vírus az operációs rendszer vagy az alkalmazás egy adott verzióját igényli a megfelelő működéshez, ekkor az attribútum szűkebben van megadva: Win9x, Excel97.

Fájlvírusok

A fájlvírusok, amikor ilyen vagy olyan módon szaporodnak, bármely (vagy bármely) operációs rendszer fájlrendszerét használják. Azok:

- különféle módokon végrehajtható fájlokba vannak beágyazva (a vírus leggyakoribb típusa);

- duplikált fájlok létrehozása (kísérő vírusok);

- másolatokat készíteni magukról különböző könyvtárakban;

- használja a fájlrendszer felépítésének sajátosságait (link vírusok).

Minden, ami az internethez kapcsolódik, vírusvédelemre szorul: az észlelt vírusok 82%-a PHP, HTML és EXE kiterjesztésű fájlokban volt „rejtve”.

A rosszindulatú programok száma folyamatosan növekszik, és hamarosan járványos méreteket ölthet. A vírusok elterjedésének a digitális világban nincsenek határai, és ma már minden lehetőség mellett sem lehet semlegesíteni a bűnöző kiberközösség tevékenységét. Egyre nehezebb felvenni a harcot a képességeiket folyamatosan fejlesztő hackerekkel és vírusírókkal. Így a támadók megtanultak sikeresen elrejtőzni digitális csatornák a fenyegetések terjedése, ami sokkal nehezebbé teszi online mozgásuk nyomon követését és elemzését. A terjesztési útvonalak is változnak, míg korábban a kiberbűnözők preferálták email a vírusok terjesztésében ma a valós idejű támadások foglalnak el vezető szerepet. Megszaporodtak a rosszindulatú webalkalmazások is, amelyek több mint alkalmasnak bizonyultak kiberbűnözők támadására. Govind Rammurthy, az eScan MicroWorld vezérigazgatója és ügyvezető igazgatója szerint a mai hackerek megtanulták, hogy sikeresen kikerüljék a hagyományos antivírus-szignatúrák észlelését, amelyek számos okból kudarcra vannak ítélve, amikor a webes fenyegetések észleléséről van szó. Az eScan által vizsgált minták alapján a webes fenyegetések uralják a rosszindulatú programok kategóriáját. Az észlelt rosszindulatú programok 82%-a PHP, HTML és EXE, valamint MP3, CSS és PNG kiterjesztésű fájl – kevesebb, mint 1%.

Ez egyértelműen arra utal, hogy a hackerek az internetet választják, nem pedig a szoftveres sebezhetőséget használó támadásokat. A fenyegetések polimorf jellegűek, ami azt jelenti, hogy a rosszindulatú programok távolról hatékonyan újrakódolhatók, ami megnehezíti az észlelést. Ezért a fertőzés nagy valószínűsége többek között a webhelyek látogatásával jár. Az eScan MicroWorld szerint az elmúlt két hónapban több mint 20%-kal nőtt az átirányítási hivatkozások és a rejtett letöltések (meghajtónkénti letöltések) száma a feltört erőforrásokon. A közösségi hálózatok nagymértékben kibővítik a fenyegetések átadásának lehetőségét is.

Vegyünk például egy Facebookon keringő bannert, amely arra kérte a felhasználót, hogy változtassa meg az oldal színét pirosra, kékre, sárgára stb. A csábító szalaghirdetés tartalmazott egy linket, amely egy csaló webhelyre irányította a felhasználót. Ott a bűnözők kezébe került bizalmas információkat, amelyet illegális haszonszerzés céljából használtak fel vagy adtak el különböző internetes szervezeteknek. Így a hagyományos aláírásokon alapuló vírusirtók ma már hatástalanok, mivel nem tudnak valós időben megbízhatóan védekezni a webes fenyegetések ellen. Víruskereső, amely alapján felhő technológiákés a „felhőből” kap információt a fenyegetésekről, ezek a feladatok elérhető közelségben vannak.

Boot vírusok

A rendszerindító vírusok vagy a lemez indító szektorába (boot szektor), vagy a merevlemez rendszerindító betöltőjét tartalmazó szektorba (Master Boot Record) írják magukat, vagy az aktív rendszerindító szektorra állítják a mutatót. Ez a vírustípus az 1990-es években meglehetősen elterjedt volt, de gyakorlatilag eltűnt a 32 bites operációs rendszerekre való átállással és a hajlékonylemezek, mint az információcsere fő módszerének használatának elhagyásával. Elméletileg lehetséges, hogy olyan rendszerindító vírusok jelenhetnek meg, amelyek megfertőzik a CD-ket és az USB flash meghajtókat, de a mai napig nem észleltek ilyen vírusokat.

Makróvírusok

Sok táblázatos és grafikus szerkesztők, tervezőrendszerek, szövegszerkesztők saját makrónyelvekkel rendelkeznek az ismétlődő műveletek végrehajtásának automatizálására. Ezek a makrónyelvek gyakran összetett szerkezettel és gazdag parancskészlettel rendelkeznek. A makróvírusok az ilyen adatfeldolgozó rendszerekbe beépített makrónyelvű programok. A reprodukáláshoz az ebbe az osztályba tartozó vírusok a makrónyelvek képességeit használják, és segítségükkel átviszik magukat egy fertőzött fájlból (dokumentumból vagy táblázatból) másokba.

Script vírusok

A szkriptvírusok a makróvírusokhoz hasonlóan a fájlvírusok egy alcsoportját alkotják. Ezeket a vírusokat különféle szkriptnyelveken írják (VBS, JS, BAT, PHP stb.). Ezek vagy más parancsfájlokat (MS Windows vagy Linux parancs- és szolgáltatásfájlokat) fertőznek meg, vagy többkomponensű vírusok részei. Ezek a vírusok más formátumú (például HTML) fájlokat is megfertőzhetnek, ha szkriptek futtathatók bennük.

A vírusok osztályozása a fájlok megfertőzésének módja szerint

Felülírás

Ez a fertőzési mód a legegyszerűbb: a vírus saját kódot ír a fertőzött fájl kódja helyett, tönkretéve annak tartalmát. Természetesen ebben az esetben a fájl leáll, és nem kerül visszaállításra. Az ilyen vírusok nagyon gyorsan felfedik magukat, mivel az operációs rendszer és az alkalmazások meglehetősen gyorsan leállnak.

Vírus befecskendezése a fájl elejére

Így egy fertőzött fájl elindításakor a víruskód kap először ellenőrzést. Ebben az esetben a vírusok a program funkcionalitásának megőrzése érdekében vagy fertőtlenítik a fertőzött fájlt, újra lefuttatják, megvárják annak befejezését és újra írnak az elejére (esetenként ideiglenes fájlt használnak erre, amelyben a semlegesített fájl íródik), vagy állítsa vissza a programkódot a számítógép memóriájában, és állítsa be a szükséges címeket a törzsében (azaz az operációs rendszer működésének megkettőzése).

Vírus bejuttatása a fájl végére

A vírus fájlba való bejuttatásának legáltalánosabb módja az, hogy a vírust a fájl végéhez illeszti. Ebben az esetben a vírus úgy módosítja a fájl elejét, hogy a végrehajtandó fájlban található program első parancsai a vírusparancsok legyenek. Annak érdekében, hogy a vírus átvehesse az irányítást a fájl indításakor, módosítja a program kezdőcímét (belépési pont címét). Ehhez a vírus elvégzi a szükséges módosításokat a fájl fejlécében.

Vírus befecskendezése egy fájl közepébe

Számos módszer létezik a vírus bejuttatására a fájl közepére. A legegyszerűbb esetben a vírus a fájl egy részét a végére mozgatja, vagy „szétteríti” a fájlt, és beírja a kódját a szabad helyre. Ez a módszer nagymértékben hasonló a fent felsorolt módszerekhez. Egyes vírusok tömörítik az átvitt fájlblokkot, így a fertőzés során a fájl hossza nem változik.

A második a „cavity” módszer, amelyben a vírus a fájl nyilvánvalóan nem használt területeire íródik. A vírus átmásolható az EXE-fájlok fejlécének nem használt területeire, az EXE-fájlok szakaszai közötti „lyukakba”, vagy a népszerű fordítók szöveges üzenetterületére. Vannak vírusok, amelyek csak azokat a fájlokat fertőzik meg, amelyek valamilyen konstans bájttal feltöltött blokkokat tartalmaznak, és a vírus a kódját írja ki ilyen blokk helyett.

Ezenkívül vírushiba következtében előfordulhat, hogy egy vírust egy fájl közepére másolnak, amely esetben a fájl visszafordíthatatlanul megsérülhet.

Vírusok belépési pont nélkül

Külön meg kell jegyezni, hogy van egy meglehetősen kis csoport a vírusoknak, amelyek nem rendelkeznek „belépési ponttal” (EPO vírusok - Entry Point Obscuring vírusok). Ide tartoznak azok a vírusok, amelyek nem változtatják meg az EXE fájlok fejlécében szereplő kezdőpont címét. Az ilyen vírusok parancsot írnak, hogy a kódjukat a fájl közepére helyezzék át, és nem közvetlenül a fertőzött fájl indításakor kapják meg az irányítást, hanem akkor, amikor olyan eljárást hívnak meg, amely kódot tartalmaz a vírustörzsnek történő vezérlés átadásához. Sőt, ez az eljárás rendkívül ritkán hajtható végre (például amikor egy adott hibáról szóló üzenet jelenik meg). Ennek eredményeként a vírus évekig "aludhat" egy fájlban, és csak bizonyos korlátozott feltételek mellett szabadulhat fel.

Mielőtt a fájl közepén kiírná a kódjára való váltás parancsát, a vírusnak ki kell választania a „helyes” címet a fájlban – különben a fertőzött fájl megsérülhet. Számos ismert módja van annak, hogy a vírusok hogyan határozzák meg az ilyen címeket a fájlokon belül, például egy szekvencia keresése egy fájlban szabványos kód programozási nyelv eljárásfejlécei (C/Pascal), fájlkód szétszedése vagy importált függvények címeinek cseréje.

Társ vírusok

A kísérővírusok kategóriájába azok a vírusok tartoznak, amelyek nem változtatják meg a fertőzött fájlokat. Ezeknek a vírusoknak az a működési algoritmusa, hogy a fertőzött fájlhoz duplikált fájl jön létre, és amikor a fertőzött fájl elindul, ez a másolat, azaz a vírus kapja meg az irányítást.

A vírusoknak ebből a típusból Ide tartoznak azok, amelyek fertőzöttség esetén átnevezik a fájlt más névre, emlékeznek rá (a hosztfájl későbbi elindításához), és a fertőzött fájl neve alatt írják a kódjukat a lemezre. Például a NOTEPAD.EXE fájl neve NOTEPAD.EXD, a vírus pedig NOTEPAD.EXE néven kerül rögzítésre. Indításkor a vezérlő víruskódot kap, amely elindítja az eredeti NOTEPAD-ot.

Lehetnek más típusú társvírusok is, amelyek mások eredeti ötleteit vagy tulajdonságait használják fel. operációs rendszerek. Például a PATH kísérőtársak, amelyek saját másolatukat helyezik el a fő Windows könyvtárban, kihasználva azt a tényt, hogy ez a könyvtár az első a PATH listában, és Windows indítás Először is bele fog nézni. Számos számítógépes féreg és trójai program is használja ezt az önindító módszert.

Link vírusok

A linkvírusok nem változtatják meg a fájlok fizikai tartalmát, de amikor egy fertőzött fájl elindul, „kényszerítik” az operációs rendszert a kód végrehajtására. Ezt a célt a fájlrendszer szükséges mezőinek módosításával érik el.

Fájlférgek

A fájlférgek semmilyen módon nem társítják jelenlétüket egyetlen végrehajtható fájlhoz sem. Amikor reprodukálnak, egyszerűen átmásolják a kódjukat néhány lemezkönyvtárba, abban a reményben, hogy ezeket az új másolatokat a felhasználó egyszer elindítja. Néha ezek a vírusok „speciális” elnevezéseket adnak másolataiknak, hogy a felhasználót a saját példányuk futtatására ösztönözzék – például INSTALL.EXE vagy WINSTART.BAT.

Egyes fájlférgek képesek másolatokat írni magukról archívumba (ARJ, ZIP, RAR). Mások a fertőzött fájl BAT-fájlokban történő futtatására írják ki a parancsot.

OBJ-, LIB-vírusok és vírusok a forrásszövegekben

A fordítókönyvtárakat, objektummodulokat és programok forráskódjait megfertőző vírusok meglehetősen egzotikusak és gyakorlatilag ritkák. Összesen körülbelül egy tucat van belőlük. Az OBJ és LIB fájlokat megfertőző vírusok objektummodul vagy könyvtár formátumban írják bele kódjukat. A fertőzött fájl ezért nem futtatható, és jelenlegi állapotában nem képes tovább terjeszteni a vírust. Az „élő” vírus hordozója egy COM vagy EXE fájl, amelyet a fertőzött OBJ/LIB fájl más objektummodulokkal és könyvtárakkal való összekapcsolása során szereztek meg. Így a vírus két szakaszban terjed: az első szakaszban az OBJ/LIB fájlokat fertőzik meg, a második szakaszban (linkelés) egy működő vírust kapnak.

A programok forráskódjainak megfertőzése a korábbi terjesztési módszer logikus folytatása. Ebben az esetben a vírus hozzáadja a forráskódját a forrásszövegekhez (ebben az esetben a vírusnak tartalmaznia kell a törzsében), vagy a hexadecimális kiíratását (ami technikailag egyszerűbb). A fertőzött fájl csak fordítás és linkelés után képes tovább terjeszteni a vírust.

Terítés

A férgekkel (hálózati férgek) ellentétben a vírusok nem használnak hálózati szolgáltatások hogy behatoljon más számítógépekbe. A vírus másolata eléri távoli számítógépek csak akkor, ha a fertőzött objektumot valamilyen okból, a vírus működésétől függetlenül aktiválják egy másik számítógépen, például:

- a hozzáférhető lemezek megfertőzésekor a vírus behatolt a hálózati erőforráson található fájlokba;

- a vírus lemásolta magát cserélhető adathordozó vagy fertőzött fájlokat;

- felhasználó elküldte email fertőzött melléklettel.

A Kaspersky Lab szakemberei 2012 nyarán összeállították a 15 legjelentősebb kártevő program listáját, amelyek nyomot hagytak a történelemben:

- 1986 Brian – az első számítógépes vírus; úgy terjedt, hogy saját kódot írt a hajlékonylemezek rendszerindító szektorába.

- 1988 A Morris féreg az internetre csatlakozó számítógépek körülbelül 10%-át (azaz körülbelül 600 számítógépet) fertőzte meg.

- 1992 Michelangelo az első vírus, amely felkeltette a média figyelmét.

- 1995 Concept – az első makrovírus.

- 1999 Melissa elindította a rosszindulatú programok tömeges terjesztésének korszakát, amely globális járványokhoz vezetett.

- 1999. április 26-án történt az első globális számítógépes katasztrófa. A programozók talán nem ijesztgették meg gyermekeiket a csernobili vagy a CIH vírussal. Különböző források szerint a világon körülbelül félmillió számítógép érintett, és a vírusjárványok következményei még soha nem voltak ekkora léptékűek és ilyen súlyos veszteségekkel jártak.

- 2003 Slammer – fájl nélküli féreg, amely széles körben elterjedt járványt okozott az egész világon.

- 2004 Cabir – az első kísérleti vírus a Symbian számára; Bluetooth-on keresztül terjesztve.

- A 2006 Leap az első vírus a Mac OSX platformon.

- 2007 Storm Worm – először használt elosztott parancs- és vezérlőkiszolgálókat a fertőzött számítógépek kezelésére.

- 2008 Koobface – az első vírus, amely kifejezetten a felhasználókat támadja közösségi hálózat Facebook.

- 2008 A Conficker egy számítógépes féreg, amely a történelem egyik legnagyobb járványát okozta, melynek következtében több mint 200 országban fertőződtek meg cégek, otthoni felhasználók és kormányzati szervezetek számítógépei.

- 2010 FakePlayer – SMS trójai Android okostelefonokhoz.

- A 2010 Stuxnet egy féreg, amelyet a SCADA (Supervisory Control And Data Acquisition) rendszerek elleni célzott támadás végrehajtására használtak, ezzel a kiberhadviselés korszakának kezdetét.

- A 2011 Duqu egy kifinomult trójai program, amely ipari létesítményekből gyűjt információkat.

- 2012 Flame – nehéz rosszindulatú program, amelyet számos országban aktívan használnak kiberfegyverként. A rosszindulatú program összetettsége és funkcionalitása meghaladja az összes korábban ismert fenyegetéstípust.

Panda Security: Vírusrangsor 2010

- Gonosz Mac szerelmese: így hívják a távoli elérésű programot Hellraiser.A (HellRaiser.A) félelmetes néven. Csak üt Mac rendszerekés felhasználói engedély szükséges a számítógépre történő telepítéshez. Ha az áldozat telepíti, a program teljes értékű lesz távoli hozzáférés a számítógéphez, és számos funkciót tud majd végrehajtani... egészen a meghajtó kinyitásáig!

- Irgalmas szamaritánus: Bizonyára néhányan már sejtették, miről beszélünk... Ez a Bredolab.Y fájl. A Microsoft támogatási üzenetének álcázva azt mondja, hogy sürgősen telepítenie kell egy új biztonsági javítást az Outlookhoz... De légy óvatos! Ha letölti a javasolt fájlt, egy hamis biztonsági eszköz automatikusan települ a számítógépére, amely figyelmezteti Önt, hogy rendszere fertőzött, és biztonsági megoldást kell vásárolnia a vírus elleni küzdelemhez. Ha fizet a felajánlott programért, azt természetesen soha nem kapja meg, nem oldja meg a problémáját, és nem kapja vissza a pénzét.

- Az év nyelvésze: Kétségtelenül nehéz idők járnak... A hackerek pedig egyre inkább kénytelenek alkalmazkodni az új trendekhez, és mindent megtesznek, hogy elkapják következő áldozatukat. Az, hogy mennyi ideig hajlandók megtéveszteni a felhasználókat, nem ismer határokat! Ehhez még idegen nyelvek tanulására is készek. Ezért úgy döntöttünk, hogy az „Év nyelvésze” kategóriában az MSNWorm.IE nevű vírusnak ítéljük oda a díjat. Ez az önmagában semmi különös vírus üzenetküldő programokon keresztül terjed, fotónézésre hívja a felhasználókat... 18 nyelven! Bár a smiley a végén marad az univerzális „:D”...

Tehát, ha szeretné tudni, hogyan kell mondani „Nézd meg a fényképet” egy másik nyelven, ez a lista időt takarít meg:

- A legbátrabb: 2010-ben a Stuxnet.A kapta ezt a díjat. Ha lenne egy filmzene ehhez a fenyegetéshez, az valami olyasmi lenne, mint a "Mission: Impossible" vagy a "Saint". Ezt a rosszindulatú kódot a felügyeleti ellenőrzési és adatgyűjtő rendszerek megtámadására fejlesztették ki, pl. a kritikus infrastruktúrákon. A féreg a Microsoft USB biztonsági hibáját használja ki, hogy hozzáférjen az atomerőművek magjához... Úgy hangzik, mint egy hollywoodi film cselekménye!

- A legbosszantóbb: Emlékszel, milyenek voltak régen a vírusok? Miután egyszer megfertőzték a számítógépet, folyamatosan azt kérdezik: „Biztosan ki akar lépni a programból? - Nem igazán?" A válaszodtól függetlenül újra és újra ugyanaz a kérdés jelent meg: „Biztosan ki akarsz lépni a programból?”, amely képes akár egy szentet is feldühíteni... Pontosan így működik 2010 legidegesítőbb férge, Oscarbot.YQ, művek. A telepítés után elkezdhet imádkozni, meditálni vagy jógapózban ülni, mert az megőrjít. Minden alkalommal, amikor megpróbálja bezárni a programot, megjelenik egy ablak egy újabb kérdéssel, és még egy, és még egy... A legbosszantóbb az, hogy ez elkerülhetetlen.

- A legbiztonságosabb féreg: Clippo.A. Ez a név néhány felhasználót a Clippy névre emlékeztethet – ez a Microsoft Office asszisztens beceneve egy iratkapocs formájában. Ez a legbiztonságosabb az összes létező féreg közül. Miután telepítette a számítógépére, minden dokumentumot jelszóval véd. Így amikor a felhasználó megpróbálja újra megnyitni a dokumentumot, jelszó nélkül nem tudja megtenni. Miért csinálja ezt a vírus? A legérdekesebb az, hogy pont ilyen! Senki sem kínál jelszót vagy vírusirtót. Ez csak azért van, hogy idegesítsen. A fertőzött felhasználók számára azonban ez egyáltalán nem vicces, mert... a fertőzésnek nincsenek látható tünetei.

- A válság áldozata: Ramsom.AB. A gazdasági válság sok embert érintett világszerte, köztük a kiberbűnözőket is. Néhány évvel ezelőtt az úgynevezett „ransomware” (a számítógépet lezáró és váltságdíjat kérő vírusok) több mint 300 dollárt követelt a zárolás feloldásáért. Most, a válság, a recesszió és a számítógépes csalók közötti verseny miatt az áldozatoknak mindössze 12 dollárért kínálják vissza a számítógépüket. Nehéz idők jöttek... Szinte sajnálom a hackereket.

- A leggazdaságosabb: 2010-ben ebben a kategóriában a SecurityEssentials2010 lett a győztes (természetesen egy hamisítvány, nem a hivatalos MS antivírus). Ez a rosszindulatú kód úgy működik, mint bármely más hamis víruskereső. Tájékoztatja a felhasználót, hogy számítógépét vírusok támadták meg, és csak ennek a vírusirtónak a megvásárlásával menthető meg. A hamis vírusirtó kialakítása nagyon meggyőző: az üzenetek és az ablakok nagyon hihetőnek tűnnek. Szóval légy óvatos! És ne fogadd el a szavamat.