Hol használják a biometrikus biztonságot? Az arc geometriáján alapuló hitelesítés. Írisz hitelesítés

Andrej Borzenko

A fogvatartott személyazonosságának megállapítása érdekében

a rendőrnek elege volt

csak nézz a szemébe.

Újságokból

A számítógépes hálózatok fejlődésével és az automatizálás bővülésével az információ értéke folyamatosan növekszik. Az államtitkokat, a high-tech know-how-t, a kereskedelmi, jogi és orvosi titkokat egyre inkább egy számítógépre bízzák, amely általában a helyi és vállalati hálózatokhoz kapcsolódik. A globális internet népszerűsége egyrészt óriási lehetőségeket nyit meg az e-kereskedelem előtt, másrészt megköveteli a megbízhatóbb biztonsági intézkedések iránti igényt a vállalati adatok külső hozzáféréstől való védelmére. Manapság egyre több vállalat szembesül azzal, hogy meg kell akadályozni a rendszereihez való jogosulatlan hozzáférést, és meg kell védeni az e-business tranzakciókat.

Szinte a 90-es évek végéig a felhasználó személyre szabásának fő módja az volt, hogy jelezze az övét hálózat neveés jelszót. Az igazságosság kedvéért meg kell jegyezni, hogy ezt a megközelítést még mindig sok intézmény és szervezet követi. A jelszóhasználattal járó veszélyek jól ismertek: a jelszavakat elfelejtik, rossz helyen tárolják, végül pedig egyszerűen ellophatják őket. Egyes felhasználók papírra írják jelszavaikat, és ezeket a megjegyzéseket a munkaállomásuk közelében tartják. Ahogy a csoportok beszámolnak információs technológia Sok vállalatnál a támogatási hívások többsége elfelejtett vagy lejárt jelszavakhoz kapcsolódik.

Köztudott, hogy a rendszer megtéveszthető valaki más nevének megadásával. Ehhez csak néhány azonosító információt kell tudnia, amely a biztonsági rendszer szempontjából egyetlen személy birtokában van. A támadó, aki céges alkalmazottnak adja ki magát, minden rendelkezésre álló erőforrást a rendelkezésére bocsát ennek a felhasználónak jogkörének megfelelően és munkaköri kötelezettségek. Az eredmény különféle jogellenes cselekmények lehetnek, kezdve az információlopástól a teljes információs komplexum letiltásáig.

A hagyományos azonosító eszközök fejlesztői már szembesültek azzal a ténnyel szabványos módszerek nagyrészt elavultak. A probléma különösen az, hogy a hagyományos megkülönböztetés a fizikai hozzáférés-vezérlés és az információ-hozzáférés szabályozása között már nem tartható. Végül is a szerverhez való hozzáféréshez néha egyáltalán nem szükséges belépni a helyiségbe, ahol az található. Ennek oka az elosztott számítástechnika átfogóvá vált koncepciója, amely egyszerre ötvözi a kliens-szerver technológiát és az internetet. A probléma megoldásához gyökeresen új, új ideológián alapuló módszerekre van szükség. A tanulmányok azt mutatják, hogy a vállalati adatokhoz való jogosulatlan hozzáférés esetén a kár több millió dollárra tehető.

Van kiút ebből a helyzetből? Kiderült, hogy van, és már régóta. Csupán arról van szó, hogy a rendszerhez való hozzáféréshez olyan azonosítási módszereket kell használni, amelyek nem működnek a hordozójuktól elszigetelten. Ezt a követelményt az emberi test biometrikus jellemzői teljesítik. A modern biometrikus technológiák lehetővé teszik egy személy azonosítását fiziológiai és pszichológiai jellemzők alapján. A biometrikus adatokat egyébként nagyon régóta ismeri az emberiség – már az ókori egyiptomiak is használták a magasság szerinti azonosítást.

A biometrikus azonosítás alapjai

Fő cél biometrikus azonosítás Olyan regisztrációs rendszer létrehozása, amely rendkívül ritkán tiltja meg a jogos felhasználók hozzáférését, ugyanakkor teljesen kizárja a számítógépes információtárolókba való jogosulatlan belépést. A jelszavakhoz és kártyákhoz képest egy ilyen rendszer sokkal megbízhatóbb védelmet nyújt: a saját testet ugyanis nem lehet elfelejteni vagy elveszíteni. Egy objektum biometrikus felismerése az objektum fiziológiai vagy pszichológiai jellemzőinek a rendszeradatbázisban tárolt jellemzőivel való összehasonlításán alapul. Hasonló folyamat folyamatosan megy végbe az emberi agyban, lehetővé téve például, hogy felismerje szeretteit, és megkülönböztesse őket az idegenektől.

A biometrikus technológiák két nagy kategóriába sorolhatók - fiziológiai és pszichológiai (viselkedési). Az első esetben olyan jellemzőket elemeznek, mint az arcvonások, a szem szerkezete (retina vagy írisz), az ujjak paraméterei (papilláris vonalak, domborzat, ízületek hossza stb.), tenyér (lenyomata vagy topográfiája), kézforma, érmintázat. a csuklón vagy hőképen. A pszichológiai jellemzők a személy hangja, aláírásának jellemzői, az írás dinamikus paraméterei és a billentyűzetről történő szövegbevitel jellemzői.

Az adott helyzetben legmegfelelőbb módszer kiválasztását számos tényező befolyásolja. A javasolt technológiák hatékonysága különbözik, és költségük a legtöbb esetben egyenesen arányos a megbízhatóság szintjével. Így a speciális berendezések használata néha több ezer dollárral növeli az egyes munkahelyek költségeit.

Az élettani jellemzők, mint például az ujj papilláris mintázata, a tenyér geometriája vagy a szem íriszének mintázata (modellje), az ember állandó fizikai jellemzői. Ez a fajta mérés (ellenőrzés) gyakorlatilag változatlan, akárcsak maguk az élettani jellemzők. A viselkedési jellemzőket, például az aláírást, a hangot vagy a billentyűs kézírást mind az ellenőrzött cselekvések, mind a kevésbé kontrollálható pszichológiai tényezők befolyásolják. Mivel a viselkedési jellemzők idővel változhatnak, a regisztrált biometrikus mintát minden használatkor frissíteni kell. A viselkedési jellemzőken alapuló biometrikus adatok olcsóbbak és kevésbé jelentenek veszélyt a felhasználókra; De a személy azonosítása fiziológiai jellemzők alapján pontosabb és nagyobb biztonságot nyújt. Mindenesetre mindkét módszer lényegesen magasabb szintű azonosítást biztosít, mint a jelszavak vagy a kártyák.

Fontos megjegyezni, hogy minden biometrikus hitelesítési eszköz ilyen vagy olyan formában használja az egyén bizonyos tulajdonságainak statisztikai tulajdonságait. Ez azt jelenti, hogy alkalmazásuk eredményei valószínűségi jellegűek, és időről időre változnak. Ezenkívül az összes ilyen eszköz nem mentes a hitelesítési hibáktól. Kétféle hiba létezik: hamis visszautasítás (nem ismertek fel valaki mást) és hamis beismerés (mást engedtek át). Azt kell mondanunk, hogy ezt a témát a radar kialakulása óta jól tanulmányozták a valószínűségszámításban. A hibák hitelesítési folyamatra gyakorolt hatását a téves elutasítás, illetve a téves befogadás átlagos valószínűségének összehasonlításával értékelik. Amint a gyakorlat azt mutatja, ez a két valószínűség inverz összefüggéssel van kapcsolatban, azaz. Amikor megpróbálja szigorítani az irányítást, megnő annak a valószínűsége, hogy valaki mást nem enged be a rendszerbe, és fordítva. Így minden esetben valamilyen kompromisszumot kell keresni. A szakértők legpesszimistább értékelése szerint is azonban minden összehasonlításban a biometrikus adat nyer, mivel lényegesen megbízhatóbb, mint a többi létező hitelesítési módszer.

A hatékonyság és az ár mellett a vállalatoknak azt is figyelembe kell venniük, hogy az alkalmazottak hogyan reagálnak a biometrikus adatokra. Az ideális rendszernek könnyen használhatónak, gyorsnak, nem feltűnőnek, kényelmesnek és társadalmilag elfogadhatónak kell lennie. A természetben azonban semmi sem ideális, és a kifejlesztett technológiák mindegyike csak részben felel meg a teljes követelményrendszernek. De még a legkényelmetlenebb és legnépszerűtlenebb eszközök is (például a retina azonosítása, amelyet a felhasználók szemük védelmével minden lehetséges módon igyekeznek elkerülni) kétségtelen előnyökkel járnak a munkáltató számára: demonstrálják, hogy a cég kellő figyelmet fordít a biztonsági kérdésekre.

A biometrikus eszközök fejlesztése több irányban halad, de közös jellemzőjük a ma felülmúlhatatlan biztonság, a jelszó- és kártyavédelmi rendszerek hagyományos hátrányainak hiánya, valamint a nagy megbízhatóság. A biometrikus technológiák sikerei eddig főként azokhoz a szervezetekhez köthetők, ahol parancsra vezetik be, például a védett területekre való bejutás ellenőrzésére vagy a rendvédelmi szervek figyelmét felkeltő személyek azonosítására. A vállalati felhasználók a jelek szerint még nem értik teljesen a biometrikus adatokban rejlő lehetőségeket. A vállalatvezetők gyakran tétováznak a biometrikus rendszerek bevezetésével, mert attól tartanak, hogy a mérések esetleges pontatlanságai megtagadják a felhasználóktól a jogosultságukat. Ennek ellenére az új technológiák egyre inkább behatolnak a vállalati piacra. Már ma is több tízezer olyan számítógépes helyszín, tárolóhelyiség, kutatólaboratórium, vérbank, bankautomata és katonai létesítmény létezik, amelyekhez való hozzáférést az egyén egyedi fiziológiai vagy viselkedési sajátosságait vizsgáló eszközök vezérlik.

Hitelesítési módszerek

Mint ismeretes, a hitelesítés magában foglalja egy alany hitelességének ellenőrzését, amely elvileg nemcsak személy lehet, hanem szoftveres folyamat. Általánosságban elmondható, hogy az egyének hitelesítése a benne tárolt információk bemutatásával lehetséges különféle formák. Lehetne:

- jelszó, személyi szám, kriptográfiai kulcs, a hálózaton lévő számítógép hálózati címe;

- intelligens kártya, elektronikus kulcs;

- a felhasználó megjelenése, hangja, íriszmintája, ujjlenyomata és egyéb biometrikus jellemzői.

A hitelesítés lehetővé teszi, hogy ésszerűen és megbízhatóan megkülönböztesse a benn található információkhoz való hozzáférési jogokat közös használat. Másrészt azonban felmerül a probléma ezen információk integritásának és megbízhatóságának biztosításával. A felhasználónak biztosnak kell lennie abban, hogy megbízható forrásból fér hozzá az információhoz, és ez adott információt megfelelő szankciók nélkül nem módosították.

Az egy az egyhez egyezés (egy attribútum) megtalálását ellenőrzésnek nevezzük. Ez a módszer gyors és igényes minimális követelmények a számítógép számítási teljesítményéhez. De az egy a többhez keresést azonosításnak nevezik. Egy ilyen algoritmus megvalósítása általában nemcsak nehéz, hanem költséges is. Napjainkban olyan biometrikus eszközök lépnek be a piacra, amelyek olyan egyéni emberi jellemzőket használnak, mint az ujjlenyomatok, az arcvonások, az írisz és a retina, a tenyérforma, a hang, a beszéd és az aláírás jellemzői a számítógép-felhasználók ellenőrzésére és azonosítására. A tesztelés és a próbaüzem szakaszában léteznek olyan rendszerek, amelyek lehetővé teszik a felhasználók hitelesítését az arc hőtere, a kéz ereinek mintázata, a testszag, a bőr hőmérséklete és még a fül alakja alapján is.

Bármely biometrikus rendszer lehetővé teszi egy bizonyos minta felismerését és a felhasználó meghatározott fiziológiai vagy viselkedési jellemzőinek hitelességének megállapítását. Logikusan egy biometrikus rendszer két modulra osztható: egy regisztrációs modulra és egy azonosító modulra. Az első feladata a rendszer betanítása egy adott személy azonosítására. A regisztrációs szakaszban a biometrikus szenzorok letapogatják a személy szükséges fiziológiai vagy viselkedési jellemzőit, és digitális reprezentációt készítenek róluk. Egy speciális modul dolgozza fel ezt az ábrázolást, hogy kiemelje a jellegzetes vonásokat, és egy kompaktabb és kifejezőbb reprezentációt generáljon, amelyet sablonnak neveznek. Egy arckép esetében ilyen jellemző tulajdonság lehet a szem, az orr és a száj mérete és egymáshoz viszonyított helyzete. A biometrikus rendszer adatbázisa minden felhasználóhoz egy sablont tárol.

Az azonosítási modul feladata egy személy felismerése. Az azonosítás szakaszában a biometrikus érzékelő felveszi az azonosítandó személy jellemzőit, és ezeket a jellemzőket azonossá alakítja. digitális formátumban, amely a sablont tárolja. Az eredményül kapott mintát a rendszer összehasonlítja a tárolt mintával, hogy megállapítsa, hogy a minták egyeznek-e egymással.

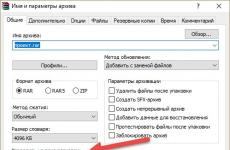

Például OS-ben Microsoft Windows A felhasználói hitelesítéshez két objektum szükséges – a felhasználónév és a jelszó. Amikor ujjlenyomatokat használ a hitelesítési folyamatban, a regisztrációhoz be kell írni a felhasználónevet, és az ujjlenyomat helyettesíti a jelszót (1. ábra). Ez a technológia a felhasználónevet használja mutatóként fiókot felhasználót, és ellenőrzi a regisztráció során olvasott ujjlenyomat-sablon és a korábban ehhez a felhasználónévhez mentett sablon közötti egy-egy megfelelést. A második esetben a regisztráció során megadott ujjlenyomat-sablont össze kell hasonlítani a mentett sablonok teljes készletével.

A hitelesítési módszer kiválasztásakor érdemes több fő tényezőt figyelembe venni:

- információ értéke;

- hitelesítési szoftver és hardver költsége;

- rendszer teljesítménye;

- felhasználói hozzáállás az alkalmazott hitelesítési módszerekhez;

- a védett információs komplexum sajátossága (célja).

Nyilvánvaló, hogy a hitelesítési eszközök költségének, így minőségének és megbízhatóságának közvetlenül össze kell kapcsolódnia az információ fontosságával. Ezenkívül egy komplexum termelékenységének növekedése általában költségnövekedéssel is jár.

Ujjlenyomatok

IN utóbbi években Az ujjlenyomat-azonosítás a jövőben valószínűleg legszélesebb körben használt biometrikus technológiaként kapott figyelmet. A Gartner Group becslései szerint (http://www.gartnergroup.com) ez a technológia uralja a vállalati piacot, és a közeljövőben már csak az íriszfelismerő technológiával tud versenyezni.

A kormány és a civil szervezetek világszerte régóta használják az ujjlenyomatokat az egyének azonosításának elsődleges módszereként. Ezen túlmenően az ujjlenyomatok a legpontosabb, legfelhasználóbarátabb és legköltséghatékonyabb biometrikus jellemzők a számítógép-alapú azonosítási rendszerben. Ezt a technológiát az USA-ban például osztályok használják járművek több állam közigazgatása, MasterCard, FBI, Secret Service, Nemzetbiztonsági Ügynökség, Pénzügyminisztérium és Védelmi Minisztérium stb. A felhasználói jelszavak szükségességének kiküszöbölésével az ujjlenyomat-felismerő technológia csökkenti a támogatási hívások számát és a hálózati adminisztrációs költségeket.

Az ujjlenyomat-felismerő rendszereket általában két típusra osztják: azonosításra - AFIS (Automatic Fingerprint Identification Systems) és ellenőrzésre. Az első esetben mind a tíz ujj lenyomatát használják. Hasonló rendszereket találunk széles körű alkalmazás az igazságszolgáltatásban. Az ellenőrző eszközök általában egy, vagy ritkábban több ujj ujjlenyomataira vonatkozó információkkal működnek. A leolvasó eszközök általában három típusból állnak: optikai, ultrahangos és mikrochip alapú.

Az ujjlenyomat-hozzáférés előnyei a könnyű használat, a kényelem és a megbízhatóság. Két alapvető algoritmus létezik az ujjlenyomatok felismerésére: az egyes részletek (jellemző pontok) és az ujj teljes felületének domborműve alapján. Ennek megfelelően az első esetben a készülék csak néhány olyan területet regisztrál, amelyek egyediek egy adott ujjlenyomathoz, és meghatározza azok relatív helyzetét. A második esetben a teljes nyomat képe kerül feldolgozásra. A modern rendszerek egyre gyakrabban alkalmazzák e két módszer kombinációját. Ez elkerüli mindkettő hátrányait, és növeli az azonosítás megbízhatóságát. Egy személy ujjlenyomatának egyszeri regisztrációja bekapcsolva optikai szkenner kis időt vesz igénybe. Egy apró CCD kamera – akár önálló eszköz, akár a billentyűzetbe épített – fényképet készít az ujjlenyomatáról. Ezután speciális algoritmusok segítségével a kapott képet egyedi „sablonná” alakítják át - az ujjlenyomat mikropontjainak térképévé, amelyeket a benne lévő vonalak törései és metszéspontjai határoznak meg. Ezt a sablont (nem magát az ujjlenyomatot) ezután titkosítják, és rögzítik egy adatbázisban a hálózati felhasználók hitelesítésére. Egy sablon több tíztől több száz mikropontig tárol. Ugyanakkor a felhasználóknak nem kell aggódniuk a sértetlenségük miatt magánélet, mivel maga az ujjlenyomat nem tárolódik, és nem hozható létre mikropontokból.

Az ultrahangos szkennelés előnye, hogy piszkos ujjakon és vékony gumikesztyűn keresztül is meghatározhatja a szükséges jellemzőket. Érdemes megjegyezni, hogy a modern felismerőrendszereket még a frissen levágott ujjak sem tudják megtéveszteni (a mikrochip a bőr fizikai paramétereit méri). Több mint 50 különböző gyártó fejleszt ilyen rendszereket.

Az ujjlenyomat használata személyazonosításra a legkényelmesebb az összes biometrikus módszer közül. A hiba valószínűsége a felhasználó azonosításakor sokkal kisebb, mint más biometrikus módszerek. Az ujjlenyomat-felismerés minősége és annak az algoritmus általi helyes feldolgozásának lehetősége erősen függ az ujj felületének állapotától és a letapogató elemhez viszonyított helyzetétől. A különböző rendszerek eltérő követelményeket támasztanak e két paraméterrel szemben. A követelmények jellege különösen az alkalmazott algoritmustól függ. Például a jellemző pontok általi felismerés magas zajszintet produkál, ha az ujj felülete rossz állapotban van. A teljes felületre kiterjedő felismerésnek nincs ilyen hátránya, de az ujj nagyon pontos elhelyezését igényli a letapogató elemen. Az ujjlenyomat-azonosító eszköz (szkenner, 2. ábra) nem igényel sok helyet, mutatóeszközbe (egér) vagy billentyűzetbe szerelhető.

Arc geometriája

A mindennapi életben kétségtelenül a leggyakoribb felismerési módszer egy személy arc alapján történő azonosítása. Technikai kivitelezését tekintve bonyolultabb (matematikai szempontból) feladat, mint az ujjlenyomat-felismerés, ráadásul drágább felszerelést igényel (digitális video- vagy fotókamera és videórögzítő kártya kell). Ennek a módszernek van egy jelentős előnye: egy mintaazonosító sablon adatainak tárolása nagyon kevés memóriát igényel. És mindez azért, mert, mint kiderült, az emberi arc viszonylag kis számú olyan területre „szétszedhető”, amely minden emberben változatlan. Például egy adott személynek megfelelő egyedi minta kiszámításához mindössze 12-40 jellemző területre van szükség.

A kamerát általában több tíz centiméteres távolságra helyezik el az objektumtól. Miután megkapta a képet, a rendszer elemzi különféle paraméterek arcok (például a szem és az orr közötti távolság). A legtöbb algoritmus lehetővé teszi, hogy kompenzálja a szemüveg, kalap és szakáll jelenlétét a vizsgált témában. Erre a célra általában az infravörös tartományban végzett arcszkennelést alkalmazzák. Naivitás lenne ezt feltételezni hasonló rendszerek nagyon pontos eredményt ad. Ennek ellenére számos országban sikeresen használják a pénztárosok és a letéti széfek felhasználóinak ellenőrzésére.

Kéz geometriája

Az arc geometriáját értékelő rendszerek mellett a kézfejek körvonalainak felismerésére szolgáló berendezés is rendelkezésre áll. Ugyanakkor a becslések szerint több mint 90 különféle jellemzők, beleértve magának a tenyérnek a méreteit (három méret), az ujjak hosszát és szélességét, az ízületek körvonalait stb. Jelenleg a kézgeometrián alapuló felhasználóazonosítást a jogalkotó szervek, nemzetközi repülőterek, kórházak, bevándorlási szolgálatok stb. használják. A tenyérgeometrikus azonosítás előnyei az ujjlenyomat-azonosítás előnyeihez hasonlíthatók biztonsági szempontból, bár a tenyérlenyomat-olvasó több helyet foglal el.

Írisz

Meglehetősen megbízható felismerést biztosítanak az emberi szem íriszének mintázatát elemző rendszerek. Az a tény, hogy ez a jellemző meglehetősen stabil, gyakorlatilag nem változik az egész ember életében, és nem éri el a szennyeződést és a sebeket. Vegye figyelembe azt is, hogy a jobb és a bal szem íriszei jelentősen eltérnek egymástól.

Jellemzően különbséget tesznek az aktív és passzív felismerő rendszerek között. Az első típusú rendszerekben a felhasználónak magának kell beállítania a kamerát, mozgatva a pontosabb célzás érdekében. A passzív rendszerek használata egyszerűbb, mivel a kamera automatikusan beáll. Ennek a berendezésnek a nagy megbízhatósága lehetővé teszi, hogy még javítóintézetekben is használják.

Az íriszszkennerek előnye, hogy nem szükséges a felhasználótól a célpontra összpontosítani, mivel az íriszfoltok mintázata a szem felszínén található. Valójában a szem videoképe akár egy méternél is rövidebb távolságból is beolvasható, így az íriszszkennerek ATM-ek számára is alkalmasak.

A szem retinája

A retina azonosítási módszer megérkezett gyakorlati alkalmazása viszonylag nemrégiben - valahol az 50-es évek közepén, az immár elmúlt 20. században. Ekkor bebizonyosodott, hogy még ikreknél sem egyezik a retina ereinek mintázata. Ahhoz, hogy egy speciális eszközzel regisztrálhasson, mindössze egy percnél rövidebb ideig kell átnéznie a kamera kukucskálóján. Ez idő alatt a rendszer megvilágítja a retinát és fogadja a visszavert jelet. A retina letapogatása alacsony intenzitású infravörös fényt használ, amely a pupillán keresztül a szem hátsó részén található erek felé irányul. A vett jelből több száz kezdeti karakterisztikus pontot vonnak ki, amelyekről információt átlagolnak és egy kódolt fájlban tárolnak. Az ilyen rendszerek hátrányai közé tartozik mindenekelőtt a pszichológiai tényező: nem mindenki mer belenézni egy ismeretlen sötét lyukba, ahol valami a szemébe világít. Ezenkívül ellenőrizni kell a szem helyzetét a lyukhoz képest, mivel az ilyen rendszerek általában érzékenyek a retina helytelen tájolására. A retinaszkennerek széles körben elterjedtek a szigorúan titkos rendszerekhez való hozzáférés megszervezésekor, mivel az egyik legalacsonyabb százalékos hozzáférést garantálják a regisztrált felhasználók számára, és csaknem nulla százalékos hibát.

Hang és beszéd

Sok cég olyan szoftvert gyárt, amely képes azonosítani egy személyt hang alapján. Itt olyan paramétereket értékelnek, mint a hangmagasság, moduláció, intonáció stb. A külső felismeréssel ellentétben, ezt a módszert nem igényel drága felszerelést - elég egy hangkártya és egy mikrofon.

A hangazonosítás kényelmes, de nem az megbízható módon, mint más biometrikus módszerek. Például egy megfázott személynek nehézségei lehetnek az ilyen rendszerek használatában. A hang fiziológiai és viselkedési tényezők kombinációjából jön létre, így a biometrikus megközelítéssel kapcsolatos fő kihívás az azonosítás pontossága. Jelenleg hangazonosítással szabályozzák a közepes biztonságú helyiségekbe való belépést.

Aláírás

Mint kiderült, az aláírás éppoly egyedi tulajdonsága az embernek, mint a fiziológiai jellemzői. Ezenkívül ez egy ismerősebb azonosítási módszer minden személy számára, mivel az ujjlenyomatvételtől eltérően nem kapcsolódik a bűnügyi szférához. Az egyik ígéretes hitelesítési technológia az emberi kéz írás közbeni mozgásának egyedi biometrikus jellemzőire épül. Az aláírási adatok feldolgozásának általában két módja van: egyszerű összehasonlítás mintával és dinamikus ellenőrzés. Az első nagyon megbízhatatlan, mivel a bevitt aláírás és az adatbázisban tárolt grafikus minták szokásos összehasonlításán alapul. Tekintettel arra, hogy az aláírás nem lehet mindig ugyanaz, ez a módszer a hibák nagy százalékát produkálja. A dinamikus ellenőrzési módszer sokkal összetettebb számításokat igényel, és lehetővé teszi az aláírási folyamat paramétereinek valós idejű rögzítését, mint például a kézmozgás sebessége a különböző területeken, a nyomáserő és az aláírás különböző szakaszainak időtartama. Ez garantálja, hogy még egy tapasztalt grafológus sem tud aláírást hamisítani, hiszen senki sem tudja pontosan lemásolni az aláírás tulajdonosának kezének viselkedését.

A felhasználó egy szabványos digitalizálóval és tollal utánozza szokásos aláírását, a rendszer kiolvassa a mozgási paramétereket, és összehasonlítja azokat azokkal, amelyeket korábban az adatbázisba bevitt. Ha az aláírási kép megfelel a szabványnak, a rendszer információkat csatol az aláírandó dokumentumhoz, beleértve a felhasználó nevét, címét email, pozíció, aktuális idő és dátum, aláírási paraméterek, amelyek több tucat mozgásdinamikai jellemzőt tartalmaznak (irány, sebesség, gyorsulás) és mások. Ezeket az adatokat titkosítják, majd ellenőrző összeget számolnak ki rá, majd az egészet újra titkosítják, úgynevezett biometrikus címkét képezve. A rendszer felállításához egy újonnan regisztrált felhasználó öt-tíz alkalommal elvégzi a dokumentum-aláírási eljárást, amely lehetővé teszi az átlagos mutatók és a konfidencia intervallum megszerzését. Ezt a technológiát először a PenOp használta.

Az aláírás-azonosítás nem használható mindenhol – különösen nem alkalmas a helyiségekbe való belépés korlátozására, illetve a bejutás korlátozására számítógépes hálózatok. Egyes területeken azonban, mint pl bankszektor, valamint bárhol, ahol fontos dokumentumok készülnek, az aláírás helyességének ellenőrzése lehet a leghatékonyabb, és ami a legfontosabb, egyszerű és diszkrét módszer. Mostanáig a pénzügyi közösség csak lassan fogadta el az automatizált módszereket a hitelkártya-aláírások azonosítására és az alkalmazások ellenőrzésére, mivel az aláírásokat még mindig túl könnyű hamisítani. Ez megakadályozza az aláírás-azonosítás bevezetését a csúcstechnológiás biztonsági rendszerekbe.

Kilátások

Szeretném megjegyezni, hogy a leghatékonyabb védelmet azok a rendszerek biztosítják, amelyekben a biometrikus rendszereket más hardveres hitelesítési eszközökkel, például intelligens kártyákkal kombinálják. Kombinálás különféle módokon biometrikus és hardveres hitelesítéssel nagyon megbízható védelmi rendszerhez juthat (amit közvetve megerősít a vezető gyártók nagy érdeklődése ezen technológiák iránt).

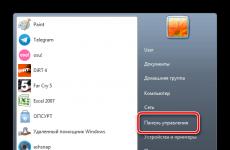

Vegye figyelembe, hogy az intelligens kártyák a felhasználók elektronikus termékek piacának egyik legnagyobb és leggyorsabban növekvő szegmensét alkotják. A Dataquest (http://www.dataquest.com) előrejelzése szerint az intelligens kártyák eladásai jövőre meghaladják a félmilliárd dollárt. Az intelligens kártyák használatához minden munkahelyen szükség van egy számítógéphez csatlakoztatott speciális olvasó (terminál) eszközre, amely kiküszöböli a felhasználó bevonását a kártya és a hitelesítési szerver közötti interakcióba. Maga az intelligens kártya két szintű hitelesítést biztosít. A rendszer működéséhez a felhasználónak be kell helyeznie az intelligens kártyát az olvasóba, majd be kell írnia a helyes személyi azonosító számot. On orosz piac Az ujjlenyomat-azonosítást és az intelligens kártyák használatát (3. ábra) kombináló komplex megoldásokat kínál például a Compaq (http://www.compaq.ru) és a Fujitsu-Siemens (http://www.fujitsu-siemens). ru).

|

Rizs. 3. Kombinált rendszer szkennerrel és intelligens kártyával. |

Amellett, hogy nagy számítógépes cégek, mint a Fujitsu-Siemens, Motorola, Sony, Unisys, a biometrikus technológiák fejlesztését jelenleg főként kis magáncégek végzik, amelyek a biometrikus konzorciumban – Biometrikus Konzorciumban (http://www.biometrics.org) egyesültek.

Az egyik legbiztatóbb jele annak, hogy a biometrikus adatok végre bekerülnek az IT-ipar fő áramvonalába, a BioAPI (Biometrics API) létrehozása. E fejlesztés mögött a Compaq, az IBM, az Identicator Technology, a Microsoft, a Miros és a Novell által 1998-ban létrehozott gyártói konzorcium áll, amely kifejezetten a meglévő biometrikus technológiákat támogató szabványos specifikáció kifejlesztésére irányul, amely operációs rendszerekben és alkalmazásszoftverekben is megvalósítható. A BioAPI konzorcium ma 78 nagy állami és magánvállalatot foglal magában. Jelenleg vállalati ügyfelek használhat biometrikus termékeket szabványos számítógépen és hálózati technológiák

, így elkerülhető az összes rendszerelem integrációjának jelentős anyag- és időköltsége. A szabványos API-k biometrikus eszközök és szoftvertermékek széles skálájához biztosítanak hozzáférést, és lehetővé teszik a több gyártótól származó termékek együttes használatát.

Idén az Egyesült Államok kormánya már bejelentette a nyílt BioAPI szabvány bevezetését a kormányzati szerveknél. Az újítások elsősorban az amerikai védelmi minisztériumot érintik, ahol a tervek szerint több millió katonai és polgári alkalmazott esetében új, ujjlenyomatokat és tulajdonosi aláírásmintát tároló smart kártyákat vezetnek be. Számos elemző szerint a biometrikus technológiák még mindig meglehetősen lassan fejlődnek, de nincs messze az az idő, amikor nemcsak az asztali és hordozható számítógépek, hanem mobiltelefonok elképzelhetetlen lenne ilyen hitelesítési eszközök nélkül. Nagy elvárások kapcsolódnak az ígéretes biometrikus technológiák támogatásához a műtőben Microsoft rendszer

Windows.

- A biometrikus technológiák osztályozása során jellemzően két rendszercsoportot különböztetnek meg a használt biometrikus paraméterek típusa szerint:

- A rendszerek első csoportja statikus biometrikus paramétereket használ: ujjlenyomatok, kézgeometria, retina stb.

A rendszerek második csoportja dinamikus paramétereket használ az azonosításhoz: egy aláírás vagy kézzel írt kulcsszó, hang stb. reprodukálásának dinamikáját. Megnövekedett A téma iránti érdeklődés a világban általában a felerősödő nemzetközi terrorizmus fenyegetésével függ össze. Sok állam a biometrikus adatokat tartalmazó útlevelek forgalomba hozatalát tervezi a közeljövőben.

Történet

2005 júniusában bejelentették, hogy az év végére Oroszországban jóváhagyják az új külföldi útlevél formáját. És tömegforgalomba kerül. Feltehetően egy lézergravírozott fényképet és két ujjlenyomatot tartalmaz.

Működési séma

Minden biometrikus rendszer szinte ugyanúgy működik. Először is, a rendszer megjegyzi a biometrikus jellemző egy mintáját (ezt nevezik rögzítési folyamatnak). A rögzítés során egyes biometrikus rendszerek több minta vételét kérhetik a biometrikus jellemző legpontosabb képének létrehozása érdekében. A kapott információt ezután feldolgozzák és matematikai kódokká alakítják.

Ezenkívül a rendszer megkérheti Önt, hogy hajtson végre néhány további műveletet annak érdekében, hogy a biometrikus mintát egy adott személyhez rendelje. Például egy személyi azonosító számot (PIN) csatolnak egy adott mintához, vagy a mintát tartalmazó intelligens kártyát helyezik be egy olvasóba. Ebben az esetben ismét mintát vesznek a biometrikus jellemzőből, és összehasonlítják a benyújtott mintával.

Az azonosítás bármely biometrikus rendszerrel négy szakaszon megy keresztül:

- Rögzítés – a rendszer megjegyzi a fizikai vagy viselkedési mintákat;

- Kivonás – egyedi információt távolítanak el a mintából, és összeállítanak egy biometrikus mintát;

- Összehasonlítás - a mentett mintát összehasonlítja a bemutatott mintával;

- Match/mismatch – a rendszer eldönti, hogy a biometrikus minták egyeznek-e, és döntést hoz.

Az emberek túlnyomó többsége úgy gondolja, hogy a számítógép memóriája tárolja az ember ujjlenyomatának, hangjának vagy a szeme íriszének képét. De valójában a legtöbb modern rendszerben ez nem így van. Egy speciális adatbázis legfeljebb 1000 bit hosszúságú digitális kódot tárol, amely egy bizonyos hozzáférési jogosultsággal rendelkező személyhez kapcsolódik. A rendszerben használt szkenner vagy bármely más eszköz leolvassa az ember bizonyos biológiai paramétereit. Ezután feldolgozza a kapott képet vagy hangot, és átalakítja digitális kóddá. Ezt a kulcsot hasonlítják össze egy speciális személyazonosítási adatbázis tartalmával.

Biometrikus rendszerparaméterek

FAR/FRR hibák előfordulásának valószínűsége, azaz hamis elfogadási arányok (False Acceptance Rate - a rendszer hozzáférést biztosít egy nem regisztrált felhasználónak) és hamis hozzáférés-megtagadási arányok (False Rejection Rate - a rendszerben regisztrált személytől megtagadják a hozzáférést) . Figyelembe kell venni ezen mutatók kapcsolatát: a rendszer „igényességének” (FAR) mesterséges csökkentésével általában csökkentjük az FRR-hibák százalékos arányát, és fordítva.

Manapság minden biometrikus technológia valószínűségszámítású, egyik sem tudja garantálni a FAR/FRR hibák teljes hiányát, és ez a körülmény gyakran alapul szolgál a biometrikus adatok nem túl helyes kritikájához.

Gyakorlati alkalmazás

A biometrikus technológiákat számos területen aktívan alkalmazzák az információkhoz és tárgyi tárgyakhoz való hozzáférés biztonságának biztosításához, valamint az egyedi személyazonosítási feladatokhoz.

A biometrikus technológiák alkalmazása változatos: a munkahelyekhez való hozzáférés ill hálózati erőforrások, információvédelem, bizonyos erőforrásokhoz való hozzáférés és biztonság biztosítása. Elektronikus ügyintézés és elektronikus kormányzati ügyek intézése csak bizonyos személyazonosítási eljárások elvégzése után lehetséges. A biometrikus technológiákat a banki tranzakciók, befektetések és egyéb pénzügyi mozgások biztonsága területén, valamint kiskereskedelem, rendészeti, egészségügyi kérdések, valamint a szociális szolgáltatások. A biometrikus technológiák hamarosan számos területen komoly szerepet fognak játszani a személyazonosítás ügyében. Önmagában vagy intelligens kártyákkal, kulcsokkal és aláírásokkal együtt használva a biometrikus adatokat hamarosan a gazdaság és a magánélet minden területén alkalmazni fogják.

Kulcsfogalmak

Írisz

Az íriszfelismerő technológiát azért fejlesztették ki, hogy kiküszöbölje az infravörös sugarakat vagy erős fényt használó retinavizsgálatok tolakodó hatását. A tudósok számos tanulmányt is végeztek, amelyek kimutatták, hogy az emberi retina idővel megváltozhat, miközben az írisz változatlan marad. És ami a legfontosabb, még ikreknél sem lehet két teljesen egyforma íriszmintát találni.

Az írisz egyedi felvétele érdekében a fekete-fehér kamera másodpercenként 30 felvételt készít. Egy finom fény megvilágítja az íriszt, lehetővé téve a videokamera számára, hogy az íriszre fókuszáljon. Ezután az egyik rekordot digitalizálják, és a regisztrált felhasználók adatbázisában tárolják. A teljes eljárás néhány másodpercet vesz igénybe, és hangos irányítás és autofókusz segítségével teljesen számítógépesíthető.

A repülőtereken például az utas nevét és járatszámát íriszképhez igazítják, más adatra nincs szükség. A létrehozott fájl mérete, 512 bájt, 640 x 480 felbontású, lehetővé teszi, hogy nagyszámú ilyen fájlt mentsen a számítógép merevlemezére.

A szemüvegek és kontaktlencsék, még a színesek sem, nem befolyásolják a képalkotási folyamatot. Azt is meg kell jegyezni, hogy a szemműtétek, a szürkehályog eltávolítása vagy a szaruhártya beültetése nem változtatja meg az írisz tulajdonságait, nem módosítható. A vak személy a szem íriszével is azonosítható. Amíg a szemnek van írisz, a tulajdonosa azonosítható.

A kamera a szkennelő berendezéstől függően 10 cm és 1 méter közötti távolságra telepíthető. A "szkennelés" kifejezés félrevezető lehet, mivel a képalkotás folyamata nem szkenneléssel, hanem egyszerűen fényképezéssel jár.

Az írisz textúrája egy hálózatra hasonlít nagy számban környező körök és minták, amelyek számítógéppel mérhetők. Az íriszszkennelő program körülbelül 260 rögzítési pontot használ a minta létrehozásához. Összehasonlításképpen, legjobb rendszerek Az ujjlenyomat-azonosítás 60-70 pontot használ.

A technológia alkalmazásától mindig is a költségek voltak a legnagyobb visszatartó erők, de mostanra az íriszazonosító rendszerek egyre megfizethetőbbé válnak számos vállalat számára. A technológia támogatói azt állítják, hogy az íriszfelismerés hamarosan általános azonosítási technológiává válik különböző területeken.

Mód

Korábban a retinán lévő erek mintázatát használták a biometriában. Az utóbbi időben ezt a felismerési módszert nem alkalmazták, hiszen a biometrikus jel mellett az emberi egészségre vonatkozó információkat is hordoz.

Kéz alakú

Technológiai probléma: Egy olyan betegség, mint az ízületi gyulladás, még az amputáció lehetőségének figyelembevétele nélkül is nagymértékben megzavarhatja a szkennerek használatát.

Hang

A hangbiometrikus adatok, amelyek lehetővé teszik az egyes személyek hangjának mérését, nélkülözhetetlenek a távoli ügyfélszolgálatban, amikor az interakció fő eszköze a hang, elsősorban az automatizált hangmenükben és kapcsolattartó központokban.

Hagyományos kliens-hitelesítési módszerek a távoli kiszolgálás ellenőrzéséhez ügyfél ismerete(ehhez valamilyen jelszó megadását vagy biztonsági kérdések megválaszolását kérik az ügyféltől - cím, számlaszám, anyja leánykori neve stb.) Ahogy a modern biztonsági kutatások is mutatják, a támadók viszonylag könnyen hozzájuthatnak szinte bármely személy személyes adataihoz és így hozzáférést kaphat például az övéhez bankszámla. A hangbiometrikus adatok távoli engedélyezésével megoldják ezt a problémát telefonos szolgáltatás tényleg ellenőrizni fogja személyiségügyfél , nem őt tudás. Hangbiometrikus adatok használatakor, amikor IVR-t vagy contact centert hív, az ügyfélnek csak egy jelszót kell mondania, vagy egyszerűen beszélnie kell a kezelővel (beszéljen a hívás céljáról) - a hívó fél hangja automatikusan ellenőrzésre kerül - ez a hang valóban hozzátartozik-e kinek mondja magát?

- nincs szükség speciális szkennerekre – csak egy normál mikrofon a telefonban vagy a hangrögzítő

- eszközökre nincs különösebb követelmény - bármilyen hangrögzítő (analóg vagy digitális), mobil vagy vezetékes telefon (akár a 80-as évektől) használható

- egyszerű - nem igényel speciális ismereteket

- Szövegfüggetlen- a személy személyiségének meghatározását a szólásszabadság végzi, nincs szükség különleges szavak és kifejezések kiejtésére. Például egy személy egyszerűen felolvashat egy részletet egy versből, vagy megbeszélheti hívása célját a kapcsolattartó központtal.

- Szövegfüggő- egy személy kilétének meghatározásához szigorúan meghatározott kifejezést kell kimondani. Egy időben ezt a típust A hangbiometrikus adatok két részre oszlanak:

- Szövegfüggő hitelesítés statikus jelszó használatával- személyazonossága igazolásához ugyanazt a mondatot kell kimondania, mint a hang regisztrálásakor ezt a személyt a rendszerben.

- Szövegfüggő hitelesítés dinamikus jelszó használatával- egy személy személyazonosságának ellenőrzése érdekében javasolt egy olyan kifejezést kiejteni, amely az adott személy által kimondott szavakból áll, amikor hangját regisztrálja a rendszerben. A dinamikus jelmondat előnye a statikus jelmondattal szemben, hogy a kifejezés minden alkalommal változik, ami megnehezíti a csalást egy személy hangfelvételével (például hangrögzítőn).

Technológiai probléma

Vannak, akik nem tudják kiejteni a hangokat, és a hangjuk megváltozhat betegség és életkor miatt. Ezenkívül a hitelesítés pontosságát befolyásolja az embert körülvevő zajkörnyezet (zaj, visszhang).

Ez a cikk bizonyos mértékig folytatása, részben pedig előzménye. Itt minden biometrikus rendszer felépítésének alapjairól fogok beszélni, és arról, hogy mi maradt meg az előző cikk kulisszái mögött, de a megjegyzésekben szóba került. A hangsúly nem magán a biometrikus rendszereken van, hanem azok elvein és hatókörén.

Azoknak, akik nem olvasták a cikket, vagy már elfelejtették, azt tanácsolom, hogy nézzék meg, mi az a FAR és FRR, mivel itt ezeket a fogalmakat fogjuk használni.

Általános fogalmak

Minden emberi hitelesítés három hagyományos elven alapul:1) Tulajdon szerint. Az ingatlan tartalmazhat igazolványt, műanyag kártyát, kulcsot vagy általános polgári dokumentumokat.

2) Tudással. Az ismeretek közé tartoznak a jelszavak, kódok vagy információk (például anyja leánykori neve).

3) A biometrikus jellemzők szerint. Egy korábbi cikkben részletesebben beszéltem arról, hogy milyen biometrikus jellemzők vannak.

Ez a három elv használható egyénileg vagy csoportosan. Ebből a módszertanból a biometrikus adatok két fő iránya adódik.

Ellenőrzés

Az ellenőrzés egy személy személyazonosságának biometrikus jellel történő megerősítése, ahol az elsődleges hitelesítés a fent jelzett első két módszer valamelyikével történt. A legegyszerűbb hitelesítő határőrnek nevezhető, aki az útlevelével igazolja az arcát. Az ellenőrzés lényegesen nagyobb rendszermegbízhatóságot jelent. Annak a valószínűsége, hogy a rendszer átenged egy behatolót, aki nem használ leküzdési eszközt, megegyezik az alkalmazott biometrikus módszer FAR-jával. Ez a valószínűség még a leggyengébb biometrikus rendszerek esetében is elhanyagolható. Az ellenőrzés fő hátránya két pont. Az első az, hogy egy személynek magával kell vinnie egy dokumentumot, vagy emlékeznie kell a rendszerjelszóra. Mindig fennáll az információ elvesztésének vagy elfelejtésének problémája. Az ellenőrzés a titkos hitelesítésnél is alapvetően lehetetlen.A biometrikus hitelesítésen alapuló beléptetőrendszer működése a következőképpen ábrázolható:

Azonosítás

A biometrikus azonosítás olyan biometrikus jellemzők használata, amelyhez nincs szükség további információk. Az objektumkeresés a teljes adatbázisban történik, és nem igényel előkulcsot. Nyilvánvaló, hogy ennek a fő hátránya az, hogy minél több ember van az adatbázisban, annál nagyobb a valószínűsége annak, hogy egy önkényes személy hamis hozzáférést kap. Az előző cikk a rendszerek tervezése során felmérte az ilyen hozzáférés valószínűségét. Például az ujjakon lévő rendszerek lehetővé teszik, hogy legfeljebb 300 embert, a szemeket legfeljebb 3000 embert tartalmazó adatbázis tároljon. Plusz azonosítás – minden kulcs mindig nálad lesz, nincs szükség jelszavakra vagy kártyákra.

Titkos azonosítás

Ellentétben az ellenőrzéssel, az azonosítás elrejthető egy személy előtt. Hogyan lehetséges és kell-e félnünk tőle? Megpróbálom röviden leírni azokat a gondolatokat, amelyek a biometrikus adatokkal foglalkozó emberek körében élnek. Az utolsó cikkben ez a gondolat befejezetlenül maradt.

Tekintsünk olyan technológiákat, amelyek legalább bizonyos esetekben lehetővé teszik személyazonosságának titkos meghatározását egy személy előtt. Először is azonnal el kell dobnia minden kapcsolatfelvételi módot. Nem jó ötlet az ujjlenyomat-leolvasókat a kilincsekbe helyezni. Észrevehetőek, sokan nem nyúlnak a tollhoz, bepiszkolódnak a kontaktszkennerek stb. Másodszor, azonnal elveheti azokat a módszereket, amelyeknél a maximális tartomány 10-15 centiméterre korlátozódik (például karvénák). Harmadszor, minden dinamikus biometrikus adatot elvethet, mivel azok FAR és FRR mutatói túl alacsonyak.

Már csak két technológia maradt. Ezek olyan technológiák, ahol a kamerák adatszkennerként működnek: arcfelismerés (2D, 3D) és íriszfelismerés.

Közülük az elsőt, a 2D-s arcfelismerést (egyszerűsége miatt) már többször megpróbálták megvalósítani, de mindvégig sikertelenül. Ennek oka a rendszer alacsony statisztikai paraméterei. Ha csak 100 fő szerepel a keresett személyek adatbázisában, akkor minden 10. járókelőt keresettnek nyilvánítanak. Még egy rendőrnek is a metróban sokkal nagyobb a hatásfoka.

A következő két technológia nagyon hasonló. Mindkettő embertől távolról is használható, de mindkettőnek elegendő felszereléssel kell rendelkeznie. A 3D arcszkenner és az íriszszkenner is elhelyezhető olyan helyeken, ahol szűk átjárók vannak. Ezek mozgólépcsők, ajtók, lépcsők. Ilyen rendszer például a létrehozott rendszer SRI International(most az oldaluk halott, de szinte van egy analóg az AOptix-től). Nem vagyok 100%-ig biztos benne, hogy az SRI International rendszere működik, túl sok hiba van a videóban, de az alapvető lehetőség a létrehozására létezik. A második rendszer működik, bár a sebesség ott túl alacsony egy rejtett rendszerhez. A 3D arcszkennerek megközelítőleg ugyanazon az elven működnek: észlelés egy szűk járatban. 3D arcok és szemfelismerés esetén a munka megbízhatósága meglehetősen magas. Ha az adatbázis 100 bűnözőt tartalmaz, akkor csak minden 10.000 civilt kell ellenőrizni, ami már most is elég hatékony.

A rejtett biometrikus adatok legfontosabb jellemzője, hogy a személynek nem kell tudnia róla. Lencsét helyezhet a szemébe, vagy több párnával megváltoztathatja az arc formáját, mások észrevétlenül, de a biometrikus rendszer észrevehetően. Valamiért az a gyanúm, hogy a közeljövőben jelentősen megnő a kereslet az íriszt cserélő lencsék iránt. Nagy-Britanniában megnőtt a bandán iránti kereslet. Az ottani események pedig csak a biometrikus adatok első jelei.

Biometrikus hozzáférési rendszer modellje és részei

Bármely biometrikus rendszer több elemből áll. Egyes rendszerekben egyedi elemekösszeolvadt, némelyikben különböző elemekre szétválasztva.

Ha a biometrikus rendszert csak egy ellenőrzőponton használják, akkor teljesen mindegy, hogy a rendszer részekre van-e osztva vagy sem. A helyszínen felvehet egy személyt az adatbázisba, és ellenőrizheti. Ha több ellenőrzőpont van, akkor irracionális minden egyes ellenőrzőpontnál külön adatbázist tárolni. Ráadásul egy ilyen rendszer nem dinamikus: a felhasználók hozzáadásához vagy eltávolításához az összes szkenner megkerülését igényli.

Biometrikus szkenner

A biometrikus szkenner bármely biometrikus rendszer része, amely nélkül nem létezhet. Egyes rendszerekben a biometrikus szkenner egyszerűen videokamera, másokban (például retinaszkennerek) pedig összetett optikai komplexum. A biometrikus szkenner két fő jellemzője a működési elve (érintésmentes, érintésmentes) és a sebessége (percenkénti személyszám, amelyet ki tud szolgálni). Azon biometrikus jellemzők esetében, amelyek használata már megszokottá vált, a szkenner a logikai rendszertől külön megvásárolható. Ha a szkenner fizikailag el van választva az összehasonlító algoritmustól és az adatbázistól, akkor a szkenner végrehajthatja a kapott biometrikus jellemző elsődleges feldolgozását (például egy szem esetében ez az írisz kiválasztása). Ezt a műveletet azért kell végrehajtani, hogy ne terhelje túl a szkenner és a fő adatbázis közötti kommunikációs csatornát. Ezenkívül az adatbázistól különálló szkennerek általában beépített adattitkosítási rendszerrel rendelkeznek a biometrikus adatok átvitelének biztosítására.

Összehasonlító algoritmus + adatbázis

A biometrikus rendszer e két része általában egymás mellett él, és gyakran kiegészíti egymást. Egyes biometrikus jellemzők esetében az összehasonlító algoritmus optimalizált keresést végezhet az adatbázisban (ujjjal történő összehasonlítás, arc szerinti összehasonlítás). És bizonyos esetekben (szemben) a teljes összehasonlításhoz mindenképpen körbe kell járnia a teljes adatbázist.

Az összehasonlító algoritmusnak számos jellemzője van. Két fő jellemzője, a FAR és az FRR nagymértékben meghatározza a biometrikus rendszert. Érdemes még megjegyezni:

1) A munka sebessége. Egyes összehasonlításoknál (szem) a sebesség másodpercenként több százezer összehasonlítást is elérhet rendes számítógép. Ez a sebesség elegendő ahhoz, hogy bármilyen felhasználói igényt kielégítsen anélkül, hogy késedelmet észlelne. És egyes rendszerek esetében (3D arc) ez már elég jelentős jellemzője a rendszernek, nagy számítási teljesítményt igényel a sebesség fenntartásához, miközben növeli a bázist.

2) Könnyű használat. Valójában minden rendszer kényelmét nagymértékben a FAR, FRR arány határozza meg. A rendszerben ezek értékét kismértékben módosíthatjuk, így a sebességre vagy a megbízhatóságra helyezzük a hangsúlyt. Nagyjából így néz ki a grafikon:

Ha akarjuk magas szintű megbízhatóság, a bal oldali pozíciót választjuk. És ha kevés a felhasználó, akkor a jó mutatók a grafikon jobb oldalán lesznek, ahol magas kényelmi jellemzők lesznek, és ezért nagy sebesség munka.

"Csinálj valamit"

Az összehasonlítás után a biometrikus rendszernek ki kell adnia az összehasonlítási eredményeket az ellenőrző szerveknek. Akkor ez lehet egy parancs, hogy „nyisd ki az ajtót”, vagy egy információ, hogy „ez-és-úgy jött a munka”. De a rendszertelepítők döntik el, mihez kezdenek ezzel az információval. De még itt sem minden olyan egyszerű, számolnunk kell a támadás lehetőségeivel:Támadás a biometrikus rendszer ellen

Annak ellenére, hogy sok biometrikus rendszer fel van szerelve olyan algoritmusokkal, amelyek képesek észlelni a rájuk irányuló támadást, ez nem elég ahhoz, hogy félvállról vegyük a biztonságot. Az azonosítási rendszer elleni legegyszerűbb támadás a többszörös szkennelés. Tételezzünk fel egy helyzetet: a cég mintegy száz embert foglalkoztat. A támadó megközelíti a biometrikus azonosító rendszert, és többször átvizsgálja azt. Még megbízható rendszerek esetében is előfordulhat, hogy néhány ezer vizsgálat után hamisan azonosítják a behatolót, és beengedik a létesítménybe. Ennek elkerülése érdekében sok rendszer nyomon követi a sikertelen vizsgálatokat, és 10-15 próbálkozás után blokkolja a belépést. De olyan esetekben, amikor a rendszer ezt nem tudja megtenni, ez a feladat a felhasználóra hárul. Sajnos ezt gyakran elfelejtik.A biometrikus rendszer megtámadásának második módja a beolvasott objektum meghamisítása. Ha a rendszer rendelkezik hamisítás elleni algoritmusokkal, fontos, hogy megfelelően reagáljon rájuk. Általában ezek az algoritmusok valószínűségi algoritmusok is, és saját FAR- és FRR-jük van. Ezért ne felejtse el időben figyelni a támadási jeleket, és küldjön őrt.

Amellett, hogy magát a rendszert támadják, lehetőség van a rendszer környezetének megtámadására is. Egyszer találkoztunk egy vicces helyzettel ebben az országban. Sok integrátor nem aggódik túl sokat az adatátvitel miatt. Az átvitelhez szabványos protokollt használnak

Napjainkban az új matematikai hitelesítési algoritmusok kifejlesztésének köszönhetően egyre gyakrabban használnak biometrikus biztonsági rendszereket. Az új technológiákkal megoldható problémák köre meglehetősen széles:

- Bűnüldözés és kriminalisztika;

- Beléptetőrendszer (ACS) és a hozzáférés korlátozása köz- és kereskedelmi épületekbe, magánlakásokba (okosotthonok);

- Átadás és átvétel bizalmas információkat személyes és kereskedelmi;

- Kereskedelmi, pénzügyi és banki elektronikus tranzakciók lebonyolítása;

- Bejelentkezés elektronikus távoli és/vagy helyi munkahelyre;

- A modern kütyük működésének blokkolása és az elektronikus adatok (titkosítási kulcsok) védelme;

- Kormányzati források fenntartása és elérése;

A biometrikus hitelesítési algoritmusok hagyományosan két fő típusra oszthatók:

- Statikus – ujjlenyomat, írisz; kézforma mérése, tenyérvonal, erek elhelyezkedése, arcforma mérése 2D és 3D algoritmusokban;

- Dinamikus – kézírási és gépelési ritmus; járás, hang stb.

Fő kiválasztási kritériumok

Bármilyen típusú biológiai paraméter mérésére alkalmas berendezés kiválasztásakor két paraméterre kell figyelni:

- FAR - meghatározza két különböző ember kulcsfontosságú biológiai paraméterei egybeesésének matematikai valószínűségét;

- FRR - meghatározza annak valószínűségét, hogy megtagadják a hozzáférést az arra jogosult személytől.

Ha a gyártók ezeket a jellemzőket figyelmen kívül hagyták termékük bemutatásakor, akkor rendszerük hatástalan, funkcionalitásban és hibatűrésben elmarad a versenytársaktól.

A kényelmes működéshez fontos paraméterek is:

- Könnyű használhatóság és a készülék előtti megállás nélküli azonosítás;

- A paraméter leolvasásának, a kapott információ feldolgozásának sebessége és a biológiai referenciamutatók adatbázisának mérete.

Nem szabad elfelejteni, hogy a biológiai mutatók, amelyek kisebb mértékben statikusak és nagyobb mértékben dinamikusak, olyan paraméterek, amelyek állandó változásnak vannak kitéve. A statikus rendszer legrosszabb teljesítménye FAR~0,1%, FRR~6%. Ha egy biometrikus rendszer meghibásodási aránya ezen értékek alatt van, akkor az hatástalan és hatástalan.

Osztályozás

Ma a biometrikus hitelesítési rendszerek piaca rendkívül egyenetlenül fejlett. Emellett ritka kivételektől eltekintve a biztonsági rendszergyártók zárt forráskódú szoftvereket is gyártanak, amelyek kizárólag biometrikus olvasóik számára alkalmasak.

Ujjlenyomatok

Az ujjlenyomat-elemzés a legelterjedtebb, technikailag és szoftveresen fejlett biometrikus hitelesítési módszer. A fejlődés fő feltétele a jól fejlett tudományos, elméleti és gyakorlati tudásbázis. A papilláris vonalak módszertana és osztályozási rendszere. Szkenneléskor a kulcspontok a mintavonal végei, az ágak és az egyes pontok. A különösen megbízható szkennerek védelmi rendszert vezetnek be az ujjlenyomattal ellátott latex kesztyűk ellen – ellenőrizve a papilláris vonalak enyhülését és/vagy az ujj hőmérsékletét.

A kulcspontok számának, jellegének és elhelyezésének megfelelően egyedi digitális kód jön létre és tárolódik az adatbázis memóriájában. Az ujjlenyomat digitalizálásának és ellenőrzésének ideje az adatbázis méretétől függően általában nem haladja meg az 1-1,5 másodpercet. Ez a módszer az egyik legmegbízhatóbb. Fejlett hitelesítési algoritmusok esetén - Veri Finger SKD, a megbízhatósági mutatók FAR - 0,00%...0,10%, FRR - 0,30%... 0,90%. Ez elegendő a rendszer megbízható és zavartalan működéséhez egy több mint 300 fős szervezetben.

Előnyök és hátrányok

Ennek a módszernek a tagadhatatlan előnyei a következők:

- Magas megbízhatóság;

- Az eszközök alacsonyabb költsége és széles választéka;

- Egyszerű és gyors szkennelési eljárás.

A fő hátrányok közé tartozik:

- Az ujjakon lévő papilláris vonalak könnyen megsérülnek, rendszerhibákat okozva, és megakadályozzák a hozzáférést az arra jogosult alkalmazottak számára;

- Az ujjlenyomat-szkennereknek rendelkezniük kell a hamisított képek elleni védelemmel: hőmérséklet-érzékelőkkel, nyomásérzékelőkkel stb.

Gyártók

Figyelembe kell venni azokat a külföldi cégeket, amelyek biometrikus rendszereket, beléptetőrendszerekhez való eszközöket és szoftvereket gyártanak:

- SecuGen – mobil kompakt USB szkennerek PC-hez való hozzáféréshez;

- Bayometric Inc – különféle típusú biometrikus szkennerek gyártása összetett biztonsági rendszerekhez;

- DigitalPersona, Inc – kombinált szkenner-zárak kiadása integrált ajtókilinccsel.

Biometrikus szkennereket és számukra szoftvereket gyártó hazai cégek:

- BioLink

- Sonda

- SmartLock

Szemvizsgálat

A szem szivárványhártyája ugyanolyan egyedi, mint a kéz papilláris vonalai. Miután végül két évesen alakult ki, gyakorlatilag nem változik az élet során. Kivételt képeznek a szembetegségek sérülései és akut patológiái. Ez az egyik legpontosabb felhasználói hitelesítési módszer. A készülékek 300-500 ms-ig végeznek szkennelést és elsődleges adatfeldolgozást egy közepes teljesítményű PC-n, 50 000-150 000 összehasonlítás/másodperc sebességgel. A módszer nem korlátozza a felhasználók maximális számát. A FAR statisztika - 0,00%...0,10% és FRR - 0,08%... 0,19% a Casia EyR SDK algoritmus alapján készült. E számítások szerint a 3000 fő feletti szervezetekben javasolt ilyen hozzáférési rendszerek alkalmazása. IN modern eszközök Az x kamerákat széles körben használják 1,3 MP-es mátrixszal, amely lehetővé teszi mindkét szem rögzítését a szkennelés során, ez jelentősen megnöveli a téves vagy jogosulatlan riasztások küszöbét.

Előnyök és hátrányok

- Előnyök:

- Magas statisztikai megbízhatóság;

- A képrögzítés akár több tíz centiméteres távolságból is történhet, miközben az arc fizikai érintkezése a szkennelési mechanizmus külső héjával kizárt;

- A hamisítást kizáró, megbízható módszerek - a tanuló elhelyezésének ellenőrzése - szinte teljesen kizárják az illetéktelen hozzáférést.

- Hibák:

- Az ilyen rendszerek ára lényegesen magasabb, mint az ujjlenyomat-rendszereké;

- A kész megoldások csak a nagyvállalatok számára állnak rendelkezésre.

A piac fő szereplői: LG, Panasonic, Electronics, OKI, amelyek az Iridian Technologies licence alapján működnek. A leggyakoribb termékek, amelyekkel az orosz piacon találkozhat, a kész megoldások: BM-ET500, Iris Access 2200, OKI IrisPass. A közelmúltban megjelentek a bizalomra érdemes új cégek: AOptix, SRI International.

Retina szkennelés

Még kevésbé elterjedt, de megbízhatóbb módszer a kapilláris hálózat elhelyezkedésének szkennelése a retinán. Ez a minta stabil szerkezetű, és az élet során változatlan marad. A szkennelési rendszer rendkívül magas költsége és összetettsége, valamint a hosszú ideig tartó helyben maradás azonban csak a fokozott biztonsági rendszerrel rendelkező kormányzati szervek számára teszi elérhetővé az ilyen biometrikus rendszert.

Arcfelismerés

Két fő szkennelési algoritmus létezik:

A 2D a leghatékonyabb módszer, amely számos statisztikai hibát eredményez. Az arc fő szervei közötti távolság méréséből áll. Nem igényel drága felszerelést, elég egy kamera és egy megfelelő szoftver. A közelmúltban jelentős népszerűségre tett szert a közösségi hálózatokon.

3D - ez a módszer gyökeresen eltér az előzőtől. Pontosabb, a témának meg sem kell állnia a kamera előtt, hogy azonosítsa. Az adatbázisba bevitt információkkal való összehasonlítás a sorozatfelvételnek köszönhetően történik, amelyet menet közben hajtanak végre. Az ügyfél adatainak előkészítéséhez az alany a kamera előtt fordítja a fejét, és a program létrehoz egy 3D-s képet, amellyel összehasonlítja az eredetit.

A piacon található szoftverek és speciális berendezések fő gyártói a következők: Geometrix, Inc., Genex Technologies, Cognitec Systems GmbH, Bioscrypt. Az orosz gyártók közül az Artec Group, a Vocord, az ITV említhető.

Kézi szkennelés

Szintén két radikálisan eltérő módszerre oszlik:

- Kézi vénák mintázatának pásztázása infravörös sugárzás hatására;

- Kézgeometria - a módszer a kriminológiából származik, és a közelmúltban a múlté. Az ujjak ízületei közötti távolság méréséből áll.

A megfelelő biometrikus rendszer kiválasztása és a beléptető rendszerbe való integrálása a szervezet biztonsági rendszerének konkrét követelményeitől függ. A biometrikus rendszerek hamisítása elleni védelem többnyire meglehetősen magas, így az átlagos biztonsági tanúsítvánnyal (titkossággal) rendelkező szervezetek számára a költségvetési ujjlenyomat-hitelesítési rendszerek elégségesek.

Az előadás prezentációja letölthető.

Egyszerű személyazonosítás. Arc-, hang- és gesztusparaméterek kombinációja a pontosabb azonosítás érdekében. Az Intel Perceptual Computing SDK modulok képességeinek integrálása többszintű rendszer megvalósításához információbiztonság biometrikus adatok alapján.

Ez az előadás bevezetőt ad a biometrikus információbiztonsági rendszerek témakörébe, tárgyalja a működési elvet, módszereket és alkalmazást a gyakorlatban. Kész megoldások áttekintése és összehasonlítása. Figyelembe veszik a személyazonosítás főbb algoritmusait. SDK-képességek biometrikus információbiztonsági módszerek létrehozásához.

4.1. A témakör leírása

Az azonosítási módszerek széles skálája létezik, és sok közülük széles körben elterjedt a kereskedelmi forgalomban. Manapság a legelterjedtebb hitelesítési és azonosítási technológiák jelszavakon és személyi azonosító számokon (PIN) vagy olyan dokumentumokon alapulnak, mint az útlevél, jogosítvány. Az ilyen rendszerek azonban túlságosan sebezhetőek, és könnyen szenvedhetnek a hamisítástól, lopástól és egyéb tényezőktől. Ezért egyre nagyobb érdeklődésre tartanak számot a biometrikus azonosítási módszerek, amelyek lehetővé teszik egy személy személyazonosságának meghatározását fiziológiai jellemzői alapján a korábban tárolt minták alapján történő felismeréssel.

Az új technológiákkal megoldható problémák köre rendkívül széles:

- akadályozza meg, hogy dokumentumok, kártyák, jelszavak hamisítása és ellopása révén behatolók bejussanak védett területekre és helyiségekre;

- korlátozza az információkhoz való hozzáférést és biztosítsa a személyes felelősséget azok biztonságáért;

- annak biztosítása, hogy csak minősített szakemberek férhessenek hozzá a kritikus létesítményekhez;

- a felismerési folyamat a szoftver és hardver interfész intuitív voltának köszönhetően érthető és elérhető bármely korosztály számára, és nem ismeri a nyelvi akadályokat;

- kerülje el a beléptető rendszerek (kártyák, kulcsok) üzemeltetésével kapcsolatos rezsiköltségeket;

- megszünteti a kulcsok, kártyák, jelszavak elvesztésével, sérülésével vagy egyszerű elfelejtésével járó kellemetlenségeket;

- nyilvántartást kell készíteni az alkalmazottak beléptetéséről és jelenlétéről.

Emellett fontos megbízhatósági tényező, hogy abszolút független a felhasználótól. Jelszavas védelem használatakor egy személy használhat egy rövid kulcsszót, vagy tarthat egy utalással ellátott papírlapot a számítógép billentyűzete alatt. Hardveres kulcsok használatakor a gátlástalan felhasználó nem fogja szigorúan figyelni a tokenjét, aminek következtében az eszköz a támadó kezébe kerülhet. A biometrikus rendszerekben semmi sem függ az embertől. Egy másik tényező, amely pozitívan befolyásolja a biometrikus rendszerek megbízhatóságát, a felhasználó könnyű azonosítása. Az a helyzet, hogy például az ujjlenyomat beolvasása kevesebb munkát igényel az embertől, mint a jelszó megadása. Ezért ezt az eljárást nemcsak a munka megkezdése előtt, hanem annak végrehajtása során is el lehet végezni, ami természetesen növeli a védelem megbízhatóságát. Ebben az esetben különösen fontos a szkennerek használata számítógépes eszközökkel kombinálva. Például vannak olyan egerek, amelyeknél a felhasználó hüvelykujja mindig a szkenneren nyugszik. Ezért a rendszer folyamatosan tud azonosítani, és az illető nemhogy nem szünetelteti a munkát, de egyáltalán nem vesz észre semmit. IN modern világ

Az elemzők szemszögéből a biometrikus adatok bevezetése szempontjából legígéretesebb iparágak kiválasztása elsősorban két paraméter kombinációjától függ: a biztonságtól (vagy biztonságtól) és az adott ellenőrzési eszköz alkalmazásának megvalósíthatóságától. vagy védelmet. E paraméterek betartása mellett a fő helyet kétségtelenül a pénzügyi és ipari szféra, a kormányzati és katonai intézmények, az orvosi és légiközlekedési ipar, valamint a bezárt stratégiai létesítmények foglalják el. A biometrikus biztonsági rendszerek fogyasztóinak ezen csoportja számára mindenekelőtt fontos megakadályozni, hogy az alkalmazottai közül jogosulatlan felhasználó olyan műveletet hajtson végre, amely számára nem engedélyezett, valamint fontos az egyes műveletek szerzőiségének folyamatos megerősítése is. Modern rendszer a biztonság már nem nélkülözheti nemcsak a szokásos, egy tárgy biztonságát garantáló eszközöket, hanem a biometrikus adatokat sem. A biometrikus technológiákat a számítógépes hozzáférés szabályozására is használják, hálózati rendszerek

, különféle információs tárhelyek, adatbankok stb. Az információbiztonság biometrikus módszerei évről évre egyre relevánsabbak. A technika: szkennerek, fotó- és videokamerák fejlődésével bővül a biometrikus módszerekkel megoldható problémák köre, egyre népszerűbbé válik a biometrikus módszerek alkalmazása. Például bankok, hitel és egyéb pénzügyi szervezetek

- a megbízhatóság és a bizalom szimbólumaként szolgálnak ügyfeleik számára. Ezen elvárások teljesítése érdekében a pénzintézetek egyre nagyobb figyelmet fordítanak a felhasználók és a személyzet azonosítására, aktívan alkalmazzák a biometrikus technológiákat. Néhány lehetőség a biometrikus módszerek használatára:

- a különböző pénzügyi szolgáltatások igénybevevőinek megbízható azonosítása, pl. online és mobil (az ujjlenyomat alapján történő azonosítás dominál, a tenyér és az ujj ereinek mintázatán alapuló felismerési technológiák, valamint a telefonos ügyfélszolgálathoz forduló ügyfelek hangalapú azonosítása aktívan fejlődik);

- a hitel- és betéti kártyákkal és egyéb fizetési eszközökkel kapcsolatos csalások és csalások megelőzése (a PIN-kód helyettesítése olyan biometrikus paraméterek felismerésével, amelyek nem lophatók, nem kémkedhetők vagy nem klónozhatók);

- a szolgáltatás minőségének és kényelmének javítása (biometrikus ATM-ek);

- a bank épületeibe és helyiségeibe, valamint a tárolószekrényekbe, széfekbe, páncélszekrényekbe való fizikai hozzáférés ellenőrzése (a banki alkalmazott és a fiók ügyfél-használója biometrikus azonosításának lehetőségével); védelem információs rendszerek

4.2. Biometrikus információbiztonsági rendszerek

Biometrikus rendszerek információbiztonság - beléptető rendszerek, amelyek egy személy azonosításán és hitelesítésén alapulnak olyan biológiai jellemzők alapján, mint a DNS-szerkezet, íriszmintázat, retina, arcgeometria és hőmérsékleti térkép, ujjlenyomat, tenyérgeometria. Ezeket az emberi hitelesítési módszereket statisztikai módszereknek is nevezik, mivel az ember születésétől haláláig jelen lévő fiziológiai tulajdonságain alapulnak, amelyek egész életében vele vannak, és amelyeket nem lehet elveszíteni vagy ellopni. Gyakran alkalmaznak egyedi dinamikus biometrikus hitelesítési módszereket is – aláírást, billentyűs kézírást, hangot és járást, amelyek az emberek viselkedési sajátosságain alapulnak.

A „biometrikus adatok” fogalma a tizenkilencedik század végén jelent meg. A különféle biometrikus jellemzőkre épülő képfelismerési technológiák fejlesztése meglehetősen régen kezdődött a múlt század 60-as éveiben. Jelentős előrelépés a fejlesztésben elméleti alapok Honfitársaink elérték ezeket a technológiákat. Gyakorlati eredményeket azonban főleg Nyugaton és a közelmúltban értek el. A huszadik század végén a hatalomnak köszönhetően jelentősen megnőtt az érdeklődés a biometrikus adatok iránt modern számítógépek a továbbfejlesztett algoritmusok pedig lehetővé tették olyan termékek létrehozását, amelyek jellemzőiket és kapcsolataikat tekintve a felhasználók széles köre számára elérhetővé és érdekessé váltak. A tudományág új biztonsági technológiák fejlesztésében találta meg alkalmazását. Például egy biometrikus rendszer szabályozhatja a hozzáférést a bankok információihoz és tárolóhelyeihez, felhasználható a feldolgozással foglalkozó vállalkozásokbanértékes információkat

, a számítógépek, a kommunikáció stb. A biometrikus rendszerek lényege a használatban rejlik számítógépes rendszerek

személyiségfelismerés egy személy egyedi genetikai kódja alapján. A biometrikus biztonsági rendszerek lehetővé teszik egy személy automatikus felismerését fiziológiai vagy viselkedési jellemzői alapján.

Rizs. 4.1.

Minden biometrikus rendszer ugyanazon séma szerint működik. Először egy rögzítési folyamat következik be, amelynek eredményeként a rendszer megjegyzi a biometrikus jellemző mintáját. Egyes biometrikus rendszerek több mintát vesznek a biometrikus jellemzők részletesebb rögzítéséhez. A kapott információt feldolgozzák és matematikai kódokká alakítják. A biometrikus információbiztonsági rendszerek biometrikus módszereket használnak a felhasználók azonosítására és hitelesítésére. A biometrikus rendszer segítségével történő azonosítás négy szakaszban történik:

- Azonosító regisztráció - egy fiziológiai vagy viselkedési jellemzőre vonatkozó információ hozzáférhető formává alakul számítógépes technológiák, és bekerülnek a biometrikus rendszer memóriájába;

- Kiválasztás - az újonnan bemutatott azonosítóból egyedi jellemzőket nyer ki és elemzi a rendszer;

- Összehasonlítás - az újonnan bemutatott és korábban regisztrált azonosító adatait összehasonlítja;

- Döntés – következtetés születik arról, hogy az újonnan bemutatott azonosító egyezik-e vagy nem.

Az azonosítók egyezésére/nem egyezésére vonatkozó következtetés ezután továbbítható más rendszereknek (hozzáférés-ellenőrzés, információbiztonság stb.), amelyek aztán a kapott információk alapján cselekszenek.

A biometrikus technológián alapuló információbiztonsági rendszerek egyik legfontosabb jellemzője a nagy megbízhatóság, vagyis az, hogy a rendszer képes megbízhatóan megkülönböztetni a különböző személyekhez tartozó biometrikus jellemzőket, és megbízhatóan megtalálni az egyezéseket. A biometriában ezeket a paramétereket az első típusú hibának (False Reject Rate, FRR) és a második típusú hibának (False Accept Rate, FAR) nevezik. Az első szám annak valószínűségét jellemzi, hogy megtagadják a hozzáférést egy hozzáféréssel rendelkező személytől, a második pedig két ember biometrikus jellemzőinek hamis egyezésének valószínűségét. Nagyon nehéz meghamisítani az emberi ujj papilláris mintáját vagy a szem íriszét. Tehát gyakorlatilag kizárt a „második típusú hibák” előfordulása (vagyis a hozzáférés megadása olyan személynek, akinek nincs erre jogosultsága). Bizonyos tényezők hatására azonban megváltozhatnak azok a biológiai jellemzők, amelyek alapján egy személyt azonosítanak. Például egy személy megfázhat, aminek következtében a hangja a felismerhetetlenségig megváltozik. Ezért az „I. típusú hibák” (az erre jogosult személy hozzáférésének megtagadása) gyakorisága meglehetősen magas a biometrikus rendszerekben. Minél jobb a rendszer FRR ugyanazon FAR értékekhez. Néha használt összehasonlító jellemzők EER (Equal Error Rate), amely meghatározza azt a pontot, ahol az FRR és FAR grafikonok metszik egymást. De nem mindig reprezentatív. Biometrikus rendszerek, különösen arcfelismerő rendszerek használatakor még a helyes biometrikus jellemzők megadása esetén sem mindig helyes a hitelesítési döntés. Ez számos jellemzőnek köszönhető, és mindenekelőtt annak a ténynek köszönhető, hogy számos biometrikus jellemző megváltozhat. Bizonyos mértékig fennáll a rendszerhibák lehetősége. Ezenkívül különböző technológiák használatakor a hiba jelentősen eltérhet.

A biometrikus technológiák alkalmazásakor a beléptető rendszerek esetében meg kell határozni, hogy mi a fontosabb, hogy ne engedjünk be „idegeneket”, vagy hogy minden „bennfentes” személyt beengedjünk.

a rendszer ellenállása, sebessége és költsége. Nem szabad megfeledkeznünk arról, hogy az ember biometrikus jellemzői idővel változhatnak, így ha instabil, ez jelentős hátrányt jelent. A könnyű használhatóság szintén fontos tényező a biometrikus technológiát használók számára a biztonsági rendszerekben. Az a személy, akinek a jellemzőit vizsgálják, nem tapasztalhat semmilyen kellemetlenséget. Ebből a szempontból a legérdekesebb módszer természetesen az arcfelismerő technológia. Igaz, ebben az esetben más problémák is felmerülnek, elsősorban a rendszer pontosságával kapcsolatban.

A biometrikus rendszer jellemzően két modulból áll: egy regisztrációs modulból és egy azonosító modulból.„megtanítja” a rendszert egy konkrét személy azonosítására. A regisztrációs szakaszban egy videokamera vagy más érzékelők szkennelnek egy személyt, hogy digitálisan ábrázolják megjelenését. A szkennelés eredményeként több kép keletkezik. Ideális esetben ezeknek a képeknek kissé eltérő a szöge és az arckifejezése, ami pontosabb adatokat tesz lehetővé. Egy speciális szoftvermodul feldolgozza ezt a reprezentációt és meghatározza az egyén jellemző tulajdonságait, majd sablont készít. Az arc bizonyos részei gyakorlatilag változatlanok maradnak az idő múlásával, például a szemüregek felső kontúrjai, az arccsontokat körülvevő területek és a száj szélei. A biometrikus technológiákhoz kifejlesztett algoritmusok többsége figyelembe tudja venni az egyén frizurájában bekövetkező esetleges változásokat, mivel nem elemzi az arc hajvonal feletti területét.

Minden felhasználó képsablonját a biometrikus rendszer adatbázisa tárolja. Azonosító modul egy személy képét fogadja egy videokamerából, és ugyanabba a digitális formátumba konvertálja, amelyben a sablon tárolva van. A kapott adatokat összehasonlítja egy adatbázisban tárolt sablonnal, hogy megállapítsa, a képek egyeznek-e egymással. Az ellenőrzéshez szükséges hasonlóság mértéke egy küszöbérték, amelyhez igazítható különféle típusok

a személyzet, a számítógép teljesítménye, a napszak és számos egyéb tényező.

Az azonosítás megvalósulhat ellenőrzés, hitelesítés vagy felismerés formájában. Az ellenőrzés során a kapott adatok és az adatbázisban tárolt sablon azonossága megerősítésre kerül. Hitelesítés – megerősíti, hogy a videokamerától kapott kép egyezik az adatbázisban tárolt egyik sablonnal. A felismerés során, ha a kapott jellemzők és az egyik tárolt sablon megegyezik, akkor a rendszer a megfelelő sablonnal azonosítja a személyt.

4.3. Kész megoldások áttekintése

4.3.1. ICAR Lab: beszédfonogramok törvényszéki kutatásának komplexuma Az ICAR Lab hardver- és szoftverkomplexumot arra tervezték, hogy megoldja széles körű elemzési feladatok audio információk , kereslet a bűnüldöző szervek szakosodott egységeiben, laboratóriumokban és igazságügyi szakértői központokban, repülési balesetek kivizsgálási szolgáltatásaiban, kutatási és képzési központokban. A termék első verziója 1993-ban jelent meg, és ez lett az eredménye együttműködés vezető audio szakértők és fejlesztők. A komplexum speciális szoftver nyújtani kiváló minőségű beszédfonogramok vizuális megjelenítése. Modern algoritmusok A hangbiometrikus adatok és a hatékony automatizálási eszközök a beszédfonogram-kutatás minden típusához lehetővé teszik a szakértők számára, hogy jelentősen növeljék a vizsgálatok megbízhatóságát és hatékonyságát.

A komplexumban található SIS II program egyedi azonosítási kutatási eszközökkel rendelkezik: a beszélő összehasonlító vizsgálata, akinek hang- és beszédfelvételeit a vizsgálathoz biztosították, valamint a gyanúsított hang- és beszédmintái. Az azonosító fonoszkópos vizsgálat az egyes személyek hangjának és beszédének egyediségének elméletén alapul. Anatómiai tényezők: az artikulációs szervek felépítése, a hangpálya és a szájüreg alakja, valamint külső tényezők: beszédkészség, regionális sajátosságok, hibák stb.

A biometrikus algoritmusok és szakértői modulok lehetővé teszik a fonoszkópikus azonosítási kutatás számos folyamatának automatizálását és formalizálását, mint például az azonos szavak keresését, az azonos hangok keresését, az összehasonlítható hang- és dallamrészletek kiválasztását, a beszélők összehasonlítását formánsok és hangmagasság, hallási és nyelvi típusok szerint. elemzés. Az egyes kutatási módszerek eredményeit az átfogó azonosítási megoldás numerikus mutatói formájában mutatjuk be. A program számos modulból áll, amelyek segítségével egy az egyben összehasonlítás történik. A Formant Comparisons modul a formáns fonetikai kifejezésen alapul, amely arra utal akusztikus teljesítmény

A hangmagasság-összehasonlítás modul lehetővé teszi a hangszóró azonosítási folyamat automatizálását a dallamkontúrelemző módszerrel. A módszer a beszédminták összehasonlítására szolgál a dallamkontúrstruktúra hasonló elemeinek megvalósítási paraméterei alapján. Az elemzéshez 18 féle kontúrtöredék és 15 paraméter áll rendelkezésre a leírásukhoz, beleértve a minimum, átlag, maximum, hangváltozás sebessége, kanyarodás, ferde stb. értékeket. A modul az összehasonlítási eredményeket a következő formában adja vissza. százalékos egyezést minden paraméterhez, és döntést hoz pozitív/negatív azonosításról vagy bizonytalan eredményről. Minden adat exportálható szöveges jelentésbe.

Az automatikus azonosító modul lehetővé teszi az egy az egyhez összehasonlítást a következő algoritmusok használatával:

- Spektrális formátum;

- Hangmagasság statisztika;

- Gauss-eloszlások keveréke;

A beszélők közötti egybeesések és különbségek valószínűségét nemcsak az egyes módszerekre, hanem azok összességére is kiszámítjuk. A beszédjelek két fájlban történő összehasonlításának minden eredménye, amelyet az automatikus azonosító modulban kapunk, azon alapul, hogy azonosítani kell a bennük lévő azonosítási jelentőségű jellemzőket, és kiszámítjuk a kapott jellemzőkészletek közötti közelség mértékét, valamint kiszámítjuk az eredményül kapott jellemzőkészletek közelségének mértékét. egymásnak. Ennek a közelségi mérőszámnak minden egyes értékére az automatikus összehasonlító modul betanítási periódusa során megkaptuk azon beszélők egyezési és eltérési valószínűségét, akiknek a beszédét az összehasonlított fájlok tartalmazták. Ezeket a valószínűségeket a fejlesztők a hangfelvételek nagy betanítási mintájából szerezték meg: több tízezer hangszóró, különféle hangrögzítési csatornák, sok hangfelvételi munkamenet, különféle típusú beszédanyagok.